S'applique À : Authentification Multifacteur AuthPoint, AuthPoint Total Identity Security

Si l'authentification ne fonctionne pas comme prévu ou si un dysfonctionnement se produit, vous pouvez utiliser les rapports, les alertes et les journaux d'audit pour résoudre le problème. Pour commencer, contrôlez toutes les étapes du processus d'authentification en fonction du type de ressource configuré et des stratégies d'accès. Contrôlez toutes les étapes du processus d'authentification en commençant par la dernière.

Voici quelques exemples de points à vérifier :

- L'utilisateur reçoit-il une notification push ? (si l'authentification push a été configurée)

- Existe-t-il un journal d'audit pour la tentative d'authentification ?

- Pour les flux d'authentification nécessitant la Gateway, quelles informations figurent dans les fichiers journaux de la Gateway ?

- Si votre stratégie comporte un objet de stratégie, disposez-vous d'une deuxième stratégie pour les mêmes groupes et ressources sans les objets de stratégie ?

La marche à suivre pour résoudre les problèmes spécifiques à AuthPoint dépendent du type de problème et des composants AuthPoint et externes impliqués dans le processus d'authentification. Certains composants AuthPoint tels que la Gateway disposent de fichiers journaux locaux utiles au dépannage.

Pour de plus amples informations de dépannage, consultez la section Astuces et Meilleures Pratiques d'AuthPoint.

Outils de Dépannage d'AuthPoint

Pour résoudre la plupart des problèmes d'AuthPoint, consultez les rapports AuthPoint, les journaux d'audit et les alertes.

Les journaux d'audit constituent souvent un point de départ utile pour résoudre les problèmes d'AuthPoint.

Pour commencer, consultez les informations disponibles dans WatchGuard Cloud et les fichiers journaux d'AuthPoint Gateway.

Rapports AuthPoint

Les rapports présentent des informations concernant les activités et les événements AuthPoint. Voici différents rapports utiles au dépannage :

- Notifications Push Refusées — Contrôlez si l'utilisateur a refusé une notification push

- Activité des Ressources — Contrôlez les ressources auxquelles les utilisateurs ne parviennent pas à accéder

- Authentification — Contrôlez les échecs d'authentification de chaque utilisateur

- Activité de Synchronisation — Affichez l'historique de synchronisation des utilisateurs LDAP

Pour plus d'informations sur les rapports, consultez Surveiller AuthPoint.

Alertes

WatchGuard Cloud génère des alertes d'événement en fonction des règles de notification. Par exemple, une alerte s'affiche lorsqu'une Gateway se connecte ou se déconnecte, ou lorsqu'un utilisateur rejette une demande d'authentification push. Vous pouvez ajouter des règles de notification pour générer d'autres types d'alertes.

Pour plus d'informations, consultez Gérer les Alertes de WatchGuard Cloud.

Journaux d'Audit

Les journaux d'audit indiquent les événements liés aux actions de gestion, aux modifications de configuration et aux événements AuthPoint. Pour les événements d'authentification, la fenêtre Détail du Journal d'Audit indique les détails de la tentative d'authentification.

Recherchez le code d'erreur du journal d'audit de WatchGuard Cloud correspondant à celui figurant dans les messages de journal des événements de la Gateway ou dans les messages d'erreurs d'authentification du Portail IdP ou de Logon app Windows ou Mac. Pour plus d'informations, consultez Afficher les Journaux d'Audit.

Fichiers Journaux de la Gateway

Pour les types d'authentification impliquant AuthPoint Gateway, consultez les fichiers journaux de la Gateway. Les messages de journal comprennent des informations concernant les opérations de la Gateway ainsi que les connexions à RADIUS, LDAP et ADFS. La Gateway fonctionne comme quatre services (Passerelle, RADIUS, LDAP et ADFS) et chaque service crée un fichier journal distinct. Pour davantage d'informations sur le dépannage de problèmes de la Gateway, accédez à Dépanner l'AuthPoint Gateway.

Les messages de journal comprennent le nom d'utilisateur et le request ID. Ces informations sont utiles pour associer un message de journal à un événement ou un message d'erreur du journal d'audit d'AuthPoint.

Vous pouvez trouver les fichiers journaux de la Gateway dans ce répertoire : C:\ProgramData\WatchGuard\AuthPoint\logs.

Vous pouvez trouver les fichiers journaux d'exécution de la Gateway dans ce répertoire : C:\Program Files (x86)\WatchGuard\AuthPoint Gateway\.

Par défaut, le dossier ProgramData est masqué dans Windows. Pour ouvrir le dossier, appuyez sur touche Windows + R, saisissez %ProgramData%, et cliquez sur OK.

Conseils de Dépannage d'AuthPoint

Voici quelques conseils permettant de dépanner les problèmes liés à certains types d'authentification ou composants AuthPoint. Dans la plupart des cas, tâchez de trouver :

- Les codes d'erreur associés à l'erreur

- Le RequestID associé à l'erreur

Vous pouvez ensuite utiliser ces informations pour effectuer des recherches dans le Journal d'audit et les messages de journal.

Dépanner l'AuthPoint Gateway

AuthPoint Gateway fonctionne sous forme de quatre services : Gateway, RADIUS, LDAP et ADFS.

| Service | Description | Port |

|---|---|---|

| WatchGuard AuthPoint Gateway | Communique avec WatchGuard Cloud et configure les trois autres services. | Port TCP 9000 |

| RADIUS AuthPoint WatchGuard | Communique avec les clients RADIUS. | Port TCP 9001 |

| LDAP AuthPoint WatchGuard | Communique avec la base de données LDAP pour authentifier les utilisateurs LDAP. Les Gateways principales utilisent également ce service pour importer des utilisateurs LDAP vers AuthPoint. | Port TCP 9002 |

| ADFS AuthPoint WatchGuard | Communique avec ADFS. | Port TCP 9003 |

La Gateway utilise ces ports de service TCP pour la communication interne entre les différents services de Gateway. Si d'autres applications utilisent ces ports de service TCP, la Gateway peut ne pas démarrer ou apparaître hors ligne.

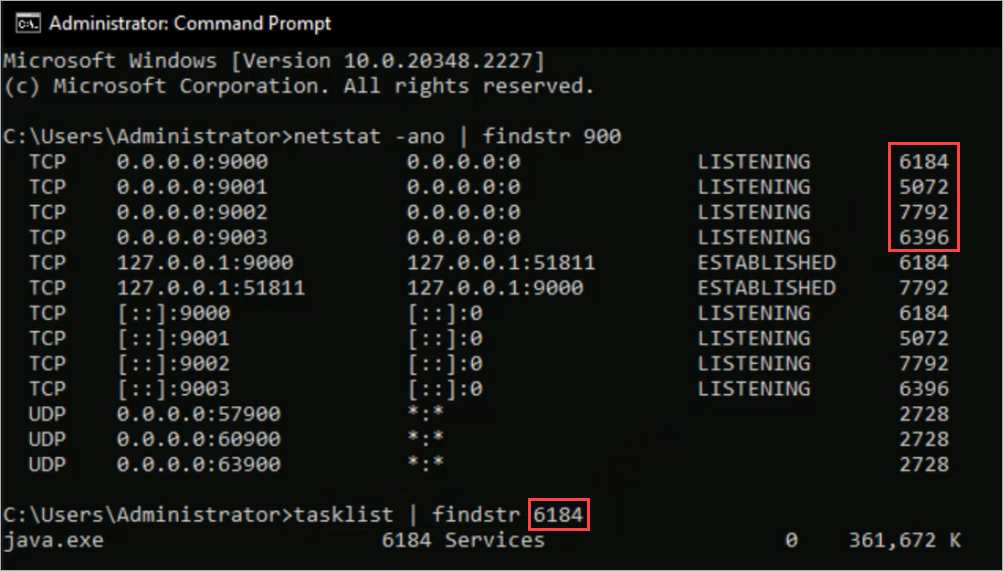

Pour vérifier que ces ports ne sont pas utilisés, vous pouvez utiliser l'invite de commande pour exécuter la commande Netstat -ano |findstr 900. Cette commande trouve tout ce qui commence par 900.

Si l'un des ports nécessaires est utilisé, vous pouvez exécuter la commande Tasklist | findstr process ID pour identifier quel processus utilise ce port particulier.

Lorsque vous utilisez la commande tasklist, l'AuthPoint Gateway est java.exe. Vous pouvez vous attendre à voir cela si vous avez déjà une Gateway installée.

Vous pouvez utiliser l'application Services de Windows pour vérifier que les quatre services fonctionnent. Dans l'application Services, les quatre services en cours d'exécution ressemblent à ceci :

Si un service n'est pas en cours d'exécution, utilisez l'Observateur d'Événements Windows pour déterminer le moment auquel le service s'est arrêté et a démarré.

Le service de la Gateway doit démarrer et fonctionner correctement pour que les autres services démarrent. Si le service de la Gateway ne parvient pas à se connecter au cloud ou à démarrer pour une raison ou une autre, les autres services attendent des fichiers de configuration qui n'arriveront jamais. Si vous parvenez à redémarrer le service de la Gateway, vous devez également redémarrer les autres services une fois que le service de la Gateway fonctionne correctement.

Dans certains cas, un logiciel antivirus peut entraîner l'échec de l'installation de la Gateway.

Si vous rencontrez des problèmes avec la Gateway après son installation, consultez les journaux d'audit et les fichiers journaux sur la Gateway.

- Examinez les journaux d'audit dans WatchGuard Cloud et vérifiez si des authentifications d'utilisateur apparaissent.

- Examinez le fichier journal d'exécution sur le serveur de la Gateway sur C:\Program Files (x86)\WatchGuard\AuthPoint Gateway\ pour voir si la Gateway est tombée en panne.

- Examinez les fichiers journaux de communication de la Gateway sur le serveur de la Gateway dans C:\ProgramData\WatchGuard\AuthPoint\logs\ pour voir ce qui se passe, au cas où il y aurait un conflit de port ou un autre problème.

- Vous devez également vérifier les détails de votre compte d'utilisateur, tels que l'appartenance au groupe, les stratégies d'authentification AuthPoint, et vous assurer que votre mot de passe est correct (n'oubliez pas que les mots de passe sont sensibles à la casse). Si vous êtes un Service Provider, assurez-vous que l'utilisateur appartient au compte AuthPoint correct.

Si votre problème est lié au logiciel lui-même (la Gateway ne démarre pas, ou quelque chose plante ou se bloque), revenez au répertoire d'installation sur le serveur de la Gateway et ouvrez le dossier journal. Le répertoire d'installation est C:\Program Files (x86)\WatchGuard\AuthPoint Gateway\.

Si la Gateway ne plante pas, mais que vous rencontrez des problèmes de communication, accédez à C:\ProgramData\WatchGuard\AuthPoint\logs\ et examinez les fichiers journaux de la Gateway. Dans ce répertoire, chacun des différents composants possède ses propres fichiers journaux. Il existe des fichiers journaux actuels et des fichiers journaux de l'historique. Les fichiers journaux de l'historique sont dans un fichier zip avec la date ajoutée au nom du fichier. Si votre problème se produit actuellement, vous devez consulter le fichier journal actuel.

Dépanner l'Authentification RADIUS

Consultez ces messages de journal et messages d'erreur pour obtenir des informations utiles :

- Journaux d'audit de WatchGuard Cloud

- Journaux RADIUS sur la AuthPoint Gateway

- Messages d'erreur du client RADIUS

- Messages de journal du Firebox — Si le Firebox est configuré comme client RADIUS, recherchez dans les messages de journal du Firebox les événements d'authentification des utilisateurs et les erreurs de connexion entre le Firebox et l'AuthPoint Gateway.

Vous pouvez également procéder ainsi :

- Assurez-vous que le port RADIUS (le port par défaut est 1812 ou 1645) est ouvert sur le serveur sur lequel la Gateway est installée. Ce port n'est pas ouvert par défaut. Si le port est ouvert, assurez-vous qu'il n'est pas utilisé par un autre composant de ce serveur, ce qui provoquerait un conflit avec la Gateway.

- Lancez un pcap entre la Gateway et le client RADIUS.

Si vous configurez Mobile VPN sur un Firebox pour utiliser plus d'un serveur d'authentification, les utilisateurs qui n'emploient pas le serveur d'authentification par défaut doivent spécifier le serveur d'authentification ou le domaine avant le nom d'utilisateur. Par exemple, ad1_example.com\j_smith.

Dépanner les Problèmes d'Authentification LDAP

Consultez ces messages de journal :

- Dans les journaux LDAP de la Gateway, recherchez :

- Résultats des tests de connectivité

- Évènements de synchronisation

- Requêtes d'authentification des utilisateurs

- Erreurs de connexion au contrôleur de domaine

- Dans les journaux d'audit de WatchGuard Cloud, recherchez :

- les modifications apportées à la configuration de l'identité externe LDAP

- les erreurs de synchronisation des utilisateurs LDAP

Vous pouvez également procéder ainsi :

- Si la Gateway est installée sur un serveur différent du serveur LDAP/AD, lancez un pcap entre la Gateway et le serveur LDAP/AD afin de vérifier qu'une réponse LDAP revient.

N'ajoutez pas le même groupe LDAP à plusieurs synchronisations de groupes et ne créez pas plusieurs synchronisations de groupes qui incluent le même utilisateur LDAP. Un utilisateur synchronisé à partir d'une base de données LDAP ne peut pas appartenir à plusieurs groupes AuthPoint locaux. Si un utilisateur LDAP appartient à plusieurs synchronisations de groupes, chaque fois qu'AuthPoint se synchronise avec votre base de données LDAP, le groupe AuthPoint local auquel appartient l'utilisateur peut changer.

Pour ajouter des utilisateurs LDAP à plusieurs groupes dans AuthPoint, nous vous recommandons d'activer l'option Créer de nouveaux groupes synchronisés dans votre synchronisation de groupes et d'utiliser votre structure de groupe Active Directory pour gérer vos utilisateurs.

Dépanner les Identités Externes

Si le test de connexion à votre identité externe échoue et que NPS s'exécute sur le serveur Gateway, modifiez le port RADIUS utilisé par l'AuthPoint Gateway.

Si le test de connexion à votre identité externe réussit mais qu'AuthPoint ne synchronise pas les utilisateurs, nous vous recommandons de vérifier les informations d'identification et les permissions de l'utilisateur du compte système. Si votre instance Active Directory n'utilise pas LDAPS, assurez-vous de désactiver l'option LDAPS pour l'identité externe.

Si AuthPoint synchronise correctement les utilisateurs, mais que certains utilisateurs ne sont pas synchronisés, assurez-vous que les comptes d'utilisateurs manquants disposent d'une adresse e-mail valide qui n'est pas déjà utilisée par un autre utilisateur AuthPoint et que tous les champs obligatoires (tels que le prénom et l'adresse e-mail) ont une valeur. Vous devez également vous assurer que votre licence AuthPoint prend en charge le nombre d'utilisateurs que vous souhaitez synchroniser. Si votre synchronisation de groupes renvoie plus d'utilisateurs que ne le permettent vos licences AuthPoint, la synchronisation ne crée que le nombre d'utilisateurs permis par votre licence.

Dépanner les Agents for Windows et Mac d'AuthPoint

Lorsqu'une erreur d'authentification survient, un message d'erreur peut s'afficher sur la page de connexion de l'agent AuthPoint Agent for Windows ou Mac. Le message d'erreur comprend le code d'erreur et le Request ID. Utilisez le code d'erreur et le Request ID pour rechercher l'erreur dans les journaux d'audit de WatchGuard Cloud.

Lorsque vous dépannez les Agents for Windows et Mac, examinez les adresses IP impliquées dans la communication. Ces informations peuvent vous aider à déterminer les journaux d'audit à consulter.

- Si l'utilisateur se trouve sur votre réseau local, l'adresse IP publique de votre réseau doit apparaître dans les journaux d'audit de WatchGuard Cloud.

- Si l'utilisateur utilise une connexion RDP vers un autre ordinateur de votre réseau, l'adresse IP privée de l'ordinateur à partir duquel il se connecte doit apparaître dans les journaux d'audit de WatchGuard Cloud.

- Si l'utilisateur qui rentre chez lui ou part en vacances utilise un VPN pour se connecter à votre réseau d'entreprise, puis RDP vers une machine de votre réseau, l'adresse IP virtuelle sur son ordinateur pour ce Mobile VPN doit apparaître dans les journaux d'audit de WatchGuard Cloud.

Vous pouvez également consulter les fichiers de configuration téléchargés par Logon app depuis WatchGuard Cloud. Si ces fichiers ne sont pas mis à jour lorsque vous apportez des modifications dans AuthPoint, il existe probablement un problème de communication. Si cela se produit, vérifiez que la communication entre Logon app et WatchGuard Cloud est autorisée via votre logiciel de sécurité et les périphériques réseau en amont.

Vous pouvez voir les fichiers de configuration de Logon app ici :

- Agent for Windows

- Fichier de Configuration : %WINDIR%\wlconfig.cfg

- Cache de Stratégie Hors ligne : %WINDIR%\drivers\etc\wlconfig.cfg

- Agent for macOS

- Fichier de Configuration : /Library/Application Support/WatchGuard/wlconfig.cfg

- Fichier Journal : /Library/Logs/WatchGuard/AuthPoint Agent/

Si vous rencontrez des problèmes lors de l'installation de l'AuthPoint agent for Windows :

- Vous pouvez utiliser différents commutateurs de journalisation, tels que msiexec <filename>/l*v pour collecter plus d'informations. En plus des messages de journal liés à ces commandes, vous pouvez également consulter les journaux d'événements Windows pour plus d'informations.

- Vérifiez les permissions du compte d'utilisateur que vous utilisez pour installer l'agent.

- (Service Providers) Si vous disposez de plusieurs comptes AuthPoint, assurez-vous d'utiliser le fichier de configuration du compte approprié.

Dépanner le Portail IdP

Pour dépanner le portail IdP, demandez à l'utilisateur de vous fournir les informations relatives aux erreurs de connexion. Lorsque l'authentification échoue, un message d'erreur s'affiche sur la page de connexion. Le code d'erreur et le Request ID sont indiqués en bas de page.

Utilisez le code d'erreur et le Request ID pour rechercher l'erreur dans le journal d'audit.

Dépanner l'Application Mobile AuthPoint

Pour dépanner l'application mobile, demandez à l'utilisateur de vous fournir les informations concernant les erreurs de connexion. Lorsqu'une erreur d'authentification survient, le périphérique mobile affiche un message d'erreur indiquant le code d'erreur. Les erreurs sont utiles au dépannage, car il est possible de rechercher le code d'erreur dans le journal d'audit.

Dans l'application mobile, l'utilisateur peut également consulter les détails du jeton. Assurez-vous que les détails du jeton indiquent les valeurs suivantes :

- État Push — Enregistré

- Référence Temporelle — L'heure correcte

Si nécessaire, l'utilisateur peut sélectionner l'option Synchroniser le Jeton pour resynchroniser l'heure et l'état d'un jeton avec le serveur. C'est une étape nécessaire pour l'authentification. Ainsi, lorsque l'utilisateur approuve la notification push ou qu'il saisit un OTP, AuthPoint s'assure que l'authentification se fait dans le délai imparti. Si l'écart entre l'horodatage du jeton et l'horodatage du serveur est trop important, l'utilisateur n'arrivera peut-être pas à s'authentifier.

Pour plus d'informations, consultez Synchroniser Votre Jeton.

Si un utilisateur rencontre des problèmes avec les notifications push, vous pouvez essayer ces options de dépannage :

- Utilisez la fonctionnalité Vérification de l'Utilisateur pour tester si l'utilisateur reçoit une notification push.

- Demandez à un opérateur de consulter les détails du jeton de l'utilisateur pour s'assurer que les notifications push sont autorisées sur le périphérique de l'utilisateur. L'utilisateur peut également vérifier ceci dans l'application mobile sous Informations sur le Périphérique. Si l'un des tests montre que la notification push n'est pas autorisée, l'utilisateur doit autoriser les notifications pour l'application AuthPoint.

Pour les périphériques Android, nous vous recommandons de définir le style de notification sur Détaillé.

- Demandez à l'utilisateur de désactiver l'optimisation de la batterie ou d'activer le démarrage automatique pour l'application AuthPoint. Souvent, l'optimisation de la batterie ou les paramètres de l'application peuvent entraîner des problèmes de notification push. Sur certains périphériques, les fonctionnalités d'optimisation de la batterie empêchent le démarrage automatique des applications.

- Demandez à l'utilisateur de s'assurer qu'il dispose d'une connexion à Internet fiable.

- Nous vous recommandons également de configurer les paramètres mobiles répertoriés ci-dessous pour l'application mobile AuthPoint :

- Autoriser les notifications sur l'écran de verrouillage

- Autoriser les données en arrière-plan et en itinérance

- Autoriser l'application pendant que la sauvegarde des données est activée

- Autoriser l'activité en arrière-plan

- Autoriser le démarrage automatique

- Désactiver l'économiseur de batterie

Dépanner ADFS

Pour dépanner ADFS, des informations utiles sont disponibles aux emplacements suivants :

- Observateur d'événements de l'ordinateur où est installé l'Agent ADFS

- Journaux d'audit de WatchGuard Cloud

- Fichier journal ADFS d'AuthPoint Gateway

- Fichier journal de l'agent ADFS

Dépanner RD Web

L'agent AuthPoint Agent for RD Web s'exécute en tant que service sur le serveur RD Web. Assurez-vous que le service WatchGuard AuthPoint RD Web Core est en cours d'exécution.

Quelques outils que vous pouvez utiliser pour dépanner RD Web :

- Fichiers journaux du serveur IIS — Permet d'obtenir des informations concernant l'authentification des utilisateurs au portail RD Web

- Observateur d'Événements des Services de Bureau Distant — Permet d'obtenir des informations concernant les connexions des utilisateurs aux ressources hébergées par RD Web

- Journaux d'audit AuthPoint — Permet de consulter les événements liés à l'authentification des utilisateurs RD Web

Astuces et Meilleures Pratiques d'AuthPoint