Gilt für: AuthPoint-Multi-Faktor-Authentifizierung, AuthPoint Total Identity Security

Sie können AuthPoint als Authentifizierungsserver zu Fireboxen hinzufügen, auf denen Fireware v12.7.2 oder höher ausgeführt wird. Dies erleichtert die Konfiguration von AuthPoint-MFA für:

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Firebox-Authentifizierungsportal

Um AuthPoint als Authentifizierungsserver auf einer Firebox zu aktivieren, müssen Sie eine Firebox-Ressource in AuthPoint hinzufügen. Nachdem Sie eine Firebox-Ressource in AuthPoint konfiguriert haben, ist der AuthPoint-Authentifizierungsserver auf Ihrer Firebox aktiviert.

Wenn Sie eine Firebox-Ressource konfigurieren, um MFA zu einer Firebox hinzuzufügen, erhält AuthPoint die IP-Adresse des Endnutzers, sodass Regelobjekte des Netzwerkstandortes gelten, wenn sich ein Benutzer mit einem VPN-Client authentifiziert.

Sie müssen eine Firebox-Ressource nicht zu Ihrer Gateway-Konfiguration hinzufügen, auch wenn die Firebox-Ressource MS-CHAPv2 aktiviert hat. In diesem Szenario validiert die Firebox das Benutzerpasswort mit NPS und AuthPoint authentifiziert den Benutzer mit MFA.

Wenn AuthPoint Benutzer aus einer LDAP-externen Identität synchronisiert, muss die Firebox-Ressource einen Netzwerkzugriff auf den LDAP-Server haben, um die synchronisierten Benutzer zu authentifizieren.

Ihre Firebox muss Fireware v12.7.2 oder höher ausführen, um Azure Active Directory-Benutzer mit dem AuthPoint-Authentifizierungsserver zu authentifizieren.

Bevor Sie beginnen

Bevor Sie AuthPoint als Authentifizierungsserver auf Ihrer Firebox hinzufügen, stellen Sie sicher, dass Sie das Gerät bei WatchGuard Cloud registriert und verbunden haben. Detaillierte Anweisungen zur Registrierung und Verbindung Ihrer Firebox mit WatchGuard Cloud finden Sie unter Lokal verwaltete Fireboxen zu WatchGuard Cloud hinzufügen und Cloud-verwaltete Fireboxen zu WatchGuard Cloud hinzufügen.

Wenn Sie eine lokal verwaltete oder Cloud-verwaltete Firebox aus WatchGuard Cloud entfernen, so ist die Firebox-Ressource in AuthPoint nicht mehr der Firebox zugeordnet und Sie müssen die Ressource löschen. Um den AuthPoint-Authentifizierungsserver weiterhin auf der Firebox nutzen zu können, müssen Sie das Gerät erneut zu WatchGuard Cloud hinzufügen und eine neue Firebox-Ressource für das Gerät in AuthPoint hinzufügen.

Falls Sie AuthPoint-MFA mit Ihrer Firebox verwenden, diese aber nicht zu WatchGuard Cloud hinzufügen wollen, können Sie die Firebox als eine RADIUS-Client-Ressource zu AuthPoint hinzufügen. Weitere Informationen finden Sie unter MFA für einen RADIUS-Client konfigurieren.

Wenn Sie eine neue Firebox für den Umstieg auf ein neues Gerät oder als RMA-Ersatz für ein altes Gerät erhalten, das Ihrem AuthPoint-Konto hinzugefügt wurde, sind die Schritte zur Konfiguration als AuthPoint-Ressource mit jenen für ein neues Gerät identisch.

So ersetzen Sie eine Firebox, die Sie bereits als Firebox-Ressource zu AuthPoint hinzugefügt haben:

- Neue Firebox zu WatchGuard Cloud hinzufügen.

- Gerät als neue Firebox-Ressource in AuthPoint hinzufügen.

- Fügen Sie die neue Firebox-Ressource zu Ihren AuthPoint-Authentifizierungsregeln hinzu und entfernen Sie die alte Firebox-Ressource aus diesen Regeln. Weitere Informationen finden Sie unter Über AuthPoint-Authentifizierungsregeln.

- Löschen Sie die Firebox-Ressource, die der alten Firebox zugeordnet ist, aus Ihrem AuthPoint-Konto.

Authentifizierungs-Workflow

Wenn Sie AuthPoint als Authentifizierungsserver für Mobile VPN with SSL, Mobile VPN with IKEv2, das Firebox-Authentifizierungsportal oder Fireware Web UI Benutzer konfigurieren:

- Die Firebox leitet Authentifizierungsanfragen der Benutzer direkt an AuthPoint weiter.

- AuthPoint koordiniert die Multi-Faktor-Authentifizierung (MFA):

- Lokale Benutzer — AuthPoint validiert den ersten Faktor (Passwort) und danach den zweiten Faktor (Push oder Einmalpasswort).

- LDAP-Benutzer — AuthPoint weist die Firebox an, Active Directory zu kontaktieren, um den ersten Faktor (Passwort) zu validieren. Nach erfolgreichem Ausgang validiert AuthPoint den zweiten Faktor (Push oder Einmalpasswort).

- Azure Active Directory-Benutzer — AuthPoint kontaktiert Azure Active Directory, um den ersten Faktor (Passwort) zu validieren. Nach erfolgreichem Ausgang validiert AuthPoint den zweiten Faktor (Push oder Einmalpasswort).

- Die Firebox fordert den Benutzer auf, eine Authentifizierungsoption auszuwählen:

- Wenn der Benutzer die Push-Option auswählt, sendet AuthPoint eine Push-Anfrage an das Telefon des Benutzers.

- Wenn der Benutzer die Option Einmalpasswort auswählt, fordert die Firebox den Benutzer auf, ein Einmalpasswort (OTP) anzugeben.

Der Authentifizierungs-Workflow hängt von der Fireware-Funktion ab:

- Der Benutzer initiiert eine VPN-Verbindung von einem Mobile VPN with SSL-Client zur Firebox.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint stellt fest, ob der Benutzer lokal ist und eine gültige MFA-Regel hat.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Für Push:

- Der Benutzer initiiert eine VPN-Verbindung von einem Mobile VPN with SSL-Client zur Firebox.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Active Directory-Benutzer ist.

- AuthPoint teilt der Firebox mit, dass der Active Directory-Server den Benutzer validieren muss.

- Die Firebox sendet die Benutzerzugangsdaten an den Active Directory-Server (LDAP-Bind-Anfrage).

- Active Directory validiert die Benutzerzugangsdaten und antwortet der Firebox.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- AuthPoint überprüft, ob der Benutzer eine gültige MFA-Regel hat.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Für Push:

- Der Benutzer initiiert eine VPN-Verbindung von einem Mobile VPN with SSL-Client zur Firebox.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Azure Active Directory-Benutzer ist.

- AuthPoint kontaktiert Azure Active Directory, um den ersten Faktor (Passwort) zu validieren.

- AuthPoint überprüft, ob der Benutzer eine gültige MFA-Regel hat und authentifiziert den Benutzer.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Für Push:

- Der Benutzer initiiert eine VPN-Verbindung von einem Mobile VPN with IKEv2-Client zur Firebox.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint stellt fest, ob der Benutzer lokal ist und eine gültige MFA-Regel hat.

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Der Benutzer initiiert eine VPN-Verbindung von einem Mobile VPN with IKEv2-Client zur Firebox.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Active Directory-Benutzer ist.

- AuthPoint teilt der Firebox mit, dass der NPS-Server den Benutzer validieren muss.

- Die Firebox sendet die Benutzerzugangsdaten zur Validierung an den NPS-Server (RADIUS-Protokoll). NPS ist für Active Directory-Benutzer erforderlich, die sich über einen IKEv2-Client anmelden.

- Der NPS-Server antwortet der Firebox.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- AuthPoint überprüft, ob der Benutzer eine gültige MFA-Regel hat.

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Der Benutzer initiiert eine VPN-Verbindung von einem Mobile VPN with IKEv2-Client zur Firebox.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Azure Active Directory-Benutzer ist.

- AuthPoint teilt der Firebox mit, dass der NPS-Server den Benutzer validieren muss.

- Die Firebox sendet die Benutzerzugangsdaten zur Validierung an den NPS-Server (RADIUS-Protokoll). NPS ist für Azure Active Directory-Benutzer erforderlich, die sich über einen IKEv2-Client anmelden.

- Der NPS-Server antwortet der Firebox.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- AuthPoint überprüft, ob der Benutzer eine gültige MFA-Regel hat.

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich mit dem VPN zu verbinden.

- Der Benutzer verbindet sich mit dem Firebox-Authentifizierungsportal an Port 4100.

- Der Benutzer gibt seine Zugangsdaten an und wählt die AuthPoint-Authentifizierungsdomäne aus.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint stellt fest, ob der Benutzer lokal ist und eine gültige Multi-Faktor-Authentifizierung (MFA)-Regel hat.

- Der Benutzer sieht eine Authentifizierungsseite, die die verfügbaren Authentifizierungsmethoden anzeigt.

- Der Benutzer wählt eine Authentifizierungsmethode aus.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für Push:

- Der Benutzer verbindet sich mit dem Firebox-Authentifizierungsportal an Port 4100.

- Der Benutzer gibt seine Zugangsdaten an und wählt die AuthPoint-Authentifizierungsdomäne aus.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob es sich bei dem Benutzer um einen Active Directory-Benutzer handelt und der Benutzer eine gültige MFA-Regel hat.

- AuthPoint teilt der Firebox mit, dass der Active Directory-Server den Benutzer validieren muss.

- Die Firebox sendet die Benutzerzugangsdaten an den Active Directory-Server (LDAP-Bind-Anfrage).

- Active Directory validiert die Benutzerzugangsdaten und antwortet der Firebox.

- Der Benutzer sieht eine Authentifizierungsseite, die die verfügbaren Authentifizierungsmethoden anzeigt.

- Der Benutzer wählt eine Authentifizierungsmethode aus.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für Push:

- Der Benutzer verbindet sich mit dem Firebox-Authentifizierungsportal an Port 4100.

- Der Benutzer gibt seine Zugangsdaten an und wählt die AuthPoint-Authentifizierungsdomäne aus.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Azure Active Directory-Benutzer ist.

- AuthPoint kontaktiert Azure Active Directory, um den ersten Faktor (Passwort) zu validieren.

- Der Benutzer sieht eine Authentifizierungsseite, die die verfügbaren Authentifizierungsmethoden anzeigt.

- Der Benutzer wählt eine Authentifizierungsmethode aus.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für Push:

- Der Benutzer stellt eine Verbindung zur Firebox Web UI her.

- Der Benutzer gibt seine Zugangsdaten an und wählt die AuthPoint-Authentifizierungsdomäne aus.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint stellt fest, ob der Benutzer lokal ist und eine gültige Multi-Faktor-Authentifizierung (MFA)-Regel hat.

- Dem Benutzer wird eine Authentifizierungsseite angezeigt, die die verfügbaren Authentifizierungsmethoden anzeigt.

- Der Benutzer wählt eine Authentifizierungsmethode aus.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für Push:

- Der Benutzer stellt eine Verbindung zur Firebox Web UI her.

- Der Benutzer gibt seine Zugangsdaten an und wählt die AuthPoint-Authentifizierungsdomäne aus.

- Die Firebox leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob es sich bei dem Benutzer um einen Active Directory-Benutzer handelt und der Benutzer eine gültige MFA-Regel hat.

- AuthPoint teilt der Firebox mit, dass der Active Directory-Server den Benutzer validieren muss.

- Die Firebox sendet die Benutzerzugangsdaten an den Active Directory-Server (LDAP-Bind-Anfrage).

- Active Directory validiert die Benutzerzugangsdaten und antwortet der Firebox.

- Der Benutzer sieht eine Authentifizierungsseite, die die verfügbaren Authentifizierungsmethoden anzeigt.

- Der Benutzer wählt eine Authentifizierungsmethode aus.

- Die Firebox sendet eine MFA-Anfrage an AuthPoint.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert die Firebox.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für OTP:

- AuthPoint validiert das OTP.

- Die Firebox empfängt die Genehmigung und erlaubt dem Benutzer, sich anzumelden.

- Für Push:

Konvertieren von Konfigurationen aus Fireware 12.7.1 oder niedriger

Dieser Abschnitt bezieht sich nur auf Konfigurationen, die einen manuell erstellten AuthPoint RADIUS-Authentifizierungsserver verwenden. Wenn Sie bereits AuthPoint-MFA für Ihre Firebox mit einer RADIUS-Client-Ressource und einem RADIUS-Server auf der Firebox konfiguriert haben, folgen Sie den Schritten in diesem Abschnitt, um Ihre Konfiguration zur Verwendung des AuthPoint-Authentifizierungsservers umzuwandeln.

Konfigurationen, die einen RADIUS-Authentifizierungsserver für das AuthPoint Gateway verwenden, funktionieren auch nach dem Upgrade auf Fireware v12.7.2.

Wenn Sie einen bestehenden Authentifizierungsserver namens AuthPoint haben, wird dieser Authentifizierungsserver automatisch in AuthPoint.1 umbenannt, wenn Sie:

- Ihre Firebox auf Fireware 12.7.2 upgraden.

- Verwenden Sie WSM oder Policy Manager v12.7.2 oder höher, um eine Firebox zu verwalten, auf der Fireware 12.7.1 oder niedriger ausgeführt wird.

Wenn Ihr bestehender AuthPoint-Authentifizierungsserver umbenannt wird und nicht der Standard-Authentifizierungsserver ist, müssen die Benutzer den neuen Authentifizierungsserver-Namen (AuthPoint.1) eingeben, wenn sie sich anmelden und diesen Authentifizierungsserver verwenden.

So konvertieren Sie Ihre Konfiguration zur Verwendung des AuthPoint-Authentifizierungsservers:

- Führen Sie ein Upgrade Ihrer Firebox auf Fireware v12.7.2 oder höher durch.

- In AuthPoint:

- Fügen Sie eine Firebox-Ressource für Ihre Firebox hinzu.

- Eine Authentifizierungsregel für die neue Firebox-Ressource konfigurieren oder die Firebox-Ressource zu einer Ihrer vorhandenen Authentifizierungsregeln hinzufügen.

- In Fireware:

- Um AuthPoint-MFA für ein VPN zu konfigurieren, fügen Sie AuthPoint als primären Authentifizierungsserver für Mobile VPN with SSL- oder Mobile VPN with IKEv2-Konfiguration hinzu.

- Um AuthPoint-MFA für das Firebox-Authentifizierungsportal zu konfigurieren, geben Sie AuthPoint als Authentifizierungsserver für Benutzer und Gruppen an.

- Testen Sie MFA mit der neuen Konfiguration.

- Löschen Sie Ihre vorherige Konfiguration:

- Löschen Sie in AuthPoint die vorhandene RADIUS-Client-Ressource und entfernen Sie die RADIUS-Client-Ressource von Ihrem Gateway.

- Löschen Sie in Fireware den RADIUS-Server, den Sie für das AuthPoint Gateway konfiguriert haben.

Firebox-Ressourcen konfigurieren

So fügen Sie eine Firebox-Ressource hinzu:

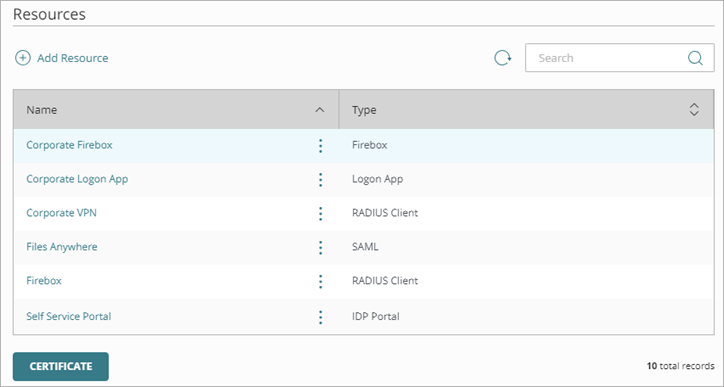

- Wählen Sie im AuthPoint-Navigationsmenü Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

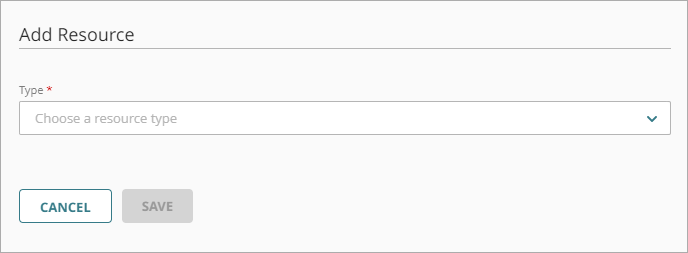

Die Seite Ressource hinzufügen wird geöffnet.

- Wählen Sie aus der Dropdown-Liste Typ die Option Firebox.

- Geben Sie in das Textfeld Name einen beschreibenden Namen für die Ressource ein.

- Wählen Sie aus der Dropdown-Liste Firebox die Firebox oder den FireCluster aus, den Sie mit AuthPoint verbinden möchten. Diese Liste enthält nur Fireboxen und FireCluster, die Sie zu WatchGuard Cloud hinzugefügt haben. In WatchGuard Cloud muss dabei der Gerätestatus Verbunden vorliegen.

- Um die Firebox-Ressource so zu konfigurieren, dass sie MS-CHAPv2-Authentifizierungsanfragen akzeptiert, klicken Sie auf den Schalter MS-CHAPv2 aktivieren.

Es erscheinen zusätzliche Textfelder.Sie müssen MS-CHAPv2 nicht aktivieren, wenn der IKEv2-VPN-Client nur von lokalen AuthPoint-Benutzern verwendet wird.

- Geben Sie in das Textfeld Vertrauenswürdige IP oder FQDN für NPS RADIUS-Server die IP-Adresse oder den voll qualifizierten Domänennamen (FQDN) des NPS RADIUS-Servers ein.

- Geben Sie in das Textfeld Port den Port ein, den NPS für die Kommunikation verwendet. Der Standard-Port ist 1812.

- Geben Sie in das Textfeld Timeout in Sekunden einen Wert in Sekunden ein. Der Timeout-Wert ist die Zeitspanne, nach der eine Push-Authentifizierung abläuft.

- Geben Sie in das Textfeld Gemeinsames Geheimnis den gemeinsamen geheimen Schlüssel ein, den der NPS und die Firebox für die Kommunikation verwenden werden.

- Klicken Sie auf Speichern.

Nachdem Sie die Firebox-Ressource in AuthPoint hinzugefügt haben, ist der AuthPoint-Authentifizierungsserver auf Ihrer Firebox aktiviert. Um eine MFA hinzuzufügen, müssen Sie die Firebox für die Verwendung des AuthPoint-Authentifizierungsservers konfigurieren.

-

Mobile VPN with SSL — Konfigurieren Sie in Fireware AuthPoint als primären Authentifizierungsserver für Ihre Mobile VPN with SSL-Konfiguration. Detaillierte Schritte finden Sie unter Firebox Mobile VPN with SSL-Integration in AuthPoint.

Wenn Sie den AuthPoint-Authentifizierungsserver zu Ihrer Mobile VPN with SSL-Konfiguration hinzufügen, müssen Benutzer den WatchGuard Mobile VPN with SSL-Client v12.7 oder höher oder den OpenVPN SSL-Client herunterladen und verwenden.

- Mobile VPN with IKEv2— Konfigurieren Sie in Fireware AuthPoint als primären Authentifizierungsserver für Ihre Mobile VPN with IKEv2-Konfiguration. Detaillierte Schritte finden Sie unter Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Active Directory-Benutzer oder Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Azure Active Directory-Benutzer.

- Firebox-Authentifizierungsportal — Geben Sie in Fireware AuthPoint als Authentifizierungsserver für Benutzer und Gruppen an. Detaillierte Schritte finden Sie unter Firebox-Authentifizierung mit AuthPoint.

- Fireware Web UI — Gehen Sie in Fireware zu System > Benutzer und Rollen und fügen Sie Geräteverwaltungsbenutzer mit AuthPoint als Authentifizierungsserver hinzu. Weitere Informationen finden Sie unter Benutzer und Rollen auf Ihrer Firebox verwalten.

Über AuthPoint-Authentifizierungsregeln

Firebox Mobile VPN with SSL-Integration in AuthPoint

Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Active Directory-Benutzer

Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Azure Active Directory-Benutzer

Firebox Cloud Mobile VPN with IKEv2-Integration in AuthPoint für Azure Active Directory-Benutzer