Gilt für: AuthPoint-Multi-Faktor-Authentifizierung, AuthPoint Total Identity Security

RADIUS-Client-Ressourcen stellen Geräte dar, die RADIUS-Pakete an das AuthPoint Gateway senden. Diese werden in der Regel zur Authentifizierung von Benutzern für Firewalls und VPNs verwendet.

Sie müssen RADIUS-Client-Ressourcen mit dem AuthPoint Gateway verknüpfen und einen gemeinsamen geheimen Schlüssel angeben, damit RADIUS-Server (AuthPoint Gateway) und RADIUS-Client kommunizieren können.

Siehe die AuthPoint-Integrationsleitfäden für Schritte zur Konfiguration der AuthPoint-Multi-Faktor-Authentifizierung (MFA) für spezifische RADIUS-Client-Ressourcen.

AuthPoint unterstützt die RADIUS-Authentifizierung mit PAP und MS-CHAPv2. Die 802.1x-Authentifizierung wird nicht unterstützt.

AuthPoint schneidet RADIUS-Pakete ab, die mehr als 3.000 Zeichen an Gruppeninformationen für einen Benutzer enthalten. Wenn die Namen aller Gruppen, denen ein Benutzer angehört, mehr als 3.000 Zeichen umfassen, schneidet AuthPoint die Gruppeninformationen ab und die Antwort enthält nur die ersten 3.000 Zeichen.

Workflow der RADIUS-Authentifizierung

In diesem Abschnitt wird der Authentifizierungsablauf erläutert, wenn sich ein Benutzer mit dem RADIUS-Protokoll authentifiziert. Der Authentifizierungs-Workflow unterscheidet sich für lokale AuthPoint-Benutzer und Benutzer, die von einer LDAP-Datenbank synchronisiert werden, sowie für RADIUS-Client-Ressourcen, die MS-CHAPv2 verwenden.

- Der Benutzer initiiert eine Verbindung mit dem RADIUS-Client, z. B. einer Firebox oder einer anderen Firewall.

- Der RADIUS-Client leitet die Anfrage an AuthPoint weiter.

- AuthPoint stellt fest, ob der Benutzer lokal ist und eine gültige MFA-Regel hat.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert den RADIUS-Client.

- Der RADIUS-Client erhält die Genehmigung und lässt die Verbindung des Benutzers zu.

- Für OTP:

- AuthPoint validiert das OTP.

- Der RADIUS-Client erhält die Genehmigung und lässt die Verbindung des Benutzers zu.

- Für Push:

- Der Benutzer initiiert eine Verbindung mit dem RADIUS-Client, z. B. einer Firebox oder einer anderen Firewall.

- Der RADIUS-Client leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Active Directory-Benutzer ist.

- AuthPoint sendet über das AuthPoint Gateway die Benutzerzugangsdaten an den Active Directory-Server (LDAP Bind Request).

- Active Directory validiert die Benutzerzugangsdaten und antwortet an AuthPoint.

- AuthPoint überprüft, ob der Benutzer eine gültige MFA-Regel hat.

- Für Push:

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert den RADIUS-Client.

- Der RADIUS-Client erhält die Genehmigung und lässt die Verbindung des Benutzers zu.

- Für OTP:

- AuthPoint validiert das OTP.

- Der RADIUS-Client erhält die Genehmigung und lässt die Verbindung des Benutzers zu.

- Für Push:

- Der Benutzer initiiert eine Verbindung mit dem RADIUS-Client, z. B. einer Firebox oder einer anderen Firewall.

- Der RADIUS-Client leitet die Anfrage an AuthPoint weiter.

- AuthPoint ermittelt, ob der Benutzer ein Active Directory-Benutzer ist.

- AuthPoint sendet über das AuthPoint Gateway die Benutzerzugangsdaten zur Validierung an den NPS-Server (RADIUS-Protokoll).

- Der NPS-Server überprüft die Benutzerzugangsdaten.

- Der NPS-Server antwortet AuthPoint über das AuthPoint Gateway.

- AuthPoint überprüft, ob der Benutzer eine gültige MFA-Regel hat.

- AuthPoint sendet eine Push-Benachrichtigung an das Mobiltelefon des Nutzers.

- Der Benutzer empfängt die Push-Benachrichtigung und genehmigt sie.

- AuthPoint erhält die Push-Genehmigung und kontaktiert den RADIUS-Client.

- Der RADIUS-Client erhält die Genehmigung und lässt die Verbindung des Benutzers zu.

Eine RADIUS-Client-Ressource hinzufügen

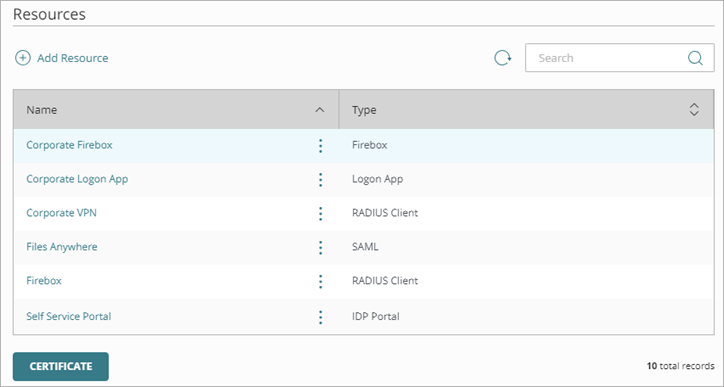

- Wählen Sie im AuthPoint-Navigationsmenü Ressourcen.

- Klicken Sie auf Ressource hinzufügen.

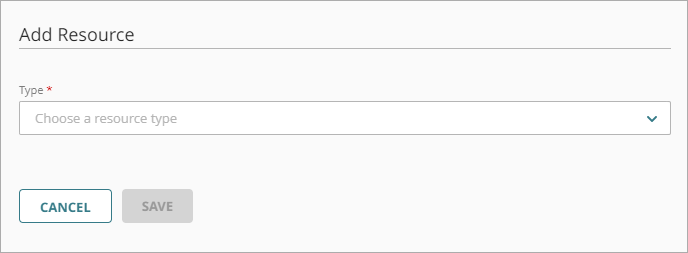

Die Seite Ressource hinzufügen wird geöffnet.

- Wählen Sie in der Dropdown-Liste Typ die Option RADIUS-Client.

Es werden zusätzliche Felder angezeigt. - Geben Sie in das Textfeld Name einen beschreibenden Namen für die Ressource ein.

- Geben Sie in das Textfeld RADIUS-Client Vertrauenswürdige IP oder FQDN die IP-Adresse ein, die Ihr RADIUS-Client verwendet, um RADIUS-Pakete an das AuthPoint Gateway zu senden. Dies muss eine private IP-Adresse sein. Bei Fireboxen ist dies normalerweise die vertrauenswürdige IP-Adresse Ihrer Firebox.

Wenn Sie über eine Clusterumgebung verfügen und RADIUS-Pakete an mehr als eine IP-Adresse senden müssen, müssen Sie für jede IP-Adresse eine separate RADIUS-Client-Ressource konfigurieren. FQDN kann für eine RADIUS-Client-Ressource nur zu einer IP-Adresse aufgelöst werden.

- Wählen Sie aus der Dropdown-Liste Wert für RADIUS-Attribut 11 den Wert, der für das Attribut 11 (Filter-ID) in RADIUS-Antworten gesendet werden soll. Sie können entweder die AuthPoint-Gruppen des Benutzers oder die Active Directory-Gruppen des Benutzers senden.

Wenn Sie eine Gruppensynchronisierung konfiguriert haben, um Gruppen von Active Directory oder Azure Active Directory zu AuthPoint zu synchronisieren, beinhaltet die Option, die AuthPoint-Gruppen des Benutzers zu senden, alle Active Directory- oder Azure Active Directory-Gruppen, in denen der Benutzer Mitglied ist.

- Geben Sie in das Textfeld Gemeinsames Geheimnis ein Passwort ein, mit dem der RADIUS-Server (AuthPoint Gateway) und der RADIUS-Client kommunizieren werden. Für das gemeinsame Geheimnis wird zwischen Groß- und Kleinschreibung unterschieden, wobei auch Sonderzeichen zur Anwendung kommen. AuthPoint unterstützt gemeinsame Geheimnisse mit bis zu 255 Zeichen.

- Um das Message-Authenticator-Attribut mit RADIUS-Authentifizierung einzubeziehen, wählen Sie im Kontrollkästchen Message-Authenticator-Attribut erforderlich. Gewisse RADIUS-Clients erfordern dieses Attribut zum Schutz gegen Schwachstellen wie Blast-RADIUS (CVE-2024-3596).

- Um die RADIUS-Client-Ressource so zu konfigurieren, dass sie MS-CHAPv2-Authentifizierungsanfragen akzeptiert, klicken Sie auf die Option MS-CHAPv2 aktivieren. Dies ist erforderlich, wenn Sie AuthPoint-MFA für IKEv2 konfigurieren möchten.

Es werden zusätzliche Felder angezeigt.Um die MS-CHAPv2-Funktion zu nutzen, müssen Sie Version 5.3.1 oder höher des AuthPoint Gateway installieren.

- Geben Sie in das Textfeld Vertrauenswürdige IP oder FQDN für NPS RADIUS-Server die IP-Adresse oder den FQDN des NPS RADIUS-Servers ein.

- Geben Sie in das Textfeld Port die Portnummer ein, über die das Gateway (RADIUS-Server) mit NPS kommunizieren soll. Der Standard-Port ist 1812.

Wenn NPS und Gateway auf demselben Server installiert sind, muss der Port, den das Gateway zur Kommunikation mit NPS verwendet, ein anderer sein als der Port, den das Gateway zur Kommunikation mit dem RADIUS-Client verwendet.

- Geben Sie in das Textfeld Timeout in Sekunden einen Wert in Sekunden ein. Der Timeout-Wert ist die Zeitspanne, nach der eine Push-Authentifizierung abläuft.

- Klicken Sie auf Speichern.

- Fügen Sie die RADIUS-Ressource zu Ihren vorhandenen Authentifizierungsregeln hinzu, oder fügen Sie neue Authentifizierungsregeln für die RADIUS-Ressource hinzu. Die Authentifizierungsregeln legen fest, bei welchen Ressourcen sich Benutzer authentifizieren können und welche Authentifizierungsmethoden möglich sind. Weitere Informationen finden Sie unter Über AuthPoint-Authentifizierungsregeln.

Für die RADIUS-Authentifizierung gelten Regeln, die einen Netzwerkstandort oder Geofence haben, nicht, da AuthPoint die IP-Adresse des Benutzers nicht kennt. Wir empfehlen, dass Sie Regeln für RADIUS-Ressourcen ohne Netzwerkstandorte oder Geofences konfigurieren.

Sie müssen die Push-Authentifizierungsmethode für Regeln mit MS-CHAPv2 RADIUS-Ressourcen aktivieren.

RADIUS-Client-Ressource zu einer Gateway-Konfiguration hinzufügen

Nachdem Sie eine RADIUS-Client-Ressource hinzugefügt haben, müssen Sie diese zur Konfiguration Ihres AuthPoint Gateway hinzufügen. Dies ermöglicht dem RADIUS-Client die Kommunikation mit dem RADIUS-Server (Gateway) und mit AuthPoint.

Wenn Sie das AuthPoint Gateway noch nicht installiert haben, finden Sie unter Über Gateways detaillierte Schritte zum Herunterladen und Installieren des AuthPoint Gateway.

Hinzufügen einer RADIUS-Client-Ressource zur Gateway-Konfiguration:

- Wählen Sie im Navigationsmenü Gateway.

- Klicken Sie auf den Namen Ihres Gateways.

- Geben Sie im Abschnitt RADIUS in das Textfeld Port die Portnummer ein, über die der RADIUS-Client mit dem Gateway (RADIUS-Server) kommunizieren soll. Die Standard-Gateway-Ports sind 1812 und 1645.

Wenn Sie bereits einen RADIUS-Server installiert haben, der Port 1812 oder 1645 verwendet, z. B. den Netzwerkrichtlinienserver, müssen Sie einen anderen Port für die Kommunikation mit dem Gateway verwenden.

Damit das Gateway mit RADIUS-Client-Ressourcen funktioniert, müssen Sie möglicherweise eine neue eingehende Firewall-Richtlinie für den von Ihnen konfigurierten UDP-RADIUS-Port erstellen oder die Windows-Firewall deaktivieren.

- Wählen Sie in der Liste RADIUS-Ressource auswählen Ihre RADIUS-Client-Ressource(n) aus.

- Klicken Sie auf Speichern.

Konfigurieren des RADIUS-Clients

Nachdem Sie eine RADIUS-Client-Ressource erfolgreich hinzugefügt und mit dem Gateway verbunden haben, müssen Sie als letzten Schritt den RADIUS-Client für die Authentifizierung konfigurieren. Beziehen Sie sich auf die AuthPoint-Integrationsleitfäden zur Konfiguration spezifischer RADIUS-Client-Ressourcen.

Wenn Sie AuthPoint-MFA für Mobile VPN with SSL konfigurieren, sollte die Option Nach Verbindungsabbruch erneut verbinden nicht gewählt werden.

MFA für eine Firebox konfigurieren

Firebox Mobile VPN with SSL-Integration in AuthPoint

Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Active Directory-Benutzer

Firebox Mobile VPN with IKEv2-Integration in AuthPoint für Azure Active Directory-Benutzer

Video-Tutorial: AuthPoint-MFA für Mobile VPN with IKEv2 aktivieren

Firebox Cloud Mobile VPN with IKEv2-Integration in AuthPoint für Azure Active Directory-Benutzer

Firebox Mobile VPN with IPSec-Integration in AuthPoint

Firebox Mobile VPN with L2TP-Integration in AuthPoint

Firebox Mobile VPN with L2TP-Integration in AuthPoint für Azure Active Directory-Benutzer