Gilt für: Cloud-verwaltete Fireboxen

Sie können ein regelbasiertes Branch-Office-VPN (BOVPN) zwischen einer Cloud-verwalteten Firebox und einer lokal verwalteten Firebox oder einem Drittanbieter-VPN-Endpoint, der IKEv2-VPNs unterstützt, konfigurieren. Ein regelbasiertes BOVPN wird eingerichtet, wenn Sie eine Reihe von Lokal-Remote-Paaren definieren, die Quelle und Ziel des Datenverkehrs angeben, der den Tunnel nutzt. An jedem Endpoint definieren Sie die Netzwerkressourcen, auf die über die Tunnelroute zugegriffen werden kann. Dadurch entsteht ein Netz möglicher Lokal-Remote-Paare. Sie können bestimmte Lokal-Remote-Paare auf der Seite Tunnelrouten aktivieren oder deaktivieren.

Sie können ein regelbasiertes BOVPN verwenden, wenn Sie keine Berechtigung für den Remote-Endpoint haben und die Endpoint-Einstellungen nicht so konfigurieren können, dass das gängigere routenbasierte BOVPN unterstützt wird. Wir empfehlen Ihnen, ein regelbasiertes BOVPN zu verwenden, wenn der Remote-Endpoint kein routenbasiertes BOVPN unterstützt.

Regelbasierte BOVPNs unterstützen keine IKEv1-VPN-Endpoints.

Wenn Sie ein regelbasiertes BOVPN konfigurieren, erstellt WatchGuard Cloud einen IPSec-Tunnel zwischen der Cloud-verwalteten Firebox und dem Remote-Endpoint. Verwenden Sie diese Option, um einen BOVPN-Tunnel in WatchGuard Cloud zwischen einer Cloud-verwalteten Firebox und einem Remote-Endpoint zu verwalten, den Sie nicht einfach mit einem routenbasierten BOVPN konfigurieren können. Sie können keine regelbasierte BOVPN zwischen zwei Cloud-verwalteten Fireboxen konfigurieren.

In der Fireware-Hilfe wird ein regelbasiertes BOVPN als Manuelles BOVPN bezeichnet.

Wenn Sie das regelbasierte BOVPN konfigurieren, stellt WatchGuard Cloud die Konfiguration für die Cloud-verwaltete Firebox bereit. Über die Cloud-verwaltete Firebox konfigurieren Sie Folgendes:

- VPN-Gateways — Die externen Netzwerke, über die die beiden Geräte miteinander verbunden sind.

- Zugangsdatenmethode — Wählen Sie eine von zwei Optionen:

- Gemeinsam verwendeter Schlüssel — Ein gemeinsam verwendetes Geheimnis, das zur Ver- und Entschlüsselung von Daten verwendet wird, die durch den Tunnel laufen. Verwenden Sie eine Schlüssellänge von mindestens 20 Zeichen.

- Zertifikat — Ein IPSec Firebox-Zertifikat, das für die Tunnelauthentifizierung verwendet wird. Weitere Informationen finden Sie unter Zertifikate für die Branch-Office-VPN (BOVPN) Tunnel-Authentifizierung in der Fireware-Hilfe.

- NAT — (Optional) Wenn Sie zwischen zwei Netzwerken, die denselben privaten IP-Adressbereich nutzen, einen Branch-Office-VPN-Tunnel (BOVPN) erstellen, kommt es zu einem IP-Adressenkonflikt. Um einen Tunnel ohne diesen Konflikt zu erstellen, können Sie NAT zum VPN hinzufügen.

Wählen Sie eine der folgenden beiden Optionen:- 1-to-1 NAT — Erstellt eine Zuordnung von einer oder mehreren IP-Adresse(n) in einem Bereich zu einem zweiten IP-Adressbereich derselben Größe. Jede IP-Adresse im ersten Bereich entspricht einer IP-Adresse im zweiten Bereich. Weitere Informationen finden Sie unter 1-to-1 NAT über einen Branch-Office-VPN-Tunnel konfigurieren in der Fireware-Hilfe.

- Dynamisches NAT — Die am häufigsten verwendete Art von NAT. Dynamisches NAT ändert die Quell-IP-Adresse einer ausgehenden Verbindung in eine beliebige IP-Adresse oder ein Netzwerk, das Sie angeben. Weitere Informationen finden Sie unter Über Dynamisches NAT in der Fireware-Hilfe.

- Netzwerkressourcen — Die Netzwerke, die Datenverkehr durch den Tunnel senden und empfangen können.

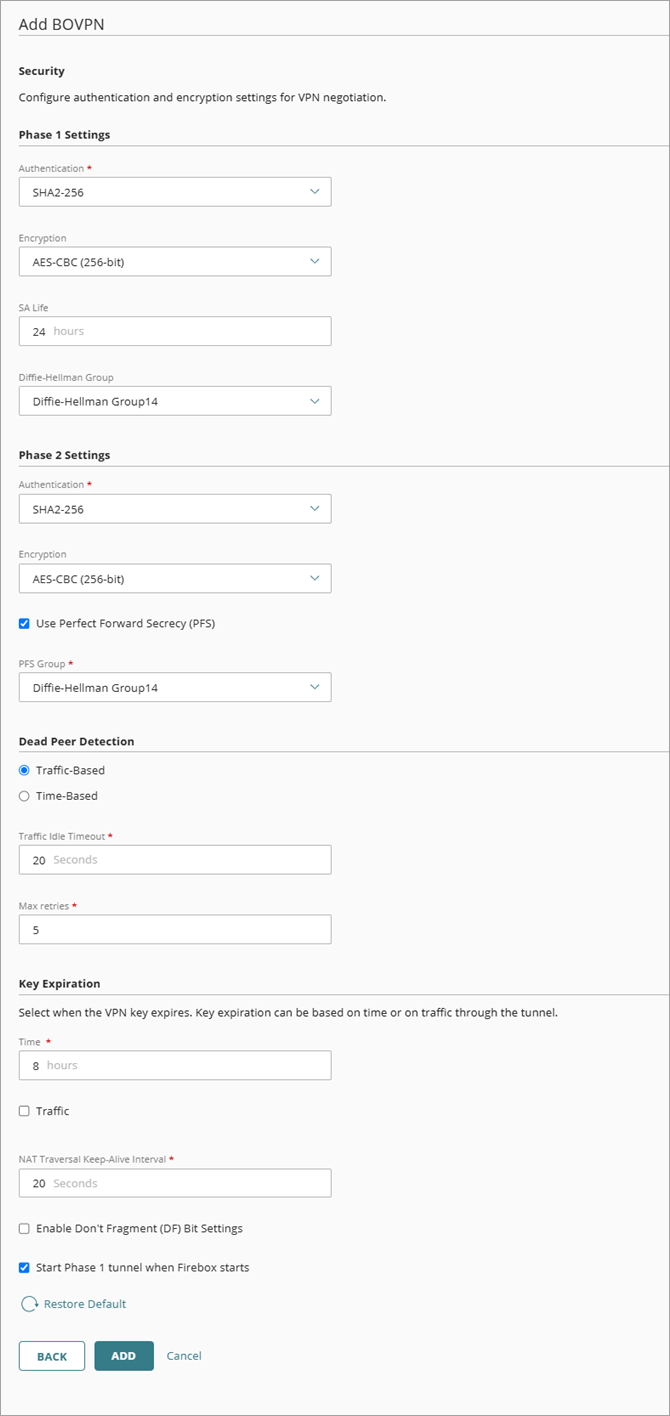

- Sicherheitseinstellungen — Authentifizierungseinstellungen und Verschlüsselung für VPN-Verhandlungen.

- Dead Peer Detection (DPD) — Firebox erkennt, wenn eine Tunnelverbindung unterbrochen wird, und startet automatisch eine neue Phase-1-Verhandlung. Immer aktiviert und kann Datenverkehr-basiert oder Timer-basiert sein.

Datenverkehr-basierte DPD — Die Firebox sendet nur dann eine DPD-Meldung, wenn für eine bestimmte Zeitspanne kein Datenverkehr vom Remote-Gateway empfangen wird und ein Paket darauf wartet, an das Remote-Gateway gesendet zu werden.

Timer-basierte DPD — Die Firebox initiiert einen DPD-Austausch mit dem Remote-Gateway in einem festgelegten Nachrichtenintervall, unabhängig von anderen vom Remote-Gateway empfangenen Datenverkehr.

- NAT-Traversal Keep-Alive-Intervall — Steuert, wie oft die Firebox Datenverkehr durch den Tunnel sendet, um den Tunnel aktiv zu halten, wenn kein anderer Tunnel-Datenverkehr vorhanden ist. Der Standardwert beträgt 20 Sekunden.

- Einstellungen für das Bit Nicht fragmentieren (DF) aktivieren — (Optional) Gibt an, ob die Firebox die ursprüngliche Einstellung des DF-Bits im Header eines Pakets verwendet.

- Phase 1 des Tunnels starten, wenn Firebox startet — Gibt an, ob der Remote-Endpoint den Tunnel initiiert.

- Dead Peer Detection (DPD) — Firebox erkennt, wenn eine Tunnelverbindung unterbrochen wird, und startet automatisch eine neue Phase-1-Verhandlung. Immer aktiviert und kann Datenverkehr-basiert oder Timer-basiert sein.

Sie können kein VPN-Failover für regelbasierte BOVPN-Endpoints von Drittanbietern konfigurieren.

Regelbasierte BOVPNs und Routing

In der BOVPN-Konfiguration geben Sie die Netzwerkressourcen an, die über die BOVPN-Tunnel zugänglich sind. Standardmäßig verwendet die Firebox Systemregeln, um festzulegen, wie der Datenverkehr den Tunnel nutzen muss.

Sie können Ihre eigene Regel erstellen, um mehr Kontrolle über den regelbasierten BOVPN-Datenverkehr zu haben, als die Systemregeln BOVPN-Allow-Any-in und BOVPN-Allow-Any-out bieten.

Wenn Sie Netzwerkressourcen für beide Endpoints im selben Subnetz angeben möchten, müssen Sie NAT verwenden. Wenn Sie NAT nicht verwenden, können Sie den Datenverkehr zwischen privaten Netzwerken, die denselben IP-Adressbereich verwenden, nicht über einen BOVPN-Tunnel routen.

Für ein regelbasiertes BOVPN zwischen einer Cloud-verwalteten Firebox und einer lokal verwalteten Firebox oder einem Drittanbieter-VPN-Endpoint:

- Die Netzwerkressourcen, die Sie für den Remote-Endpoint angeben, bestimmen, welchen Datenverkehr die Firebox durch den Tunnel leitet.

- Die Netzwerkressourcen, die Sie für die Firebox angeben, sind die Ressourcen, die der Remote-Endpoint durch den VPN-Tunnel an die Firebox leiten soll. Damit die Firebox VPN-Datenverkehr zu diesen Ressourcen empfangen kann, muss der Remote-Endpoint so konfiguriert sein, dass der Datenverkehr zu diesen IP-Adressen durch den Tunnel geleitet wird.

- Der Netzwerk-Datenverkehr, der die Firebox verlässt, muss von einer Netzwerkressource stammen, die Sie für die Firebox angegeben haben, und als Ziel eine Netzwerkressource auf dem Remote-Endpoint haben.

- Der Netzwerk-Datenverkehr, der den Remote-Endpoint verlässt, muss von einer Netzwerkressource stammen, die Sie für die Firebox angeben, und als Ziel eine Netzwerkressource auf der Firebox haben.

- Regelbasierte BOVPNs erstellen keine Systemrouten. Die Firebox steuert anhand von Quelle und Ziel des Datenverkehrs, der mit den von Ihnen an jedem Endpoint bereitgestellten Netzwerkressourcen übereinstimmt, was durch den BOVPN-Tunnel geleitet wird.

BOVPNs und Automatische Bereitstellung

Wenn Sie ein regelbasiertes BOVPN hinzufügen, bearbeiten oder entfernen, wird die BOVPN-Konfiguration automatisch für die Cloud-verwaltete Firebox zum Download bereitgestellt. Um sicherzustellen, dass die automatische Bereitstellung nur BOVPN-Konfigurationsänderungen enthält, können Sie keine BOVPN-Änderungen speichern, wenn die Firebox andere, noch nicht bereitgestellte Konfigurationsänderungen enthält.

Fügen Sie ein BOVPN zwischen einer Cloud-verwalteten Firebox und einer lokal verwalteten Firebox oder einem Drittanbieter-VPN-Endpoint hinzu

Sie können ein regelbasiertes BOVPN auf der Seite BOVPN einer bestimmten Firebox hinzufügen, oder Sie können das BOVPN auf der Seite VPNs von WatchGuard Cloud hinzufügen, die eine gemeinsame Konfigurationsseite ist. Weitere Informationen finden Sie unter BOVPNs für Cloud-verwaltete Fireboxen verwalten.

Hinzufügen eines regelbasierten BOVPNs zur Cloud-verwalteten Firebox von WatchGuard Cloud aus:

- Verwenden Sie eine der folgenden Methoden, um die Seite BOVPN zu öffnen:

- Wählen Sie Konfigurieren > VPNs, um BOVPNs für alle Fireboxen im aktuell ausgewählten Konto zu verwalten.

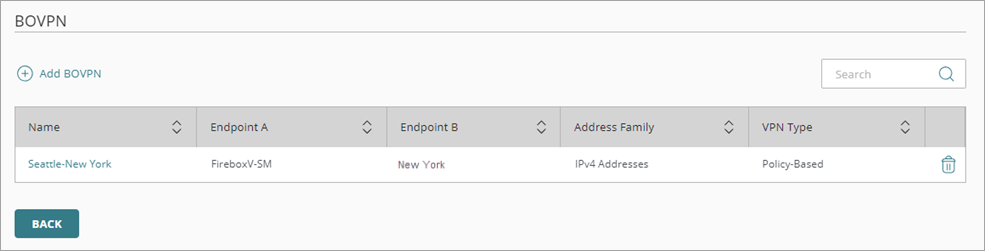

Auf der Seite BOVPN werden die aktuell konfigurierten BOVPNs angezeigt. - Um BOVPNs für eine bestimmte Firebox zu verwalten, klicken Sie auf der Seite Gerätekonfiguration auf die Kachel Branch-Office-VPN.

Auf der Seite BOVPN werden die aktuell konfigurierten BOVPNs angezeigt.

- Wählen Sie Konfigurieren > VPNs, um BOVPNs für alle Fireboxen im aktuell ausgewählten Konto zu verwalten.

- Klicken Sie auf BOVPN hinzufügen.

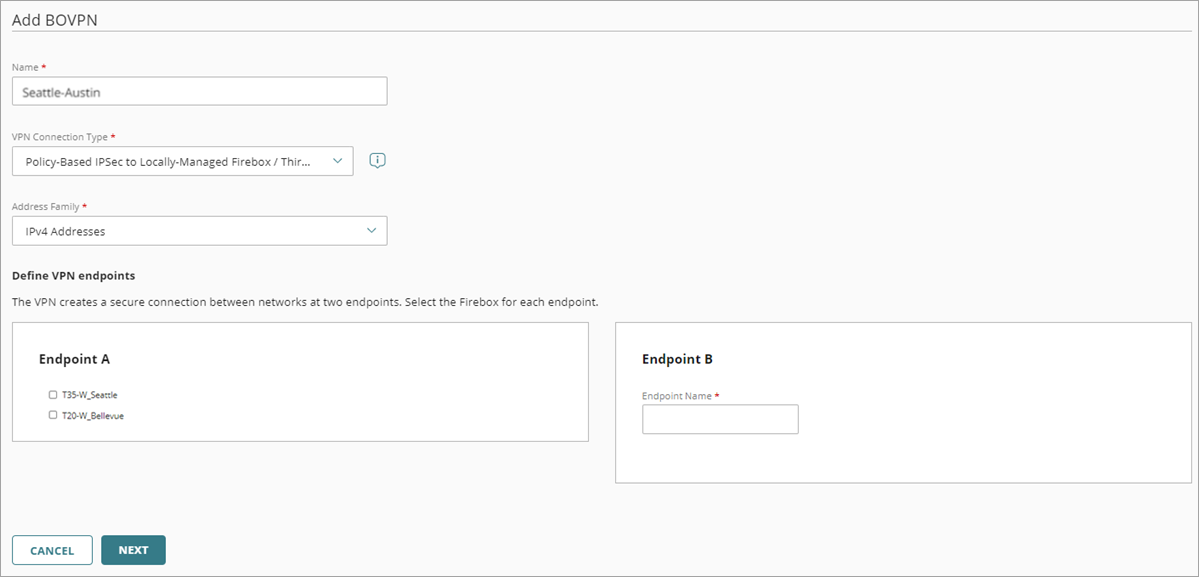

Die Seite BOVPN hinzufügen wird geöffnet. - Geben Sie im Textfeld Name einen Namen für dieses BOVPN ein.

- Wählen Sie in der Dropdown-Liste VPN-Verbindungstyp Regelbasiertes IPSec zu lokal verwalteter Firebox / Drittanbieter aus.

- Wählen Sie aus der Dropdown-Liste Adressenfamilie entweder IPv4-Adressen oder IPv6-Adressen aus.

Falls Sie IPv6-Adressen auswählen, muss der andere BOVPN-Endpoint so konfiguriert sein, dass er IPv6 unterstützt.

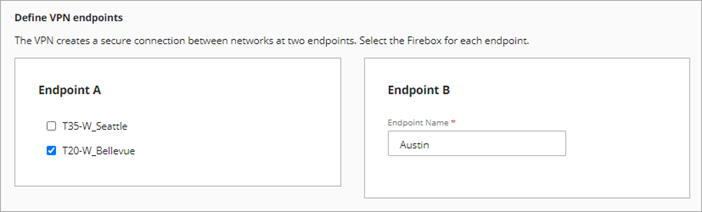

- Wählen Sie im Abschnitt Endpoint A eine Cloud-verwaltete Firebox aus Ihrem Konto aus. Sie können nur eine Firebox auswählen.

Wenn Sie das BOVPN über eine Seite Gerätekonfiguration hinzufügen, enthält die Liste Endpoint A nur eine Firebox. - Geben Sie im Abschnitt Endpoint B im Textfeld Endpoint-Name einen Namen ein, um den Remote-VPN-Endpoint zu identifizieren.

Die BOVPN-Konfiguration verwendet diesen Namen, um auf Endpoint B zu verweisen.

- Klicken Sie auf Weiter.

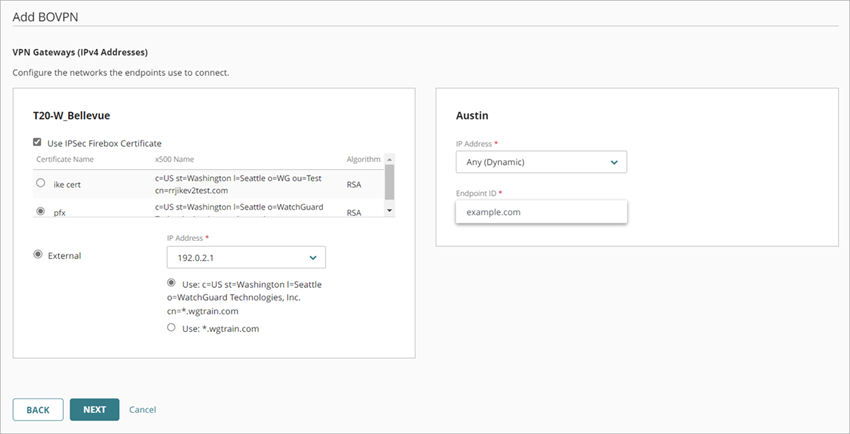

Die Seite Einstellungen für VPN-Gateways wird geöffnet.

- Um ein IPSec Firebox-Zertifikat für diese VPN-Verbindung zu verwenden, setzen Sie ein Häkchen bei IPSec Firebox-Zertifikat verwenden. Um einen gemeinsam verwendeten Schlüssel zu nutzen, gehen Sie zu Schritt 10.

Es wird eine Zertifikatsliste geöffnet.

- Wählen Sie ein Zertifikat aus. Weitere Informationen finden Sie unter Über Geräte-Zertifikate.

- Wählen Sie für die Cloud-verwaltete Firebox ein externes Netzwerk aus.

- Geben Sie die IP-Adresse für dieses externe Netzwerk in der Dropdown-Liste IP-Adresse an. Wählen Sie den x500-Namen, den Domänennamen oder die IP-Adresse. Die verfügbaren Optionen hängen von der Zertifikatskonfiguration ab.

Für Netzwerke mit einer IP-Adresszuweisung mittels PPPoE oder DHCP lautet die Standard-IP-Adresse Any (Dynamisch). - Für den Remote-Endpoint:

- Wählen Sie aus der Dropdown-Liste IP-Adresse eine IP-Adresse aus oder geben Sie eine dort ein.

- Geben Sie im Textfeld Endpoint-ID einen x500-Namen, einen Domänennamen oder eine IP-Adresse ein, die in die IP-Adresse des Remote-Endpoints aufgelöst wird.

- Klicken Sie auf Weiter.

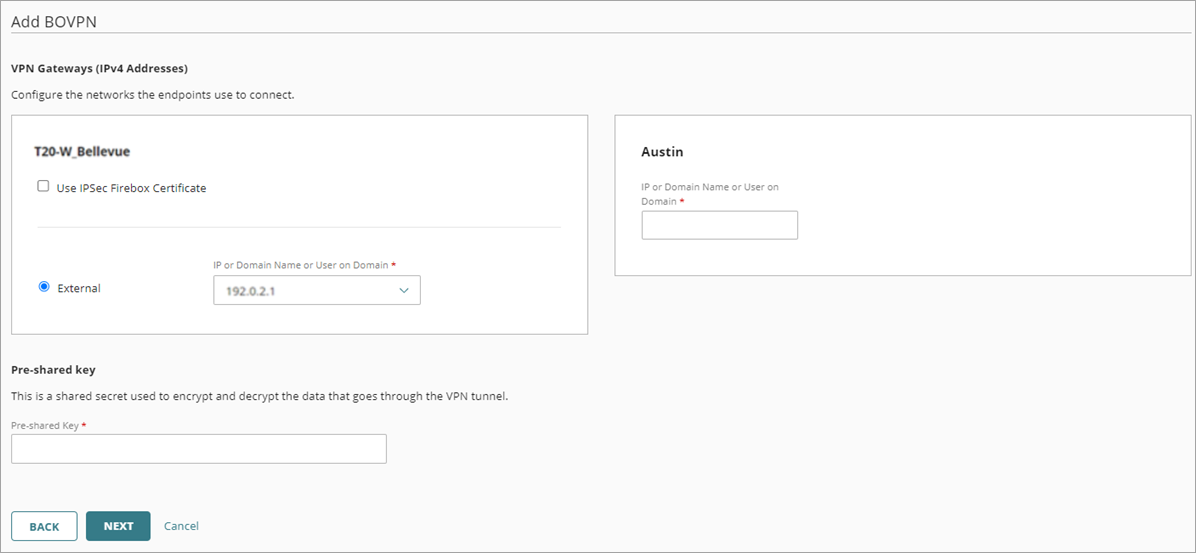

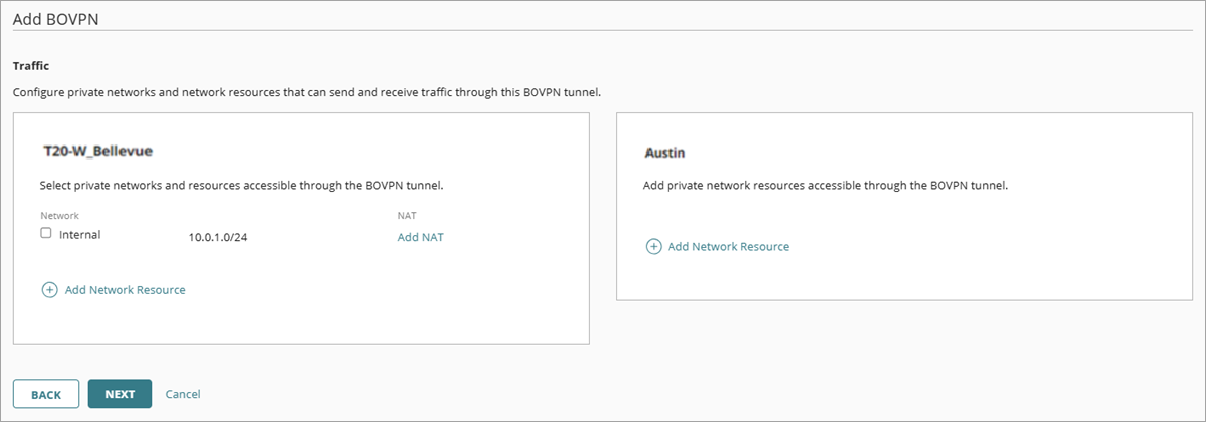

Die Seite Datenverkehr wird geöffnet. - Um einen Gemeinsam verwendeten Schlüssel (PSK) für diese VPN-Verbindung zu nutzen, wählen Sie ein externes Netzwerk für die Cloud-verwaltete Firebox.

- Wählen Sie im Textfeld IP oder Domänenname oder Benutzer in Domäne eine IP-Adresse, einen Domänennamen oder einen Benutzer in der Domäne aus, der bzw. die zur externen Netzwerk-IP-Adresse der Firebox aufgelöst wird. Beispielsweise könnte ein Benutzer in der Domäne [email protected] lauten.

- Geben Sie für den Remote-Endpoint im Textfeld IP oder Domänenname oder Benutzer in Domäne eine IP-Adresse, einen Domänennamen oder einen Benutzer in der Domäne ein, der zur IP-Adresse des Remote-Endpoints aufgelöst wird. Beispielsweise könnte ein Benutzer in der Domäne [email protected] lauten.

- Geben Sie in das Textfeld Gemeinsam verwendeter Schlüssel einen gemeinsamen Schlüssel ein, um den VPN-Tunnel abzusichern.

- Klicken Sie auf Weiter.

Die Seite Datenverkehr wird geöffnet.

- Wählen Sie das Firebox-Netzwerk aus, das über den VPN-Tunnel zugänglich sein soll.

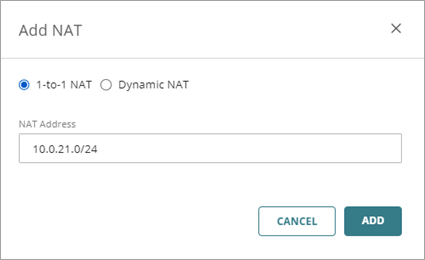

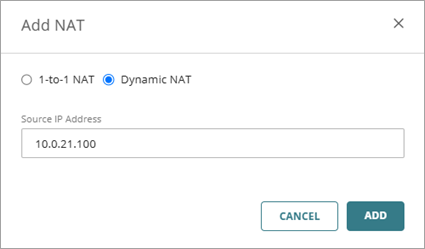

- (Optional) Um Konflikte zu vermeiden, wenn beide Netzwerke denselben privaten IP-Adressbereich verwenden, fügen Sie NAT zu einem Endpoint hinzu.

Sie können die Verkehrsrichtung durch den Tunnel nicht festlegen, wenn Sie dynamisches NAT aktivieren. Die Standardrichtung ist ausgehend.

- Klicken Sie neben dem Cloud-verwalteten Endpoint, dem Sie NAT hinzufügen möchten, auf NAT hinzufügen.

Das Dialogfeld NAT hinzufügen wird geöffnet. - Wählen Sie 1-to-1 Nat oder Dynamisches NAT.

- Geben Sie im Textfeld NAT-Adresse eine IP-Adresse und eine Netzmaske für 1-to-1 NAT ein oder geben Sie im Textfeld Quell-IP-Adresse eine IP-Adresse für dynamisches NAT ein.

- Klicken Sie auf Hinzufügen.

Die NAT-Informationen werden neben dem Eintrag des Netzwerk-Endpoints angezeigt. - So fügen Sie eine andere Netzwerkressource als interne oder Gastnetzwerke hinzu:

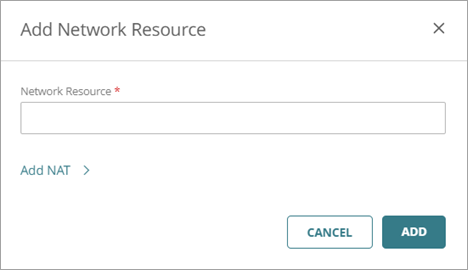

- Klicken Sie im Abschnitt für die Firebox-Ressourcen auf Netzwerkressource hinzufügen.

Das Dialogfeld Netzwerkressource hinzufügen wird geöffnet.

- Geben Sie im Textfeld Netzwerkressource die Netzwerk-IP-Adresse und die Netzmaske ein.Tipp!

- (Optional) Um NAT zu einer Netzwerkressource hinzuzufügen, klicken Sie auf NAT hinzufügen.

- Klicken Sie im Abschnitt für die Firebox-Ressourcen auf Netzwerkressource hinzufügen.

- Fügen Sie eine Netzwerkressource für den Remote-Endpoint hinzu:

- Klicken Sie im Abschnitt für den zweiten Endpoint auf Netzwerkressource hinzufügen.

- Geben Sie im Textfeld Netzwerkressource die Netzwerk-IP-Adresse und die Netzmaske ein.

- Klicken Sie auf Hinzufügen.

Die Netzwerkressource wird zu den Einstellungen für den Datenverkehr des Endpoints hinzugefügt.

- Wiederholen Sie den vorherigen Schritt, um weitere Netzwerkressourcen hinzuzufügen.

- Klicken Sie auf Weiter.

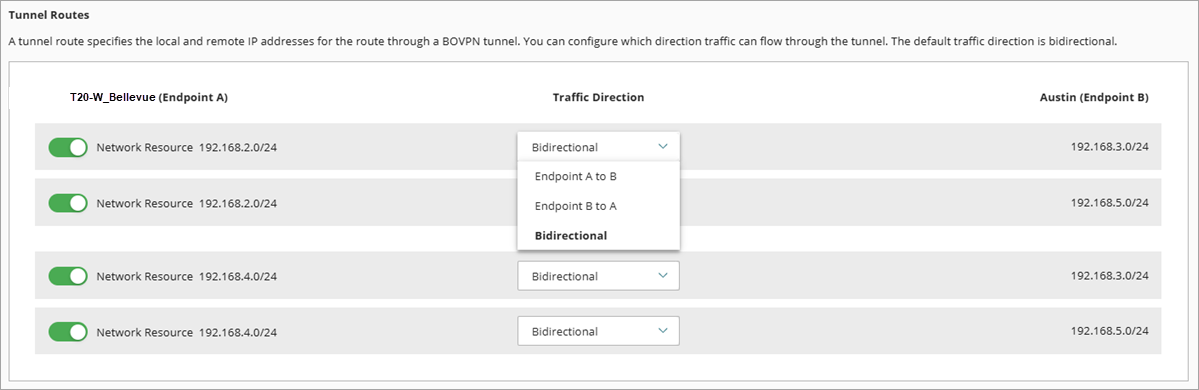

Die Seite Tunnelrouten wird geöffnet.

Um eine NAT-IP-Adresse zu entfernen, löschen Sie den Text im Feld NAT und klicken Sie auf Speichern.

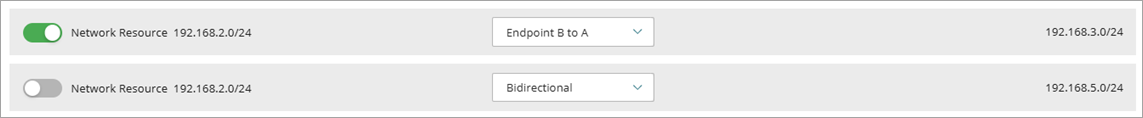

- Wählen Sie aus der Dropdown-Liste Datenverkehrsrichtung die Verkehrsrichtung für die BOVPN-Route aus.

Die Standardeinstellung für die Datenverkehrsrichtung ist Bidirektional. Sie können die Datenverkehrsrichtung so festlegen, dass der Verkehr von Endpoint A zu Endpoint B, von Endpoint B zu Endpoint A oder in beide Richtungen zwischen den Endpoints verläuft.

- (Optional) Sie können die Tunnelrouten auf der Seite Tunnelrouten über die Schalter aktivieren oder deaktivieren. Wenn Sie eine Tunnelroute deaktivieren, versucht die Firebox nicht, diese bestimmte Tunnelroute zwischen den beiden Endpoints herzustellen.

- Klicken Sie auf Weiter.

Die Seite Sicherheitseinstellungen wird geöffnet.

- Übernehmen Sie die standardmäßigen Sicherheitseinstellungen oder bearbeiten Sie sie so, dass sie mit den Einstellungen identisch sind, die vom Remote-VPN-Endpoint unterstützt werden. Weitere Informationen finden Sie unter BOVPN-Sicherheitseinstellungen konfigurieren. Informationen zu BOVPN-Datendurchsatz finden Sie unter BOVPN-Durchsatz optimieren.

- Klicken Sie auf Hinzufügen.

Die BOVPN-Bereitstellung wird hinzugefügt, und die Seite BOVPN-Leitfaden wird geöffnet.

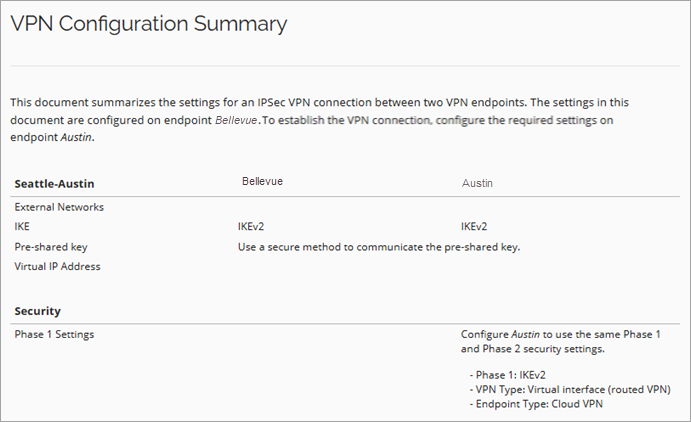

- (Optional) Um den BOVPN-Leitfaden in einer neuen Registerkarte im Browser zu öffnen, klicken Sie auf Leitfaden anzeigen.

Die VPN-Konfigurationszusammenfassung wird in einer neuen Browser-Registerkarte geöffnet.

- Um zur BOVPN-Liste zurückzukehren, klicken Sie auf Fertigstellen.

Sie können ein BOVPN auf der Seite BOVPN bearbeiten oder löschen. Informationen finden Sie unter BOVPNs für Cloud-verwaltete Fireboxen verwalten.

Anzeigen des BOVPN-Leitfadens

Für jedes BOVPN generiert WatchGuard Cloud einen VPN-Leitfaden, der die erforderlichen Konfigurationseinstellungen für das VPN am Remote-VPN-Endpoint zusammenfasst. Sie können das BOVPN-Leitfaden auf der Seite BOVPN bearbeiten einsehen. Weitere Informationen finden Sie unter Anzeigen des BOVPN-Leitfadens.

Bereitstellung von Gerätekonfigurationen verwalten

Internes Netzwerk oder Gastnetzwerk für Fireboxen konfigurieren