Gilt für: WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EPP

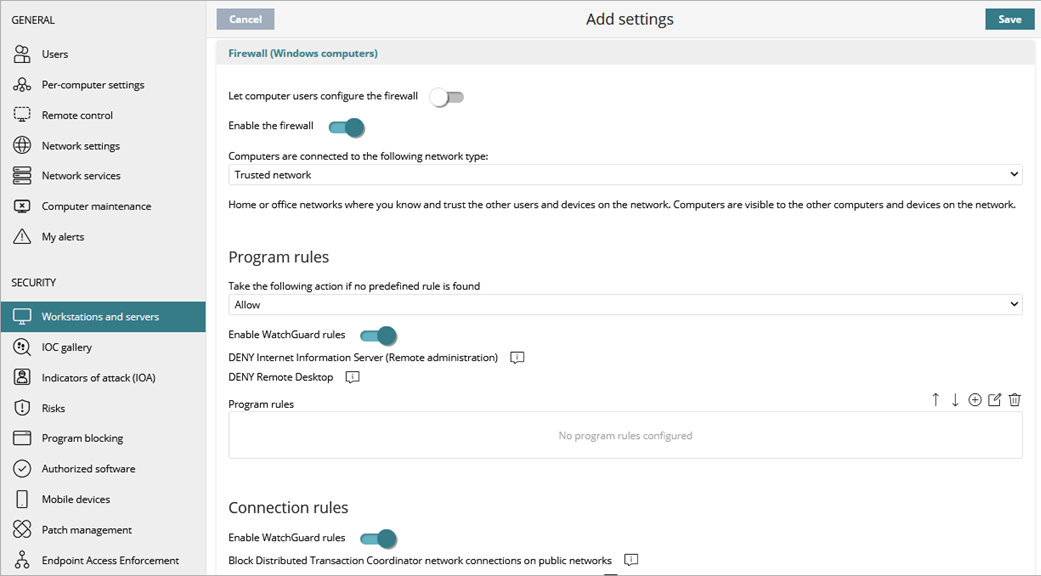

In den Firewall-Einstellungen eines Workstations- und Server-Einstellungsprofils können Sie WatchGuard Endpoint Security konfigurieren, um eine Firewall auf Windows-Computern zu aktivieren.

Wenn Endpoint Security Malware oder eine verdächtige Datei erkennt die vom WatchGuard Anti-Malware-Laboratory definiert ist, ergreift Endpoint Security eine dieser Aktionen:

- Bekannte Malware-Dateien, bei denen eine Desinfizierung möglich ist — Ersetzt die infizierte Datei mit einer sauberen Kopie.

- Bekannte Malware-Dateien, bei denen eine Desinfizierung nicht möglich ist — Macht eine Kopie der infizierten Datei und entfernt die ursprüngliche Datei.

Ihre Operator-Rolle bestimmt, was Sie in WatchGuard Cloud anzeigen und tun können. Ihre Rolle muss die Berechtigung Sicherheitseinstellungen für Workstations und Server konfigurieren haben, um diese Funktion anzuzeigen oder zu konfigurieren. Weitere Informationen finden Sie unter WatchGuard Cloud-Operatoren und -Rollen verwalten.

Konfigurieren der Firewall-Einstellungen:

- Wählen Sie in WatchGuard Cloud Konfigurieren > Endpoints.

- Wählen Sie Einstellungen.

- Wählen Sie im linken Fenster Workstations und Server.

- Wählen Sie ein bestehendes Sicherheitseinstellungsprofil zum Bearbeiten, kopieren Sie ein bestehendes Profil oder klicken Sie oben rechts auf der Seite auf Hinzufügen, um ein neues Profil zu erstellen.

Die Seite Einstellungen hinzufügen oder Einstellungen bearbeiten wird geöffnet. - Geben Sie falls nötig Name und Beschreibung für das Profil ein.

- Wählen Sie Firewall.

- Um es Endnutzern zu ermöglichen, den Firewall-Schutz über die Endpoint Security-Verwaltungsoberfläche auf ihren Computern zu verwalten, aktivieren Sie den Schalter Computerbenutzer die Firewall konfigurieren lassen.

Wenn dieser Schalter deaktiviert ist, konfiguriert der Administrator den Firewall-Schutz aller Computer im Netzwerk durch Sicherheitseinstellungsprofile. - Wählen Sie Firewall aktivieren.

- Wählen Sie auf der Dropdown-Liste den Netzwerktyp, mit dem sich Computer verbinden.

Weitere Informationen finden Sie unter Firewall-Einstellungen – Netzwerktypen. - Konfigurieren Sie diese Einstellungen nach Bedarf:

- Klicken Sie auf Speichern.

- Wählen Sie das Profil und weisen Sie falls nötig Empfänger zu.

Weitere Informationen finden Sie unter Einstellungsprofile zuweisen.

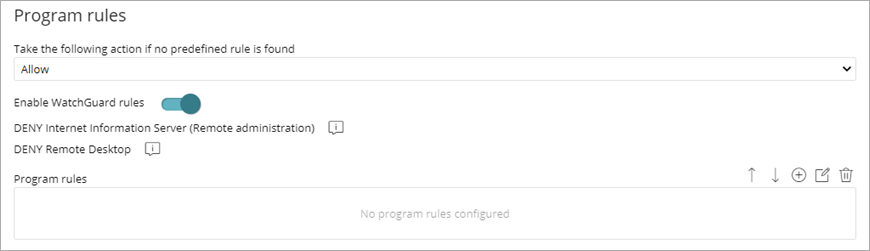

Programmrichtlinien konfigurieren

Konfigurieren Sie Programmrichtlinien, um die Kommunikation von und zu auf Benutzercomputern installierten Programmen zuzulassen oder zu verhindern.

Konfigurieren von Programmrichtlinien:

- Wählen Sie aus der Dropdown-Liste Folgende Aktion ausführen, wenn keine vordefinierte Regel gefunden wird die Standardaktion, die für Datenverkehr ergriffen werden soll, der keiner vordefinierten Firewall-Richtlinie entspricht.

- Zulassen — Lässt Verbindungen für alle Programme zu, für die Sie in Schritt 3 keine spezifische Richtlinie konfiguriert haben. Dies ist der standardmäßige Basismodus.

- Ablehnen — Lehnt Verbindungen für alle Programme ab, für die Sie in Schritt 3 keine spezifische Richtlinie konfiguriert haben. Dies ist ein erweiterter Modus. Er erfordert, dass Sie Richtlinien für häufig verwendete Programme hinzufügen. Falls keine Richtlinie erstellt wird, können die Programme nicht kommunizieren.

- Um es vordefinierten Richtlinien zu ermöglichen, die Remote-Administration von IIS und Remote-Desktop abzulehnen, aktivieren Sie den Schalter WatchGuard-Richtlinien aktivieren.

Die Richtlinien gelten nur, falls der Computer mit einem öffentlichen Netzwerk verbunden ist. - Um benutzerdefinierte Programmrichtlinien hinzuzufügen und zu konfigurieren, klicken Sie auf

.

.

Weitere Informationen finden Sie unter Programmrichtlinien konfigurieren (Windows-Computer).

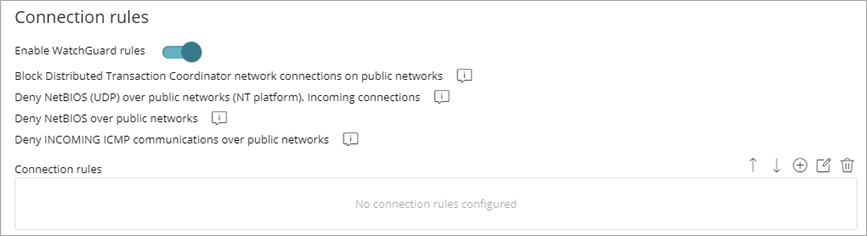

Verbindungsrichtlinien aktivieren

Ermöglichen Sie es vordefinierten Richtlinien, die Kommunikation von und zu auf Benutzercomputern installierten Programmen zuzulassen oder abzulehnen.

Aktivieren von Verbindungsrichtlinien:

- Aktivieren Sie den Schalter WatchGuard-Richtlinien aktivieren.

- Um benutzerdefinierte Verbindungsrichtlinien hinzuzufügen und zu konfigurieren, klicken Sie auf

.

.

Weitere Informationen finden Sie unter Verbindungsrichtlinien konfigurieren (Windows-Computer).

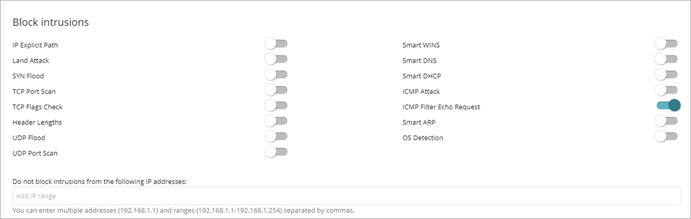

Zu Blockieren Intrusions konfigurieren

Das Intrusion Detection-System (IDS) ermöglicht es Administratoren, schlecht geformten Datenverkehr, der extra dazu entwickelt wurde, die Sicherheit und Leistung geschützter Computer zu beeinträchtigen, zu erkennen und abzulehnen. Dieser Datenverkehr kann Fehlfunktionen von Benutzerprogrammen auslösen, was zu ernsten Sicherheitsproblemen führt und eine Remote-Ausführung von Anwendungen durch Hacker, Datendiebstahl und weiteres zulässt.

Aktivieren Sie im Abschnitt Einbrüche blockieren den Schalter für diejenigen Intrusions, die Sie blockieren wollen.

IP Explicit Path

Lehnt IP-Pakete ab, die ein explicit Quell-Routenfeld enthalten. Diese Pakete sind bei ihrer Ziel-IP-Adresse nicht routenbasiert. Die Routing-Informationen werden im Voraus definiert.

Land Attack

Stoppt Denial-of-Service-Angriffe, die TCP/IP Stack Loops nutzen. Erkennt Pakete mit identischen Quell- und Zieladressen.

SYN Flood

Dieser Angriffstyp startet TCP-Verbindungsversuche, um den Ziel-Computer dazu zu zwingen, für jede Verbindung Ressourcen bereitzustellen. Der Schutz etabliert eine Höchstzahl offener TCP-Verbindungen pro Sekunde, um eine Ausnutzung des angegriffenen Computers zu verhindern.

TCP Port Scan

Erkennt, wenn ein Host versucht, sich in einem vorgegebenen Zeitraum mit mehreren Ports auf dem geschützten Computer zu verbinden. Der Schutz filtert sowohl die Anfragen zum Öffnen von Ports als auch die Antworten an den böswilligen Computer. Der angreifende Computer kann keine Informationen über den Status der Ports erlangen.

TCP Flags Check

Erkennt TCP-Pakete mit ungültigen Flag-Kombinationen. Wirkt als Ergänzung zum Schutz vor Port-Scanning. Blockiert Angriffe wie “SYN&FIN” und “NULL FLAGS”. Ergänzt auch den Schutz vor OS-Fingerabdruckangriffen, da viele dieser Attacken auf Antworten zu ungültigen TCP-Paketen basieren.

Header Lengths

IP: Lehnt eingehende Pakete mit einer IP-Header-Länge ab, die ein spezifisches Limit überschreitet.

TCP: Lehnt eingehende Pakete mit einer TCP-Header-Länge ab, die ein spezifisches Limit überschreitet.

Fragmentation Overlap: Prüft den Status der Paketfragmente, die am Ziel wieder zusammengesetzt werden sollen. Dies schützt das System vor Memory-Overflow-Angriffen aufgrund fehlender Fragmente, ICMP-Weiterleitungen, die als UPD maskiert sind, und Computer-Scanning.

UDP Flood

Lehnt UDP-Ströme an einen spezifischen Port ab, wenn die Anzahl der UDP-Pakete einen Standard-Grenzwert in einem bestimmten Zeitraum überschreitet.

UDP Port Scan

Schützt das System vor UDP-Port-Scanning-Attacken.

Smart WINS

Lehnt WINS-Antworten ab, die nicht vom Computer gesendeten Anfragen entsprechen.

Smart DNS

Lehnt DNS-Antworten ab, die nicht vom Computer gesendeten Anfragen entsprechen.

Smart DHCP

Lehnt DHCP-Antworten ab, die nicht vom Computer gesendeten Anfragen entsprechen.

ICMP Attack

Small PMTU: Erkennt ungültige MTU-Werte, die verwendet werden, um einen Denial-of-Service-Angriff zu generieren oder den ausgehenden Datenverkehr zu verlangsamen.

SMURF: Attacken beinhalten das Senden großer Mengen von ICMP (Echo-Anfrage) Datenverkehr an die Netzwerk-Broadcast-Adresse mit einer Quelladresse, welche die Adresse des Opfers nachahmt. Die meisten Computer im Netzwerk antworten dem Opfer, was den Datenverkehrsstrom vervielfacht. Endpoint Security lehnt unerbetene ICMP-Antworten ab, wenn sie einen bestimmten Grenzwert in einem vorgegebenen Zeitraum überschreiten.

Unerbetene ICMP-Antworten trennen: Lehnt alle unerbetenen und abgelaufenen ICMP-Antworten ab.

ICMP Filter Echo Request

Lehnt ICMP-Pakete mit Echoanforderung ab.

Smart ARP

Lehnt ARP-Antworten ab, die nicht vom geschützten Computer gesendeten Anfragen entsprechen, um Szenarios des ARP-Cache-Poisoning zu verhindern.

OS Detection

Fälscht Daten in Antworten an den Sender, um Betriebssystemerkennungen zu täuschen. Dies verhindert Angriffe auf mit dem Betriebssystem assoziierte Schwachstellen. Dieser Schutz ergänzt den TCP Flag Checker.

Ausschlüsse

Um falsch positive Meldungen zu vermeiden, können Sie Ausschlüsse zur Liste der blockierten Eindringversuche im Textfeld Einbrüche der folgenden IP-Adressen nicht blockieren hinzufügen. Fügen Sie in das Textfeld IP-Adressen oder einen Adressbereich im kommagetrennten Format hinzu.