適用対象: AuthPoint 多要素認証、AuthPoint Total Identity Security

Fireware v12.7.2 以降を実行している Firebox には、AuthPoint を認証サーバーとして追加することができます。こうすることで、以下において AuthPoint MFA の構成が容易になります。

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Firebox 認証ポータル

Firebox で AuthPoint を認証サーバーとして有効化するには、AuthPoint に Firebox リソースを追加する必要があります。AuthPoint で Firebox リソースを構成すると、Firebox の AuthPoint 認証サーバーが有効になります。

Firebox に MFA を追加するために Firebox リソースを構成すると、AuthPoint はエンド ユーザーの IP アドレスを受け取るので、ユーザーが VPN クライアントで認証するとネットワーク ロケーションのポリシー オブジェクトが適用されます。

Firebox リソースで MS-CHAPv2 が有効になっている場合でも、Gateway 構成に Firebox リソースを追加する必要はありません。このシナリオでは、Firebox は NPS でユーザーのパスワードを検証し、AuthPoint は MFA でユーザーを認証します。

AuthPoint が LDAP 外部アイデンティティからのユーザーを同期する場合、Firebox リソースには、同期されたユーザーを認証するための LDAP サーバーへのネットワークアクセスが必要です。

AuthPoint 認証サーバーで Azure Active Directory ユーザーを認証するためには、Firebox で Fireware v12.7.2 以降を実行している必要があります。

開始する前に

Firebox で AuthPoint を認証サーバーとして追加する前に、デバイスを WatchGuard Cloud に登録、接続していることを確認します。Firebox を WatchGuard Cloud に登録して接続する手順の詳細については、次を参照してください:ローカル管理の Firebox を WatchGuard Cloud に追加する および クラウド管理の Firebox を WatchGuard Cloud に追加する。

ローカル管理またはクラウド管理の Firebox を WatchGuard Cloud から削除する場合、AuthPoint の Firebox リソースが Firebox に関連付けられなくなるため、リソースを削除する必要があります。Firebox で AuthPoint 認証サーバーを引き続き使用するには、デバイスを WatchGuard Cloud に再度追加し、そのデバイスの新しい Firebox リソースを AuthPoint に追加する必要があります。

Firebox で AuthPoint MFA を使用する場合で、Firebox を WatchGuard Cloud に追加することを希望しない場合は、Firebox を RADIUS クライアント リソースとして AuthPoint に追加することができます。詳細については、次を参照してください:RADIUS クライアントで MFA を構成する。

AuthPoint アカウントに追加された古いデバイスの買い換えとして、または RMA の交換として新しい Firebox を入手した場合、AuthPoint リソースとしてそれを構成する手順は、新しいデバイスを構成する場合と同じです。

すでに AuthPoint に追加した Firebox をFirebox リソースとして置き換えるには、以下の手順を実行します。

- 新しい Firebox を WatchGuard Cloud に追加します。

- AuthPoint でデバイスを新しい Firebox リソースとして追加します。

- 新しい Firebox リソースを AuthPoint 認証ポリシーに追加し、それらのポリシーから古い Firebox リソースを削除します。詳細については、次を参照してください:AuthPoint 認証ポリシーについて。

- 古い Firebox に関連付けられた Firebox リソースを AuthPoint アカウントから削除します。

認証ワークフロー

AuthPoint を Mobile VPN with SSL、Mobile VPN with IKEv2、Firebox 認証ポータル、、または Fireware Web UI ユーザーの認証サーバーとして構成すると、以下の状況が発生します。

- Firebox は、ユーザー認証の要求を AuthPoint に直接転送します。

- AuthPoint で、多要素認証 (MFA) の調整が行われます。

- ローカル ユーザー — AuthPoint は最初の要素 (パスワード) に続き、2 番目の要素 (プッシュまたはワンタイム パスワード) を検証します。

- LDAP ユーザー — Active Directory に接続して最初の要素 (パスワード) を検証するよう、AuthPoint から Firebox に指示が行われます。成功した場合、その後 AuthPoint で 2 番目の要素 (プッシュまたはワンタイム パスワード) の検証が行われます。

- Azure Active Directory ユーザー — 最初の要素 (パスワード) を検証するよう、AuthPoint から Azure Active Directory に連絡が行きます。成功した場合、その後 AuthPoint で 2 番目の要素 (プッシュまたはワンタイム パスワード) の検証が行われます。

- Firebox は、ユーザーに次の認証オプションを選択するよう促します。

- ユーザーがプッシュ オプションを選択した場合、AuthPoint からユーザーの電話にプッシュ要求が送られます。

- ユーザーがワンタイム パスワードを選択した場合、Firebox はユーザーにワンタイム パスワード (OTP) を指定するよう促します。

認証ワークフローは、以下のように Fireware の機能によって異なります。

- ユーザーが Mobile VPN with SSL クライアントから Firebox への VPN 接続を開始します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーがローカルにいることと、有効な MFA ポリシーがあることの確認が行われます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- プッシュの場合:

- ユーザーが Mobile VPN with SSL クライアントから Firebox への VPN 接続を開始します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Active Directory ユーザーであることの確認が行われます。

- AuthPoint は、Active Directory サーバーによってユーザーを検証する必要があることを Firebox に伝えます。

- Firebox から Active Directory サーバーに、ユーザー認証情報が送信されます (LDAP バインド要求)。

- Active Directory でユーザー認証情報の検証を行った後、Firebox に応答します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- AuthPoint は、ユーザーが有効な MFA ポリシーを持っていることを確認します。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- プッシュの場合:

- ユーザーが Mobile VPN with SSL クライアントから Firebox への VPN 接続を開始します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Azure Active Directory ユーザーであることの確認が行われます。

- 最初の要素 (パスワード) を検証するよう、AuthPoint から Azure Active Directory に連絡が行きます。

- AuthPoint は、ユーザーが有効な MFA ポリシーを持っていることを確認し、ユーザーを認証します。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- プッシュの場合:

- ユーザーが Mobile VPN with IKEv2 クライアントから Firebox への VPN 接続を開始します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーがローカルにいることと、有効な MFA ポリシーがあることの確認が行われます。

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- ユーザーが Mobile VPN with IKEv2 クライアントから Firebox への VPN 接続を開始します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Active Directory ユーザーであることの確認が行われます。

- AuthPoint は、NPS サーバーによってユーザーを検証する必要があることを Firebox に伝えます。

- Firebox から NPS サーバーに、ユーザー認証情報が送信されます (RADIUS プロトコル)。IKEv2 クライアントからログインする Active Directory ユーザーには NPS が必須です。

- NPS サーバーが Firebox に応答します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- AuthPoint は、ユーザーが有効な MFA ポリシーを持っていることを確認します。

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- ユーザーが Mobile VPN with IKEv2 クライアントから Firebox への VPN 接続を開始します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Azure Active Directory ユーザーであることの確認が行われます。

- AuthPoint は、NPS サーバーによってユーザーを検証する必要があることを Firebox に伝えます。

- Firebox から NPS サーバーに、ユーザー認証情報が送信されます (RADIUS プロトコル)。IKEv2 クライアントからログインする Azure Active Directory ユーザーには NPS が必須です。

- NPS サーバーが Firebox に応答します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- AuthPoint は、ユーザーが有効な MFA ポリシーを持っていることを確認します。

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、VPN へのユーザー接続を許可します。

- ユーザーがポート 4100 で Firebox 認証ポータルに接続します。

- ユーザーが認証情報を入力し、AuthPoint 認証ドメインを選択します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーがローカルにいることと、有効な多要素認証 (MFA) ポリシーがあることの確認が行われます。

- ユーザーには、利用可能な認証方法を示す認証ページが表示されます。

- ユーザーが認証方法を選択します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- プッシュの場合:

- ユーザーがポート 4100 で Firebox 認証ポータルに接続します。

- ユーザーが認証情報を入力し、AuthPoint 認証ドメインを選択します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Active Directory ユーザーであることと、そのユーザーが有効な MFA ポリシーを持っていることの確認が行われます。

- AuthPoint は、Active Directory サーバーによってユーザーを検証する必要があることを Firebox に対して伝えます。

- Firebox から Active Directory サーバーに、ユーザーの認証情報が送信されます (LDAP バインド要求)。

- Active Directory でユーザー認証情報の検証を行った後、Firebox に応答します。

- ユーザーには、利用可能な認証方法を示す認証ページが表示されます。

- ユーザーが認証方法を選択します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- プッシュの場合:

- ユーザーがポート 4100 で Firebox 認証ポータルに接続します。

- ユーザーが認証情報を入力し、AuthPoint 認証ドメインを選択します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Azure Active Directory ユーザーであることの確認が行われます。

- 最初の要素 (パスワード) を検証するよう、AuthPoint から Azure Active Directory に連絡が行きます。

- ユーザーには、利用可能な認証方法を示す認証ページが表示されます。

- ユーザーが認証方法を選択します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- プッシュの場合:

- ユーザーが Firebox Web UI に接続します。

- ユーザーが認証情報を入力し、AuthPoint 認証ドメインを選択します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーがローカルにいることと、有効な多要素認証 (MFA) ポリシーがあることの確認が行われます。

- ユーザーに対して、利用可能な認証方法を示す認証ページが表示されます。

- ユーザーが認証方法を選択します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- プッシュの場合:

- ユーザーが Firebox Web UI に接続します。

- ユーザーが認証情報を入力し、AuthPoint 認証ドメインを選択します。

- Firebox から AuthPoint に要求が転送されます。

- AuthPoint で、ユーザーが Active Directory ユーザーであることと、そのユーザーが有効な MFA ポリシーを持っていることの確認が行われます。

- AuthPoint は、Active Directory サーバーによってユーザーを検証する必要があることを Firebox に対して伝えます。

- Firebox から Active Directory サーバーに、ユーザー認証情報が送信されます (LDAP バインド要求)。

- Active Directory でユーザー認証情報の検証を行った後、Firebox に応答します。

- ユーザーには、利用可能な認証方法を示す認証ページが表示されます。

- ユーザーが認証方法を選択します。

- Firebox から AuthPoint に MFA 要求が送信されます。

- プッシュの場合:

- AuthPoint はユーザーの携帯電話にプッシュ通知を送信します。

- ユーザーはプッシュ通知を受け取り、承認します。

- AuthPoint はプッシュが承認されたことを受け取り、Firebox に通知します。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- OTP の場合:

- AuthPoint で OTP の検証が行われます。

- Firebox はその承認を受け取り、ユーザーによるログインを許可します。

- プッシュの場合:

Fireware 12.7.1 以下の構成を変換する

このセクションは、手動で作成した AuthPoint RADIUS 認証サーバーを使用する構成にのみ該当します。すでに Firebox の RADIUS クライアント リソースと RADIUS サーバーを使用して Firebox の AuthPoint MFA を構成している場合は、このセクションの手順に従って AuthPoint 認証サーバーを使用するように構成を変更してください。

AuthPoint Gateway で RADIUS 認証サーバーを使用する構成は、Fireware v12.7.2 にアップグレードした後も引き続き機能します。

AuthPoint という名前の既存の認証サーバーがある場合、その認証サーバーは、以下が行われた際に自動的に AuthPoint.1 に名前が変更されます。

- Firebox を Fireware v12.7.2 にアップグレードした場合

- WSM または Policy Manager v12.7.2 以降を使用して、Fireware 12.7.1 以降を実行する Firebox を管理した場合

既存の AuthPoint 認証サーバーの名前が、既定の認証サーバーではない名前に変更された場合、ユーザーはログインしてその認証サーバーを使用する際に、新しい認証サーバー名 (AuthPoint.1) を入力する必要があります。

AuthPoint 認証サーバーを使用するよう構成を変換するには、以下の手順を実行します。

- Firebox を Fireware v12.7.2 にアップグレードします。

- AuthPoint で以下を実行します。

- Firebox の Firebox リソースを追加 します。

- 新しい Firebox リソースの 認証ポリシーを構成する か、既存の認証ポリシーのいずれかに Firebox リソースを追加します。

- Fireware では、以下を実行します。

- VPN の AuthPoint MFA を構成するには、AuthPoint を Mobile VPN with SSL 構成または Mobile VPN with IKEv2 構成のプライマリ認証サーバーとして追加します。

- Firebox 認証ポータルの AuthPoint MFA を構成するには、AuthPoint をユーザーとグループの認証サーバーとして指定します。

- 新しい構成で MFA をテストします。

- 以前の構成を削除します。

- AuthPoint で、既存の RADIUS クライアント リソースを削除し、Gateway から RADIUS クライアント リソースを削除します。

- Fireware で、AuthPoint Gateway に対して構成した RADIUS サーバーを削除します。

Firebox リソースを構成する

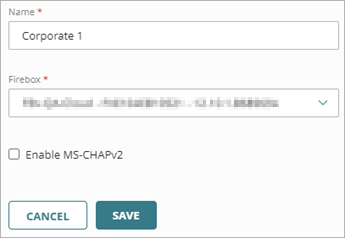

Firebox リソースを追加するには、以下の手順を実行します。

- AuthPoint ナビゲーション メニューから リソース を選択します。

- リソースを追加する をクリックします。

リソースを追加する ページが開きます。

- 種類 ドロップダウン リストから、Firebox を選択します。

- 名前 テキスト ボックスに、リソースの記述的な名前を入力します。

- Firebox ドロップダウン リストから、AuthPoint に接続する Firebox または FireCluster を選択します。このリストには WatchGuard Cloud に追加した Firebox と FireCluster だけが表示されます。その際、WatchGuard Cloud のデバイス ステータスは接続済みでなければなりません。

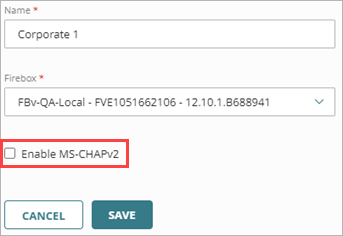

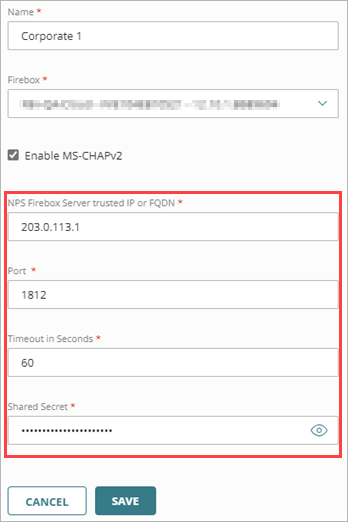

- MS-CHAPv2 認証要求を許可するよう Firebox リソースを構成するには、MS-CHAPv2 の有効化 トグルをクリックします。

追加のテキスト ボックスが表示されます。IKEv2 VPN クライアントを使用しているのがローカルの AuthPoint ユーザーのみの場合は、MS-CHAPv2 を有効にする必要はありません。

- NPS RADIUS サーバーの信頼済み IP または FQDN テキスト ボックスに、NPS RADIUS サーバーの IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力します。

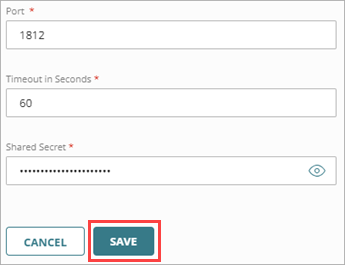

- ポート テキスト ボックスに、NPS が通信に使用するポートを入力します。既定のポートは 1812 です。

- タイムアウトまでの残り時間 (秒) テキスト ボックスに、秒単位で値を入力します。タイムアウト値は、プッシュ認証の有効期限が切れるまでの時間です。

- 共有シークレット テキスト ボックスに、NPS および Firebox が通信に使用する共有シークレット キーを入力します。

- 保存 をクリックします。

AuthPoint に Firebox リソースを追加すると、Firebox の AuthPoint 認証サーバーが有効になります。MFA を追加するには、AuthPoint 認証サーバーを使用するよう Firebox を構成する必要があります。

-

Mobile VPN with SSL — Fireware で、AuthPoint を Mobile VPN with SSL 構成のプライマリ認証サーバーとして構成します。詳細な手順については、Firebox Mobile VPN with SSL と AuthPoint の統合 を参照してください。

AuthPoint 認証サーバーを Mobile VPN with SSL の構成に追加した場合、ユーザーは WatchGuard Mobile VPN with SSL クライアント v12.7 以降または OpenVPN SSL クライアントをダウンロードして使用する必要があります。

- Mobile VPN with IKEv2 — Fireware で、AuthPoint を Mobile VPN with IKEv2 構成のプライマリ認証サーバーとして構成します。詳細な手順については、Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合 または Azure Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合 を参照してください。

- Firebox 認証ポータル — Fireware で、AuthPoint をユーザーとグループの認証サーバーとして指定します。詳細な手順については、AuthPoint による Firebox 認証 を参照してください。

- Fireware Web UI — Fireware で システム > ユーザーとロール の順に移動し、AuthPoint を認証サーバーとするデバイス管理ユーザーを追加します。詳細については、次を参照してください:Firebox のユーザーおよびロールを管理する

Firebox Mobile VPN with SSL と AuthPoint の統合

Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合

Azure Active Directory ユーザー向けの Firebox Mobile VPN with IKEv2 と AuthPoint の統合

Azure Active Directory ユーザー向けの Firebox Cloud Mobile VPN with IKEv2 と AuthPoint の統合