IPSec VPN フェーズ 1 の設定を構成する

IKEv2 では Fireware v11.11.2 以降が必要です。

フェーズ 1 変換 は、VPN データを保護するために使用される一連のセキュリティ プロトコルとアルゴリズムです。IKE ネゴシエーション中に使用される変換について、各ピアが合意する必要があります。トンネルは、1 つのピアに対し、複数の変換をネゴシエーションで実行できるように定義できます。詳細については、フェーズ 1 の変換を追加する を参照してください。

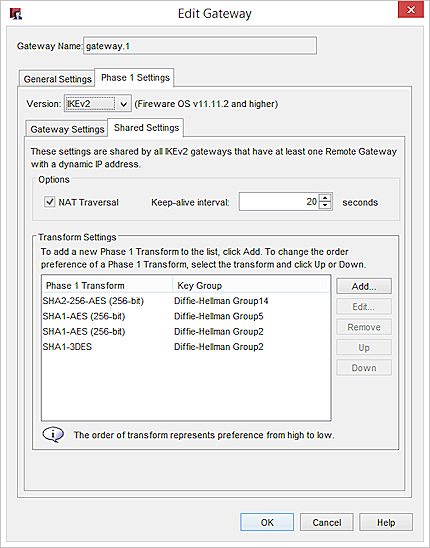

IKEv2 を使用すると、NAT Traversal とフェーズ 1 変換が、IKEv2 が使用され、かつ動的 IP アドレスを持つリモートゲートウェイを備えるすべての BOVPN ゲートウェイと BOVPN 仮想インターフェイスで共有されます。IKEv2 共有設定の詳細については、次を参照してください:IKEv2 の共有設定を構成する。

フェーズ 1 の設定を編集する

使用可能なフェーズ 1 の設定は、BOVPN ゲートウェイまたは BOVPN 仮想インターフェイスと同じです。

- BOVPN ゲートウェイについては、ゲートウェイの設定でフェーズ 1 の設定を構成します。

- BOVPN 仮想インターフェイスについては、BOVPN 仮想インターフェイスの設定でフェーズ 1 の設定を構成します。

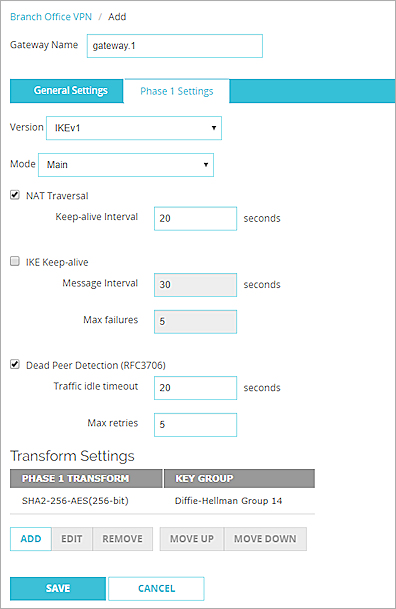

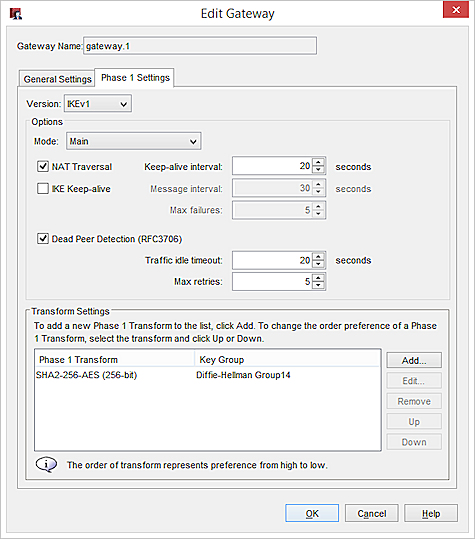

IKEv1 のフェーズ 1 の設定を構成する

IKEv1 が使用される Branch Office VPN では、フェーズ 1 交換を メイン モード または アグレッシブ モード で使用することができます。このモードによって、このフェーズで発生するメッセージ交換の種類と数が決まります。

IKEv1 フェーズ 1 の設定で、以下のいずれかのモードを選択することができます。

メイン モード

このモードは、高度なセキュリティのモードです。異なる 3 つのメッセージ交換 (合計 6 つのメッセージ) を使用します。最初の 2 つのメッセージがポリシーをネゴシエートし、次の 2 つが Diffie-Hellman データを交換し、最後の 2 つが Diffie-Hellman 交換を認証します。メイン モードでは、Diffie-Hellman グループ 1、2、5、14、15、19、および 20 がサポートされています。フェーズ 1 の変換を追加する に説明されているように、このモードでは複数の変換を使用することができます。

アグレッシブ モード

このモードでは、3 つのメッセージのみを使用して、データを変換して 2 つの VPN endpoint が特定されるため、これは高速モードです。ただし、VPN endpoint の識別方法により、アグレッシブ モードではセキュリティが低くなります。

アグレッシブ モードを使用する場合、2 つの endpoint 間の交換の数は、メインモードを使用する場合よりも少なくなり、両方のアプライアンスの交換で使用される ID のタイプよって交換は異なります。アグレッシブ モードは、ピアのアイデンティティを保証するわけではありません。メインモードは、双方のピアのアイデンティティを保証しますが、このモードの使用は双方が静的 IP アドレスである場合に限られます。デバイスが動的 IP アドレスを使用する場合、Phase 1 にはアグレッシブ モードを使用します。

メインからアグレッシブにフォールバック

Firebox は、まずメイン モードでフェーズ 1 の交換を試行します。このネゴシエーションが失敗すると、アグレッシブ モードを使用します。

IKEv1 の設定で、デッド ピア ディテクションまたは IKE キープアライブを有効化することができます。そうすると、トンネルが切断されたとき、または自動的に新しいフェーズ 1 ネゴシエーションが開始されたときに、Firebox でそれが検出されるようになります。デッド ピア ディテクション (DPD) は、ほとんどの IPSec デバイスによって使用される業界標準です。両方の endpoint デバイスがサポートしている場合、デッド ピア ディテクションを選択することをお勧めします。

- IKEキープアライブとデッド ピア ディテクションの両方を有効にしないでください

- IKE キープアライブは、Firebox のみで使用されます。ピアがサードパーティの IPSec ゲートウェイ endpoint である場合は、これを有効化しないでください。

- VPN フェールオーバーを構成する場合は、デッド ピア ディテクションを有効化する必要があります。VPN フェールオーバーの詳細については、次を参照してください:VPN フェールオーバーを構成する。

これらの設定が VPN トンネルの可用性に与える影響については、次を参照してください:Branch Office VPN (BOVPN) トンネル可用性を改善する。

- BOVPN ゲートウェイまたは BOVPN 仮想インターフェイスを編集します。

- フェーズ 1 の設定 タブをクリックします。

- バージョン ドロップダウン リストから、IKEv1 を選択します。

- モード ドロップダウン リストから、メイン、アグレッシブ、またはメインからアグレッシブにフォールバック を選択します。

- Firebox と NAT デバイスの配下にある他のデバイス間で BOVPN トンネルを構築するには、NAT Traversal チェックボックスを選択します。NAT Traversal または UDP カプセル化により、トラフィックは正しい送信先にルートされるようになります。

- キープアライブ間隔 テキスト ボックスに、次の NAT キープアライブ メッセージが送信されるまでの秒数を入力または選択します。

- VPN トンネルをオープンにして Firebox から IKE ピアにメッセージが送信されるようにするには、IKE キープアライブ チェックボックスを選択します。

- メッセージ間隔 テキスト ボックスに、次の IKE キープアライブ メッセージが送信されるまでの秒数を入力または選択します。

- フェーズ 1 とのネゴシエートを再開するまでに Firebox が IKE キープアライブ メッセージの送信を試みる最大回数を設定するには、最大失敗回数 テキスト ボックスに目的の数値を入力します。

- トラフィック ベースのデッド ピア ディテクションを有効または無効にするには、デッド ピア ディテクション チェックボックスを使用します。デッド ピア ディテクションを有効にした場合、Firebox が指定された時間ピアからトラフィックを受信せず、ピアに送信されるパケットが待機している場合のみ、Firebox はピアに接続します。この方法は、IKE キープアライブ メッセージよりもスケーラブルです。

- トラフィック アイドル タイムアウト テキスト ボックスに、Firebox がピアへの接続を試みるまでの経過時間(秒単位)を入力するか選択します。

- 最大再試行回数 テキスト ボックスに、デッド ピアであると判定する前に Firebox が接続を試みる回数を入力するか選択します。

- Firebox には既定の変換セットが 1 つ含まれており、これは 設定の変換 リストに表示されます。この変換では SHA2 認証、AES (256 ビット) 暗号化、および Diffie-Hellman グループ 14 が指定されています。

以下の操作を実行できます。- 既定の変換を使用します。

- 既定の変換を削除して、新しいものと取り替えます。

- フェーズ 1 の変換を追加する に説明されているように、その他の変換を追加します。

- BOVPN ゲートウェイまたは BOVPN 仮想インターフェイスを編集します。

- フェーズ 1 の設定 タブをクリックします。

- バージョン ドロップダウン リストから、IKEv1 を選択します。

- モード ドロップダウン リストから、メイン、アグレッシブ、またはメインからアグレッシブにフォールバック を選択します。

- Firebox と NAT デバイスの配下にある他のデバイス間で BOVPN トンネルを構築するには、NAT Traversal チェックボックスを選択します。NAT Traversal または UDP カプセル化により、トラフィックは正しい送信先にルートされるようになります。

- キープアライブ間隔 テキスト ボックスに、次の NAT キープアライブ メッセージが送信されるまでの秒数を入力または選択します。

- VPN トンネルをオープンにして Firebox から IKE ピアにメッセージが送信されるようにするには、IKE キープアライブ チェックボックスを選択します。

- メッセージ間隔 テキスト ボックスに、次の IKE キープアライブ メッセージが送信されるまでの秒数を入力または選択します。

- フェーズ 1 とのネゴシエートを再開するまでに Firebox が IKE キープアライブ メッセージの送信を試みる最大回数を設定するには、最大失敗回数 テキスト ボックスに目的の数値を入力します。

- トラフィック ベースのデッド ピア ディテクションを有効または無効にするには、デッド ピア ディテクション チェックボックスを使用します。デッド ピア ディテクションを有効にした場合、Firebox が指定された時間ピアからトラフィックを受信せず、ピアに送信されるパケットが待機している場合のみ、Firebox はピアに接続します。この方法は、IKE キープアライブ メッセージよりもスケーラブルです。

- トラフィック アイドル タイムアウト テキスト ボックスに、Firebox がピアへの接続を試みるまでの経過時間(秒単位)を入力するか選択します。

- 最大再試行回数 テキスト ボックスに、デッド ピアであると判定する前に Firebox が接続を試みる回数を入力するか選択します。

- Firebox には既定の変換セットが 1 つ含まれており、これは 設定の変換 リストに表示されます。この変換では SHA2 認証、AES (256 ビット) 暗号化、および Diffie-Hellman グループ 14 が指定されています。

以下の操作を実行できます。- 既定の変換を使用します。

- 既定の変換を削除して、新しいものと取り替えます。

- フェーズ 1 の変換を追加する に説明されているように、その他の変換を追加します。

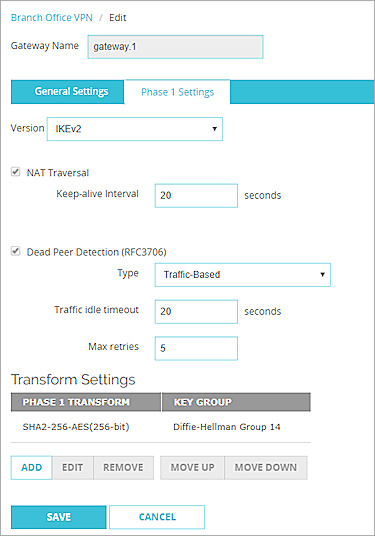

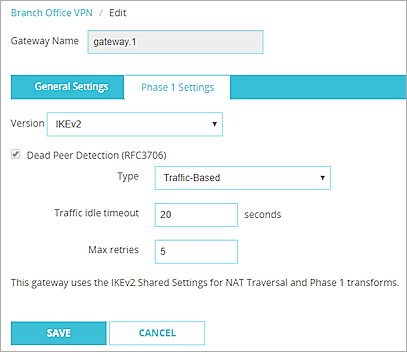

IKEv2 のフェーズ 1 の設定を構成する

IKEv2 プロトコルは IKEv1 と異なります。以下は、Firebox における IKEv1 と IKEv2 の設定における相違点の概要リストです。

- IKEv2 には複数のモードがない。

- IKEv2 では IKE キープアライブ設定がサポートされていない。

- NAT Traversal が常に有効化されている。

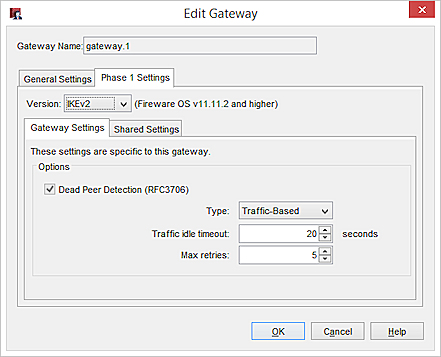

- デッド ピア ディテクション (DPD) が常に有効化されている。

- IETF RFC 3706 で説明されているように、デッド ピア ディテクションはトラフィック ベースかタイマー ベースである。

- トラフィック ベース DPD — 指定された時間だけリモートゲートウェイからのトラフィックが受信されず、パケットがピアに送信されるのを待機している状態である場合のみに、Firebox からリモートゲートウェイに DPD メッセージが送信される。

- タイマー ベース DPD — リモートゲートウェイから他のトラフィックを受信したか否かに関わらず、指定されたメッセージ間隔で、Firebox でリモートゲートウェイと DPD 交換が開始される。

- 動的 IP アドレスを持つピアを備えたすべての BOVPN ゲートウェイに対して、IKEv2 でフェーズ 1 の共有設定が使用される。

- バージョン ドロップダウン リストから、IKEv2 を選択します。

Fireware Web UI では、ゲートウェイに動的 IP アドレスがあるピアがある場合、そのゲートウェイは共有された IKEv2 設定を使用し、NAT Traversal および変換設定はゲートウェイ構成には表示されません。ゲートウェイを追加した後、VPN > IKEv2 共有設定 の順に選択して、共有設定を表示して編集することもできます。

- IKEv2 共有設定が使用されるゲートウェイの場合は、既定の NAT Traversal キープアライブ間隔を変更するには、キープアライブ間隔 テキスト ボックスに、Firebox から送信される NAT キープアライブ メッセージの間隔を秒数で入力または選択します。

- デッド ピア ディテクション 設定の タイプ ドロップダウン リストから、トラフィック ベース または タイマー ベース を選択します。

- DPD 設定を構成します。推奨設定が既定で選択されています。

トラフィック ベースの DPD の場合:

- トラフィック アイドル タイムアウト テキスト ボックスに、トラフィックが受信されていない状態から、次に Firebox からピアに DPD メッセージが送信されるまでの時間 (秒単位) を指定します。

- 最大再試行回数 テキスト ボックスに、Firebox から DPD 要求メッセージの送信が試行される回数を指定します。この回数に達すると、デッド ピアとみなされます。

タイマー ベースの DPD の場合:

- メッセージ間隔 テキスト ボックスに、Firebox からピアに DPD メッセージが送信される間隔を秒数で指定します。

- 最大再試行回数 テキスト ボックスに、ピアによる応答の失敗が許容される回数を指定します。この回数に達すると、Firebox でそれがデッド ピアとみなされます。

Fireware Web UI では、ゲートウェイに動的 IP アドレスを持つピアがある場合は、ゲートウェイでは IKEv2 共有設定が使用され、NAT Traversal と変換の設定はゲートウェイ構成に表示されません。ゲートウェイを追加した後、VPN > IKEv2 共有設定 の順に選択して、その共有設定を表示して編集することもできます。詳細については、IKEv2 の共有設定を構成する を参照してください。

- IKEv2 共有設定が使用されないゲートウェイの場合は、ゲートウェイ構成で変換設定を編集することができます。Firebox には既定の変換セットが 1 つ含まれており、これは 設定の変換 リストに表示されます。この変換では SHA2 認証、AES (256 ビット) 暗号化、および Diffie-Hellman グループ 14 が指定されています。

以下の操作を実行できます。- 既定の変換を使用します。

- 既定の変換を削除して、新しいものと取り替えます。

- フェーズ 1 の変換を追加する に説明されているように、その他の変換を追加します。

- バージョン ドロップダウン リストから、IKEv2 を選択します。

リモートゲートウェイ ピアに動的 IP アドレスがある場合は、IKEv2 設定の一部が共有されます。共有されない設定は ゲートウェイ設定 タブに表示されます。共有された設定は 共有設定 タブに表示されます。

- デッド ピア ディテクション 設定の タイプ ドロップダウン リストから、トラフィック ベース または タイマー ベース を選択します。

- DPD 設定を構成します。推奨設定が既定で選択されています。

トラフィック ベースの DPD の場合:

- トラフィック アイドル タイムアウト テキスト ボックスに、トラフィックが受信されていない状態から、次に Firebox からピアに DPD メッセージが送信されるまでの時間 (秒単位) を指定します。

- 最大再試行回数 テキスト ボックスに、Firebox から DPD 要求メッセージの送信が試行される回数を指定します。この回数に達すると、デッド ピアとみなされます。

タイマー ベースの DPD の場合:

- メッセージ間隔 テキスト ボックスに、Firebox からピアに DPD メッセージが送信される間隔を秒数で指定します。

- 最大再試行回数 テキスト ボックスに、ピアによる応答の失敗が許容される回数を指定します。この回数に達すると、Firebox でそれがデッド ピアとみなされます。

- ゲートウェイで共有設定が使用される場合は、共有設定 タブを選択します。

- 既定の NAT Traversal キープアライブ間隔を変更するには、キープアライブ間隔 テキスト ボックスに、Firebox から送信される NAT キープアライブ メッセージの間隔を秒数で入力または選択します。

- Firebox には既定の変換セットが 1 つ含まれており、これは 設定の変換 リストに表示されます。この変換では SHA2 認証、AES (256 ビット) 暗号化、および Diffie-Hellman グループ 14 が指定されています。

以下の操作を実行できます。- 既定の変換を使用します。

- 既定の変換を削除して、新しいものと取り替えます。

- フェーズ 1 の変換を追加する に説明されているように、その他の変換を追加します。

IKEv2 NAT Traversal とフェーズ 1 変換の共有設定における変更はすべて、動的 IP アドレスを持つリモート ピアを備えるすべてのゲートウェイに適用されます。IKEv2 共有設定の詳細については、次を参照してください:IKEv2 の共有設定を構成する。