Microsoft Azure への動的ルートの BOVPN 仮想インターフェイス

静的または動的ルートを構成できます。このトピックでは動的ルートについて説明します。静的ルーティングの詳細については、次を参照してください:Microsoft Azure への静的ルーティングの BOVPN 仮想インターフェイス。

この例では、以下の VPN 構成内容を示しています:

- 動的 BGP ルーティング。Azure では BGP 動的ルート プロトコルがサポートされています。OSPF はサポートされていません。

- 1 つの Firebox 外部物理インターフェイス

- 1 つのゲートウェイ endpoint がある 1 つの Firebox BOVPN 仮想インターフェイス。複数のゲートウェイ endpoint を使って構成された BOVPN 仮想インターフェイスは、Azure への接続ではサポートされていません。

- 1 つの Azure ゲートウェイ

BGP を使用して Firebox と Microsoft Azure の間に動的ルートを構成するには、Microsoft PowerShell、コマンドライン ツール、スクリプティング環境を理解する必要があります。

Azure を構成する

Azure 仮想ネットワークを構成するには以下の手順を実行します。

- https://portal.azure.com の Azure 管理ポータルに接続します。

- Microsoft ドキュメントを確認します:Azure を使い始める および Azure VPN ゲートウェイ ドキュメント。

この例では、次の Microsoft Azure 仮想ネットワーク設定を使用します:

- リモートゲートウェイ — 203.0.113.2 (Firebox の外部インターフェイスの IP アドレス)Azure は、NAT デバイスの背後にある Firebox への VPN 接続をサポートしていません。Firebox にはパブリック外部 IP アドレスが必要です。

- ローカル ゲートウェイ — 198.51.100.2 (Azure ゲートウェイの外部インターフェイスの IP アドレス)

- BGP ASN — 10001 (Firebox の BGP ASN)

Microsoft PowerShell を使用して、Microsoft Azure 仮想ネットワークに BGP 設定を構成する必要があります。PowerShell の詳細については、Microsoft が提供しているマニュアルを参照してください。 - 仮想 IP アドレス — 100.100.100.1 (Firebox の仮想 IP アドレス)

- VPN タイプ — ポリシーベース

- 共有キー — Azure によって自動的に生成されるキー。Azure は、サイト間 VPN に対しては事前共有キー認証方法しかサポートしていません。

Microsoft が VPN でサポートしているプロトコルとアルゴリズムの直近のリストについては、Microsoft Web サイトで サイト間 VPN ゲートウェイ接続のための VPN デバイスと IPSec/IKE パラメータ を参照してください。

MTU 設定

Azure VPN 接続では、Microsoft は 1350 の最大 TCP MSS または1400 の MTU を必要とします。Azure VPN ゲートウェイは、合計パケット サイズが 1400 を超えないパケットをドロップします。

Azure VPN ゲートウェイが Firebox からのパケットをドロップした場合は、以下の Firebox 設定をお薦めします:

- Fireware v12.5 以降 — BOVPN 仮想インターフェイス構成で MTU を 1400 に指定します。MTU の設定の詳細については、次を参照してください:最大転送ユニット (MTU) 値を構成する。

- Fireware v12.4.1 以前 — 物理仮想インターフェイス構成で MTU を 1400 に指定します。

別の手段として、グローバル TCP MSS 値を 1350 に設定することができます。ただし、この設定は他の Firebox インターフェイスに影響し、TCP トラフィックのみにしか適用されないため、このオプションはお薦めしません。例えば、ほとんどの場合、RDP は通常 UDP を使用するため、この設定は RDP トラフィックに適用されません。RDP を使って Azure でホストされているサーバーにアクセスする場合、推奨 TCP MSS 値を指定してある場合でも、Azure は 1400 バイトを超えるパケットをドロップします。TCP MSS の設定の詳細については、次を参照してください:Firebox のグローバル設定を定義する。

Firebox を構成する

この例では、Firebox に 1 つの外部インターフェイスおよび 1 つの信頼済みネットワークがあるとします。

Azure は、NAT デバイスの背後にある Firebox への VPN 接続をサポートしていません。Firebox にはパブリック外部 IP アドレスが必要です。

| インターフェイス | 種類 | 名前 | IP アドレス |

|---|---|---|---|

| 0 | 外部 | 外部 | 203.0.113.2/24 |

| 1 | 信頼済み | 信頼済み | 10.0.1.1/24 |

Firebox を構成するには以下を構成する必要があります:

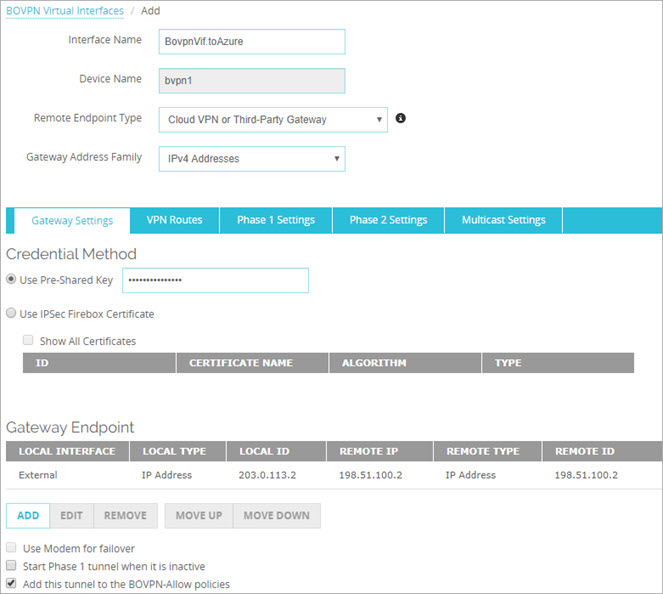

- VPN > BOVPN 仮想インターフェイス の順に選択します。

BOVPN 仮想インターフェイス ページが表示されます。 - 追加 をクリックします。

- インターフェイス名 テキスト ボックスに、このゲートウェイを識別する名前を入力します。

- リモート Endpoint タイプ ドロップダウン リストから クラウド VPN またはサードパーティ ゲートウェイ を選択します。

- 事前共有キーの使用 テキスト ボックスに、Azure 管理ポータルからコピーした自動生成された共有キーを貼り付けます。

サイト間 VPN の場合、Azure は事前共有キー認証方法しかサポートしていません。 - ゲートウェイ Endpoint セクションで、追加 をクリックします。

ゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。 - ローカル ゲートウェイ タブを選択します。

- 物理 ドロップダウン リストから外部インターフェイスを選択します。

- インターフェイス IP アドレス ドロップダウン リストから プライマリ インターフェイス IPv4 アドレス を選択します。

- IP アドレスで指定 テキスト ボックスに、Firebox の外部 IP アドレスを入力します。この例では 203.0.113.2 を使用します。

- リモートゲートウェイ タブを選択します。

- 静的 IP アドレス テキスト ボックスに、Azure ゲートウェイの IP アドレスを入力します。この例では 198.51.100.2 を使用します。

- IP アドレスで指定 テキスト ボックスに、Azure ゲートウェイのゲートウェイ ID を入力します。この例では 198.51.100.2 を使用します。

- OK をクリックします。

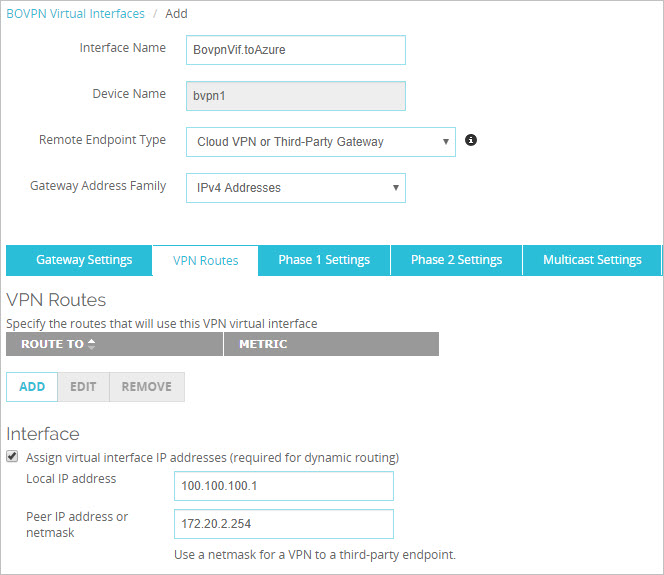

- VPN ルート タブを選択します。

- ローカル IP アドレス テキスト ボックスに、接続する Azure リソースのローカル IP アドレスを入力します。この例では 100.100.100.1 を使用します。

- ピア IP アドレスまたはネットマスク テキスト ボックスに、Azure 仮想インターフェイスのネットマスクではなく IP アドレスを入力します。Azure 仮想インターフェイスの IP アドレスは Azure により定義されています。この例では 172.20.2.254 を使用します。

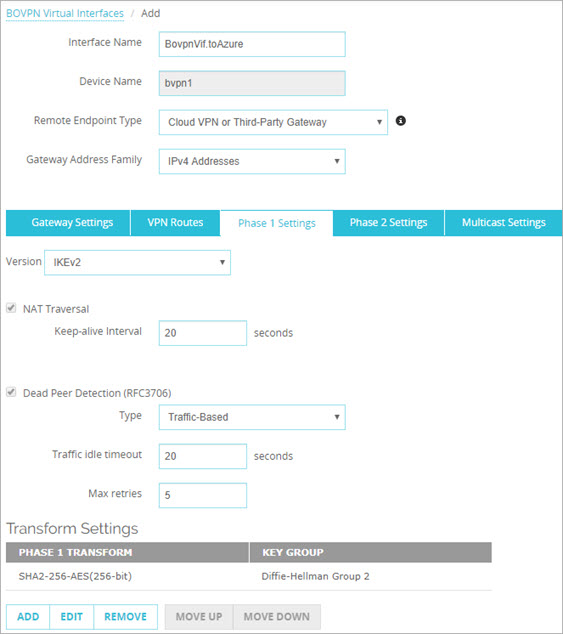

- フェーズ 1 の設定 タブをクリックします。

- バージョン ドロップダウン リストから、IKEv2 を選択します。Firebox と Azure 間の静的 VPN ルートには IKEv2 が必要です。

- 設定の変換 セクションで、既定の変換をクリックします。

- 編集 をクリックします。

- 認証 ドロップダウン リストでは、規定値 SHA2-256 を保持します。

- 暗号化 ドロップダウン リストでは、規定値 AES(256-bit) を保持します。

- SA の有効期限 テキスト ボックスに、8 と入力します。

- キーグループ ドロップダウン リストから、Diffie-Hellman グループ 2 を選択します。これは、フェーズ 1 で Azure がサポートする唯一のグループです。

Fireware v12.0 以降では、既定のキー グループ設定が Diffie-Hellman グループ 14 となっています。この設定を Diffie-Hellman グループ 2 に変更する必要があります。

- フェーズ 2 の設定 タブをクリックします。

- Perfect Forward Secrecy を有効にする を選択します。

- Diffie-Hellman ドロップダウン リストでグループ 1、2、5、14、15、19 または 20 を選択します。既定の Firebox 設定はグループ 14 です。

- 変換の設定セクションに、変換値 ESP-AES256-SHA256 または ESP-AES256-GCM が表示されていることを確認します。Azure は AES128-GCM も AES192-GCM もサポートしていません。変換を追加するには、追加をクリックします。

- OK をクリックします。

- 保存 をクリックします。

Firebox は自動的にポリシー BOVPN-Allow.out および BOVPN-Allow.in を構成に追加します。

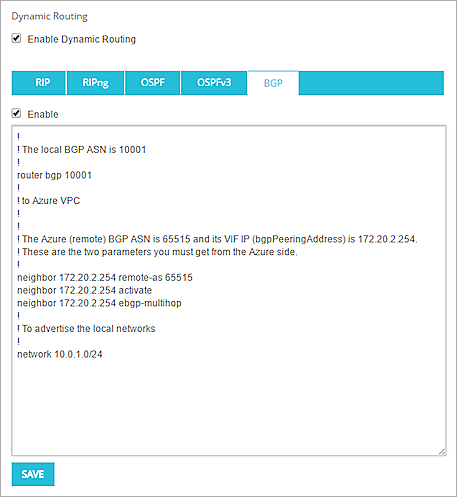

Azure BGP ASN と仮想 IP アドレス (Azure では bgpPeeringAddress と呼ばれています) は、Azureにより定義され、これを変更することはできません。Microsoft PowerShell を使用して、Azure BGP ASN および bgpPeeringAddress を表示することができます。Firebox BGP の動的ルート構成には、以下のコマンドがあります。

!

! The local BGP ASN is 10001

!

router bgp 10001

!

! to Azure VPC

!

!

! The Azure (remote) BGP ASN is 65515 and its VIF IP (bgpPeeringAddress) is 172.20.2.254.

! These are the two parameters you must get from the Azure side.

!

neighbor 172.20.2.254 remote-as 65515

neighbor 172.20.2.254 activate

neighbor 172.20.2.254 ebgp-multihop

!

! To advertise the local networks

!

network 10.0.1.0/24

Policy Manager における構成済み BGP 設定

Firebox に複数の信頼済みネットワークを構成し、追加の信頼済みネットワークへのルートが Azure で学習されるようにする場合は、追加の ネットワーク コマンドを実行してください。例:

network 10.0.1.0/24

network 10.0.2.0/24

VPN 接続をテストする

構成をテストするには、Firebox の背後にあるローカル ネットワークからローカル Azure リソースに ping を送信します。Firebox と Azure 仮想ネットワークが ICMP トラフィックを許可するよう構成を確認してください。

Azure 構成設定の詳細については、Microsoft が提供している マニュアル を参照してください。