Firebox のグローバル設定を定義する

Firebox のグローバル設定では、Firebox で使用可能な機能の多くのアクションを制御する設定を指定することができます。また、複数のデバイス管理者を有効にして、同時に Firebox にログインさせることが可能です。

以下の基本パラメータを設定できます。

- Web UI ポート

- 自動再起動

- デバイスのフィードバック

- 障害レポート

- デバイス管理者の接続

- Firebox (Fireware v12.2 以降) により発生するトラフィック

- ICMP エラー処理を設定する

- TCP SYN パケットと接続状態検証

- TCP 接続アイドル タイムアウト

- TCP 最大セグメント サイズ (MSS) の調整

- トラフィック管理と QoS

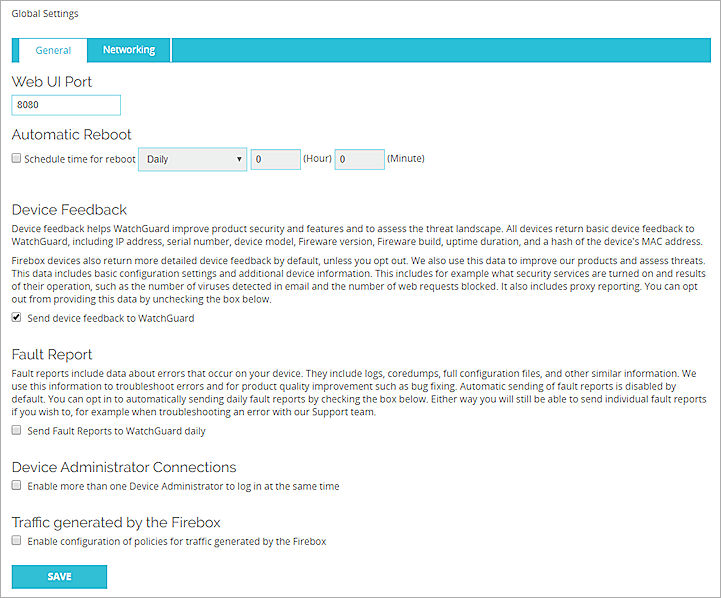

- システム > グローバル設定 の順に選択します。

グローバル設定 ダイアログ ボックスが表示されます。 - 全般 タブを選択して、これらのグローバル カテゴリの設定を以下のセクションの説明通りに構成します。

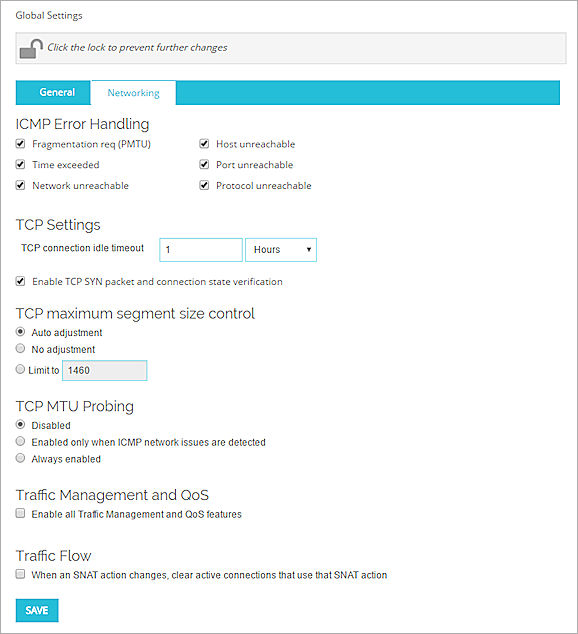

- ネットワーク タブを選択して、これらのグローバル カテゴリの設定を以下のセクションの説明通りに構成します。

- 保存 をクリックします。

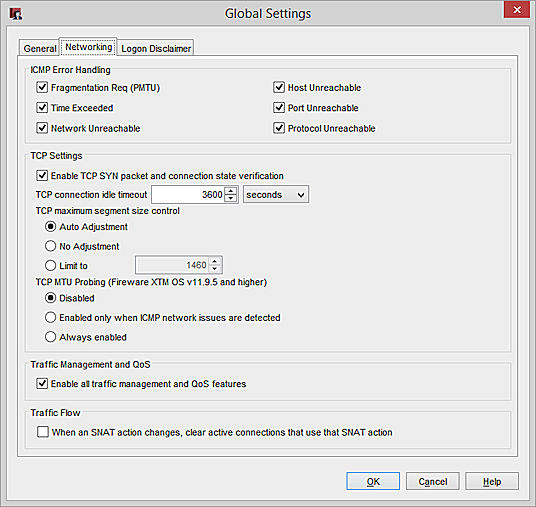

- 設定 > グローバル設定 の順に選択します。

グローバル設定 ダイアログ ボックスが表示されます。 - 全般 タブを選択して、これらのグローバル カテゴリの設定を以下のセクションの説明通りに構成します。

- ネットワーク タブを選択して、これらのグローバル カテゴリの設定を以下のセクションの説明通りに構成します。

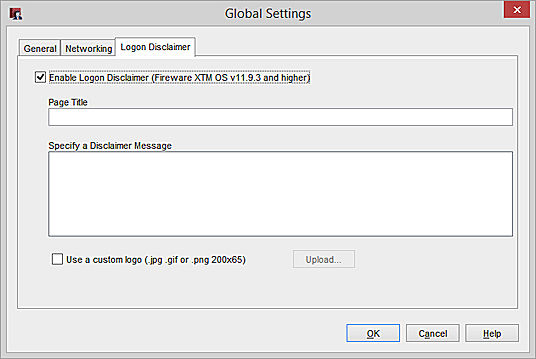

- ログオン免責条項 タブを選択し、次に説明されているように、ログオン免責条項 ページの設定を構成します:ログオン免責条項を構成する。

- OK をクリックします。

- 構成ファイルを Firebox に保存します。

Web UI ポートを変更する

既定では、Fireware Web UI はポート 8080 を使用します。

既定のポートを変更するには、以下の手順を実行します。

- Web UI ポート テキスト ボックスで、別のポート番号を入力または選択します。

- 新しいポートを使用して Fireware Web UI に接続し、新しいポートとの接続をテストします。

自動再起動

Firebox が指定の日時に自動的に再起動するようにスケジュールすることができます。

Firebox の自動再起動をスケジュールするには、以下の手順を実行します:

- 再起動のスケジュール設定時間 チェックボックスをオンにします。

- 毎日同じ時間に再起動する場合は、横のドロップダウン リストから 毎日 を選択します。また、再起動する週の曜日を選択することができます。

- 横のテキスト ボックスに、再起動する日の時間と分 (24 時間表記) を入力または選択します。

デバイスのフィードバック

Firebox の新しい構成ファイルを作成する際、または Firebox を Fireware v11.7.3 以降にアップグレードする際に、既定では、Firebox から WatchGuard にデバイス フィードバックが送信されるように構成されています。

この機能は、Fireware OS v11.7.3 以降を実行している Firebox でのみ有効です。

デバイスのフィードバックを参考に、WatchGuard は製品や機能の改善に努めております。これには、Firebox がどのように使用されているか、および Firebox でどのような問題が発生したかに関する情報が含まれていますが、ユーザーの会社や Firebox 経由で送信された企業データに関する情報は一切含まれていません。よって、Firebox データは匿名で処理されます。WatchGuard に送信されるデバイス フィードバックはすべて暗号化されています。

WatchGuard は、デバイスのフィードバック データからの情報を使用して、Fireware OS バージョンの地理的分布を把握します。WatchGuard が収集するデータには、Firebox で使用されている機能やサービス、妨害の原因となった脅威、およびデバイスの健全性とパフォーマンスに関する情報が含まれます。WatchGuard はこの情報を使用して、顧客やユーザーに最大限の価値を提供するために改善すべき製品の領域をより的確に特定することができます。

デバイスのフィードバック機能を使用するかしないかは完全にユーザーの自由です。この機能はいつでも無効にすることができます。Firebox でデバイス フィードバックを無効にするには、デバイス フィードバックを WatchGuard に送信する チェックボックスを選択解除します。

デバイス フィードバックが無効化されていると、Firebox は基本データのみを WatchGuard に返します。これには、デバイスのシリアル番号、モデル、Fireware バージョン、Fireware ビルドなどの WatchGuard が所有するデータ、ならびにデバイス IP アドレス、稼働時間、デバイス MAC アドレスのハッシュなどのその他のデータが含まれます。

デバイスのフィードバックが有効になっていると、6 日に一度フィードバックが WatchGuard に送信され、そのたびに Firebox が再起動します。デバイスのフィードバックは、圧縮ファイルで WatchGuard に送信されます。フィードバック データは、Firebox 内のスペースを節約するために、WatchGuard に送信された後は Firebox から削除されます。

デバイスのフィードバックには、Firebox に関する以下の情報が含まれています:

- Firebox のシリアル番号

- Fireware OS のバージョンおよびビルド番号

- Firebox モデル

- 最後に再起動されてからの Firebox の稼働時間

- デバイス フィードバックが有効化されているかどうか (Fireware 12.4 以降)

- WatchGuard に送信されたフィードバック データの開始および終了タイムスタンプ

- ポリシーの数

- 有効化されているインターフェイスの数

- BOVPN トンネルの数

- Mobile VPN トンネル数

- VLAN の数

- 構成ファイルのサイズ

- 同時セッションの最大数

- プロキシ接続の最大数

- 最大 CPU 使用量

- 最大メモリ使用量

- どの WatchGuard ユーザー インターフェイスから WatchGuard にフィードバックが送信されたか (Fireware Web UI、WatchGuard System Manager、または Command Line Interface)

- Firebox が Centralized Management されているか、Firebox の管理モードになっているかどうかについて

- Firebox で設定されているアクセス ポイント(AP)の数

- Firebox で設定されている認証オプション

- Firebox が FireCluster のメンバーかどうか、モードがアクティブ/アクティブかアクティブ/パッシブかどうかについて

- VoIP セキュリティ機能が有効化されているかどうかについて

- Intrusion Prevention Service(IPS)が有効化されているかどうかについて

- Firebox で設定されているログ記録

- 構成において、登録サービスで有効化されているプロキシ アクションの数

各サービスの詳細には、サービスが有効化されているかどうか、Firebox で有効化されている各サービスのイベントの数、各サービスに対して Firebox でトリガされたイベントのリスト(イベントの送信元 IP アドレス、プロトコル、および脅威レベルを含む)が含まれています。

- APT Blocker

- データ損失防止(DLP)

- 既定の脅威防止

- ファイル例外

- Gateway AntiVirus (GAV)

- IntelligentAV

- Intrusion Prevention Service (IPS)

- Reputation Enabled Defense (RED)

- spamBlocker

- WebBlocker

- Gateway Wireless Controller が有効化されているかどうかについて

- Firebox で設定されている AP デバイスの数

- Firebox で設定されている SSID の数

- ワイヤレス ホットスポットが有効化されているかどうかについて

- Access Portal が有効化されているかどうか

- サインインしているユーザーの最大数

- ユーザーによって起動された RDP 接続の最大数

- ユーザーによって起動された SSH 接続の最大数

- Identity Provider (IdP) メタデータ (SAML 認証が有効化されている場合)

- Active Directory シングル サインオンが有効化されているかどうか

- SSO Agent の数

- SSO Agent のステータス

- Autotask が有効化されているかどうか

- バックアップ イメージをFirebox、USB ドライブおよびコンピュータに保存する試行に成功および失敗した回数

- Firebox、USB ドライブおよびコンピュータからバックアップ イメージを復元する試行に成功および失敗した回数

- Firebox が工場出荷時の既定設定にリセットされたことがあるかどうか

- Botnet Detection 有効化されているかどうか

- テスト済みのトラフィック発信元アドレスの数

- ボットネットから発信されたもので、ドロップされたトラフィック発信元アドレスの数

- テスト済みのトラフィック宛先アドレスの数

- ボットネットに送信されたもので、ドロップされたトラフィック宛先アドレスの数

- Connectwise が有効化されているかどうか

- Firebox ストレージに書き込まれたデータの量

- DNS 転送が有効化されているかどうか

- 定義された DNS 転送ルールの数

- DNSWatch が有効化されているかどうか

- FQDN が使用されているかどうか

- 構成されている FQDN の数

- 特定のドメイン名を使用している FQDN の数

- ワイルドカードを使用している FQDN の数

- パケット フィルタ ポリシーで構成されている FQDN の数

- ブロックされたサイトの例外リストに含まれている FQDN の数

- クォータ例外に含まれている FQDN の数

- ポリシー フィルタで FQDN を含むパケット フィルタ ポリシーの数

- 使用されている認可 DNS サーバーの数

- Geolocation が有効化されているかどうか

- 構成されている Geolocation アクションの数

- Geolocation データベースに対してチェックされた送信元および宛先 IP アドレスの数

- ブロックされた国から検出された送信元および宛先 IP アドレスの数

- 管理アカウントおよび Firebox-DB アカウントの数

- モバイル セキュリティが有効化されているかどうか

- 接続されているモバイル デバイスの数

- 接続されている Android デバイスの数

- 接続されている iOS デバイスの数

- VPN 経由で接続されているモバイル デバイスの数

- モバイル セキュリティ デバイス グループを含むポリシーの数

- モバイル セキュリティが有効化されているポリシーによって拒否された接続の数

- マルチキャスト ルーティングが有効化されているかどうか

- NetFlow が有効化されているかどうか

- 有効化されている NetFlow プロトコルのバージョン

- アクティブ スキャンが有効になっているインターフェイスの数

- アクティブ スキャンに構成されているスケジュールの間隔

- ネットワークで検知されたデバイスの数

- モバイル セキュリティにより見つかったデバイスの数

- アクティブ スキャンにより見つかったデバイスの数

- Exchange Monitor により見つかったデバイスの数

- HTTP 検出により見つかったデバイスの数

- iked プロセスにより見つかったデバイスの数

- SSL VPN プロセスにより見つかったデバイスの数

- Firebox にクォータが構成されているかどうか

- 構成されているクォータ ルールの数

- 構成されているクォータ アクションの数

- 構成されているクォータ例外の数

- RADIUS SSO のクォータの統計が構成されているかどうか

- グローバル複数 WAN に使用される方法

- Firebox で構成されている WAN インターフェイスの数

- Firebox で構成されている SD-WAN アクションの数

- スパニング ツリー プロトコルが有効化されているかどうか

- TDR が有効化されているかどうか

- Tigerpaw が有効化されているかどうか

- WatchGuard Cloud が有効化されているかどうか

障害レポート

Firebox では、Firebox で発生した障害の情報が収集、格納され、障害の診断レポートが生成されます。障害に関する次のカテゴリーの情報が収集されます:

- アクションの失敗

- プログラムのクラッシュ

- カーネルの例外

- ハードウェア上の問題

障害レポート機能を有効化すると、障害に関する情報は 1 日 1 回 WatchGuard に送信されます。WatchGuard は、この情報を Fireware OS とハードウェアの向上に活用します。障害レポートのリストを手動で確認し、WatchGuard にレポートを送信し、そして Firebox から障害レポートを削除することもできます。

障害レポートのリストの管理方法の詳細については、次を参照してください:障害レポートを管理する。

この機能は、Fireware OS v11.9.3 以降を実行している Firebox でのみ有効です。

Firebox で障害レポート機能を有効にするには、障害レポートを毎日 WatchGuard に送信する チェックボックスを選択します。

デバイス管理者接続

デバイス管理者の認証情報がある複数のユーザーに同時に Firebox にログインすることを許可して、Firebox を監視および管理することができます。このオプションを有効化する場合、デバイス管理者の認証を使用して Firebox にログインするユーザーは、設定を変更する前に、デバイスの構成ファイルのロック解除する必要があります。

複数のデバイス管理者が同時に Firebox にログインできるようにするには、複数のデバイス管理者が同時に Firebox にログインすることを許可する チェックボックスを選択します。

構成ファイルをロックおよびロック解除する

(Fireware Web UI のみ)

複数のデバイス管理者が同時に Fireware Web UI から Firebox に接続できるようにした場合、デバイス管理者ユーザーが Firebox デバイス上の構成ファイルの構成設定に変更を加える前に、そのユーザーは構成ファイルをロック解除する必要があります。構成ファイルに変更を加えるためにデバイス管理者が構成ファイルをロック解除した場合、そのデバイス管理者が同じ構成ファイルを再度ロックするか、またはログアウトするまで、デバイス管理者権限を持つその他のユーザーに対してその構成ファイルはロック状態になります。

複数のデバイス管理者が同時に Firebox にログインできるようにする方法の詳細については、次を参照してください:Firebox のグローバル設定を定義する。

構成ファイルをロック解除するには、Fireware Web UI から以下の手順を実行します:

ページの上にある ![]() をクリックします。

をクリックします。

構成ファイルをロックするには、Fireware Web UI から以下の手順を実行します:

ページの上にある ![]() をクリックします。

をクリックします。

Firebox で生成されたトラフィック

Fireware v12.2 以降では、ポリシーを構成して Firebox で生成されるトラフィックを制御できます。このようなトラフィックは、自己生成のトラフィック (self-generated traffic) または自己発生トラフィック (self-originated traffic) とも呼ばれます。

Firebox で生成されるトラフィックを制御するためのポリシーを作成する前に、Firebox で生成されるトラフィックのためのポリシーの構成を有効化する チェックボックスを選択する必要があります。このオプションを有効化した場合に生じる変化を理解することが重要です。このオプションが有効になっていると、

- Firebox で生成されるトラフィックに適用される新しいポリシーを追加できます。

- 以前非表示だったAny-From-Firebox ポリシーがポリシーのリストに表示されます。

このポリシーは変更したり削除することはできません。 - Firebox は Firebox で生成されたトラフィック発信元 IP アドレスを BOVPN トンネルルートに一致するよう設定しません。これは、構成に BOVPN トンネルが含まれている場合に、Firebox で生成されるトラフィックが BOVPN トンネルの代わりに WAN インターフェイスを使用することを意味します。

自動順位モードがポリシー リストで有効化されている場合、次のような変化が発生します:

- 既存のポリシーのポリシー順序番号が変更されます。

これは、以前は隠れていた Any-From-Firebox ポリシーが表示されるためです。 - Firebox で生成されるトラフィックを制御するポリシーが、他のすべてのポリシーより先に表示されます。

Firebox で生成されたトラフィックを制御する他のポリシーが存在しない場合、 Any-From-Firebox がリストの一番最初に表示され 1 の番号が付きます。 - Firebox で生成されたトラフィックで追加したポリシーはより詳細なため、Any-From-Firebox ポリシーより先に表示されます。

この設定と Firebox で生成されるトラフィックの制御の詳細については、次を参照してください:Firebox で生成されるトラフィックのポリシーについて。

Firebox で生成されるトラフィックのポリシーを構成するには、以下の手順を実行します:Firebox で生成されるトラフィックのポリシーを構成する。

構成例については、次を参照してください: Firebox で生成されるトラフィックの制御の構成例。

ICMP エラー処理のグローバル設定を定義する

接続のエラーは、インターネット コントロール メッセージ プロトコル (ICMP) によって制御されます。次の場合に使用できます。

- クライアント ホストにエラー状況を通知する

- ネットワークをプローブしてネットワークの一般的特徴を検出する

Firebox では、選択されたパラメータの 1 つに一致するイベントが発生するたびに、ICMP エラー メッセージが送信されます。トラブルシューティングを行う場合には、これらのメッセージを使用すると非常に役立ちますが、ネットワークに関する情報が公開されるため、セキュリティが低下する可能性があります。これらの ICMP メッセージを拒否すると、ネットワーク プローブが防御されている場合、セキュリティが向上しますが、接続が不完全であるためにタイムアウト遅延が発生し、アプリケーションに問題が起こる可能性があります。

ICMP エラー処理の共通設定は以下の通りです。

フラグメンテーション要求 (PMTU)

ICMP のフラグメンテーション要求メッセージを許可するには、このチェックボックスをオンにします。Firebox では、MTU パスを検出するためにこれらのメッセージを使用します。

時間超過

ICMP の時間超過メッセージを許可するには、このチェックボックスをオンにします。ルーターでは、通常、ルート ループが発生した場合にこれらのメッセージを送信します。

ネットワーク到達不能

ICMP のネットワーク到達不能のメッセージを許可するには、このチェックボックスをオンにします。ルーターでは、通常、ネットワーク リンクが無効である場合にこれらのメッセージを送信します。

ホスト到達不能

ICMP のホスト到達不能のメッセージを許可するには、このチェックボックスをオンにします。ネットワークでは、通常、ホストまたはサービスが使用できないときにこれらのメッセージを送信します。

ポート到達不能

ICMP のポート到達不能のメッセージを許可するには、このチェックボックスをオンにします。ホストまたはファイアウォールでは、通常、ネットワーク サービスが利用できないか、または許可されていないときに、これらのメッセージを送信します。

プロトコル到達不能

ICMP のプロトコル到達不能のメッセージを許可するには、このチェックボックスをオンにします。

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

- 編集するポリシーをダブルクリックします。

ポリシーの編集 ページが表示されます。 - 詳細 タブを選択します。

- ポリシーベースの ICMP エラー処理を使用 チェックボックスを選択します。

- 有効にする設定の場合のみ、チェックボックスを選択します。

- 保存 をクリックします。

- ファイアウォール タブで特定のポリシーを選択します。

- 編集するポリシーをダブルクリックします。

ポリシー プロパティの編集 ダイアログ ボックスが表示されます。 - 詳細 タブを選択します。

- ICMP エラー処理 ドロップダウン リストから、設定を指定 を選択します。

- ICMP 設定 をクリックします。

ICMP エラー処理設定 ダイアログ ボックスが表示されます。 - 有効にする設定の場合のみ、チェックボックスを選択します。

- OK をクリックします。

TCP 設定を構成する

TCP SYN パケットと接続状態検証を有効化する

RST、ACK、または FIN フラグが含まれていない接続を介して送信された最初のパケットが SYN パケットであることを Firebox が検証できるようにする場合は、このオプションを選択します。

このオプションを無効にすると、最初のパケットが RST、ACK、または FIN フラグを含む接続を介して送信された場合でも、接続が許可されます。

一部の接続(例:VPN トンネル経由の接続)に安定性の問題が発生した場合は、このオプションを無効にすることができます。

TCP 接続アイドル タイムアウト

TCP 接続がタイムアウトになるまでにアイドル状態でいられる時間の長さ。秒、分、時、または日の単位で値を指定します。Web UI の既定設定は 1 時間で、Policy Manager の既定設定は 3600 秒です。

個々のポリシーに対してカスタム アイドル タイムアウトを設定することもできます。詳細については、カスタムのアイドル タイムアウトを設定する を参照してください。

このグローバル アイドル タイムアウトを設定し、同時にカスタム アイドル タイムアウトをポリシーに設定すると、そのポリシーのみに対してグローバル アイドル タイムアウトよりもカスタム アイドル タイムアウトが優先されます。

TCP 最大セグメント サイズ制御

TCP セグメントは、TCP/IP レイヤーの 3 つ以上のオーバーヘッド (たとえば、PPPoE、ESP、または AH) を備える必要がある接続に対し、特定のサイズにすることができます。このサイズが正しく構成されていないと、ユーザーは一部の Web サイトにアクセスすることができなくなります。

グローバル TCP 最大セグメント サイズ調整オプションは、以下のとおりです。

- Auto Adjustment — Firebox がすべての最大セグメント サイズ(MSS)ネゴシエーションを調べ、MSS 値を適切な値に変更することを可能にします。

- No Adjustment — Firebox は MSS 値を変更しません。

- Limit to — サイズ調整の制限値を入力または選択します。

TCP MTU プローブ

Firebox で TCP MTU プローブを有効化すると、PMTU 検出が正常に行われたかどうかを確認することができます。このオプションが有効になっていると、Firebox が BOVPN トンネル経由で送信されるトラフィックで ICMP 到達不能パケットを受信した場合でも、ネットワークのクライアントはこの Firebox に構成されているゼロ ルートの BOVPN トンネル経由でインターネットにアクセスすることができます(ICMP ブラックホールが検出された場合)。

TCP MTU プローブのオプションは、次のとおりです。

- 無効 — 既定設定。

- ICMP ネットワークの問題が検出されたときにのみ有効化 — このオプションを選択すると、ICMP エラーメッセージがドロップし、PMTU 検出処理が完了できない際に、TCP MTU プローブが自動的に有効化されます(ICMP ブラックホールが検出された場合)。問題が解決した後も、TCP MTU プローブはそのまま有効となります。

- 常に有効

TCP ウィンドウの拡大縮小オプション

Fireware v12.1.1 以降では、RFC 1323 に記述されているように、TCP ウィンドウの拡大縮小オプションを指定するグローバル設定がサポートされています。このグローバル構成を構成するには、Fireware CLI を使用する必要があります。

CLI コマンドは global-setting tcp-window-scale です。

トラフィック管理と QoS を有効化または無効化する

パフォーマンス テストまたはネットワーク デバッグを実行する場合は、トラフィック管理および QoS の機能を無効にすることができます。

これらの機能を有効化するには、トラフィック管理とQoS の機能をすべて有効にする チェックボックスをオンにします。

これらの機能を無効化するには、トラフィック管理とQoS の機能をすべて有効にする チェックボックスをオフにします。

トラフィック フローを管理する

既定では、ポリシーで使用されている静的 NAT アクションを変更しても、Firebox がアクティブ接続を閉じることはありません。この既定設定を上書きして、変更した SNAT アクションを使用するポリシー経由でアクティブ接続を閉じるように Firebox を設定することができます。

この既定のトラフィック フロー設定を無効にしてこの機能を有効化するには、トラフィック フロー セクションで、SNAT アクションが変更された際に、SNAT アクションを使用するアクティブ接続をクリアする チェックボックスを選択します。

ログオン免責条項を構成する

ログオン免責条項の機能を有効化すると、ユーザーが Firebox にログインして管理する前に、提示されている利用規約への同意をユーザーに強制することができます。

このセクションには、Policy Manager でログオン免責条項の機能を有効化する方法が説明されています。Fireware Web UI から、この機能を有効化する方法については、次を参照してください:ログオン免責条項を構成する。

ログオン免責条項の設定を構成する際には、ログオン免責条項 ページのタイトルとメッセージ テキストを指定することができます。ログオン免責条項にカスタム ロゴを選択することもできます。選択する画像ファイルは JPG、GIF あるいは PNG ファイルのいずれかで、200 × 65 ピクセル以下でなければなりません。

ログオン免責条項の機能を構成するには、Policy Manager から以下の手順を実行します:

- グローバル設定 ダイアログ ボックスで、ログオン免責条項 タブを選択します。

ログオン免責条項の設定が表示されます。 - ログオン免責条項を有効化する チェックボックスを選択します。

- ページ タイトル テキスト ボックスで、ログオン免責条項 ページに表示されるタイトル テキストを入力します。

- 免責事項メッセージを指定 テキスト ボックスで、免責事項メッセージの文面を入力するか貼り付けます。

- カスタム ロゴを免責事項メッセージに追加するには、次の手順に従います:

- カスタム ログの使用 チェックボックスをオンにします。

- アップロード をクリックし、画像ファイルを選択します。

- OK をクリックします。

ログオン免責条項機能が有効になっている場合、ユーザーが Fireware Web UI または CLI を通じて Firebox にログインすると、ログオン免責条項が表示されます。ユーザーは Firebox にログインする前に、ログオン免責条項に同意しなければなりません。

Fireware v12.6.2 以降では、ユーザーは、CLI にログインするにはログオン免責条項に同意しなければなりません。

また、Management Server への接続でも、ログオン免責条項を設定することができます。詳細については、構成履歴の定義とコメント設定の変更 を参照してください。