Microsoft Azure への静的ルーティングの BOVPN 仮想インターフェイス

静的または動的ルートを構成できます。このトピックでは静的ルーティングについて説明します。動的ルートの詳細については、Microsoft Azure への動的ルートの BOVPN 仮想インターフェイス を参照してください。

構成例

この例には、サイト A の Firebox とサイト B の Microsoft Azure 仮想ネットワークの間の BOVPN 仮想インターフェイスおよび静的ルーティングの構成設定が示されています。詳細な手順については、WatchGuard ナレッジ ベースの Microsoft Azure 仮想ネットワークへの BOVPN 仮想インターフェイス接続を構成する を参照してください。

Firebox インターフェイス

この例では、サイト A の Firebox に 1 つの外部インターフェイスおよび 1 つの信頼済みネットワークがあるとします。

Azure は、NAT デバイスの背後にある Firebox への VPN 接続をサポートしていません。Firebox にはパブリック外部 IP アドレスが必要です。

| インターフェイス | 種類 | 名前 | IP アドレス |

|---|---|---|---|

| 0 | 外部 | 外部 | 203.0.113.2/24 |

| 1 | 信頼済み | 信頼済み | 10.0.1.1/24 |

Azure インターフェイス

この例では、サイト B の Microsoft Azure 仮想ネットワークに 1 つの外部仮想インターフェイスと 1 つの信頼済み仮想ネットワークがあるとします。

| インターフェイス | 種類 | 名前 | IP アドレス |

|---|---|---|---|

| 0 | 外部 | 外部 | 198.51.100.2/24 |

| 1 | 信頼済み | 信頼済み | 10.0.100.1/24 |

Firebox 構成

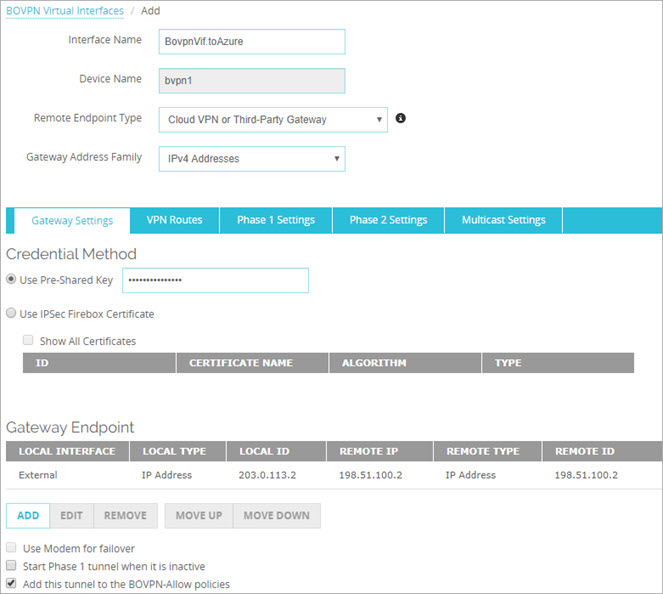

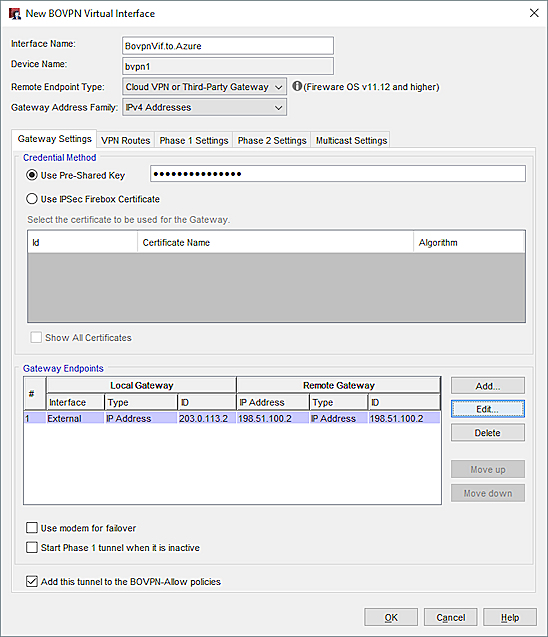

BOVPN 仮想インターフェイス構成の ゲートウェイの設定 タブでは、以下の設定を使用します。

- リモート Endpoint のタイプ は、クラウド VPN またはサードパーティ ゲートウェイ Endpoint タイプを選択します。このタイプでは、ワイルドカード トラフィック セレクタがサポートされており、GRE は使用されません。

- 認証メソッド は 事前共有キー で、2 つのサイトが合意した事前共有キーを使用する必要があります。Azure は、サイト間 VPN に対しては事前共有キー認証方法しかサポートしていません。

- ゲートウェイ Endpoint の設定:

- ローカル ゲートウェイ:203.0.113.2(サイト A の Firebox における外部インターフェイスの IP アドレス)

- リモートゲートウェイ:198.51.100.2(サイト B の Azure ゲートウェイの外部インターフェイスの IP アドレス)

Fireware Web UI におけるサイト A のゲートウェイの構成

Policy Manager におけるサイト A のゲートウェイの構成

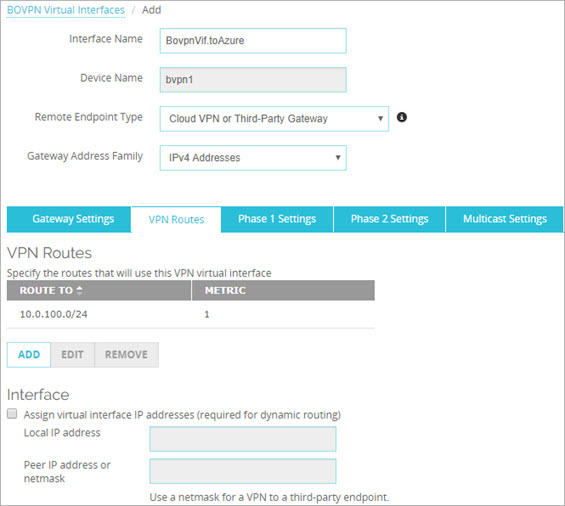

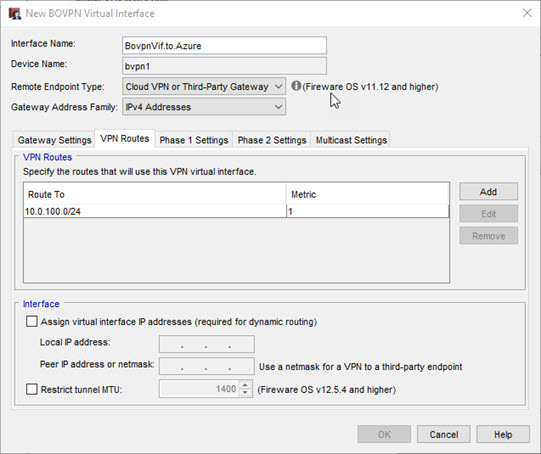

BOVPN 仮想インターフェイス構成の VPN ルート タブでは、以下の設定を使用します:

- ルーティング先: 10.0.100.0/24

Fireware Web UI におけるサイト A の静的ルート構成

Policy Manager におけるサイト A の静的ルート構成

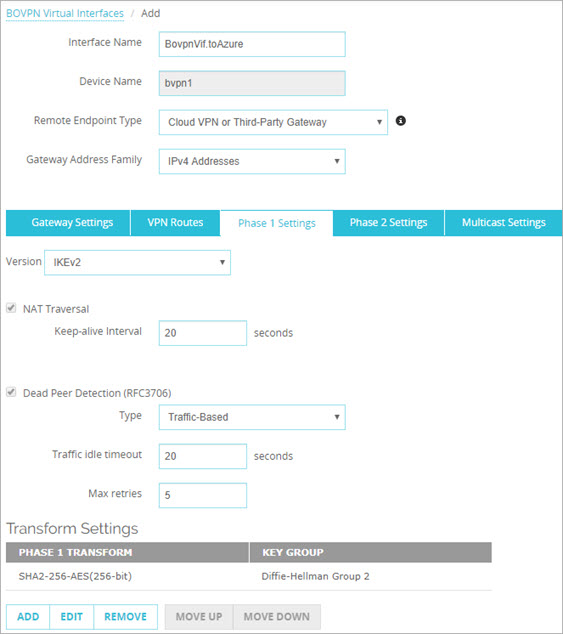

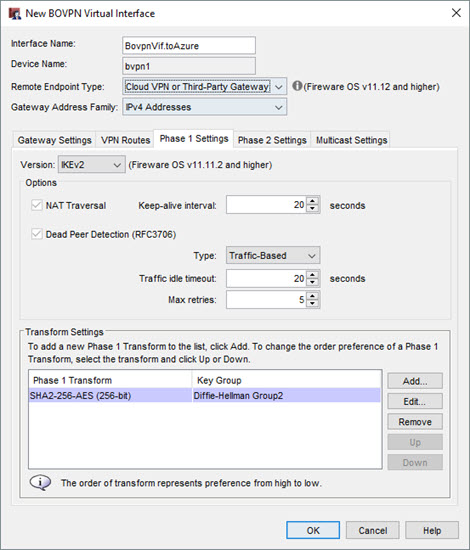

フェーズ 1 の設定 タブで、以下の設定を選択します。

- バージョン — IKEv2。Firebox と Azure 間の静的 VPN ルートには IKEv2 が必要です。

- 認証 — SHA2-256。Azure は SHA2-384 も SHA2-512 もサポートしていません。

- 暗号化 — AES (256 ビット)

- キー グループ — Diffie-Hellman グループ 2。これは、フェーズ 1 で Azure がサポートする唯一のグループです。

Fireware v12.0 以降では、既定のキー グループ設定が Diffie-Hellman グループ 14 となっています。この設定を Diffie-Hellman グループ 2 に変更する必要があります。

Fireware Web UI におけるサイト A のフェーズ 1 の設定

Policy Manager におけるサイト A のフェーズ 1 の設定

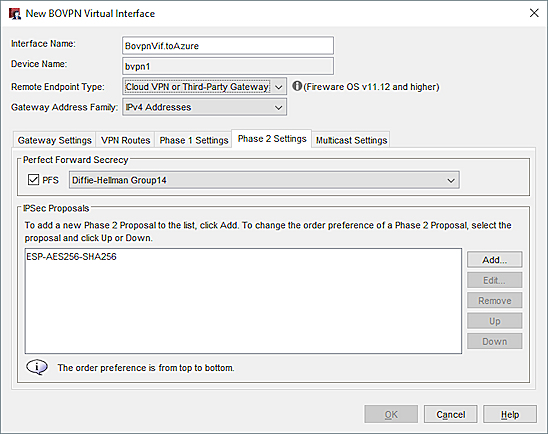

フェーズ 2 の設定 タブで、以下の設定を選択します。

- Perfect Forward Secrecy — はい

- Diffie-Hellman — Azure はフェーズ 2 のグループ 1、2、5、14、15、19 および 20 をサポートしています。ヒント!

- IPSec プロポーザル — ESP-AES256-SHA256 または ESP-AES256-GCM。Azure は AES128-GCM も AES192-GCM もサポートしていません。

Fireware Web UI におけるサイト A のフェーズ 2 の設定

Policy Manager におけるサイト A のフェーズ 2 の設定

サイト B の BOVPN 仮想インターフェイスの構成

Microsoft Azure 仮想ネットワークにおけるゲートウェイの設定:

- リモートゲートウェイ:203.0.113.2 (サイト A の Firebox の最初の外部インターフェイスの IP アドレス)

- ローカル ゲートウェイ:198.51.100.2 (サイト B の Azure ゲートウェイの外部インターフェイスの IP アドレス)

- VPN ルート:10.0.1.0/24 (サイト A ネットワークの IP アドレス)

MTU 設定

Azure VPN 接続では、Microsoft は 1350 の最大 TCP MSS または1400 の MTU を必要とします。Azure VPN ゲートウェイは、合計パケット サイズが 1400 を超えないパケットをドロップします。

Azure VPN ゲートウェイが Firebox からのパケットをドロップした場合は、以下の Firebox 設定をお薦めします:

- Fireware v12.5 以降 — BOVPN 仮想インターフェイス構成で MTU を 1400 に指定します。MTU の設定の詳細については、次を参照してください:最大転送ユニット (MTU) 値を構成する。

- Fireware v12.4.1 以前 — 物理仮想インターフェイス構成で MTU を 1400 に指定します。

別の手段として、グローバル TCP MSS 値を 1350 に設定することができます。ただし、この設定は他の Firebox インターフェイスに影響し、TCP トラフィックのみにしか適用されないため、このオプションはお薦めしません。例えば、ほとんどの場合、RDP は通常 UDP を使用するため、この設定は RDP トラフィックに適用されません。RDP を使って Azure でホストされているサーバーにアクセスする場合、推奨 TCP MSS 値を指定してある場合でも、Azure は 1400 バイトを超えるパケットをドロップします。TCP MSS の設定の詳細については、次を参照してください:Firebox のグローバル設定を定義する。

Azure 構成設定の詳細については、Microsoft が提供している マニュアル を参照してください。

関連情報:

Microsoft Azure への動的ルートの BOVPN 仮想インターフェイス