Gilt für: Cloud-verwaltete Fireboxen

Einige der hier beschriebenen Funktionen sind nur für Teilnehmende am Programm WatchGuard Cloud Beta verfügbar. Ist eine der hier beschriebenen Funktionen in Ihrer Version der WatchGuard Cloud nicht vorhanden, handelt es sich um eine Beta-Funktion.

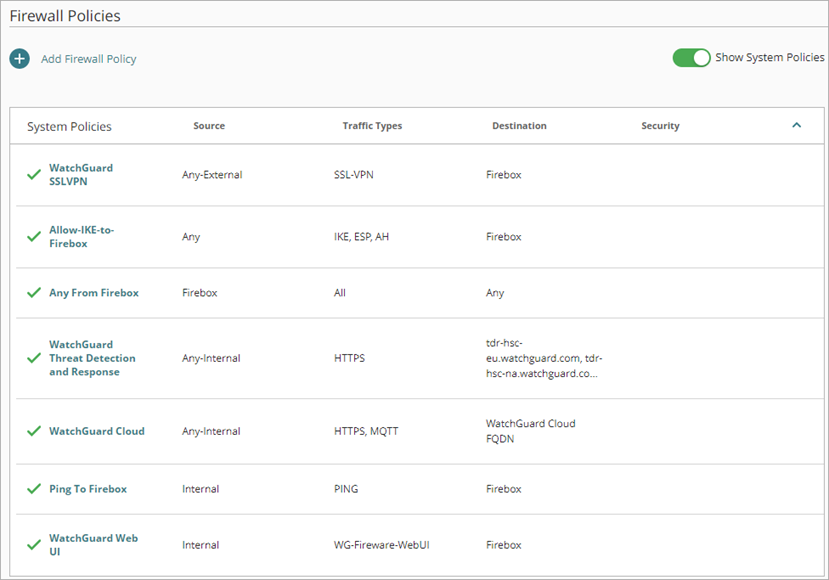

Systemregeln sind Firewall-Regeln, die bestimmte Arten von Datenverkehr zulassen oder ablehnen, die für den Betrieb von Fireware-Funktionen und WatchGuard-Diensten erforderlich sind. Standardmäßig werden die Systemregeln auf der Seite Firewall-Regeln nicht angezeigt. Um die Systemregeln anzuzeigen, aktivieren Sie oben auf der Seite mit den Firewall-Regeln die Option Systemregeln anzeigen.

Sie können Systemregeln nicht entfernen, sondern bestimmte Systemregeln nur deaktivieren oder bearbeiten. Weitere Informationen dazu, welche Systemregeln Sie deaktivieren können, finden Sie unter Systemregeln deaktivieren.

Systemregeln mit hoher Priorität

Systemregeln mit hoher Priorität erscheinen oberhalb der First Run-Regeln. Diese Regeln lassen bestimmte Arten von Datenverkehr unabhängig von anderen konfigurierten Regeln zu.

Die Systemregeln mit hoher Priorität lauten:

NTP-Server

Lässt NTP-Datenverkehr von internen Netzwerken zur Firebox zu. Diese Regel ermöglicht es Client-Geräten in Ihren privaten Netzwerken, sich mit der Firebox zu verbinden, um die Zeit zu synchronisieren. Diese Regel wird automatisch erstellt, wenn Sie die Firebox als einen NTP-Server konfigurieren.

WatchGuard SSLVPN

SSL-VPN-Datenverkehr von externen Netzwerken zur Firebox zulassen. Diese Regeln erlauben Mobile VPN with SSL-Verbindungen an der Firebox. Diese Regel wird automatisch erstellt, wenn Sie Mobile VPN with SSL auf der Firebox konfigurieren.

WatchGuard SNMP

Lässt SNMP-Datenverkehr von internen Netzwerken zur Firebox zu. Diese Regel ermöglicht es einer Firebox, SNMP-Abfragen von einer SNMP-Management-Station zu empfangen. Diese Regel wird automatisch erstellt, wenn Sie SNMP auf der Firebox aktivieren.

Allow-IKE-to-Firebox

Lässt IKE-, ESP- und AH-Datenverkehr von einer beliebigen Quelle an die Firebox zu. Diese Regel erlaubt Mobile VPN with IKEv2- und BOVPN-Verbindungen an der Firebox. Diese Regel wird automatisch erstellt, wenn Sie ein BOVPN oder ein Mobile VPN with IKEv2 auf der Firebox konfigurieren.

Any From Firebox

Lässt den gesamten Datenverkehr von der Firebox selbst zu einem beliebigen Ziel zu.

WatchGuard Authentication Portal

Lässt Verbindungen aus internen Netzwerken zum Authentifizierungsportal auf der Firebox zu. Diese Regel wird automatisch erstellt, wenn Sie das Authentifizierungsportal in den Firebox-Authentifizierungseinstellungen aktivieren.

WatchGuard Threat Detection and Response

Lässt den gesamten Datenverkehr aus internen Netzwerken zu den WatchGuard-Servern für Threat Detection and Response zu.

WatchGuard Cloud

Lässt den gesamten Datenverkehr aus internen Netzwerken zu WatchGuard Cloud zu.

Ping to Firebox

Lässt Ping-Datenverkehr zur Firebox aus internen Netzwerken zu, bei denen die erweiterte Option Ping aktiviert ist.

WatchGuard Web UI

Lässt Verbindungen zu Fireware Web UI aus internen Netzwerken zu, in denen die Option Web UI-Zugriff aktiviert ist.

DR-RIP-Allow

Ermöglicht RIP-Multicasts an die für RIP v2 reservierte Multicast-Adresse. Diese Regel für dynamisches Routing wird automatisch erstellt, wenn Sie RIP aktivieren.

DR-RIPng-Allow

Ermöglicht RIPng-Multicasts an die für RIPng, FF02::9 reservierte Multicast-Adresse. Diese Regel für dynamisches Routing wird automatisch erstellt, wenn Sie RIPng aktivieren.

DR-OSPF-Allow

Ermöglicht OSPF-Multicasts an die für OSPF reservierten Multicast-Adressen. Standardmäßig lässt die Regel Datenverkehr vom Alias Any zur Firebox zu. Diese Regel für dynamisches Routing wird automatisch erstellt, wenn Sie OSPF aktivieren.

DR-OSPFv3-Allow

Ermöglicht OSPF-Multicasts an die für OSPFv3, FF02::5 and FF02::6 reservierten Multicast-Adressen. Diese Regel für dynamisches Routing wird automatisch erstellt, wenn Sie OSPFv3 aktivieren.

DR-BGP-Allow

Lässt Datenverkehr vom Alias Any zur Firebox zu. Diese Regel für dynamisches Routing wird automatisch erstellt, wenn Sie BGP aktivieren.

Allow External Web Server

Erlaubt TCP-Verbindungen von Benutzern im Gastnetzwerk zur IP-Adresse des externen Webservers und zu dem Port, den Sie für die externe Gastauthentifizierung über das Captive Portal verwenden.

Allow Captive-Portal-Users

Ermöglicht Verbindungen von einem Captive Portal zu Adressen außerhalb der Firebox.

Für interne Netzwerke sind die Optionen Ping und Web UI-Zugriff standardmäßig aktiviert. Informationen zum Ändern dieser Einstellungen finden Sie unter Erweiterte Netzwerkeinstellungen konfigurieren.

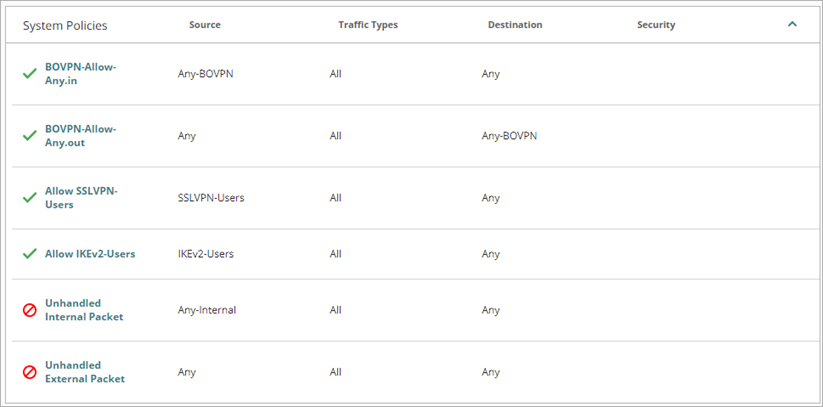

Systemregeln mit niedriger Priorität

Systemregeln mit niedriger Priorität erscheinen unterhalb der Last Run-Regeln.

Diese Regeln lauten:

BOVPN-Allow-Any.in

Lässt Datenverkehr von jedem BOVPN zu jedem Ziel zu. Diese Regel wird automatisch erstellt, wenn Sie ein BOVPN auf der Firebox konfigurieren.

BOVPN-Allow-Any.out

Lässt den Datenverkehr von jeder Quelle zu jedem BOVPN zu. Diese Regel wird automatisch erstellt, wenn Sie ein BOVPN auf der Firebox konfigurieren.

Allow SSLVPN-Users

Lässt den Datenverkehr von Benutzern in der Mobile VPN with SSL-Konfiguration zu allen Netzwerken zu. Diese Regel wird automatisch erstellt, wenn Sie Mobile VPN with SSL auf der Firebox konfigurieren.

Allow IKEv2-Users

Lässt den Datenverkehr von Benutzern in der Mobile VPN with IKEv2-Konfiguration zu allen Netzwerken zu. Diese Regel wird automatisch erstellt, wenn Sie Mobile VPN with IKEv2 auf der Firebox konfigurieren.

Unhandled Internal Packet (Nicht behandeltes internes Paket)

Lehnt den Datenverkehr von jedem internen Netzwerk zu jedem Ziel ab.

Unhandled External Packet (Nicht behandeltes externes Paket)

Lehnt den Datenverkehr von einer beliebigen Quelle zu einem beliebigen Ziel ab.

Allow DNS-Forwarding

Lässt DNS-Datenverkehr von internen Netzwerken zur Firebox zu.

Wenn diese Regeln den Verkehr durch die Firebox zurückweisen, werden die Regelnamen in den Firebox-Protokollmeldungen angegeben.

Systemregeln deaktivieren

Sie können bestimmte Systemregeln deaktivieren, wenn eine Standard-Systemregel für Ihre Anforderungen nicht ausreichend restriktiv ist. Sie können folgende Systemregeln in WatchGuard Cloud deaktivieren:

- NTP-Server

- WatchGuard SSLVPN

- WatchGuard Cloud

- WatchGuard Threat Detection and Response

- Allow-IKE-to-Firebox

- BOVPN-Allow-Any.in

- BOVPN-Allow-Any.out

- Allow SSLVPN-Users

- Allow IKEv2-Users

- Allow RADIUS SSO Service

- Allow RADIUS SSO Users

- Allow DNS-Forwarding

- DR-RIP-Allow

- DR-RIPng-Allow

- DR-OSPF-Allow

- DR-OSPFv3-Allow

- DR-BGP-Allow

- Allow External Web Server

- Allow Captive-Portal-Users

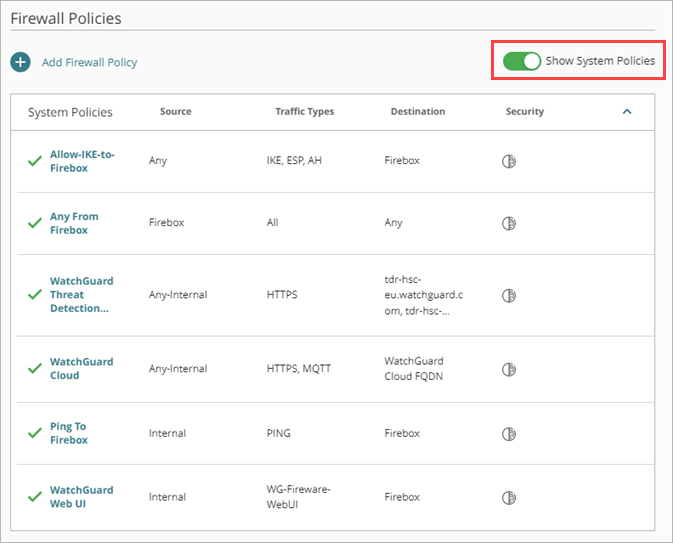

So deaktivieren Sie eine Systemregel in WatchGuard Cloud:

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie eine Cloud-verwaltete Firebox.

Status und Einstellungen für die ausgewählte Firebox werden angezeigt. - Wählen Sie Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet. - Klicken Sie in der Kachel Firewall auf Firewall-Regeln.

Die Seite Firewall-Regeln wird geöffnet. - Aktivieren Sie Systemregeln anzeigen.

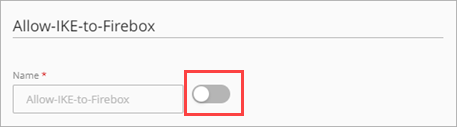

- Klicken Sie auf den Namen der Systemregel, die Sie deaktivieren wollen.

- Deaktivieren Sie den Schalter neben dem Regelnamen.

- Klicken Sie auf Speichern.

Die Regel bleibt in der Firebox-Konfiguration erhalten, wird aber deaktiviert. - Damit die Änderung auf der Firebox wirksam wird, müssen Sie die Aktualisierung der Konfiguration auf der Firebox bereitstellen. Weitere Informationen finden Sie unter Bereitstellung von Gerätekonfigurationen verwalten.