Gilt für: WatchGuard Cloud-verwaltete Access Points (AP130, AP230W, AP330, AP332CR, AP430CR, AP432)

Sie können Wi-Fi in WatchGuard Cloud-Access Points nutzen, um Wi-Fi-Clients mit ihren Active Directory-Zugangsdaten zu authentifizieren. Vorhandene RADIUS-Server können Sie mit Active Directory für die Authentifizierung und die Zugriffsverwaltung integrieren oder den Microsoft NPS (Netzwerkregel-Server) verwenden.

Für die Integration von Active Directory und NPS-Authentifizierung ist die RADIUS-Server-Authentifizierung mit 802.1X erforderlich (Sicherheitseinstellung WPA2 oder WPA3 Enterprise auf Ihren SSIDs). In diesem Beispiel verwenden wir Microsoft NPS.

Integrationsanforderungen:

- Jeder WatchGuard-Access Point, der eine 802.1X-Authentifizierung durchführt, muss als Client auf dem RADIUS-Server konfiguriert sein.

- Der Access Point muss mit einer statischen IP-Adresse konfiguriert sein oder die reservierten DHCP-Adressen nutzen.

- Alle authentifizierenden Access Points müssen die IP-Adresse und den Port für den RADIUS-Server kontaktieren können.

- Der Server muss ein Zertifikat einer Zertifizierungsstelle (CA) hosten, der die Clients im Netzwerk vertrauen.

- Verwenden Sie für die Authentifizierung von WLAN-Clients WPA2 oder WPA3 Enterprise mit 802.1X-Authentifizierung. Der WLAN-Client authentifiziert sich mit einem Verfahren gemäß Extensible Authentication Protocol (EAP) beim RADIUS-Server.

Konfigurationsschritte

- WatchGuard-Access Points als RADIUS-Clients in NPS hinzufügen

- Netzwerkregeln in NPS definieren

- RADIUS-Server in WatchGuard Cloud hinzufügen

- RADIUS-Authentifizierung für WLAN-Clients in WatchGuard Cloud konfigurieren

- Fehlersuche bei RADIUS-Authentifizierung und NPS

WatchGuard-Access Points als RADIUS-Clients in NPS hinzufügen

So fügen Sie Wi-Fi in WatchGuard Cloud-Access Points als RADIUS-Clients in NPS hinzu:

- Öffnen Sie die NPS-Konsole.

- Gehen Sie zum Abschnitt RADIUS-Clients und -Server.

- Rechtsklicken Sie auf RADIUS-Clients und wählen Sie Neu.

- Markieren Sie das Kontrollkästchen Diesen RADIUS-Client aktivieren.

- Geben Sie in das Textfeld Anzeigename einen aussagekräftigen Namen für den RADIUS-Client ein.

- Geben Sie in das Textfeld Adresse die IP-Adresse des Access Points ein, der als RADIUS-Client hinzugefügt werden soll. (Der Access Point muss eine statische IP-Adresse haben oder DHCP-Reservierungen nutzen).

- Legen Sie im Textfeld Gemeinsames Geheimnis einen gemeinsamen geheimen Schlüssel fest, der als Passwort zwischen dem RADIUS-Server und dem Client dient. Sie werden denselben gemeinsamen geheimen Schlüssel beim Konfigurieren eines RADIUS-Servers in WatchGuard Cloud verwenden. Sie können einen gemeinsamen geheimen Schlüssel manuell eingeben oder automatisch generieren lassen.

- Wiederholen Sie dieses Verfahren für alle WatchGuard-Access Points, die das 802.1-Authentifizierungverfahren in Ihrem WLAN-Netzwerk durchführen.

Netzwerkregeln in NPS definieren

Sie müssen auf dem NPS-Server eine Netzwerkregel für WLAN-Verbindungen konfigurieren:

- Öffnen Sie die NPS-Konsole.

- Gehen Sie zum Abschnitt Regeln.

- Rechtsklicken Sie auf Netzwerkregeln und wählen Sie Neu.

- Konfigurieren Sie folgende Optionen in der Registerkarte Übersicht:

- Geben Sie in das Textfeld Regelname einen Namen für diese Regel ein.

- Aktivieren Sie das Kontrollkästchen Regel aktiviert.

- Wählen Sie im Abschnitt Zugriffsberechtigung Zugriff gewähren.

- Setzen Sie im Abschnitt Netzwerkverbindungsmethode den Typ des Netzwerkzugriffsserver auf Unbestimmt.

- Konfigurieren Sie folgende Optionen in der Registerkarte Bedingungen:

- (Optional) Fügen Sie die Bedingung Windows-Gruppen hinzu und wählen Sie die Active Directory-Benutzergruppen, die diese Regel nutzen können. Damit können Sie einschränken, welche Clients sich mittels ihrer Gruppenmitgliedschaft verbinden können. Sie können auch die Gruppe Domänenbenutzer auswählen, um den Zugriff für alle authentifizierten Domänenbenutzer zuzulassen.

- (Optional) Fügen Sie die Bedingung Typ NAS-Port mit dem Wert „WLAN - IEEE 802.11” oder „WLAN - Sonstige” hinzu, um die Regel auf WLAN-Kommunikation zu beschränken.

- Konfigurieren Sie die folgenden Optionen in der Registerkarte Einschränkungen:

- Im Abschnitt Authentifizierungsmethoden müssen Sie EAP-Authentifizierung für WLAN 802.1X-Authentifizierung zulassen. Mit NPS stehen mehrere unterschiedliche Arten von EAP-Authentifizierung zur Verfügung (EAP-MSCHAPv2, PEAP, Microsoft Smart Card oder Sonstiges Zertifikat). Nicht alle EAP-Typen erfordern Zertifikate. Wenn Sie einen Typ wählen, der ein Zertifikat erfordert, müssen Sie ein Zertifikat vom Typ Domänen-Controller mit Windows Server für die Verwendung mit der 802.1x-Authentifizierung erstellen.

Die WLAN-Authentifizierung funktioniert nicht mit anderen Nicht-EAP-Authentifizierungstypen.

- Konfigurieren Sie erweiterte Optionen in der Registerkarte Einstellungen, falls dies für Ihre Umgebung erforderlich ist.

RADIUS-Server in WatchGuard Cloud hinzufügen

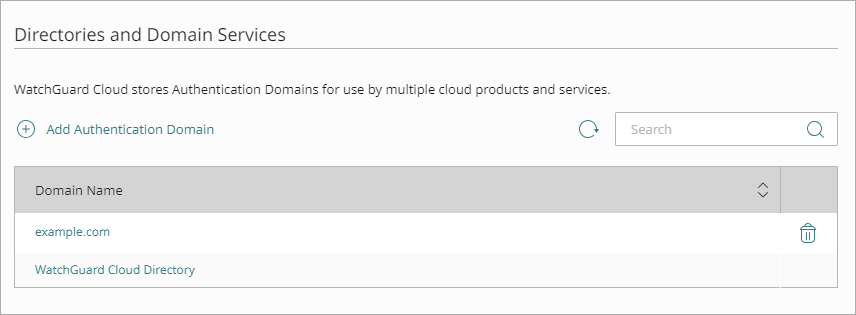

Als Authentifizierungsdomäne wird eine Domäne bezeichnet, die mit einem oder mehreren externen Authentifizierungsservern verbunden ist. Bei einer Authentifizierungsdomäne handelt es sich um eine gemeinsame Konfiguration, die Sie für mehrere Cloud-verwaltete Geräte verwenden können.

Sie können Ihren RADIUS-Server zur Authentifizierungsdomäne hinzufügen und diese dann bei der Konfigurieration der WLAN-RADIUS-Authentifizierung wählen.

Hinzufügen einer Authentifizierungsdomäne von WatchGuard Cloud aus:

- Wählen Sie als Service-Provider den Namen des verwalteten Subscriber-Kontos aus.

- Wählen Sie Konfigurieren > Authentifizierungsdomänen.

Die Seite Authentifizierungsdomänen wird geöffnet.

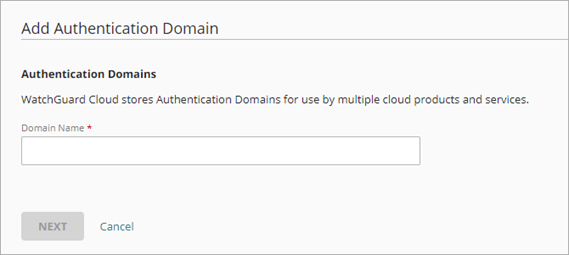

- Klicken Sie auf Authentifizierungsdomäne hinzufügen.

Die Seite Authentifizierungsdomäne hinzufügen wird geöffnet.

- Geben Sie im Textfeld Domänenname den hinzuzufügenden Domänennamen ein.

Der Domänenname muss ein Domänensuffix enthalten. Geben Sie zum Beispiel example.com ein, nicht example. - Klicken Sie auf Weiter.

- Wählen Sie den Typ des RADIUS-Servers.

So konfigurieren Sie die Einstellungen für einen RADIUS-Server:

- Wählen Sie RADIUS bei den Einstellungen Server hinzufügen.

- Geben Sie im Textfeld Domänenname den hinzuzufügenden Domänennamen ein. Der Domänenname muss ein Domänensuffix enthalten. Geben Sie zum Beispiel example.com ein, nicht example.

- Wählen Sie in der Dropdown-Liste RADIUS-Servertyp den Eintrag RADIUS-Authentifizierungsserver.

Für Access Points können Sie ebenfalls einen RADIUS-Rechnungslegungsserver hinzufügen. Ein RADIUS-Rechnungslegungsserver überwacht den RADIUS-Datenverkehr und erhebt Daten über Client-Sitzungen, beispielsweise Beginn und Ende einer Sitzung. Achten Sie darauf, einen RADIUS-Authentifizierungsserver zur Authentifizierungsdomäne hinzuzufügen, bevor Sie einen RADIUS-Rechnungslegungsserver hinzufügen. Bei vielen Bereitstellungen befinden sich Authentifizierungs- und Rechnungslegungsdienste auf demselben RADIUS-Server und laufen über unterschiedliche Ports.

- Wählen Sie in der Dropdown-Liste Typ den IP-Adressentyp Host IPv4 oder Host IPv6.

- Geben Sie in das Textfeld IP-Adresse die IP-Adresse des RADIUS-Servers ein.

- Geben Sie in das Textfeld Port die Portnummer ein, die RADIUS für die Authentifizierung verwendet. Die meisten RADIUS-Server nutzen standardmäßig Port 1812 (ältere RADIUS-Server verwenden eventuell Port 1645). Die meisten RADIUS-Rechnungslegungsserver verwenden Port 1813.

- Geben Sie in das Textfeld Gemeinsames Geheimnis das gemeinsame Geheimnis für Verbindungen mit dem RADIUS-Server ein.

- Geben Sie im Textfeld Gemeinsames Geheimnis bestätigen das gemeinsame Geheimnis erneut ein.

- (Fireware v12.11.1 oder höher) Um RADIUS-Authentifizierungsserver zur Verwendung des Attributs Message-Authenticator zu verpflichten, aktivieren Sie das Kontrollkästchen Message-Authenticator-Attribut erforderlich. Das Message-Authenticator-Attribut ist ein Feld in RADIUS-Paketen, das die Integrität des Pakets überprüft und Spoofing verhindert.

- Klicken Sie auf Speichern.

Achten Sie darauf, dass Ihr RADIUS-Server so konfiguriert ist, dass er auch Verbindungen von jeder Cloud-verwalteten Firebox bzw. jedem Access Point als RADIUS-Client akzeptiert.

Zusätzliche Optionen für RADIUS-Server

Nachdem Sie die Grundeinstellungen für Ihren RADIUS-Server konfiguriert und gespeichert haben, können Sie den Server auch bearbeiten, um diese zusätzlichen Optionen zu konfigurieren:

Optionen für den Radius-Authentifizierungsserver

- Timeout (Sekunden) — Geben Sie im Textfeld Timeout einen Wert in Sekunden ein. Der Timeout-Wert ist die Zeitdauer, die das Gerät auf eine Antwort vom Authentifizierungsserver wartet, bevor es eine neue Verbindung aufzubauen versucht. Der Standardwert beträgt 10 Sekunden.

- Wiederholungen — Geben Sie im Textfeld Wiederholungen an, wie oft das Gerät versucht, eine Verbindung zum RADIUS-Server herzustellen, bevor der einzelne Authentifizierungsversuch als fehlgeschlagene Verbindung gemeldet wird. Der Standardwert lautet 3.

- Ausfallzeit — Geben Sie im Textfeld Ausfallzeit die Zeitdauer an, nach der ein inaktiver Server wieder als aktiv gekennzeichnet wird. Der Standardwert ist 10 Minuten.

- Gruppenattribut — Geben Sie im Textfeld Gruppenattribut einen Wert für das Gruppenattribut für den RADIUS-Server ein, um die Gruppenmitgliedschaft für Benutzer abzurufen. Die Gruppe, deren Mitglied der Benutzer ist, wird im RADIUS FilterID-Attribut zurückgegeben. Der Standardwert dieses RADIUS-Gruppenattributs ist 11.

Optionen für den RADIUS-Rechnungslegungsserver

- Zwischenrechnungslegungsintervall (Sekunden) — Geben Sie im Textfeld Zwischenrechnungslegungsintervall die Anzahl der Sekunden ein, die zwischen den an einen RADIUS-Rechnungslegungsserver gesendeten Updates liegen. Der Standardwert beträgt 600 Sekunden (10 Minuten).

Weitere Informationen finden Sie unter:

- Konfigurieren Sie die RADIUS-Authentifizierung für eine Firebox

- RADIUS-Authentifizierung für Access Points konfigurieren

Authentifizierungsdomänen zu einem Access Point hinzufügen

So fügen Sie in WatchGuard Cloud eine Authentifizierungsdomäne für einen Access Point hinzu:

Mithilfe von Access Point Sites können Sie Einstellungen für Authentifizierungsdomänen erstellen, die auf mehrere Access Points angewendet werden, die bei der Site angemeldet sind.

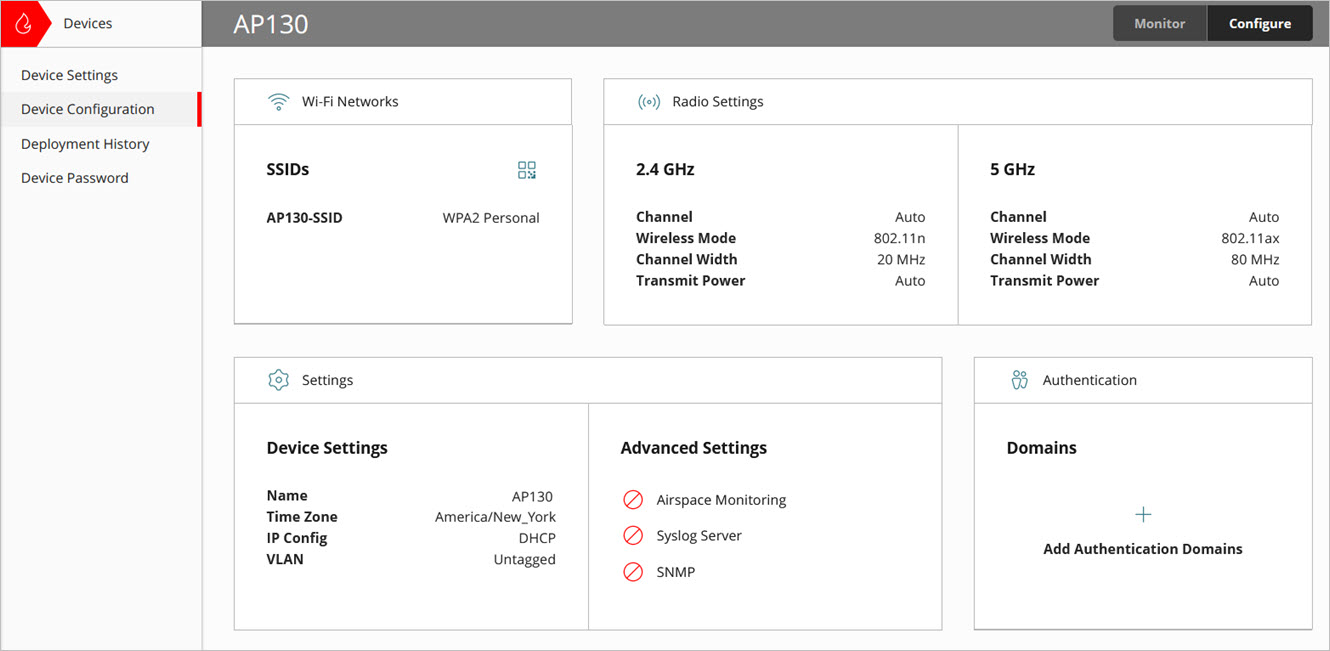

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie den Access Point aus.

- Klicken Sie auf Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet.

- Klicken Sie auf Domänen.

Die Seite Authentifizierungsdomänen wird geöffnet.

- Klicken Sie auf Authentifizierungsdomäne hinzufügen.

Die Seite Authentifizierungsdomäne hinzufügen wird geöffnet.

- Wählen Sie eine vorhandene Authentifizierungsdomäne, den RADIUS-Authentifizierungsserver und den RADIUS-Rechnungslegungsserver aus der Dropdown-Liste aus.

Falls Sie eine neue Authentifizierungsdomäne erstellen müssen, gehen Sie zu Konfigurieren > Authentifizierungsdomänen. Weitere Informationen finden Sie unter Authentifizierungsdomäne zu WatchGuard Cloud hinzufügen.

- Klicken Sie auf Speichern.

Sie können jetzt die Authentifizierungsdomäne und den RADIUS-Server wählen, die Sie erstellt haben, als Sie eine SSID mit WPA2 oder WPA3 Enterprise-Authentifizierung konfiguriert haben.

RADIUS-Authentifizierung für WLAN-Clients in WatchGuard Cloud konfigurieren

So konfigurieren Sie eine SSID mit RADIUS-Authentifizierung in WatchGuard Cloud:

Mithilfe von Access Point Sites können Sie SSID-Konfigurationseinstellungen erstellen, die auf mehrere Access Points angewendet werden, die bei der Site angemeldet sind.

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie den Access Point, den Sie konfigurieren möchten.

- Wählen Sie Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet.

- Klicken Sie in der Kachel WLAN-Netzwerke auf SSIDs.

- Klicken Sie auf SSID hinzufügen.

- Geben Sie einen SSID-Namen für das WLAN-Netzwerk ein.

- Markieren Sie das Kontrollkästchen SSID aussenden, um den SSID-Namen an WLAN-Clients zu übermitteln. Wenn Sie den SSID-Namen verbergen möchten, deaktivieren Sie dieses Kontrollkästchen.

- Wählen Sie aus der Dropdown-Liste SSID-Typ Privat- oder Gast-SSID.

- Wählen Sie die Access Point-Sender (2,4 GHz, 5 GHz, oder 2,4 GHz und 5 GHz), die diese SSID aussenden werden.

- Wählen Sie aus der Dropdown-Liste Sicherheit entweder WPA2 Enterprise oder WPA3 Enterprise. Wählen Sie eine Authentifizierungsdomäne und einen RADIUS-Server aus der Dropdown-Liste.

Um WPA3 Enterprise nutzen zu können, müssen alle Ihre WLAN-Clients WPA3 unterstützen.

- Speichern Sie die SSID-Konfiguration.

- Stellen Sie die Konfiguration für Ihren Access Point bereit.

Fehlersuche bei RADIUS-Authentifizierung und NPS

Bei Problemen mit der WLAN-Client-Authentifizierung mit RADIUS überprüfen Sie Folgendes:

- Stellen Sie sicher, dass Ihre WatchGuard-Access Points mit dem RADIUS-Server kommunizieren können und dass die UDP-Ports 1812 und 1813 für die Kommunikation offen sind.

- Stellen Sie sicher, dass der gemeinsame geheime Schlüssel für die SSID der RADIUS-Client-Konfiguration für den Access Point auf dem RADIUS-Server entspricht.

- Überprüfen Sie die erfolgreichen und fehlgeschlagenen Authentifizierungsvorgänge in den RADIUS-Serverprotokollen, um das Problem einzugrenzen.

- Laden Sie die Access Point-Protokolle für Informationen zur Fehlersuche in Bezug auf die Verbindung zum RADIUS-Server herunter. Weitere Informationen finden Sie unter Diagnose-Tools für Access Points.

Häufige Konfigurationsfehler

Diese häufigen Konfigurationsfehler können zu fehlgeschlagenen RADIUS-Authentifizierungsversuchen führen:

- Sie haben die Access Points nicht als RADIUS-Clients zum RADIUS-Server hinzugefügt.

- Die Access Points sind für dynamische IP-Adressen mit DHCP konfiguriert.

- In der SSID-Konfiguration oder in der RADIUS-Client-Konfiguration auf dem RADIUS-Server ist ein falscher gemeinsamer geheimer RADIUS-Schlüssel festgelegt.

- Die Netzwerk- oder Verbindungsanfrageregel auf dem NPS-Server ist nicht richtig konfiguriert.

- Es gibt eine Unstimmigkeit in den Authentifizierungseinstellungen.

- Vom WLAN-Client werden falsche Zugangsdaten bereitgestellt.

- Falls für die EAP-Authentifizierung ein Zertifikat erforderlich ist, ist kein Zertifikat auf dem RADIUS-Server installiert oder das Zertifikat ist abgelaufen. Sie haben kein Root-Zertifikat auf dem WLAN-Client hinzugefügt.

Häufige Fehlercodes bei Windows NPS

Die hier aufgeführten Fehlercodes gelten speziell für Windows NPS:

Ereignis-ID 6273 mit Ursachencode 23 (falsches/fehlendes Zertifikat)

Es können Verbindungsprobleme auftreten, weil kein digitales Zertifikat auf dem RADIUS-Server installiert ist oder weil das Zertifikat abgelaufen ist. Um TLS-Verbindungen herstellen zu können, muss ein Zertifikat auf Ihrem NPS-Server installiert oder erneuert werden.

Ereignisanzeige: Während der Anwendung des Extensible Authentication Protocol (EAP) durch den Netzwerkregelnserver ist ein Fehler aufgetreten

Überprüfen Sie die EAP-Protokolldateien auf Fehler.

Ereignis-ID 13: Es wurde eine RADIUS-Meldung vom ungültigen RADIUS-Client erhalten (nicht als Clients hinzugefügte Access Points)

WPA2 mit 802.1x-Authentifizierung verlangt, dass Access Points als RADIUS-Clients auf Ihrem NPS-Server hinzugefügt sind. Ihre Access Points müssen eine statische IP-Adresse oder reservierte DHCP-IP-Adressen haben.

Ereignis-ID 18: Es wurde ein Access-Request (Bitte um Freigabe des Zugriffs) vom RADIUS-Client x.x.x.x mit einem ungültigen Attribut (ungültiger gemeinsamer geheimer Schlüssel) des Authenticators (Unterhändler) empfangen

Wenn Sie den RADIUS-Server in WatchGuard Cloud konfigurieren, müssen Sie einen gemeinsamen geheimen Schlüssel eingeben. Dieser Wert muss dem gemeinsamen geheimen Schlüssel entsprechen, den Sie konfiguriert haben, als Sie Ihre Access Points als RADIUS-Clients in NPS hinzugefügt haben.

Ereignis-ID 6273: Ursachencode 48 (falsche Netzwerkregel)

Eine Netzwerkregel auf Ihrem NPS-Server ist falsch konfiguriert. Es ist auch möglich, dass die Reihenfolge der Netzwerkregeln falsch ist und dass es bei der Verarbeitung des Client über die Richtlinien keine Übereinstimmung gab.

Ereignis-ID 6273: Ursachencode 66 (Unstimmige Auth-Einstellungen)

Die Authentifizierungseinstellungen in der Netzwerkregel auf Ihrem NPS-Server sind falsch konfiguriert.

Ereignis-ID 6273: Ursachencode 8 (falscher Benutzername oder falsches Passwort)

Benutzername oder Passwort ist falsch oder der Benutzername existiert nicht in der Windows-Gruppe, die in der Netzwerkregel angegeben ist.

Ereignis-ID 6273 Ursachencode 265 (nicht vertrauenswürdige CA)

Windows-Client-Geräte bieten die Option, das vom Server gesendete Server-Zertifikat bei der Verwendung von WPA2 mit 802.1x zu validieren. Bei der Implementierung muss die Zertifizierungsstelle zur Liste Vertrauenswürdige Root-Zertifizierungsstelle auf dem Client hinzugefügt werden.