Als Authentifizierungsdomäne wird eine Domäne bezeichnet, die mit einem oder mehreren externen Authentifizierungsservern verbunden ist. In WatchGuard Cloud können Sie Ihre Authentifizierungsdomäne hinzufügen und Authentifizierungsserver sowie Benutzer und Gruppen angeben. Bei einer Authentifizierungsdomäne handelt es sich um eine gemeinsame Konfiguration, die Sie für mehrere Cloud-verwaltete Geräte verwenden können.

Sie können ferner WatchGuard Cloud-gehostete Benutzer und Gruppen zu WatchGuard Cloud Directory hinzufügen. Weitere Informationen finden Sie unter Über WatchGuard Cloud Directory

Hinzufügen einer Authentifizierungsdomäne von WatchGuard Cloud aus:

- Wählen Sie als Service-Provider den Namen des verwalteten Subscriber-Kontos aus.

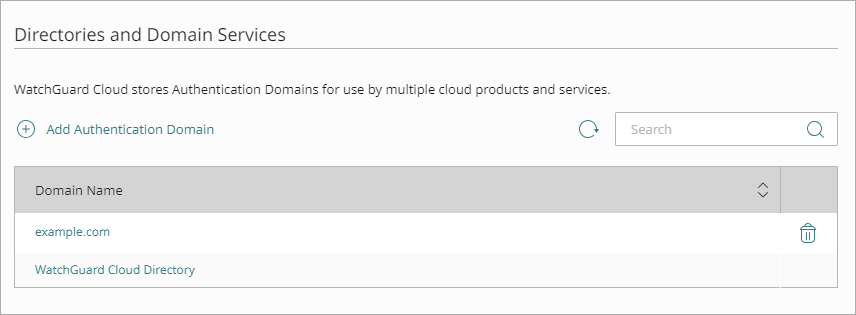

- Wählen Sie Konfigurieren > Verzeichnisse und Domänen-Dienste.

Die Seite Authentifizierungsdomänen wird geöffnet.

- Klicken Sie auf Authentifizierungsdomäne hinzufügen.

Die Seite Authentifizierungsdomäne hinzufügen wird geöffnet.

- Wählen Sie aus, ob Sie das WatchGuard Cloud Directory oder ein externes Verzeichnis hinzufügen möchten. Wenn Sie das WatchGuard Cloud Directory bereits hinzugefügt haben, wird diese Seite nicht angezeigt.

WatchGuard Cloud Directory ist eine Authentifizierungsdomäne, in der Sie WatchGuard Cloud-gehostete Benutzer und Gruppen hinzufügen können. Wenn Sie diese Option wählen, sind keine weiteren Schritte nötig.

- Klicken Sie auf Weiter.

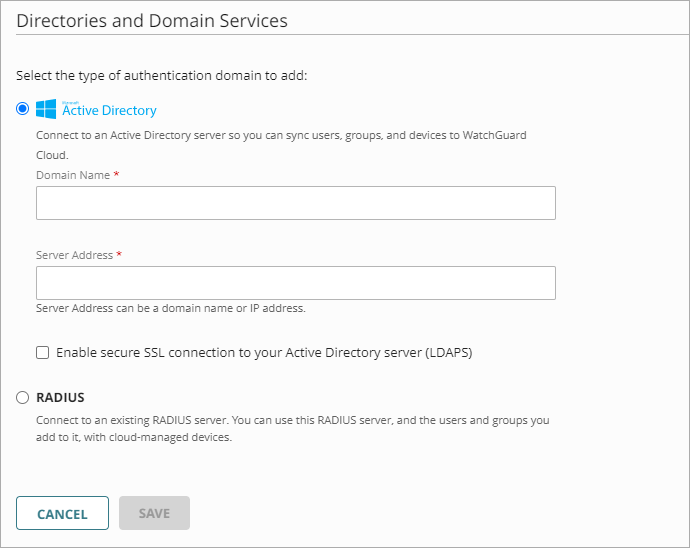

- Wählen Sie den Authentifizierungsdomänentyp aus.

- Konfigurieren Sie die Einstellungen für den ausgewählten Servertyp.

Nachdem Sie die Authentifizierungsdomäne hinzugefügt haben, können Sie Benutzer, Gruppen und zusätzliche Server hinzufügen. Weitere Informationen finden Sie unter:

- Benutzer, Gruppen und Geräte zu einer Authentifizierungsdomäne hinzufügen

- Server zu einer Authentifizierungsdomäne hinzufügen

RADIUS-Servereinstellungen konfigurieren

So konfigurieren Sie die Einstellungen für einen RADIUS-Server:

- Wählen Sie RADIUS bei den Einstellungen Server hinzufügen.

- Geben Sie im Textfeld Domänenname den hinzuzufügenden Domänennamen ein. Der Domänenname muss ein Domänensuffix enthalten. Geben Sie zum Beispiel example.com ein, nicht example.

- Wählen Sie in der Dropdown-Liste RADIUS-Servertyp den Eintrag RADIUS-Authentifizierungsserver.

Für Access Points können Sie ebenfalls einen RADIUS-Rechnungslegungsserver hinzufügen. Ein RADIUS-Rechnungslegungsserver überwacht den RADIUS-Datenverkehr und erhebt Daten über Client-Sitzungen, beispielsweise Beginn und Ende einer Sitzung. Achten Sie darauf, einen RADIUS-Authentifizierungsserver zur Authentifizierungsdomäne hinzuzufügen, bevor Sie einen RADIUS-Rechnungslegungsserver hinzufügen. Bei vielen Bereitstellungen befinden sich Authentifizierungs- und Rechnungslegungsdienste auf demselben RADIUS-Server und laufen über unterschiedliche Ports.

- Wählen Sie in der Dropdown-Liste Typ den IP-Adressentyp Host IPv4 oder Host IPv6.

- Geben Sie in das Textfeld IP-Adresse die IP-Adresse des RADIUS-Servers ein.

- Geben Sie in das Textfeld Port die Portnummer ein, die RADIUS für die Authentifizierung verwendet. Die meisten RADIUS-Server nutzen standardmäßig Port 1812 (ältere RADIUS-Server verwenden eventuell Port 1645). Die meisten RADIUS-Rechnungslegungsserver verwenden Port 1813.

- Geben Sie in das Textfeld Gemeinsames Geheimnis das gemeinsame Geheimnis für Verbindungen mit dem RADIUS-Server ein.

- Geben Sie im Textfeld Gemeinsames Geheimnis bestätigen das gemeinsame Geheimnis erneut ein.

- (Fireware v12.11.1 oder höher) Um RADIUS-Authentifizierungsserver zur Verwendung des Attributs Message-Authenticator zu verpflichten, aktivieren Sie das Kontrollkästchen Message-Authenticator-Attribut erforderlich. Das Message-Authenticator-Attribut ist ein Feld in RADIUS-Paketen, das die Integrität des Pakets überprüft und Spoofing verhindert.

- Klicken Sie auf Speichern.

Achten Sie darauf, dass Ihr RADIUS-Server so konfiguriert ist, dass er auch Verbindungen von jeder Cloud-verwalteten Firebox bzw. jedem Access Point als RADIUS-Client akzeptiert.

Zusätzliche Optionen für RADIUS-Server

Nachdem Sie die Grundeinstellungen für Ihren RADIUS-Server konfiguriert und gespeichert haben, können Sie den Server auch bearbeiten, um diese zusätzlichen Optionen zu konfigurieren:

Optionen für den Radius-Authentifizierungsserver

- Timeout (Sekunden) — Geben Sie im Textfeld Timeout einen Wert in Sekunden ein. Der Timeout-Wert ist die Zeitdauer, die das Gerät auf eine Antwort vom Authentifizierungsserver wartet, bevor es eine neue Verbindung aufzubauen versucht. Der Standardwert beträgt 10 Sekunden.

- Wiederholungen — Geben Sie im Textfeld Wiederholungen an, wie oft das Gerät versucht, eine Verbindung zum RADIUS-Server herzustellen, bevor der einzelne Authentifizierungsversuch als fehlgeschlagene Verbindung gemeldet wird. Der Standardwert lautet 3.

- Ausfallzeit — Geben Sie im Textfeld Ausfallzeit die Zeitdauer an, nach der ein inaktiver Server wieder als aktiv gekennzeichnet wird. Der Standardwert ist 10 Minuten.

- Gruppenattribut — Geben Sie im Textfeld Gruppenattribut einen Wert für das Gruppenattribut für den RADIUS-Server ein, um die Gruppenmitgliedschaft für Benutzer abzurufen. Die Gruppe, deren Mitglied der Benutzer ist, wird im RADIUS FilterID-Attribut zurückgegeben. Der Standardwert dieses RADIUS-Gruppenattributs ist 11.

Optionen für den RADIUS-Rechnungslegungsserver

- Zwischenrechnungslegungsintervall (Sekunden) — Geben Sie im Textfeld Zwischenrechnungslegungsintervall die Anzahl der Sekunden ein, die zwischen den an einen RADIUS-Rechnungslegungsserver gesendeten Updates liegen. Der Standardwert beträgt 600 Sekunden (10 Minuten).

Weitere Informationen finden Sie unter:

- Konfigurieren Sie die RADIUS-Authentifizierung für eine Firebox

- RADIUS-Authentifizierung für Access Points konfigurieren

Active Directory-Servereinstellungen konfigurieren

So konfigurieren Sie die Einstellungen für einen Active Directory-Server:

- Aktivieren Sie Active Directory in den Einstellungen Server hinzufügen.

- Geben Sie im Textfeld Domänenname den hinzuzufügenden Domänennamen ein. Der Domänenname muss ein Domänensuffix enthalten. Geben Sie zum Beispiel example.com ein, nicht example.

- Geben Sie in das Textfeld Serveradresse den Domänennamen oder die IP-Adresse Ihres Active Directory-Servers ein.

- (Optional) Um sichere SSL-Verbindungen zu Ihrem Active Directory-Server zu ermöglichen, aktivieren Sie das Kontrollkästchen Sichere SSL-Verbindungen zu Ihrem Active Directory-Server (LDAPS) ermöglichen.

- Klicken Sie auf Speichern.

Zusätzliche Optionen für Active Directory-Server

Nachdem Sie die Grundeinstellungen für Ihren Active Directory-Server konfiguriert und gespeichert haben, können Sie den Server auch bearbeiten, um diese zusätzlichen Optionen zu konfigurieren:

- Port — Geben Sie in das Textfeld Port eine Port-Nummer ein.

Wenn Sie das Kontrollkästchen Sichere SSL-Verbindung zu Ihrem Active Directory-Server (LDAPS) ermöglichen aktiviert haben, wird der Port automatisch auf 636 gesetzt. Ansonsten ist der Standard-Port 389.

Wenn Ihr Active Directory-Server ein globaler Katalogserver ist, kann es sinnvoll sein, den Standard-Port zu ändern. Weitere Informationen finden Sie unter Standard-Ports für Active Directory-Server ändern in der Fireware-Hilfe.

Verbindungseinstellungen

- Timeout (Sekunden) — Geben Sie im Textfeld Timeout die Anzahl der Sekunden ein, die das Gerät auf eine Antwort vom Active Directory-Server wartet, bevor es die Verbindung schließt und erneut versucht, eine Verbindung herzustellen. Der Standardwert beträgt 10 Sekunden.

- Ausfallzeit — Geben Sie im Textfeld Ausfallzeit die Zeit an, nach der ein inaktiver Server wieder als aktiv gekennzeichnet wird. Wählen Sie aus der Dropdown-Liste Ausfallzeit die Option Minuten oder Stunden aus, um die Dauer festzulegen. Die Standardeinstellung ist 10 Minuten.

Nachdem ein Authentifizierungsserver bei drei separaten Authentifizierungsversuchen nicht geantwortet hat, wird er als inaktiv markiert. Zusätzliche Authentifizierungsversuche werden erst dann erneut an diesen Server gesendet, wenn er nach Ablauf der Ausfallzeit wieder als aktiv markiert wurde.

Suchbasis und Anmeldeattribute

- Suchbasis — Geben Sie im Textfeld Suchbasis den Ort im Verzeichnis ein, an dem die Suche beginnen soll.

Tipp!

Weitere Informationen darüber, wie Sie mithilfe einer Suchbasis die Verzeichnisse auf dem Authentifizierungsserver einschränken können, in denen das Gerät nach einer Authentifizierungsübereinstimmung suchen kann, finden Sie unter Aktive Verzeichnisse Suchen in der Fireware-Hilfe. - Gruppen-String — Wenn Sie Ihr Active Directory-Schema nicht geändert haben, lautet der Gruppen-String immer tokenGroups. Wenn Sie Ihr Schema geändert haben, geben Sie den Attribut-Zeichenfolge ein, der zum Speichern von Benutzer-Sicherheitsgruppeninformationen auf dem Active Directory-Server verwendet wird.

- Anmeldeattribut — Wählen Sie in der Dropdown-Liste Anmeldeattribut ein Active Directory-Anmeldeattribut aus, das für die Authentifizierung verwendet werden soll. Das Anmeldeattribut ist der Name, der für die Verknüpfung mit der Active Directory-Datenbank verwendet wird. Das Standard-Anmeldeattribut lautet sAMAccountName. Wenn Sie sAMAccountName verwenden, müssen Sie keinen Wert für die Einstellungen DN des Suchenden Benutzers und Passwort des suchenden Benutzers angeben.

- DN des suchenden Benutzers — Geben Sie im Textfeld DN des suchenden Benutzers den zugewiesenen Namen (DN) für eine Suchoperation ein.

Wenn Sie das Anmeldeattribut von sAMAccountName, beibehalten, müssen Sie in dieses Textfeld nichts eingeben.

Wenn Sie das Anmeldeattribut ändern, müssen Sie einen Wert in das Textfeld DN des Suchenden Benutzers eingeben. Sie können jeden beliebigen Benutzer-DN mit der Berechtigung zur Suche im LDAP/Active Directory verwenden, z. B. einen Administrator. Ein Benutzer-DN mit lediglich der Berechtigung zum Suchen ist jedoch in der Regel ausreichend. Zum Beispiel: cn=Administrator,cn=Users,dc=example,dc=com - Passwort des suchenden Benutzers — Geben Sie im Textfeld Passwort des suchenden Benutzers das Passwort für eine Suchoperation ein, das mit dem zugewiesenen Namen verknüpft ist.

WatchGuard Cloud-Authentifizierungsdomänen

Konfigurieren Sie die RADIUS-Authentifizierung für eine Firebox