適用対象: AuthPoint 多要素認証、AuthPoint Total Identity Security

このトピックには、AuthPoint の多要素認証 (MFA) を構成および配備する際に役立つ推奨事項やベストプラクティスが含まれています。各セクションでは、AuthPoint を設定するために必要な要件や、見落とされることが多い手順について説明しています。

これは、包括的なガイドではありません。AuthPoint を構成するための包括的で詳細な手順については、各統合のヘルプ トピックを参照してください。

ポリシーとポリシー オブジェクト

ポリシーを構成する際は、次の要件および推奨事項に必ず従うようにしてください。

- RADIUS 認証と基本認証 ( ECP) の場合、AuthPoint はエンド ユーザーの IP アドレスや発信元の IP アドレスを知らないため、ネットワーク ロケーションやジオフェンスを含むポリシーは適用されません。

- MS-CHAPv2 RADIUS リソースを使用するポリシーでは、プッシュ認証を有効にする必要があります。

- RADIUS リソースでは、QR Code 認証はサポートされていません。

認証ポリシーにポリシー オブジェクトを追加すると、そのポリシーは、認証とポリシー オブジェクトの条件に合致するユーザー認証にのみ適用されます。たとえば、ポリシーに特定のネットワーク ロケーションを追加すると、そのポリシーは、そのネットワーク ロケーションから行われるユーザー認証にのみ適用されます。

ポリシー オブジェクトが含まれていない、同じグループやリソースを対象とした 2 つ目のポリシーも作成することをお勧めします。ポリシー オブジェクトを含むポリシーのみを持つユーザーは、ポリシー オブジェクトの条件が認証に適用されない場合、そのリソースへアクセスすることはできません (認証が拒否されたためではなく、適用するポリシーを持っていないため)。

- ネットワーク ロケーションを含むポリシーのみを持つユーザーが、そのネットワーク ロケーションではない場所で認証されると、そのリソースへアクセスすることはできません。

- タイム スケジュールを含むポリシーのみを持つユーザーが、そのタイム スケジュールの時間外に認証されると、アクセスすることはできません。

- ジオフェンスが含まれているアクセスを許可するポリシーのみが設定されているユーザーの場合は、指定国以外では認証を受けてもリソースにアクセスすることができません。

外部アイデンティティ

同じ LDAP グループを複数のグループ同期に追加したり、同じ LDAP ユーザーを含む複数のグループ同期を作成したりしないでください。LDAP データベースから同期されたユーザーは、複数のローカル AuthPoint グループに属することはできません。LDAP ユーザーが複数のグループ同期に属している場合、AuthPoint が LDAP データベースと同期するたびに、ユーザーが属するローカル AuthPoint グループが変更される可能性があります。

たとえば、AuthPoint で 2 つのグループ同期を構成します。

- グループ同期 1

- 同期する LDAP グループ:Sales

- ユーザーを追加する AuthPoint グループ:グループ A

- グループ同期 2

- 同期する LDAP グループ:Marketing

- ユーザーを追加する AuthPoint グループ:グループ B

この構成では、Sales と Marketing の両方の LDAP グループに属するユーザーは、AuthPoint が外部アイデンティティ プロバイダと同期するたびにグループ A とグループ B の間を移動します。ユーザーが属する AuthPoint グループは、どのグループ同期が最後に実行されたかによって異なります。

LDAP ユーザーを AuthPoint の複数のグループに追加するには、グループ同期で新しい同期グループを作成するトグルを有効化し、Active Directory グループの構造を使用してユーザーを管理します。

Active Directory からユーザーを同期する

Active Directory からユーザーを同期するには、外部アイデンティティ を AuthPoint で追加し、AuthPoint Gateway をインストールする必要があります。

外部アイデンティティを構成する場合は、以下の点に注意してください。

-

Active Directory インスタンスが LDAPSを使用していない場合、外部アイデンティティの LDAPS トグルを無効化する必要があります。これを行うと、既定のポートが 636 から 389 に変わります。

- ユーザーを同期する際は、高度なクエリよりも構成が簡単なグループ同期機能を使うことをお勧めします。また、Active Directory の場合は、ユーザーの同期元の Active Directory のグループに基づいて、AuthPoint に新しいグループを作成することができます。

- 同じ LDAP グループを複数のグループ同期に追加したり、同じ LDAP ユーザーを含む複数のグループ同期を作成したりしないでください。LDAP ユーザーを AuthPoint の複数のグループに追加するには、グループ同期で新しい同期グループを作成するトグルを有効化し、Active Directory グループの構造を使用してユーザーを管理することをお勧めします。

- 新しい同期グループを作成する オプションを有効にした場合、Active Directory のすべてのグループを AuthPoint に同期し、認証ポリシーを構成する際は AuthPoint のグループではなく、その同期したグループを使用することをお勧めします。

- 新しい Microsoft 365 のユーザー アカウントを作成した直後に Active Directory からユーザーを同期させると、AuthPoint からユーザーにトークンのアクティベーション電子メールが送信された時点では、ユーザー アカウントのメールボックスがまだアクティブ化されていない場合があります。この場合、トークンのアクティベーションメールが届かず、その電子メール アドレスが AuthPoint のブロック リストに追加されます。トークンは、IdP ポータルからアクティブ化することをお勧めします (次を参照してください:トークンをアクティブ化する).

- 同じドメインに対して複数の外部アイデンティティを構成しないでください。

外部アイデンティティの詳細については、外部アイデンティティについてを参照してください。外部アイデンティティを構成し、Active Directory または LDAP データベースからユーザーを同期する方法の詳細については、次を参照してください:Active Directory または LDAP からユーザーを同期する。

Azure Active Directory からユーザーを同期する

Azure AD からユーザーを同期する際は、以下の推奨事項と要件に注意してください。

- グループ同期を作成する際は、新しい同期グループを作成する オプションを有効にして、ユーザーの同期元である Azure Active Directory のグループに基づいて AuthPoint に新しいグループを作成し、認証ポリシーを構成する際には AuthPoint のグループではなく、その同期したグループを使用することをお勧めします。

- 同じ Azure AD グループを複数のグループ同期に追加したり、同じ Azure AD ユーザーを含む複数のグループ同期を作成したりしないでください。Azure AD ユーザーを AuthPoint の複数のグループに追加するには、グループ同期で新しい同期グループを作成するトグルを有効化し、Azure Active Directory グループの構造を使用してユーザーを管理することをお勧めします。

- Azure AD のユーザーは、AuthPoint のリソース (MFA を必要とするアプリケーションやサービス) を認証する前に、Azure アプリケーションにログインしてパスワードを更新する必要があります。

- Azure AD ユーザーが Logon App を使用できるのは、Windows コンピュータが Azure ドメインの一部である場合のみです。

- Azure AD からユーザーを同期するために、AuthPoint Gateway をインストールする必要はありません。

- Microsoft の制限により、Microsoft 365 では、Azure AD ユーザーがローカル AD サーバーと同期されている場合にのみ、Azure AD で AuthPoint MFA がサポートされます。Microsoft 365 では、Azure AD にのみ存在するユーザーに対する MFA はサポートされていません。詳細については、このナレッジ ベースの記事 を参照してください。

- 保護リソースの認証を受けた Azure AD ユーザーに対し「MFA が承認しませんでした」というエラー メッセージが表示された場合、このメッセージは通常、Azure Active Directory から送信され、AuthPoint がユーザーの認証情報を検証できなかったことを示します。AuthPoint Azure AD 統合 IP アドレス を 信頼済み IP アドレス Azure Active Directory (Microsoft Entra) として追加することをお勧めします。Azure の信頼済み IP 機能は Azure サブスクリプションに基づいており、すべてのアカウントで利用できるとは限りません。既定の Microsoft 条件付きアクセス ポリシーに変更を加えた場合は、追加の構成が必要になる場合があります。

Azure AD からユーザーを同期する詳しい方法については、次を参照してください: Azure Active Directory からユーザーを同期する。

AuthPoint Gateway

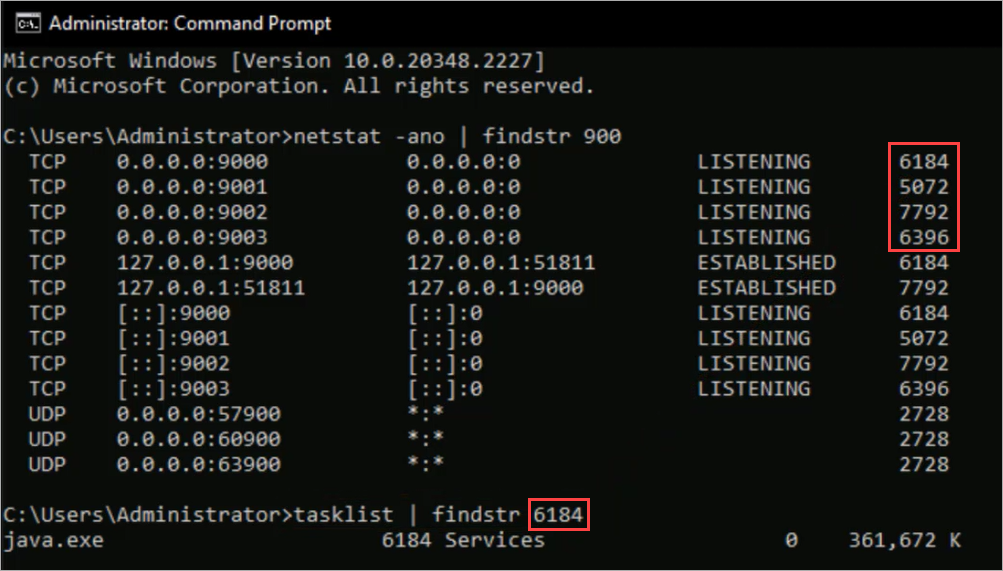

Gateway は、TCP サービス ポート 9000—9003 を使用して、異なる Gateway サービス間の内部通信を行っています。他のアプリケーションによってこれらの TCP サービス ポートが使用されていると、Gateway が起動できなかったり、オフラインと表示されたりする場合があります。Gateway をインストールする前に、必要なポートが開いており、使用されていないことを確認してください。

コマンド プロンプトを使用して Netstat -ano |findstr 900 というコマンドを実行すると、ポートが使用中ではないことを確認できます。このコマンドは、900 で始まるものをすべて検索します。

必要なポートの 1 つが使用中の場合は、Tasklist | findstr process ID というコマンドを実行して、どのプロセスがその特定のポートを使用しているのかを特定する事ができます。

tasklist コマンドを使用する際の AuthPoint Gateway は java.exe になります。Gateway がすでにインストールされている場合は、そのように表示されるはずです。

Microsoft 365 のMFA

Microsoft 365 で AuthPoint MFA を構成する際は、以下の推奨事項と要件に注意してください。

- AuthPoint MFA (SAML) を使用するには、Microsoft 365 ドメインがフェデレーションされている必要があります。Microsoft 365 ドメインがフェデレーションされていると、Microsoft 365 はそのドメインのユーザー ログインをアイデンティティ プロバイダ (AuthPoint) に転送して認証を行います。

- Microsoft 365 を使用するには、各ユーザーが AuthPoint のライセンスと AuthPoint のユーザー アカウントを持っている必要があります。

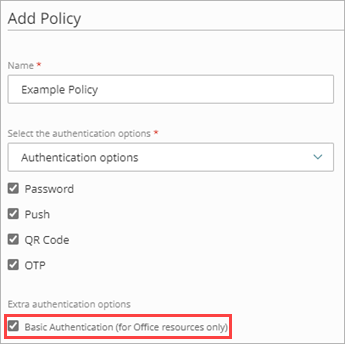

- サービス アカウントには、対応する AuthPoint ユーザー アカウントが必要です (これにはそのサービス アカウント用の AuthPoint ライセンスが必要です)。サービス アカウントが MFA をバイパスするようにする場合は、パスワード認証のみを要求する基本認証で認証ポリシーを構成する必要があります。

AuthPoint はサービス アカウントのユーザー用のトークンを自動的に生成しますが、サービス アカウントは基本認証により MFA をバイパスするため、トークンをアクティブ化したり使用したりする必要はありません。

- 古いクライアント アプリケーション (たとえば、SMTP、POP、または IMAP に基づくアプリケーション) を使用している場合、または Microsoft 365 ドメインの一部であるが UI を持たないデバイス (プリンタなど) を使用している場合は、Microsoft 365 リソースの認証ポリシーを構成する際に、基本認証 トグルを有効にする必要があります。

- Microsoft 365 への AuthPoint MFA の導入を段階的に行うには、ユーザーを AuthPoint の異なるグループに分けて追加し、あるグループではパスワードのみを要求し、別のグループでは MFA を要求するように 認証ポリシー を構成することができます。AuthPoint を展開する際には、ユーザーを最初のグループ (パスワードのみ) から 2 番目のグループ(プッシュ、OTP、または QR Code による MFA) に移動します。

MFA の使用方法や、どのような手順を完了する必要があるかをユーザーに説明するために、包括的なコミュニケーション プランを作成することをお勧めします。エンド ユーザーに AuthPoint について説明するには、次を参照してください:エンドユーザー向けの AuthPoint

Microsoft 365 で AuthPoint MFA を構成する詳細な手順については、AuthPoint との Office 365 統合 を参照してください。

ADFS 用の MFA

AuthPoint ADFS エージェントを使用すると、MFA を ADFS に追加して保護を強化することができます。

- ADFS を使用する場合は、AuthPoint ADFS エージェントをインストールして、MFA による保護を追加することをお勧めします。

- まだ ADFS を使用していない場合、AuthPoint MFA でのみ使用するために ADFS を配備しても意味がない場合があります。ADFS を使用するには、サーバー、ライセンス、およびメンテナンスが必要です。

ADFS を使用すると、オンプレミスのアプリケーションに MFA を追加したり、ユーザーのグループごとに異なるルールを構成したりする際の柔軟性が高まります。たとえば、ADFS を使えば、Microsoft 365 の特定の Active Directory グループに対して MFA を追加することができます。SAML 統合とは異なり、他のグループに属しているユーザー用のライセンスを購入する必要はありません。

ADFS の AuthPoint MFA を構成する方法の詳細については、次を参照してください:ADFS の MFA を構成する。

ADFS を使用して Exchange を保護し、さらに AuthPoint MFA を使用して ADFS ログインを保護したい場合は、ADFS 認証を使用するように Exchange 組織を構成する必要があります。詳細については、Microsoft のドキュメントの手順 6 を参照してください。

コンピュータおよびサーバーの MFA

Logon App を使用すると、ユーザーがコンピュータやサーバーにログインする際に MFA を要求することができます。これには RDP と RD Gateway の保護が含まれます。

Logon App をインストールする前に、次の点を確認してください。

- ユーザーが、Logon App をインストールするコンピュータやサーバーにログインできること。

- ユーザーが AuthPoint ユーザー アカウントとアクティブな AuthPoint トークンを持っていること。

Logon App をセットアップして配備する際には、以下の点にご注意ください。

- Logon App をインストールするコンピュータは、ユーザーが初めてログオンをする時点でインターネットに接続されている必要があります。

- Windows コマンド プロンプトを使用して Active Directory グループ ポリシー オブジェクト (GPO) 経由で、複数のコンピュータに Logon App をリモートでインストールすることができます。

- Logon App をインストールすると、ローカルおよびリモート アクセスに MFA が必要になります。

- リモート接続に RD Gateway を使用している場合、MFA を要求するには、ユーザーが接続するコンピュータに Logon App をインストールする必要があります。MFA を使用せずにログインすることをユーザーに許可するには、会社のネットワークをネットワーク ロケーション として構成し、Logon App リソース用にネットワーク ロケーションのポリシー オブジェクトを追加した新しいポリシーを構成します。

Logon App を構成してインストールする方法の詳細については、次を参照してください:コンピュータまたはサーバーの MFA を構成する。

RD Web の MFA

AuthPoint Agent for RD Web は、RD Web アクセスに MFA の保護を追加します。Agent for RD Web を構成すると、ユーザーが RD Web ページにアクセスする際に認証が求められるようになります。

- Agent for RD Web をインストールまたはアップグレードした後は、サーバーを再起動することをお勧めします。

- ユーザーが RD Web アクセス ページでアプリケーションを選択した際の動作は、以下のように Web ブラウザによって異なります。

- Internet Explorer — ユーザーがアプリケーションを選択すると、それがブラウザ内で直接開きます。

- 他のブラウザ — ユーザーがアプリケーションを選択すると、.rdp ファイルがダウンロードされます。ユーザーはこの .rdp ファイルを実行してログイン認証情報を入力し、アプリケーションにアクセスする必要があります。

.rdp ファイルを通じた接続は MFA によって保護されていません。これらのアプリケーションへの直接のアクセスに MFA を要求するには、それらのアプリケーションをホストするサーバーに Logon App をインストールすることをお勧めします。

AuthPoint Agent for RD Web を構成してインストールする方法の詳細については、次を参照してください:AuthPoint Agent for RD Web について。

ネットワーク アクセス強制

AuthPoint 多要素認証をネットワーク アクセス強制と同時に使用する場合は、プッシュ方式の代わりに OTP (ワンタイム パスワード) や QR Code などの代替の認証形式を使用することをお勧めします。クライアントがネットワークに接続するためのネットワーク アクセス強制検証にまだ合格していない場合、プッシュ方式は正常に機能しない可能性があります。クライアントが検証に合格すると、それ以降の認証試行ではプッシュ方式を使用することができます。

AuthPoint MFA による Access Portal 証明書の有効期限

Access Portal を構成すると、Firebox は 構成の説明ページからダウンロードする Access Portal 証明書を生成します。Access Portal の SAML リソースを作成する際にこの証明書を AuthPoint にアップロードします。

ダウンロードした Access Portal 証明書は、Fireware で SAML を有効化する チェックボックスを選択した日から 1 年間有効です。証明書をインストールすると、Fireware Web UI で 証明書の有効期限を表示する ことができます。

Access Portal 証明書の有効期限が切れると、新しい証明書が自動的に生成され、Firebox はメッセージ ID 7600-0000 のイベント ログ メッセージを生成します。Fireware System Manager では、証明書の有効期限が切れたときにメッセージ ID 4001-0004 のイベントの通知を有効化することができます。詳細については、特定のメッセージの通知を有効化する を参照してください。

Firebox が新しい Access Portal 証明書を背制したら、その新しい証明書を AuthPoint の SAML リソースにアップロードする必要があります。