S'applique À : Fireboxes Gérés sur le Cloud

Vos utilisateurs mobiles peuvent se connecter au réseau d'entreprise via un VPN WatchGuard sécurisé.

Sur un Firebox géré sur le cloud, vous pouvez configurer Mobile VPN with SSL, qui offre des performances et une sécurité de bon niveau. Ce type de VPN utilise TLS (Transport Layer Security) pour sécuriser la connexion VPN ainsi qu'un port par défaut (TCP 443) généralement ouvert sur la plupart des réseaux.

Pour se connecter au VPN, vos utilisateurs doivent disposer d'un client VPN. Les utilisateurs peuvent télécharger le client VPN SSL WatchGuard à l'adresse software.watchguard.com ou sur le Firebox. En tant qu'administrateur, vous pouvez également télécharger le client à partir de WatchGuard Cloud. Le client VPN WatchGuard fonctionne sur les ordinateurs Windows et macOS. Pour se connecter à partir d'Android ou d'iOS, vos utilisateurs peuvent télécharger un client OpenVPN dans un magasin d'applications.

Cette rubrique explique comment :

- Activer Mobile VPN with SSL

- Ajouter des adresses du Firebox

- Ajouter des domaines d'authentification

- Ajouter des utilisateurs et des groupes

- Modifier le pool d'adresses IP virtuelles

- Configurer les paramètres avancés

- Déployer la configuration

- Télécharger le client VPN

Avant de Commencer

Avant d'activer Mobile VPN with SSL dans WatchGuard Cloud, configurez une méthode permettant aux utilisateurs de s'authentifier sur le VPN. Mobile VPN with SSL prend en charge les méthodes d'authentification suivantes :

- Base de données d'authentification Firebox (Firebox-DB)

- RADIUS

- AuthPoint

- SAML

Pour de plus amples informations concernant la configuration de l'authentification, accédez à Méthodes d'Authentification Mobile VPN.

Activer Mobile VPN with SSL

Pour activer Mobile VPN with SSL, à partir de WatchGuard Cloud :

- Sélectionnez Configurer > Périphériques.

- Sélectionnez votre Firebox géré sur le cloud.

- Cliquez sur Configuration du Périphérique.

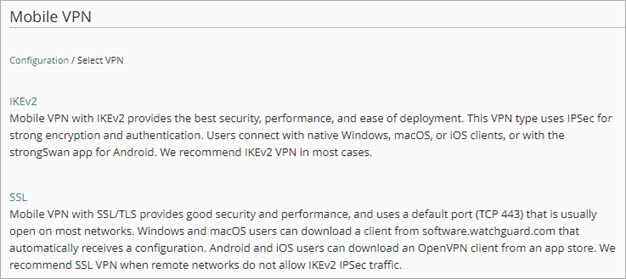

- Dans la section VPN, cliquez sur la mosaïque Mobile VPN.

La page Sélectionner le VPN s'ouvre.

- Cliquez sur SSL.

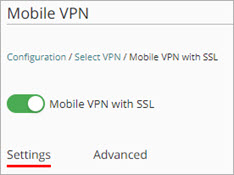

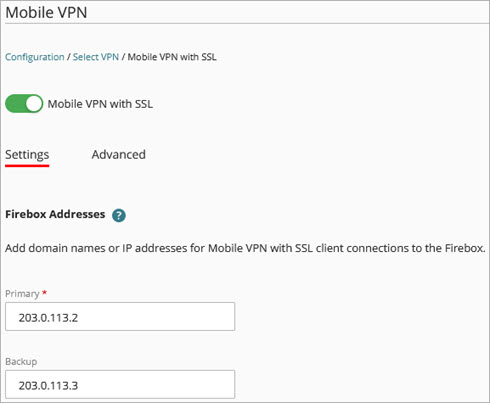

La page Mobile VPN with SSL s'ouvre. - Activez Mobile VPN with SSL.

Ajouter des Adresses du Firebox

Dans la section Adresses du Firebox, ajoutez l'adresse IP ou le nom de domaine des connexions des clients VPN SSL à votre Firebox.

Si vous saisissez une adresse IP, vérifiez qu'elle correspond bien à l'un des types suivants :

Si votre Firebox se situe derrière un périphérique NAT, saisissez l'adresse IP publique ou le nom de domaine de ce dernier. Pour de plus amples informations concernant NAT, accédez à À propos de la Traduction d'Adresses Réseau (NAT).

- Dans la configuration Mobile VPN with SSL, accédez à la section Adresses du Firebox.

- Dans la zone de texte Principal, saisissez une adresse IP ou un nom de domaine.

- (Facultatif) Si votre Firebox possède plusieurs adresses externes, saisissez une adresse IP ou un nom de domaine de Secours.

Si vous saisissez une adresse IP ou un nom de domaine de secours, le client VPN tente automatiquement de se connecter à cette adresse IP ou à ce domaine en cas d'échec d'une tentative de connexion. Pour utiliser ces paramètres de connexion de secours, vous devez également sélectionner Reconnexion automatique après la perte de connexion dans l'onglet Avancé.

Ajouter des Domaines d'Authentification

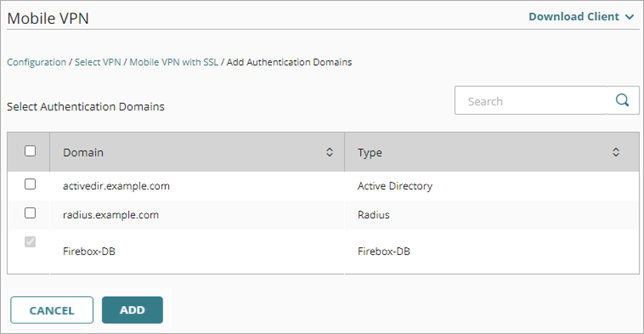

Par défaut, Mobile VPN with SSL utilise la base de données Firebox (Firebox-DB) pour authentifier les utilisateurs. Vous pouvez également utiliser Active Directory, RADIUS, SAML et AuthPoint.

Avant d'ajouter un domaine d'authentification à la configuration de Mobile VPN with SSL, vous devez d'abord configurer une ou plusieurs méthodes d'authentification des utilisateurs. Pour plus d'informations sur l'authentification de Mobile VPN, accédez à Méthodes d'Authentification Mobile VPN.

Pour utiliser AuthPoint pour l'authentification des utilisateurs Mobile VPN sur un Firebox géré sur le cloud, vous devez d'abord ajouter le Firebox en tant que ressource AuthPoint, ce qui nécessite Fireware v12.7 ou une version ultérieure.

- Dans la configuration de Mobile VPN with SSL, accédez à la section Domaines d'Authentification.

- Cliquez sur Ajouter des Domaines d'Authentification.

La page Ajouter des Domaines d'Authentification s'ouvre.

- Sélectionnez les domaines d'authentification destinés à l'authentification des utilisateurs.

Les domaines d'authentification que vous sélectionnez figurent à la fin de la liste Domaines d'Authentification. - Le premier serveur de la liste est le domaine d'authentification par défaut. Pour modifier l'ordre, cliquez sur la poignée de déplacement et faites glisser le domaine vers le haut ou le bas.

- Cliquez sur Ajouter.

Ajouter des Utilisateurs et des Groupes

Après avoir sélectionné les domaines d'authentification, sélectionnez les utilisateurs et les groupes autorisés à utiliser le VPN pour se connecter aux ressources réseau protégées par le Firebox. Vous pouvez sélectionner les types d'utilisateurs et de groupes suivants :

- Utilisateurs et groupes de la Base de Données Firebox (Firebox-DB)

- Utilisateurs et groupes du domaine d'authentification RADIUS

- Utilisateurs et groupes du domaine d'authentification SAML

- Utilisateurs et groupes du domaine d'authentification d'Active Directory

- Utilisateurs et groupes AuthPoint

Lorsque vous activez Mobile VPN with SSL, le Firebox crée automatiquement un groupe d'utilisateurs par défaut nommé SSLVPN-Users. Dans la configuration de Mobile VPN with SSL, vous sélectionnez une liste d'utilisateurs ou de groupes sur les serveurs d'authentification que vous avez précédemment ajoutés. Les utilisateurs et les groupes sélectionnés sont automatiquement ajoutés au groupe SSLVPN-Users.

Lorsque vous enregistrez la configuration de Mobile VPN with SSL, le Firebox crée ou met à jour la stratégie Allow SSLVPN-Users pour l'appliquer aux groupes et aux utilisateurs que vous avez configurés pour l'authentification. Les noms des groupes et utilisateurs que vous avez ajoutés n'apparaissent pas dans la liste De dans la stratégie Allow SSLVPN-Users. C'est le nom de groupe unique SSLVPN-Users qui apparaît. Cependant, cette stratégie s'applique à tous les utilisateurs et groupes que vous avez ajoutés dans la configuration de Mobile VPN with SSL.

- Dans la configuration de Mobile VPN with SSL, accédez à Utilisateurs et Groupes.

- Pour ajouter un utilisateur de la Base de Données Firebox :

- Cliquez sur Ajouter des Utilisateurs > Ajouter des Utilisateurs de la Base de Données Firebox.

La page Ajouter des Utilisateurs s'ouvre. - Saisissez le Nom de l'utilisateur.

- (Facultatif) Saisissez une Description pour l'utilisateur.

- Saisissez un Mot de Passe pour l'utilisateur. La longueur du mot de passe doit être comprise entre 8 et 32 caractères.

- Saisissez la valeur du Délai d'Expiration en secondes. La valeur par défaut est 28880 secondes (8 heures). Il s'agit de la durée maximale pendant laquelle un utilisateur peut rester connecté au VPN.

- Saisissez la valeur du Délai d'Inactivité en secondes. La valeur par défaut est 1800 secondes (30 minutes). Il s'agit de la durée pendant laquelle un utilisateur peut rester connecté au VPN alors qu'il est inactif.

- Cliquez sur Ajouter des Utilisateurs > Ajouter des Utilisateurs de la Base de Données Firebox.

- Pour ajouter des utilisateurs du domaine d'authentification, dans la section Utilisateurs et Groupes :

- Cliquez sur Ajouter des Utilisateurs.

- Sélectionnez la case à cocher de chaque utilisateur à ajouter à Mobile VPN with SSL.

- Cliquez sur Ajouter.

Les utilisateurs que vous avez sélectionnés s'affichent dans la liste Utilisateurs.

- Pour ajouter un groupe de domaines d'authentification, depuis la section Utilisateurs et Groupes :

- Cliquez sur Ajouter des Groupes.

- Sélectionnez la case à cocher de chaque groupe à ajouter.

- Pour supprimer un utilisateur ou un groupe de la configuration mobile VPN, sur la ligne de cet utilisateur ou de ce groupe, cliquez sur

.

.

- Cliquez sur Ajouter.

Les groupes que vous avez sélectionnés s'affichent dans la liste des groupes.

Modifier le Pool d'Adresses IP Virtuelles

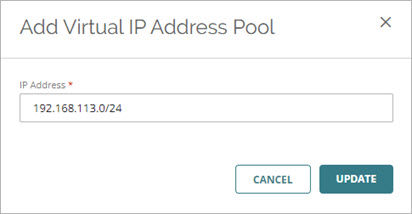

Le pool d'adresses IP virtuelles est le groupe d'adresses IP privées que le Firebox attribue aux utilisateurs Mobile VPN with SSL. Le pool d'adresses IP virtuelles par défaut est 192.168.113.0/24. Pour ajouter un autre pool, vous devez d'abord supprimer le pool par défaut. Vous ne pouvez pas configurer plusieurs pools pour Mobile VPN with SSL.

Suivez ces bonnes pratiques :

- Assurez-vous que le pool d'adresses IP virtuelles ne chevauche aucune autre adresse IP dans la configuration du Firebox.

- Assurez-vous que le pool d'adresses IP virtuelles ne chevauche pas les réseaux protégés par le Firebox, tout réseau accessible via une route ou BOVPN, ou des adresses IP attribuées par DHCP à un périphérique derrière le Firebox.

- Si votre entreprise dispose de plusieurs sites avec des configurations mobile VPN, assurez-vous que chaque site dispose d'un pool d'adresses IP virtuelles pour les clients mobile VPN qui ne chevauche pas les pools d'autres sites.

- N'utilisez pas les plages de réseau privé 192.168.0.0/24 ou 192.168.1.0/24 pour les pools d'adresses IP virtuelles mobile VPN. Ces plages sont souvent utilisées par les réseaux domestiques. Si un utilisateur mobile VPN a une plage de réseau domestique qui chevauche la plage de votre réseau d'entreprise, le trafic de l'utilisateur ne passe pas par le tunnel VPN. Pour résoudre ce problème, nous vous recommandons de migrer vers une nouvelle plage réseau locale.

- Le pool d'adresses IP virtuelles ne peut pas se trouver sur le même sous-réseau que l'adresse IP du FireCluster principal.

- Dans la configuration de Mobile VPN with SSL, accédez à Pool d'Adresses IP Virtuelles.

- Dans la section Pool d'Adresses IP Virtuelles, cliquez sur

.

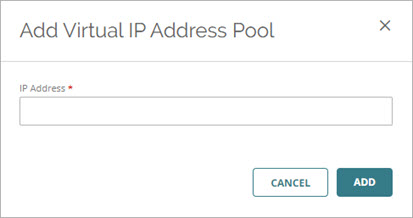

. - Pour ajouter des adresses IP au pool : Cliquez sur Ajouter un Pool d'Adresses IP Virtuelles.

La boîte de dialogue Ajouter un Pool d'Adresses IP Virtuelles s'ouvre. - Saisissez une adresse IP et un masque de réseau.

- Cliquez sur Ajouter.

Configurer les Paramètres Avancés

Dans l'onglet Avancé, vous pouvez configurer les paramètres suivants :

-

Dans la section Réseaux, sélectionnez la méthode utilisée par le Firebox pour envoyer le trafic via le tunnel VPN.

Forcer tout le trafic client à transiter par le tunnel

Sélectionnez cette option pour router par le tunnel tout le trafic du client VPN à destination de votre réseau privé et d'Internet. Cette option envoie tout le trafic externe aux stratégies Firebox que vous créez et offre une sécurité constante pour les utilisateurs mobiles. Cette option nécessite une puissance de traitement supérieure de la part du Firebox, ce qui peut nuire à ses performances. Cela est le paramètre par défaut. Cette option est également connue sous le nom de tunneling complet ou route par défaut.

Autoriser l'accès à tous les réseaux Internes et Invités

Cette option permet de router uniquement le trafic destiné aux ressources du réseau privé via le Firebox. Le reste du trafic Internet ne passe pas par le tunnel et n'est pas concerné par les stratégies de votre Firebox. Cette option est également connue sous le nom de tunneling fractionné.

Spécifier les routes de tunnel client vers les ressources

Sélectionnez cette option pour restreindre l'accès du client Mobile VPN with SSL à un réseau Firebox prédéfini ou à une route de tunnel client que vous spécifiez. Cette option est également connue sous le nom de tunneling fractionné.

Vous pouvez ajouter une route de tunnel client en tant que ressource réseau. Avec cette option, vous pouvez créer une configuration de tunnel fractionné pour le trafic destiné à un réseau privé autre que les réseaux internes du Firebox. Par exemple, vous pouvez ajouter une route de tunnel client pour prendre en charge un réseau routé via une route statique, une route dynamique ou BOVPN.

Lorsque vous ajoutez une route de tunnel client, les configurations Mobile VPN with SSL et Mobile VPN with IKEv2 partagent la ressource autorisée disponible.

- Sélectionnez l'option Spécifier les Routes de Tunnel Client vers les Ressources.

La section Ajouter un Réseau s'ouvre. - Cliquez sur Ajouter un Réseau.

La page Ajouter un Réseau s'ouvre.

- (Facultatif) Pour ajouter une route de tunnel client, cliquez sur Ajouter une Route de Tunnel Client.

La boîte de dialogue Ajouter une Route de Tunnel Client s'affiche. - Saisissez un Nom, une Adresse IP Réseau et une Description facultative.

- Cliquez sur Ajouter.

La route de tunnel client devient une ressource Firebox autorisée et disponible.

La route de tunnel client est une ressource Firebox disponible sur la page Ajouter un Réseau pour les configurations Mobile VPN with SSL et Mobile VPN with IKEv2.

- Sélectionnez un ou plusieurs réseaux ou routes de tunnel client configurés sur votre Firebox, puis cliquez sur Ajouter.

La ressource autorisée s'affiche sur la page Mobile VPN with SSL.

Supprimer une Route de Tunnel Client

Avant de pouvoir supprimer une route de tunnel client, assurez-vous que la route n'est pas utilisée par Mobile VPN with IKEv2 comme ressource réseau et assurez-vous d'enregistrer toutes les modifications apportées à la route de tunnel client Mobile VPN with IKEv2. Pour de plus amples informations, accédez à Configurer Mobile VPN with IKEv2 sur un Firebox Géré sur le Cloud.

Pour supprimer une route de tunnel client, depuis WatchGuard Cloud :

- Dans la section Réseaux, sélectionnez l'option Spécifier les Routes de Tunnel Client vers les Ressources.

La section Ajouter un Réseau s'ouvre. - Cliquez sur Ajouter un Réseau.

La page Ajouter un Réseau s'ouvre.

Une route de tunnel client a un Type Autre.

- Sélectionnez une route de tunnel client et cliquez sur

.

.

La boîte de dialogue Supprimer le Réseau s'ouvre. - Cliquez sur Supprimer.

- Sélectionnez l'option Spécifier les Routes de Tunnel Client vers les Ressources.

-

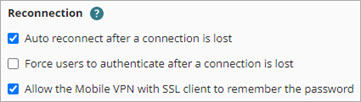

Dans la section Reconnexion, sélectionnez une ou plusieurs options.

Reconnexion automatique après la perte de connexion

Si vous sélectionnez cette option, les utilisateurs peuvent cocher une case sur le client Mobile VPN with SSL pour choisir si le client doit se reconnecter automatiquement. Cette option est sélectionnée par défaut.

Forcer les utilisateurs à s'authentifier après la perte d'une connexion

Nous vous recommandons de sélectionner cette option si vous utilisez une méthode d'authentification multifacteur avec un one-time password. Suite à une perte de connexion, la reconnexion automatique peut échouer si les utilisateurs ne saisissent pas un nouveau one-time password.

Autoriser le client Mobile VPN with SSL à se rappeler le mot de passe

Si vous sélectionnez cette option, les utilisateurs peuvent cocher une case sur le client Mobile VPN with SSL pour choisir si le client doit enregistrer le mot de passe. Cette option est sélectionnée par défaut.

-

Dans la section Canal de Données, configurez les paramètres du canal.

Canal de Données

Mobile VPN with SSL utilise le canal de données pour envoyer les données suite à l'établissement de la connexion VPN. Le protocole et le port par défaut sont TCP 443. Si vous saisissez un autre port, les utilisateurs doivent saisir manuellement le port dans la boîte de dialogue de connexion Mobile VPN with SSL (exemple : 203.0.113.2:444).

Si vous sélectionnez TCP, le canal de configuration utilise automatiquement le même port et le même protocole. Si vous sélectionnez UDP, vous pouvez définir le protocole de canal de configuration sur TCP ou UDP et utiliser un port différent de celui du canal de données.

Canal de Configuration

Le Canal de Configuration détermine la manière dont les utilisateurs téléchargent le logiciel client Mobile VPN with SSL à partir du Firebox.

Le canal de configuration par défaut est TCP 443. Si vous conservez le paramètre par défaut, les utilisateurs téléchargent le logiciel client Mobile VPN with SSL à partir de

https://[Adresse IP du Firebox ou FQDN]/sslvpn.html.Si vous modifiez le Canal de Configuration par défaut, les utilisateurs doivent spécifier le numéro de port dans l'URL (https://[Adresse IP du Firebox ou FQDN]:<444>/sslvpn.html).

-

(Facultatif) Dans la section Sécurité du Tunnel, sélectionnez Utiliser les Paramètres Personnalisés. Vous pouvez configurer les options suivantes :

Méthode d'authentification

Sélectionnez la méthode d'authentification de la connexion. Les paramètres d'authentification spécifient l'algorithme d'authentification et la taille du hachage. Vous pouvez sélectionner SHA2-256 ou SHA2-512. Le paramètre par défaut est SHA2-256.

Méthode de chiffrement

Sélectionnez une méthode de chiffrement pour chiffrer le trafic. Les paramètres de chiffrement spécifient l'algorithme de chiffrement ainsi que la longueur de la clé. Vous pouvez sélectionner les algorithmes AES-CBS ou AES-GCM d'une puissance de 128, 192 ou 256 bits.

Nous vous recommandons d'utiliser les algorithmes AES-GCM, qui assurent généralement les meilleures performances pour la plupart des modèles de Firebox. GCM comprend une authentification intégrée, ce qui signifie qu'il est inutile de calculer un algorithme d'authentification distinct. Le paramètre par défaut est AES-CBC (256 bits).

Intervalle de Conservation d'Activité

Saisissez la valeur de l'Intervalle de Conservation d'Activité (en secondes). Ce paramètre contrôle la fréquence à laquelle le Firebox envoie le trafic via le tunnel afin de le maintenir actif en l'absence d'autre trafic transitant par le tunnel. La valeur par défaut est 10 secondes.

Saisir un Délai d'Expiration de Conservation d'Activité

Saisissez la valeur du Délai d'Expiration de Conservation d'Activité (en secondes). Ce paramètre contrôle la durée pendant laquelle le Firebox attend une réponse. Si aucune réponse n'est reçue avant la valeur du délai d'expiration, le Firebox ferme le tunnel et le client VPN doit se reconnecter. La valeur par défaut est 60 secondes.

Renégocier le canal de données

Saisissez la valeur du paramètre Renégocier le Canal de Données (en minutes). Si une connexion Mobile VPN with SSL est active pendant la durée indiquée dans la zone de texte Renégocier le canal de données, le client Mobile VPN with SSL doit créer un nouveau tunnel. La valeur par défaut est de 480 minutes (8 heures). La valeur minimale est de 60 minutes.

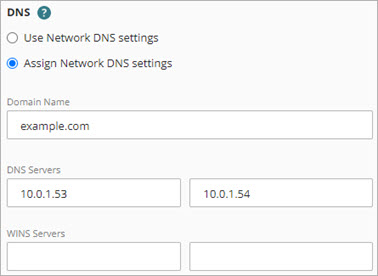

Utiliser les paramètres DNS du Réseau

Si vous sélectionnez cette option, les clients mobiles utilisent le serveur DNS public que vous avez configuré sur votre Firebox géré sur le cloud. Pour plus d'informations sur les serveurs DNS, consultez Configurer les Paramètres DNS d'un Firebox.

Assigner les paramètres DNS du Réseau

Si vous sélectionnez cette option, les clients mobiles utilisent le suffixe du nom de domaine, les serveurs DNS et les serveurs WINS que vous entrez dans cette section. Par exemple, si vous spécifiez example.com comme nom de domaine et 10.0.1.53 comme serveur DNS, les clients mobiles utilisent example.com pour les noms de domaine non qualifiés et 10.0.1.53 comme serveur DNS.

Déployer la Configuration

Après avoir enregistré les modifications apportées à la configuration de Mobile VPN with SSL, déployez la configuration. Pour de plus amples informations, accédez à Gérer le Déploiement de la Configuration du Périphérique.

Télécharger le Client VPN

Après avoir déployé la configuration, téléchargez le client Mobile VPN with SSL de WatchGuard. Pour de plus amples informations, accédez à Télécharger, Installer et Connecter le Client Mobile VPN with SSL.

Stratégies Mobile VPN et de Pare-Feu