S'applique À : ThreatSync+ SaaS

Cette rubrique de démarrage rapide décrit les étapes générales d'installation et de configuration d'une intégration ThreatSync+ SaaS avec Microsoft 365 dans WatchGuard Cloud :

- Avant de Commencer

- Activer la Licence et Allouer des Utilisateurs ThreatSync+ SaaS

- Configurer les Notifications et les Alertes

- Configurer les Rapports Planifiés

- Examiner les Alertes de Stratégie

- Examiner le Rapport sur les Objectifs de Défense de Microsoft 365

Avant de Commencer

Avant de pouvoir créer une intégration SaaS avec Microsoft 365, vous devez :

- Posséder au minimum une licence Microsoft Office 365 E1 ou une licence Microsoft 365 Business Basic

- Activer la journalisation d'audit de votre organisation Microsoft 365

- Vérifier les rôles et les permissions de Microsoft 365

Activer la Journalisation d'Audit

Avant que ThreatSync+ SaaS puisse se connecter aux données via une intégration SaaS, vous devez activer la journalisation d'audit de votre organisation Microsoft 365.

La journalisation d'audit est activée par défaut pour les organisations Microsoft 365. Pour vérifier que la journalisation d'audit est activée, exécutez la commande PowerShell suivante sur l'ordinateur où vous ajoutez l'intégration SaaS :

Get-AdminAuditLogConfig | Format-List UnifiedAuditLogIngestionEnabled

Si la journalisation d'audit n'est pas activée, l'état est False :

UnifiedAuditLogIngestionEnabled : Faux

Si l'état est True, aucune autre action n'est requise. Si l'état est False, exécutez la commande PowerShell suivante pour activer la journalisation d'audit :

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true

La modification de la configuration de la journalisation d'audit peut durer jusqu'à 60 minutes.

Pour de plus amples informations, consultez la section Activer ou Désactiver l'Audit de la documentation Microsoft.

Vérifier les Rôles et les Permissions

L'administrateur qui ajoute la configuration SaaS doit avoir activé les permissions et les rôles d'administrateur suivants dans son compte Microsoft 365 :

- Administrateur Global

- Administrateur de la sécurité

- Administrateur d'Assistance de Service

- Administrateur d'Utilisateurs

Vous pouvez sélectionner un administrateur existant ou créer un nouvel administrateur avec les permissions adéquates. Pour de plus amples informations, consultez la section Attribuer des Rôles d'Administrateur dans le Centre d'Administration de Microsoft de la documentation Microsoft.

Les rôles et les permissions de l'administrateur sont uniquement nécessaires lors de la configuration initiale de l'intégration SaaS. Suite à l'ajout de l'intégration SaaS, les permissions d'administrateur ne sont plus nécessaires.

Activer la Licence et Allouer des Utilisateurs ThreatSync+ SaaS

Pour utiliser ThreatSync+ SaaS, vous devez acheter une licence ThreatSync+ SaaS. ThreatSync+ SaaS est sous licence pour chaque utilisateur. Pour de plus amples informations, accédez à À Propos des Licences ThreatSync+ SaaS.

Après avoir acheté une licence ThreatSync+ SaaS, vous devez l'activer sur www.watchguard.com. Pour de plus amples informations, accédez à Activer une Licence ThreatSync+ SaaS.

Vous gérez l'allocation des utilisateurs de votre compte et de tous les comptes que vous gérez dans WatchGuard Cloud. Pour de plus amples informations, accédez à Allouer des Utilisateurs ThreatSync+ SaaS.

Pour de plus amples informations concernant les licences d'essai de ThreatSync+ SaaS, accédez à À Propos des Essais dans WatchGuard Cloud.

Configurer les Notifications et les Alertes

Vous pouvez configurer WatchGuard Cloud pour envoyer des notifications par e-mail lorsque ThreatSync+ SaaS détecte une menace ou une vulnérabilité. Pour configurer les notifications par e-mail, vous spécifiez les collecteurs SaaS, les alertes de stratégie et les alertes de traitement qui génèrent une notification lorsqu'ils sont créés ou mis à jour.

Configurer le Collecteur SaaS, le Traitement et les Alertes de Stratégie

Les collecteurs SaaS collectent les journaux d'activité des utilisateurs Microsoft 365 afin que ThreatSync+ puisse surveiller l'activité des utilisateurs. Sur la page Alertes, vous pouvez spécifier les collecteurs SaaS, les actions de traitement et les alertes de stratégie inclus dans les règles de notification que vous configurez pour générer des alertes et envoyer des notifications par e-mail à partir de WatchGuard Cloud.

Les pages et fonctionnalités disponibles varient et dépendent de votre type de licence. Tout au long de cette documentation, ThreatSync+ fait généralement référence à tous les produits. Si vous ne voyez pas une page ou une fonctionnalité dans l'UI de ThreatSync+, elle n'est pas prise en charge par votre produit.

Pour configurer les Alertes ThreatSync+, depuis WatchGuard Cloud :

- Sélectionnez Configurer > ThreatSync+ > Alertes.

La page Alertes s'ouvre.

- Dans la section Collecteurs SaaS, sélectionnez les options de Pulsation de Microsoft 365 que vous souhaitez inclure dans vos alertes.

- Opérationnel — Cochez cette case pour envoyer une notification lorsque le Collecteur SaaS se rétablit suite à un événement de dysfonctionnement. Cette notification indique que le collecteur SaaS est à nouveau en ligne et fonctionne correctement.

- Échec — Sélectionnez cette option pour envoyer une notification lorsqu'un événement de dysfonctionnement se produit. Une notification de dysfonctionnement est générée lorsqu'aucun message de pulsation n'est reçu du collecteur SaaS pendant 120 minutes.

- Heure de Suppression — ThreatSync+ continue à générer des événements de dysfonctionnement toutes les 120 minutes jusqu'à ce que le collecteur SaaS se rétablisse. Ce temporisateur de suppression vous permet de configurer le délai entre deux notifications de dysfonctionnement successives.

- Dans la section Résolution, cochez les cases en regard des actions de blocage que vous souhaitez inclure dans vos alertes.

- Bloquer l'Utilisateur

- L'utilisateur est bloqué automatiquement

- L'utilisateur est bloqué manuellement

- L'utilisateur est débloqué manuellement

- Bloquer l'Utilisateur

- Dans la section Stratégies, cochez les cases en regard des stratégies pour lesquelles vous souhaitez générer des alertes de stratégie. Pour regrouper vos alertes, sélectionnez l'une de ces options dans la liste déroulante Par Défaut (Stratégie et Source) :

- Stratégie — Toutes les notifications sont regroupées avec la même stratégie.

- Stratégie et Source — Toutes les notifications sont regroupées si le nom de la stratégie et de la source sont identiques.

- Dans la section Durée, sélectionnez une durée comprise entre une heure et 12 heures pour la durée des alertes groupées. La valeur par défaut est d'une heure.

Pour de plus amples informations, accédez à Stratégies de Niveau 1 pour ThreatSync+ SaaS — Microsoft 365.

Configurer les Règles de Notification

Dans WatchGuard Cloud, vous pouvez configurer des règles de notification pour générer des alertes et envoyer des notifications par e-mail pour l'activité ThreatSync+. Les règles de notification vous permettent de répondre plus facilement aux menaces émergentes sur votre réseau.

Méthodes d'Envoi

Pour chaque règle de notification, vous pouvez choisir l'une des trois méthodes d'envoi suivantes :

- Aucun — La règle génère une alerte qui s'affiche sur la page Alertes dans WatchGuard Cloud.

- E-mail — La règle génère une alerte qui s'affiche sur la page Alertes dans WatchGuard Cloud et elle envoie un e-mail de notification aux destinataires spécifiés.

Ajouter une Règle de Notification ThreatSync+ SaaS

Pour ajouter une nouvelle règle de notification ThreatSync+ SaaS :

- Sélectionnez Administration > Notifications.

- Sélectionnez l'onglet Règles.

- Cliquez sur Ajouter une Règle.

La page Ajouter une Règle s'ouvre.

- Sur la page Ajouter une Règle, dans la zone de texte Nom, saisissez le nom de votre règle.

- Dans la liste déroulante Source de Notification, sélectionnez ThreatSync+ SaaS.

- Dans la liste déroulante Type de Notification, sélectionnez l'un des types de notification de ThreatSync+ SaaS suivants :

- Alerte de Stratégie SaaS — Génère une alerte lorsque ThreatSync+ SaaS génère une nouvelle alerte de stratégie pour votre compte.

- Pulsation Détectée — Génère une alerte lorsque ThreatSync+ SaaS détecte une pulsation à partir de votre intégration SaaS. Les collecteurs SaaS communiquent avec Microsoft 365 toutes les 30 minutes pour confirmer que l'intégration fonctionne correctement.

- Aucune Pulsation Détectée — Génère une alerte lorsque ThreatSync+ SaaS ne détecte pas de pulsation à partir de votre intégration SaaS pendant 120 minutes.

- Des Comptes d'Utilisateur sont Automatiquement Désactivés — Génère une alerte lorsqu'un compte d'utilisateur Microsoft 365 est automatiquement désactivé par une stratégie ThreatSync+ SaaS.

- Des Comptes d'Utilisateur sont Désactivés Manuellement — Génère une alerte lorsqu'un compte d'utilisateur Microsoft 365 est désactivé manuellement.

- Des Comptes d'Utilisateur sont Activés Manuellement — Génère une alerte lorsqu'un compte d'utilisateur Microsoft 365 est activé manuellement.

- (Facultatif) Saisissez une Description pour votre règle.

- Pour envoyer un e-mail lorsque la règle génère une alerte :

- Dans la liste déroulante Méthode d'Envoi, sélectionnez E-mail.

- Dans la liste déroulante Fréquence, configurez le nombre d'e-mails que la règle peut envoyer chaque jour :

- Pour envoyer un message e-mail pour chaque alerte générée par la règle, sélectionnez Envoyer Toutes les Alertes.

- Pour limiter le nombre d'e-mails envoyés chaque jour par la règle, sélectionnez Envoyer au Maximum. Dans la zone de texte Alertes Par Jour, saisissez le nombre maximal d'e-mails pouvant être envoyés chaque jour par cette règle. Vous pouvez spécifier une valeur allant jusqu'à 20 000 alertes par jour.

- Dans la zone de texte Objet, saisissez la ligne d'objet de l'e-mail envoyé par cette règle lorsqu'elle génère une alerte.

- Dans la section Destinataires, saisissez une ou plusieurs adresses e-mail. Appuyez sur Entrée après chaque adresse e-mail, ou séparez les adresses e-mail par un espace, une virgule ou un point-virgule.

- Dans la liste déroulante Méthode d'Envoi, sélectionnez E-mail.

- Cliquez sur Ajouter une Règle.

Configurer les Rapports Planifiés

Vous pouvez planifier différents rapports de ThreatSync+ à exécuter dans WatchGuard Cloud. Chaque rapport planifié peut contenir plusieurs rapports. WatchGuard Cloud envoie par e-mail les rapports planifiés sous forme de pièce jointe .PDF zippée aux destinataires que vous spécifiez. Les rapports récemment générés peuvent également être téléchargés dans WatchGuard Cloud.

Ajouter un Rapport Planifié

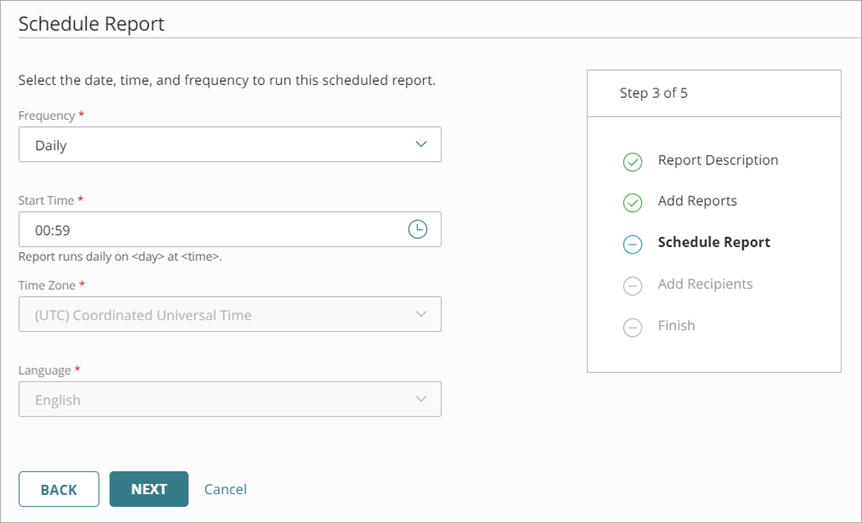

Vous pouvez planifier des rapports selon différentes fréquences : quotidienne, hebdomadaire, mensuelle ou immédiate. Pour les rapports quotidiens, hebdomadaires et mensuels, la fréquence des rapports détermine également la période des données couverte par le rapport. Par exemple, un rapport hebdomadaire inclut les données collectées de 00h00 UTC à 23h59 UTC pour la période spécifiée.

Pour ajouter un rapport planifié :

- Cliquez sur Ajouter un Rapport Planifié.

L'assistant Create Schedule Wizard s'ouvre avec l'étape Description du Rapport sélectionnée.

- Dans la zone de texte Nom de la Planification, saisissez le nom du rapport.

- Dans la zone de texte Description, saisissez une description du rapport.

- Dans la section Produit ou Application, sélectionnez ThreatSync+.

- Cliquez sur Suivant.

La page Ajouter des Rapports s'ouvre.

- Dans la section Rapports, cochez la case de chaque rapport à inclure dans votre rapport planifié. Pour inclure tous les rapports disponibles, cliquez sur Sélectionner Tout .

- Cliquez sur Suivant.

L'étape Planifier un Rapport s'ouvre.

- Dans la liste déroulante Fréquence, sélectionnez l'une de ces options pour spécifier la fréquence d'exécution du rapport :

- Quotidien — Est exécuté quotidiennement et contient les données des 24 dernières heures (de 00:00 à 23:59, ajustées selon le fuseau horaire)

- Hebdomadaire — Est exécuté chaque semaine et contient les données de la semaine écoulée (du dimanche à 00 h 00 au samedi à 23 h 59)

- Mensuel — Est exécuté mensuellement et contient les données du mois écoulé (du premier jour à 00 h 00 au dernier jour à 23 h 59)

- Exécuter Maintenant — Configure le rapport de manière à s'exécuter durant la plage de dates spécifiée

Le temps nécessaire pour générer et transmettre le rapport dépend des types de rapports sélectionnés ainsi que de la position de la requête dans la file d'attente de traitement.

- Pour un rapport Hebdomadaire, spécifiez le jour de la semaine où il doit être exécuté.

- Pour un rapport Mensuel, spécifiez le jour du mois où il doit être exécuté.

- Pour sélectionner l'heure à laquelle le rapport doit être exécuté, dans la zone de texte Heure de Début, cliquez sur

.

.

Ou, dans la zone de texte Heure de Début, saisissez les heures et les minutes du jour où le rapport doit être exécuté au format 24 heures (HH:MM). - Cliquez sur Suivant.

L'étape Ajouter des Destinataires s'ouvre.

- Dans la zone de texte Destinataires du Rapport, saisissez l'adresse e-mail de chaque destinataire du rapport. Pour séparer plusieurs adresses, utilisez un espace, une virgule ou un point-virgule. Appuyez sur Entrée pour ajouter les adresses spécifiées à la liste des destinataires.

Les rapports doivent faire moins de 10 Mo pour être envoyés par courrier électronique. - Pour vous ajouter en tant que destinataire, cliquez sur M'ajouter comme destinataire.

L'adresse e-mail associée à votre compte WatchGuard Cloud s'affiche dans la liste. - Cliquez sur Suivant.

La page Terminer s'ouvre et présente un résumé des paramètres du rapport planifié. - Cliquez sur Enregistrer le Rapport.

Le rapport est ajouté à la liste des rapports planifiés.

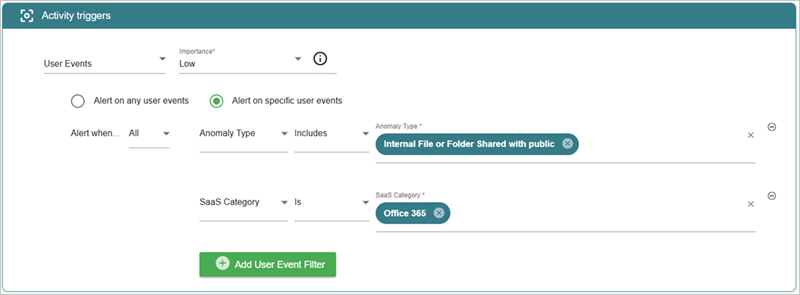

Examiner les Alertes de Stratégie

Les alertes de stratégie vous informent de l'activité d'un utilisateur qui n'est pas autorisée ou inattendue. Lorsque vous configurez les stratégies ThreatSync+ SaaS pour refléter les stratégies d'accès de votre organisation, chaque alerte de stratégie que vous recevez indique une violation de stratégie susceptible de constituer une menace pour votre organisation.

Lorsque vous configurez ThreatSync+ SaaS pour la première fois, un sous-ensemble de stratégies est activé par défaut. Elles sont identifiées par la marque de Niveau 1 et génèrent automatiquement des alertes de stratégie. Neuf stratégies Microsoft 365 sont incluses dans le Niveau 1. Ces alertes de stratégie par défaut reflètent les menaces et les vulnérabilités les plus courantes et les plus faciles à traiter. Pour de plus amples informations, accédez à Stratégies de Niveau 1 pour ThreatSync+ SaaS — Microsoft 365.

Nous vous recommandons de patienter au moins deux jours à compter de l'activation de ThreatSync+ SaaS avant d'examiner vos alertes de stratégie.

Pour examiner les alertes de stratégie :

- Sélectionnez Surveiller > ThreatSync+ > Alertes de Stratégie.

- Pour afficher uniquement les alertes des stratégies actives, décochez la case Non Active dans la liste déroulante Types d'État.

- Pour afficher des informations détaillées sur chaque alerte de stratégie, cliquez sur le nom d'une stratégie pour accéder à la page Détails de l'Alerte de Stratégie.

La page Détails des Alertes de Stratégie offre une synthèse des Alertes de Stratégie en fonction de l'utilisateur, de l'importance, de l'indice de menace et des marques associées à la stratégie.

Vous pouvez modifier les détails de configuration de la stratégie à partir de la liste déroulante Affiner les Options de Stratégie :

- Affiner les Déclencheurs d'Activité — Les Déclencheurs d'Activité évaluent les journaux d'événements quant à une stratégie et génèrent une alerte lorsque des conditions spécifiques sont satisfaites. Vous pouvez affiner ces conditions dans la configuration de la stratégie.

- Affiner les Zones — Vous pouvez apporter des modifications à la définition de la zone ou à la règle associée. Pour de plus amples informations, accédez à Gérer les Zones ThreatSync+.

Pour de plus amples informations, accédez à Configurer les Stratégies ThreatSync+.

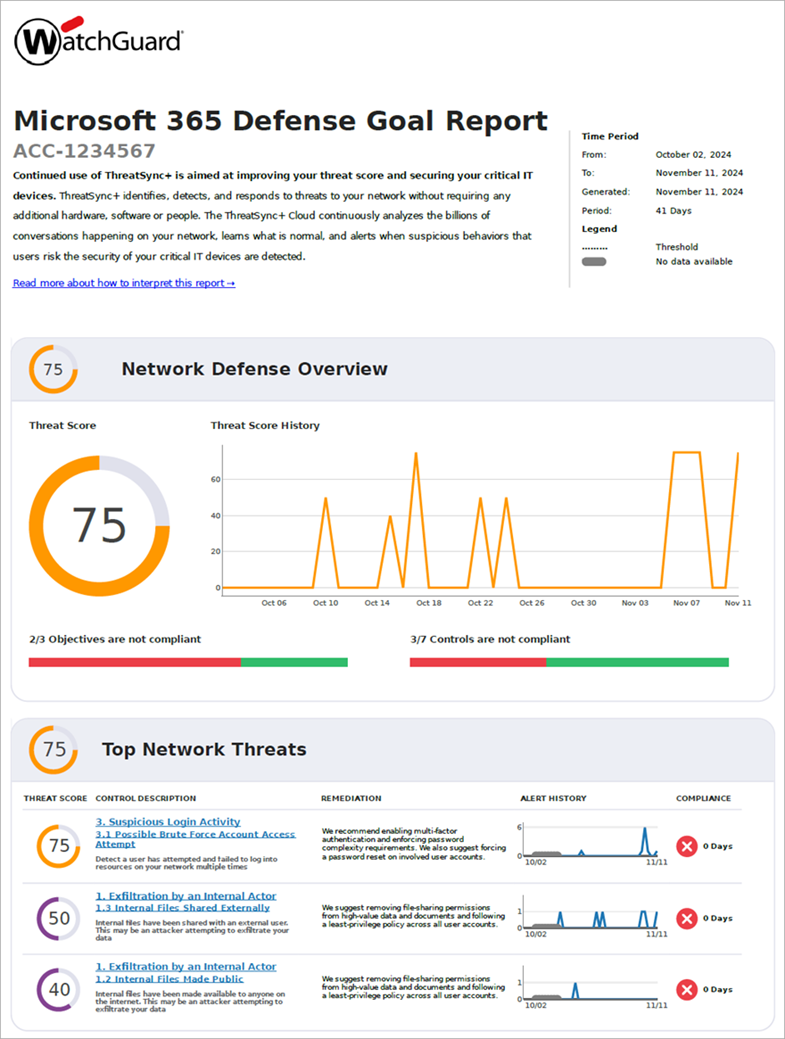

Examiner le Rapport sur les Objectifs de Défense de Microsoft 365

Le Rapport sur les Objectifs de Défense de Microsoft 365 de ThreatSync+ SaaS se base sur les meilleures pratiques de sécurité de Microsoft 365 et les recommandations de la CISA (Cybersecurity and Infrastructure Security Agency).

Le Rapport sur les Objectifs de Défense de Microsoft 365 surveille l'activité de votre réseau et de vos utilisateurs de manière à détecter les vulnérabilités susceptibles de faire courir des risques à votre organisation. Ce rapport présente une synthèse des contrôles que ThreatSync+ SaaS surveille afin de prévenir les menaces. Chaque contrôle inclus dans le rapport se base sur une stratégie de ThreatSync+ SaaS.

Pour générer un Rapport sur les Objectifs de Défense de Microsoft 365, accédez à Configurer les Rapports Planifiés.

Pour de plus amples informations, accédez à Rapport sur les Objectifs de Défense de Microsoft 365.

À Propos de l'Intégration ThreatSync+ SaaS — Microsoft 365

Configurer les Alertes et les Règles de Notification ThreatSync+