En tant que meilleure pratique de sécurité, nous vous recommandons de segmenter le réseau en sections physiques ou logiques réduites. Cette pratique est connue sous le nom de segmentation du réseau.

La segmentation du réseau interne fait office de couche de défense supplémentaire pour votre périmètre de sécurité. À titre d'exemple, si un attaquant extérieur pénètre dans le périmètre de votre réseau, la segmentation permet de circonscrire la brèche, car l'attaquant ne peut pas traverser les segments pour se connecter à l'ensemble de votre réseau.

La segmentation peut également éviter les connexions indésirables aux ressources réseau effectuées par des utilisateurs internes. À titre d'exemple, afin de mieux sécuriser les serveurs internes de traitement des paiements, vous pouvez créer un réseau local virtuel (VLAN) pour ce type de serveurs. Vous pouvez ensuite configurer une stratégie Firebox autorisant les connexions à ce VLAN uniquement à partir des VLAN que vous spécifiez. Les utilisateurs des autres VLAN ne peuvent pas se connecter aux serveurs de traitement des paiements.

La segmentation peut également améliorer les performances réseau, car elle permet de réduire la congestion du trafic. Sur un réseau plat, en d'autres termes un réseau non segmenté, les hôtes transmettent du trafic via un seul domaine de diffusion. Lorsque vous divisez un réseau plat en sous-réseaux, chaque sous-réseau représente un domaine de diffusion plus réduit. Étant donné qu'il existe moins d'hôtes sur chaque domaine de diffusion, moins de trafic est transmis sur chaque domaine de diffusion.

À titre d'exemple, afin d'améliorer les performances réseau des applications sensibles à la latence, vous pouvez créer un segment physique distinct pour ces serveurs d'application. Cette segmentation permet de garantir que la congestion causée par le trafic de moindre priorité tel que la navigation web ne nuise pas aux performances des applications.

Cette rubrique décrit les concepts suivants :

- Avantages de la Segmentation

- Comment Fonctionne la Segmentation

- Topologies de Base

- Stratégies des Réseaux Segmentés

- Authentification et Segmentation

Avantages de la Segmentation

La segmentation du réseau vous aide à mieux sécuriser votre réseau de différentes manières :

- Protéger les données en autorisant les connexions aux ressources réseau uniquement à partir de certains segments

- Isoler les menaces de sécurité telles que les violations de périmètre et les malware dans des sections réduites de votre réseau

- Séparer les réseaux invités et d'entreprise

- Répondre aux exigences de sécurité définies par les réglementations du secteur telles que le Standard de Sécurité des Données de l'Industrie des Cartes de Paiement (PCI DSS)

- Protéger les périphériques de votre réseau interne présentant une sécurité intégrée limitée tels que les périphériques IdO (Internet des Objets)

La segmentation du réseau peut également améliorer les performances réseau, de sorte que la congestion du trafic nuise de moindre manière aux applications commerciales stratégiques.

Comment Fonctionne la Segmentation

Lorsque vous segmentez un réseau, vous le divisez en plus petites sections appelées « segments ». Les segments peuvent être physiques ou logiques :

- Segment physique — Segment de votre réseau défini par la topologie physique. À titre d'exemple, vous pouvez connecter les serveurs du réseau à un commutateur et les ordinateurs des utilisateurs à un autre commutateur.

- Segment logique — Segment de votre réseau défini par un logiciel. À titre d'exemple, sur un commutateur donné, vous pouvez définir différents réseaux locaux virtuels (VLAN) correspondant aux services de votre entreprise. Vous pouvez également définir un VLAN englobant plusieurs commutateurs. Pour de plus amples informations concernant les VLAN, consultez la section À propos des Réseaux Locaux Virtuels (VLAN).

Sur le Firebox, vous pouvez créer des stratégies autorisant les connexions aux ressources réseau à partir de certains segments. À titre d'exemple, vous pouvez ajouter des stratégies telles que celles-ci :

- Une stratégie autorisant le trafic vers un serveur de fichiers à partir du seul sous-réseau 10.0.1.0/24

- Une stratégie autorisant le trafic vers le VLAN2 à partir du VLAN1 uniquement

- Une stratégie autorisant le trafic de toutes les interfaces approuvées (représentées par l'alias intégré Tout-Approuvé) vers votre serveur de messagerie interne

- Une stratégie autorisant le trafic d'une interface approuvée donnée vers votre serveur de messagerie interne

Les hôtes d'un réseau interne ne peuvent pas se connecter aux hôtes d'un autre réseau interne, à moins que vous ne configuriez une stratégie Firebox autorisant cette connexion. À titre d'exemple, si vous configurez plusieurs interfaces Approuvées, les hôtes d'un réseau Approuvé ne peuvent pas se connecter aux hôtes d'un autre réseau Approuvé, à moins que vous ne configuriez une stratégie Firebox autorisant cette connexion. Dans Fireware, le terme type d'interface désigne la zone de sécurité. Il existe trois types d'interfaces internes (zones) : approuvée, facultative et personnalisée. Pour de plus amples informations concernant les types d'interface, consultez la section À propos des Modes Réseau et Interfaces.

Topologies de Base

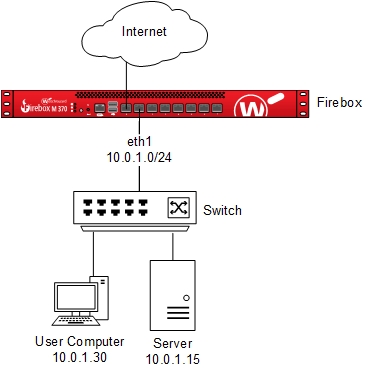

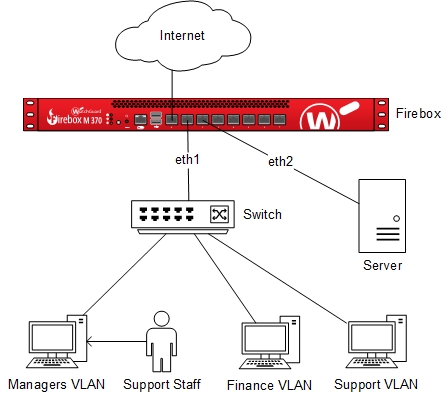

Ce diagramme illustre un réseau plat (non segmenté). Les ordinateurs des utilisateurs et les serveurs se trouvent sur le même sous-réseau, 10.0.1.0/24 dans cet exemple. Cette topologie ne comprend pas de VLAN.

Sur un réseau plat, le Firebox ne peut pas détecter ni contrôler le trafic transitant sur le réseau interne.

Si vous divisez un réseau plat en segments plus petits, le Firebox peut surveiller et contrôler le trafic transitant entre les segments. À titre d'exemple, si vous placez les ordinateurs des utilisateurs et les serveurs sur des segments distincts, vous pouvez ajouter des stratégies Firebox qui contrôlent le trafic transitant entre ces segments, que le Firebox peut surveiller.

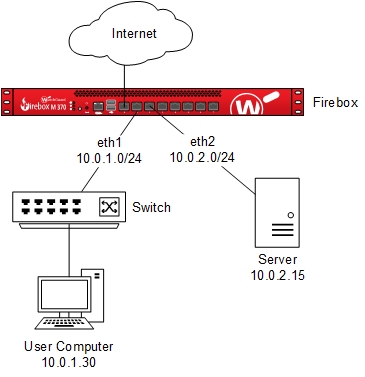

Ce diagramme illustre un réseau présentant une segmentation de base. Le serveur réseau et les ordinateurs des utilisateurs se trouvent sur des sous-réseaux distincts. Dans cet exemple, les sous-réseaux sont 10.0.1.0/24 et 10.0.2.0/24.

Sur un réseau segmenté, le Firebox peut détecter et contrôler le trafic réseau interne transitant entre les segments. À titre d'exemple, vous pouvez ajouter des stratégies Firebox contrôlant le trafic entre les ordinateurs des utilisateurs du LAN eth1 (10.0.1.0/24) et les serveurs du VLAN eth2 (10.0.2.0/24). Le Firebox peut également surveiller ce trafic.

Stratégies des Réseaux Segmentés

Si un trafic donné doit traverser des segments de votre réseau, vous pouvez créer des stratégies Firebox autorisant ce trafic.

Dans les paramètres des stratégies, nous vous recommandons de spécifier les protocoles utilisés sur votre réseau. Avec ce niveau de granularité, le Firebox autorise les protocoles requis par les utilisateurs pour effectuer leurs tâches, sans autoriser le trafic non reconnu ou non approuvé.

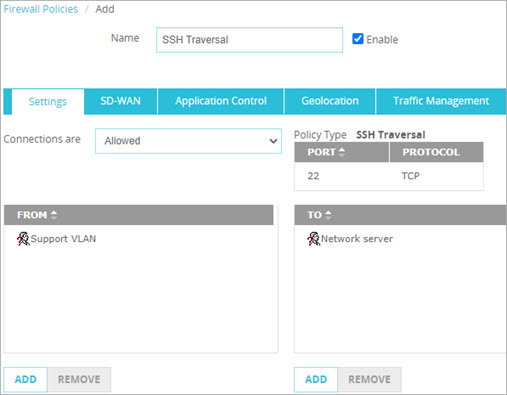

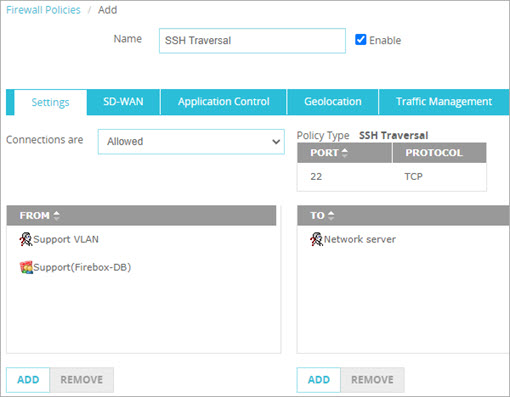

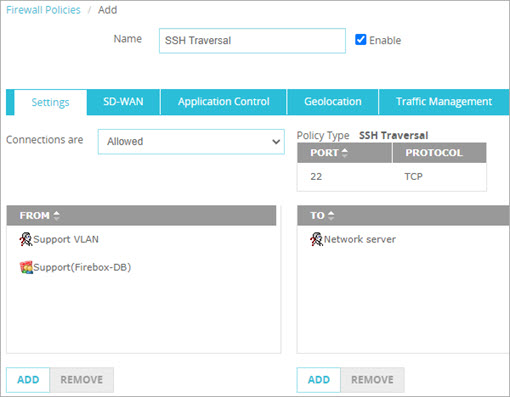

Dans cet exemple, vous possédez un VLAN nommé VLAN de Support destiné à l'équipe de support informatique de votre entreprise. Cette équipe doit pouvoir se connecter à un serveur réseau spécifique via le protocole SSH. Personne d'autre de l'entreprise n'a besoin d'établir de connexion SSH à ce serveur. Afin d'autoriser ce trafic, vous pouvez ajouter une stratégie Firebox personnalisée spécifiant le port et le protocole SSH. Dans la liste De de la stratégie, spécifiez uniquement l'alias VLAN de Support. Dans la liste À, indiquez le serveur réseau auquel cette équipe doit se connecter.

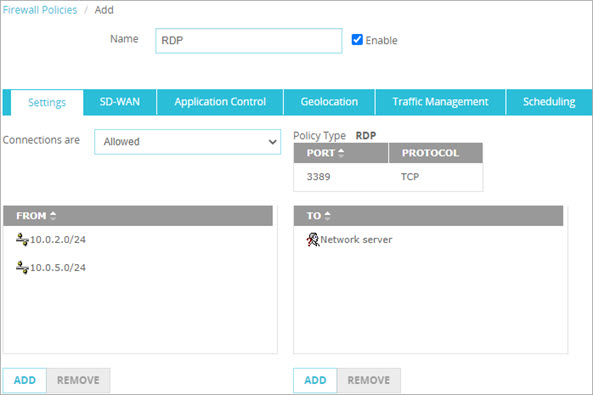

Dans cet exemple, votre réseau comprend plusieurs sous-réseaux. Vous créez une stratégie autorisant uniquement les utilisateurs des sous-réseaux 10.0.2.0/24 et 10.0.5.0/24 à établir une connexion RDP à l'un de vos serveurs. Les ordinateurs situés sur d'autres sous-réseaux de votre réseau ne peuvent pas établir de connexion RDP à ce serveur.

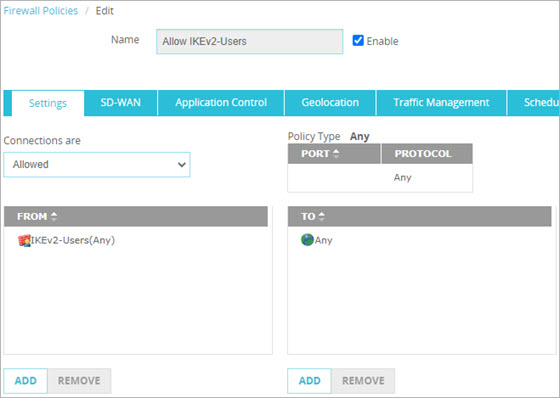

Lorsque vous activez pour la première fois un mobile VPN sur le Firebox, ce dernier ajoute une stratégie par défaut autorisant les utilisateurs à se connecter à toutes les ressources réseau. En effet, la liste À de la stratégie par défaut comprend uniquement l'alias Tout. À titre d'exemple, la stratégie Mobile VPN with IKEv2 par défaut autorise les connexions du groupe Utilisateurs-IKEv2 à l'alias Tout.

Nous vous recommandons de remplacer la stratégie mobile VPN par défaut par des stratégies spécifiant les utilisateurs ou les groupes autorisés à se connecter à chaque ressource réseau.

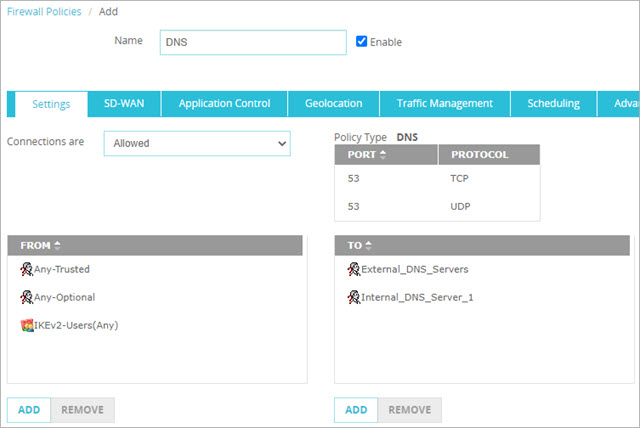

À titre d'exemple, cette stratégie autorise le trafic DNS des utilisateurs internes et distants vers un serveur DNS local (Internal_DNS_Server_1) et plusieurs serveurs DNS externes englobés par l'alias External_DNS_Servers.

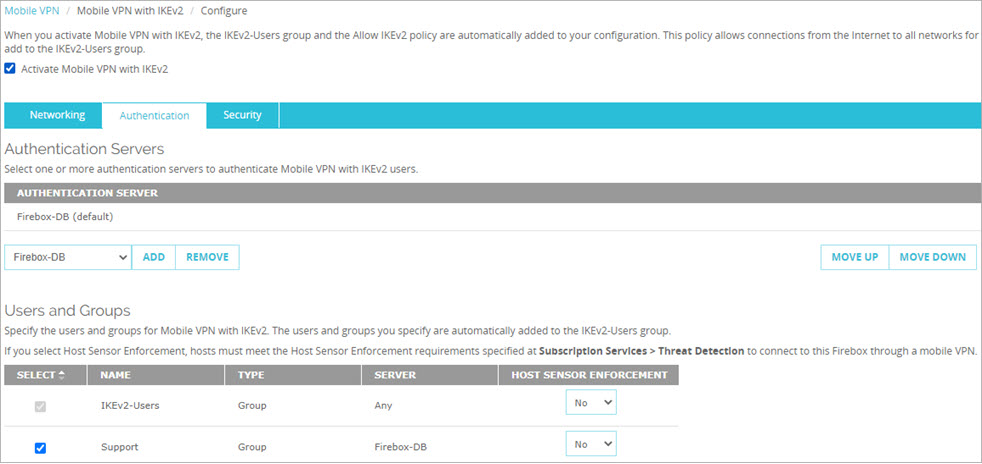

Si vous avez déjà mis en place des stratégies autorisant des groupes d'utilisateurs spécifiques, ces stratégies s'appliquent également aux utilisateurs qui transmettent du trafic via un VPN si vous incluez le groupe d'utilisateurs dans un groupe d'utilisateurs mobile VPN.

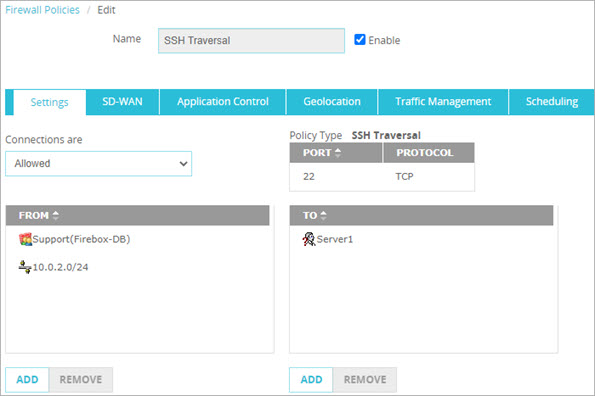

À titre d'exemple, la stratégie Parcours SSH de la section Stratégies Autorisant les Connexions à partir de VLAN s'applique au groupe Support, qu'il se connecte à l'intérieur du réseau ou via un VPN. Cette méthode fonctionne si vous ajoutez le groupe d'utilisateurs Support à la configuration Mobile VPN with IKEv2.

Pour de plus amples informations concernant la stratégie mobile VPN par défaut, consultez la section

Authentification et Segmentation

Vous pouvez utiliser l'authentification en plus de la segmentation du réseau ou des VLAN de manière à autoriser les utilisateurs à se connecter aux ressources, quel que soit leur emplacement physique sur le réseau local. Cette disposition est importante pour les utilisateurs devant se connecter à des ordinateurs à partir de différents endroits de vos bureaux.

À titre d'exemple, un technicien de support informatique doit dépanner un problème sur l'ordinateur d'un directeur appartenant au VLAN VLAN Directeurs. Afin d'effectuer une tâche sur l'ordinateur du directeur, le technicien doit temporairement établir une connexion SSH avec un serveur situé dans un autre sous-réseau. La stratégie Firebox relative au trafic vers ce serveur n'autorise pas le trafic provenant des ordinateurs du VLAN Directeurs. Cependant, la stratégie Firebox autorise le trafic provenant du groupe d'utilisateurs Support du VLAN Support. Étant donné que le technicien est membre du groupe d'utilisateurs Support, il peut se connecter à ce serveur à partir de n'importe quel ordinateur du réseau, y compris un ordinateur du VLAN Directeurs.

Ce diagramme illustre le réseau décrit dans cet exemple.

L'interface eth1 peut être une interface VLAN ou une interface ordinaire (interface Approuvée, Facultative ou Personnalisée). Dans cet exemple, pour une interface ordinaire, vous devez configurer des routes statiques pointant vers le commutateur afin de gérer le trafic destiné à ces VLAN.

Il s'agit de la stratégie décrite dans cet exemple :

Dans les stratégies, vous pouvez spécifier des groupes d'utilisateurs définis sur le serveur d'authentification local du Firebox (Firebox-DB) ou sur des serveurs d'authentification externes. Pour de plus amples informations concernant la prise en charge des serveurs d'authentification, consultez la section Types de Serveurs d'Authentification.

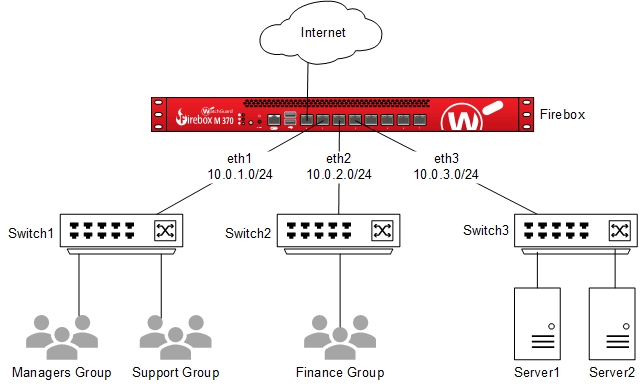

Ce diagramme illustre un réseau comprenant plusieurs sous-réseaux. Afin de contrôler l'accès au serveur réseau, vous pouvez créer des stratégies autorisant le trafic destiné aux ressources réseau et provenant de sous-réseaux et/ou de groupes d'utilisateurs.

Dans cet exemple de stratégie, nous autorisons uniquement le groupe d'utilisateurs Support et les hôtes du sous-réseau 10.0.2.0/24 à établir une connexion SSH à un serveur (Server1) situé sur le sous-réseau 10.0.3.0/24.

802.1X est une norme IEEE de contrôle d'accès au réseau (NAC). Vous pouvez utiliser la norme 802.1X sur les périphériques réseau tels que les commutateurs et les points d'accès Wi-Fi de manière à autoriser uniquement les utilisateurs authentifiés à faire transiter du trafic. Les commutateurs et les points d'accès configurés de manière à utiliser la norme 802.1X peuvent attribuer des clients à un réseau ou à un VLAN spécifique en fonction d'informations d'authentification telles que les groupes d'utilisateurs.

Si vous utilisez la norme 802.1X pour le contrôle d'accès au réseau, vous pouvez l'intégrer à la SSO RADIUS (RSSO) sur le Firebox. Avec SSO RADIUS, les utilisateurs des réseaux approuvés ou facultatifs fournissent leurs informations d'identification une seule fois (lorsqu'ils se connectent au point d'accès sans fil ou à un autre client RADIUS) puis s'authentifient automatiquement sur votre Firebox. Pour de plus amples informations concernant RSSO, consultez la section À propos de Single Sign-On pour RADIUS.

Authentification Uniquement

En tant que meilleure pratique, nous vous recommandons de mettre en œuvre simultanément la segmentation du réseau et l'authentification. Le contrôle d'accès basé uniquement sur l'authentification est moins sûr, car les différents services de votre entreprise ne sont pas segmentés les uns par rapport aux autres.

S'il est impossible de mettre en place différents segments physiques ou VLAN sur votre réseau, il est important de mettre en œuvre au minimum l'authentification de manière à contrôler l'accès aux ressources. L'authentification exige que les utilisateurs vérifient leur identité pour se connecter aux ressources réseau.

Gardez à l'esprit que le Firebox ne gère pas le trafic intra-hôte en amont des commutateurs ou des routeurs. À titre d'exemple, si le trafic entre un ordinateur d'un utilisateur et un serveur interne ne transite pas via le Firebox, ce dernier n'applique pas de stratégie à ce trafic. Dans cet exemple, vous ne pouvez pas utiliser les stratégies Firebox de manière à autoriser ou refuser les connexions des utilisateurs et des groupes aux ressources réseau.