Lorsque vous configurez un mobile VPN, le Firebox crée automatiquement deux types de stratégies :

Stratégie de connexion

La stratégie de connexion autorise le VPN à s'établir. Pour Mobile VPN with SSL, la stratégie de connexion se nomme WatchGuard SSLVPN. Nous vous recommandons de ne pas modifier cette stratégie.

Stratégie d'accès

La stratégie d'accès autorise les groupes et les utilisateurs Mobile VPN with SSL à accéder aux ressources de votre réseau. Pour Mobile VPN with SSL, la stratégie d'accès se nomme Autoriser les Utilisateurs-SSLVPN.

Par défaut, la stratégie Autoriser les Utilisateurs-SSLVPN autorise les utilisateurs à accéder à toutes les ressources réseau. En effet, la liste À de la stratégie Autoriser les Utilisateurs-SSLVPN comprend uniquement l'alias Tout.

Seul le groupe Utilisateurs-SSLVPN s'affiche dans la liste De de la stratégie Utilisateurs-SSLVPN. Le groupe Utilisateurs-SSLVPN comprend tous les utilisateurs et les groupes que vous ajoutez à la configuration Mobile VPN with SSL. Les utilisateurs et les groupes que vous ajoutez à la configuration Mobile VPN with SSL ne figurent pas dans la liste De de la stratégie Autoriser les Utilisateurs-SSLVPN. Cependant, la stratégie continue à s'appliquer à ces utilisateurs et ces groupes.

Groupes d'Authentification et Stratégies SSL

Il est important de comprendre que les stratégies du Firebox contrôlent les ressources auxquelles les utilisateurs mobile VPN peuvent accéder. Les VPN ne sont pas considérés comme membre des zones Approuvées ou Facultatives. Lorsque les utilisateurs se connectent au VPN, ils ne sont pas considérés comme utilisateurs approuvés sur le réseau local.

Cela signifie que les stratégies du Firebox comprenant les alias Approuvé ou Facultatif dans la liste De ne s'appliquent pas au trafic des utilisateurs mobile VPN, à moins que vous n'ajoutiez des groupes ou des utilisateurs mobile VPN à ces stratégies. Vous pouvez également créer de nouvelles stratégies pour le trafic des groupes et des utilisateurs mobile VPN.

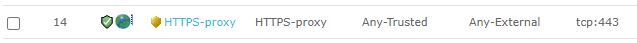

À titre d'exemple, cette stratégie ne s'applique pas au trafic des utilisateurs Mobile VPN with SSL, car la liste De comprend uniquement l'alias Tout-Approuvé :

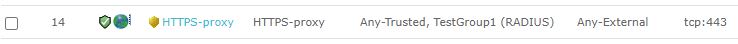

Cette stratégie s'applique au trafic des utilisateurs Mobile VPN with SSL, car la liste De comprend un groupe d'utilisateurs Mobile VPN with SSL :

Cette stratégie s'applique également au trafic des utilisateurs Mobile VPN with SSL, car le groupe d'utilisateurs RADIUS TestGroup1 est spécifié dans la configuration Mobile VPN with SSL :

Accordez une attention particulière aux groupes d'utilisateurs que vous ajoutez aux stratégies du Firebox. À titre d'exemple, si vous ajoutez des groupes d'utilisateurs RADIUS à la configuration d'authentification sur votre Firebox et que vous ajoutez ces mêmes groupes à la configuration Mobile VPN with SSL, envisagez d'ajouter les groupes RADIUS aux stratégies Firebox au lieu du groupe Utilisateurs-SSLVPN. Le groupe Utilisateurs-SSLVPN comprend l'ensemble des groupes et des utilisateurs que vous ajoutez à la configuration Mobile VPN with SSL. Si vous ajoutez le groupe Utilisateurs-SSLVPN à une stratégie Firebox, tous les utilisateurs mobiles ont accès aux ressources spécifiées dans cette stratégie, ce qui ne correspond pas nécessairement au but recherché.

Les pools d'adresses IP virtuelles n'influent pas sur le fait que les utilisateurs VPN soient ou non considérés comme des utilisateurs approuvés sur le réseau local. À titre d'exemple, si vous spécifiez un pool d'adresses IP pour Mobile VPN with SSL qui chevauche la plage d'adresses IP de votre réseau local, les utilisateurs mobile VPN ne sont toujours pas considérés comme utilisateurs approuvés sur le réseau local.

Meilleures Pratiques relatives aux Stratégies SSL

Nous vous recommandons de limiter les ressources réseau auxquelles les utilisateurs Mobile VPN with SSL peuvent accéder via le VPN. Pour ce faire, vous pouvez remplacer la stratégie Autoriser les Utilisateurs-SSLVPN.

Pour remplacer la stratégie Autoriser les Utilisateurs-SSLVPN :

- Déterminez les ports et les protocoles dont vos utilisateurs ont besoin. Afin de les déterminer, évaluez votre réseau à l'aide de tests de base et consultez les journaux.

- Ajoutez les groupes et les utilisateurs Mobile VPN with SSL aux stratégies existantes du Firebox spécifiant ces ports et ces protocoles. À titre d'exemple, vous pouvez ajouter les groupes et les utilisateurs Mobile VPN with SSL aux stratégies de trafic web.

- Si nécessaire, ajoutez de nouvelles stratégies :

- Lorsque vous sélectionnez le type de stratégie de la nouvelle stratégie, vous pouvez spécifier un protocole et un port.

- Dans la liste De de la stratégie, spécifiez les utilisateurs ou les groupes. Vous devez spécifier les groupes ou les utilisateurs auxquels la configuration Mobile VPN with SSL doit être appliquée. À titre d'exemple, vous pouvez spécifier le groupe Utilisateurs-SSLVPN par défaut. Vous pouvez également spécifier les groupes et les utilisateurs que vous avez ajoutés à la configuration Mobile VPN with SSL.

- Dans la liste À de la stratégie, supprimez l'alias Tout et ajoutez d'autres destinations.

- Avant de désactiver la stratégie Autoriser les Utilisateurs-SSLVPN, vérifiez que vos stratégies permettent aux utilisateurs Mobile VPN with SSL d'accéder à toutes les ressources réseau requises.

- Désactivez la stratégie Autoriser les Utilisateurs-SSLVPN.