Aplica A: Autenticación Multifactor de AuthPoint, AuthPoint Total Identity Security

Para sincronizar usuarios de Active Directory o una base de datos Lightweight Directory Access Protocol (LDAP), debe agregar una identidad externa LDAP y crear una o más consultas.

En AuthPoint, las identidades externas de LDAP representan bases de datos de usuarios externos. Se conectan a las bases de datos de los usuarios para obtener información de la cuenta del usuario y validar las contraseñas. Las consultas que agrega a una identidad externa especifican qué usuarios sincronizar desde su Active Directory o la base de datos LDAP. Estas consultas extraen información del usuario desde la base de datos, y crean cuentas de usuario de AuthPoint para los usuarios.

Hay dos formas de consultar los usuarios:

- Sincronización de Grupos — Seleccione los grupos LDAP desde los que desea sincronizar usuarios y AuthPoint crea la consulta por usted.

- Consultas Avanzadas — Cree sus propias consultas LDAP para especificar qué grupos o usuarios sincronizar.

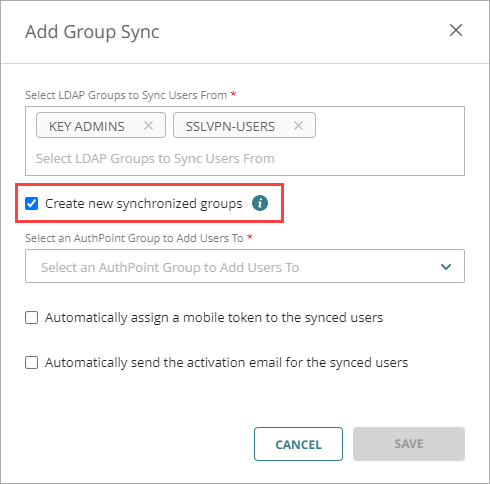

Cuando configura una sincronización de grupos para sincronizar usuarios desde Active Directory, puede habilitar el interruptor Crear nuevos grupos sincronizados a fin de crear nuevos grupos en AuthPoint basados en los grupos de Active Directory desde los que se sincronizan los usuarios. Para agregar usuarios LDAP sincronizados a varios grupos, le recomendamos que use esta función.

La opción para crear nuevos grupos sincronizados solo está disponible cuando usted crea una sincronización de grupos. No puede utilizar esta función con consultas avanzadas.

Antes de comenzar, recomendamos que se familiarice con algunos objetos LDAP comunes:

- DC — Componente del Dominio

- CN — Nombre Común/Canónico

- OU — Unidad Organizativa

- DN — Nombre Completo

Debe enlazar las identidades externas de LDAP a una Gateway, y la AuthPoint Gateway debe instalarse en su red corporativa en una ubicación que tenga acceso a Internet y que pueda conectarse a su servidor de LDAP. La Gateway permite la comunicación entre WatchGuard Cloud y su Active Directory o base de datos LDAP.

Para una alta disponibilidad, recomendamos que configure lo siguiente:

- Una identidad externa con una dirección redundante.

- Una Gateway primaria y hasta cinco Gateways secundarias (consulte Acerca de las Gateways).

No configure varias identidades externas para el mismo dominio.

Para eliminar un usuario LDAP en AuthPoint, se recomienda eliminar al usuario de su grupo Active Directory o LDAP para darle el estado En Cuarentena en AuthPoint, y luego eliminar el usuario en AuthPoint. Para más información, consulte Usuarios En Cuarentena.

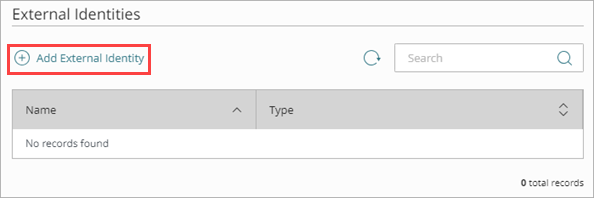

Agregar una Identidad Externa

- Seleccione Identidades Externas.

- Haga clic en Agregar Identidad Externa.

Se abre la página Agregar Identidad Externa.

- En la lista desplegable Tipo, seleccione Configuración LDAP.

Se muestran campos adicionales. - En el cuadro de texto Nombre, ingrese un nombre descriptivo para la identidad externa.

- En el cuadro de texto Base de Búsqueda LDAP, escriba su base de datos LDAP. En este ejemplo, el dominio es ejemplo.com por lo que escribimos dc=ejemplo,dc=com. ¡Consejo!

Para obtener más información acerca de la sintaxis LDAP y cómo utilizar una base de búsqueda para limitar los directorios del servidor de autenticación en los que la identidad externa puede buscar usuarios, consulte Encontrar Su Base de Búsqueda del Active Directory.

- En los cuadros de texto Cuenta del Sistema y Contraseña, escriba las credenciales de un usuario que tenga permisos para realizar búsquedas y vinculaciones LDAP. Si este usuario no se encuentra en la carpeta predeterminada de Usuarios, seleccione el interruptor y ingrese el nombre completo del usuario. Puede especificar una contraseña de hasta 255 caracteres.¡Consejo!

En este ejemplo, tenemos un usuario llamado administrador que se encuentra en una OU llamada AuthPoint (no es la carpeta predeterminada de usuarios). Por lo tanto, debemos seleccionar el interruptor y escribir el nombre completo de nuestro usuario como CN=administrador,OU=AuthPoint,DC=ejemplo,DC=com. Si este usuario estuviera en la carpeta Usuarios predeterminada, solo tendríamos que escribir el nombre de usuario administrador.

Si el usuario está en la carpeta Usuarios y el nombre de usuario es diferente del nombre de la cuenta (sAMAccountName), debe ingresar el nombre de la cuenta en el cuadro de texto Cuenta del Sistema.

- En la lista desplegable Intervalo de Sincronización, especifique la frecuencia con la que desea sincronizar la base de datos LDAP. Si selecciona Cada 24 horas, también debe especificar a qué hora se inicia la sincronización cada día.

En cuanto a las identidades externas de LDAP que configura para sincronizar una vez cada 24 horas, la hora del Intervalo de Sincronización utiliza la zona horaria del servidor de LDAP.

- En Tipo, seleccione si se trata de un servidor Active Directory o de un tipo diferente de base de datos LDAP. Para otras bases de datos, debe especificar cada valor de atributo. No tiene que hacer esto para Active Directory porque los valores de los atributos son conocidos.

- En el cuadro de texto Dominio, ingrese su nombre de dominio LDAP.

- Si no se trata de un servidor Active Directory, escriba un valor para cada atributo.

Si sus usuarios de Active Directory utilizan ADFS, debe mantener el valor predeterminado de sAMAccountName para el atributo relacionado con el inicio de sesión del usuario.

-

En el cuadro de texto Dirección del Servidor, escriba la dirección IP de su servidor LDAP.

Si su instancia de Active Directory no utiliza LDAPS, debe deshabilitar el interruptor LDAPS para la identidad externa. Al hacer esto, el puerto predeterminado cambia de 636 a 389.

- En el cuadro de texto Puerto del Servidor, escriba el puerto de su servidor.

- (Opcional) Para agregar una dirección redundante para su identidad externa, haga clic en Agregar Dirección Redundante y escriba una dirección y un puerto diferentes para la misma base de datos LDAP.

- Haga clic en Guardar.

Agregar la Identidad Externa a la Configuración de la Gateway

Debe agregar la identidad externa a la configuración de una Gateway que esté instalada en su red corporativa y tenga acceso al servidor de LDAP. Después, puede probar la conexión a su base de datos LDAP.

Si no tiene una Gateway existente, debe agregar una. Para más información, consulte Acerca de las Gateways.

Para agregar una identidad externa a la configuración de una Gateway:

- En el menú de navegación, seleccione Gateway.

- Haga clic en el Nombre de su Gateway.

- En la sección LDAP, en la lista Seleccionar una identidad externa LDAP, seleccione la identidad externa para su servidor de LDAP o Active Directory Server.

- Haga clic en Guardar.

Su identidad externa ahora está conectada a su Gateway. Esto permite la comunicación entre WatchGuard Cloud y su Active Directory o base de datos LDAP.

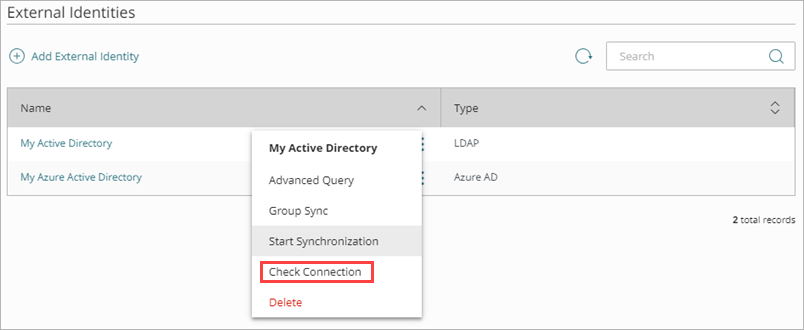

Para probar la conexión con su identidad externa:

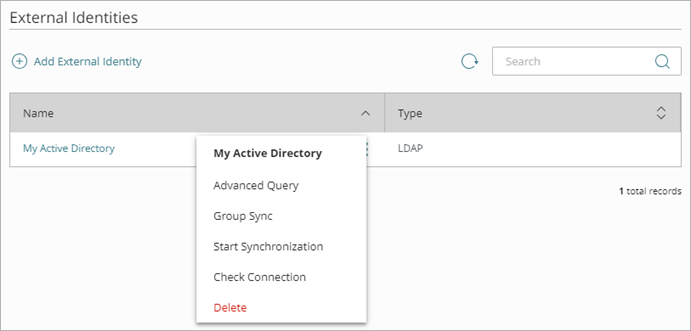

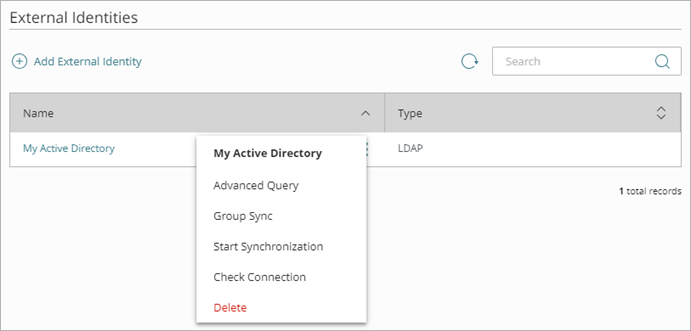

- En el menú de navegación, seleccione Identidades Externas.

- Junto a la identidad externa que agregó para su base de datos LDAP, haga clic en

y seleccione Comprobar Conexión.

y seleccione Comprobar Conexión.Si su prueba de conexión falla y NPS se está ejecutando en el servidor Gateway, cambie el puerto RADIUS que usa la AuthPoint Gateway.

Si su prueba de conexión tiene éxito, pero AuthPoint no sincroniza los usuarios, le recomendamos que verifique las credenciales y los permisos del usuario de la cuenta del sistema. Si su instancia de Active Directory no usa LDAPS, asegúrese de deshabilitar el interruptor LDAPS para la identidad externa.

Sincronizar Sus Usuarios

Después de crear una identidad externa para su base de datos LDAP y conectar la identidad externa a su configuración de Gateway, debe especificar qué usuarios sincronizará desde su base de datos LDAP.

Hay dos formas de consultar los usuarios:

Cuando crea una consulta para encontrar a sus usuarios (manualmente o con sincronización grupal), usted elige si desea que AuthPoint cree un token móvil para los usuarios sincronizados y envíe un correo electrónico a los usuarios sincronizados para activar su token móvil. AuthPoint lo hace en forma predeterminada. En la mayoría de los casos, recomendamos que les asigne un token a los usuarios y les envíe el correo electrónico de Activación del Token. Las cuentas de usuarios necesitan un token para autenticarse con AuthPoint. Puede optar por no hacer esto para los usuarios que utilizan tokens de hardware para la autenticación, o para las cuentas de servicio que evitan la MFA con autenticación básica.

Después de agregar una consulta, AuthPoint se sincroniza con su Active Directory o base de datos LDAP en el siguiente intervalo de sincronización y crea una cuenta de usuario de AuthPoint para cada usuario identificado por la consulta. Si su consulta devuelve más usuarios que las licencias de AuthPoint que usted disponibles, la sincronización solo crea tantos usuarios como su licencia admita.

Si un usuario identificado por su consulta tiene la misma dirección de correo electrónico que una cuenta de usuario de AuthPoint existente diferente, AuthPoint no sincroniza el usuario externo.

AuthPoint solo se sincroniza con su Active Directory o base de datos LDAP si se realizaron cambios desde la última sincronización.

Las cuentas de usuario creadas aparecen en la página Usuarios con un ícono de estado Activado verde al lado del nombre de usuario. El icono de estado Activado indica que el usuario se creó y está actualmente activo (no bloqueado). Puede identificar a los usuarios sincronizados desde una identidad externa mediante la etiqueta LDAP en la columna Tipo en la lista de usuarios.

Cada usuario recibe un correo electrónico que utiliza para activar su token en la aplicación móvil AuthPoint. Cuando un usuario activa su token, su información de token se muestra en la columna Token con un icono de estado Activado verde al lado del token.

Si un usuario recibe el correo electrónico de activación del token, puede enviarle un nuevo correo electrónico de activación para que pueda activar su token. Si elige no asignar automáticamente un token móvil a un usuario, puede usar esta opción para crear un token para ellos y enviarles el correo electrónico de activación del token. A fin de ver los pasos detallados para reenviar el correo electrónico de activación, consulte Reenviar el Correo Electrónico de Activación.

Antes de sincronizar usuarios, asegúrese de que cada cuenta de usuario tenga una dirección de correo electrónico válida. Si la dirección de correo electrónico de una cuenta de usuario no es correcta, el usuario no puede recibir el mensaje de correo electrónico para activar un token.

Cuando crea una sincronización de grupos para los usuarios de Active Directory, puede seleccionar la casilla de selección Crear nuevos grupos sincronizados para crear nuevos grupos en AuthPoint basados en los grupos de Active Directory desde los que se sincronizan los usuarios. Los usuarios se sincronizan con los nuevos grupos, basándose en la pertenencia del grupo en Active Directory, además del grupo AuthPoint seleccionado. Recomendamos esta opción porque facilita la administración de grupos y solo requiere la sincronización de un grupo.

Para agregar usuarios LDAP a varios grupos en AuthPoint, habilite el interruptor Crear nuevos grupos sincronizados en su sincronización de grupos y utilice la estructura de grupo de Active Directory para administrar sus usuarios.

Sincronización de Grupos

Con la sincronización grupal, seleccione los grupos LDAP desde los que desea sincronizar los usuarios y el grupo AuthPoint al que se agregan los usuarios. Recomendamos que use la sincronización de grupos para sincronizar a sus usuarios porque crea una consulta para usted.

Antes de continuar, tenga en cuenta estos requisitos:

- Si los grupos LDAP seleccionados tienen más usuarios que las licencias de AuthPoint que usted tiene disponibles, la sincronización solo crea tantos usuarios como su licencia admita.

- Los usuarios LDAP que no tienen un nombre, nombre de usuario o dirección de correo electrónico no se incluyen en la sincronización.

-

AuthPoint usa el atributo memberOf para identificar a qué grupos de Active Directory pertenecen los usuarios LDAP. Este atributo no incluye el grupo principal de usuarios de Active Directory (normalmente el grupo de usuarios del dominio). Le recomendamos que no incluya grupos principales cuando configure una sincronización de grupos.

Caution: No agregue el mismo grupo LDAP a múltiples sincronizaciones de grupos ni cree múltiples sincronizaciones de grupos que incluyan el mismo usuario LDAP. Un usuario sincronizado desde una base de datos LDAP no puede pertenecer a más de un grupo local de AuthPoint. Si un usuario LDAP pertenece a múltiples sincronizaciones de grupos, cada vez que AuthPoint se sincroniza con su base de datos LDAP, el grupo local de AuthPoint al que pertenece el usuario podría cambiar. Para agregar usuarios de Active Directory a varios grupos, habilite el interruptor Crear nuevos grupos sincronizados y use su estructura de grupos de Active Directory para administrar sus usuarios. Para más información, consulte Identidades Externas.

Para sincronizar grupos LDAP:

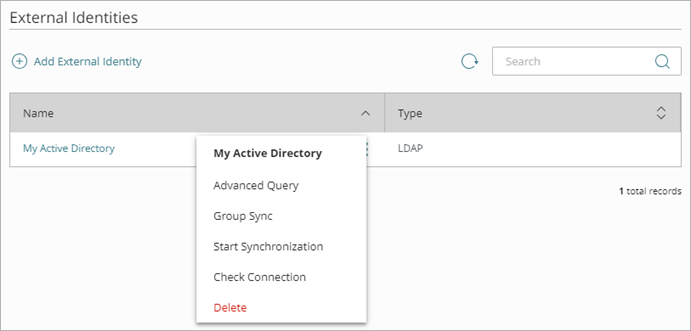

- Seleccione Identidades Externas.

- Junto a su identidad externa, haga clic en

y seleccione Sincronización de grupo.

y seleccione Sincronización de grupo.

- En la página Sincronización de Grupos, haga clic en Agregar Nuevo Grupo a Sincronizar.

- En la ventana Agregar Sincronización de Grupos, en la lista desplegable Seleccionar Grupos LDAP Desde los Cuales Sincronizar Usuarios, seleccione los grupos LDAP desde los que desea sincronizar usuarios. Puede seleccionar múltiples grupos.

- Para crear nuevos grupos en AuthPoint según los grupos de Active Directory desde los que sincroniza usuarios, seleccione la casilla de selección Crear nuevos grupos sincronizados. Si selecciona esta opción, los usuarios se sincronizan con los nuevos grupos en función de la membresía al grupo en la base de datos LDAP, además del grupo de AuthPoint seleccionado. Le recomendamos esta opción si desea agregar usuarios LDAP a varios grupos en AuthPoint.

Esta opción solo está disponible para bases de datos LDAP de Active Directory y Azure Active Directory. Para utilizar esta función, debe instalar la versión 6.1 o superior de la AuthPoint Gateway.

La opción para crear nuevos grupos sincronizados en AuthPoint no incluye grupos de Active Directory que no estén especificados en la sincronización de grupos. Si un usuario sincronizado es miembro de un grupo de Active Directory que no está especificado en la sincronización de grupos, ese grupo de Active Directory no se creará en AuthPoint.

- En la lista desplegable Seleccionar un Grupo de AuthPoint al cual Agregar Usuarios, seleccione el grupo AuthPoint al que agregará los usuarios. Los usuarios sincronizados deben agregarse a un grupo de AuthPoint.

Para cada sincronización de grupos, todos los usuarios se agregan al mismo grupo AuthPoint. Para agregar usuarios LDAP a varios grupos, le recomendamos que habilite el interruptor Crear nuevos grupos sincronizados y use su estructura de grupos de Active Directory para administrar a sus usuarios.

-

Si no desea que AuthPoint cree tokens móviles para estas cuentas de usuario o envíe un correo electrónico a los usuarios para activar sus tokens móviles, desmarque las casillas de selección Asignar automáticamente un token móvil a los usuarios sincronizados y Enviar automáticamente el correo electrónico de activación para los usuarios sincronizados.

No puede cambiar estos ajustes después de sincronizar las cuentas de usuario. Para asignar un token a un usuario que no tiene estas opciones seleccionadas, debe reenviar el correo electrónico de activación del token. Para más información, vaya a Reenviar el Correo Electrónico de Activación.

- Haga clic en Guardar.

Se cierra la ventana Agregar Sincronización de Grupos.

AuthPoint se sincroniza con su base de datos de Active Directory o LDAP en el siguiente intervalo de sincronización y crea una cuenta de usuario de AuthPoint para cada usuario identificado por la consulta.

Para iniciar una sincronización inmediatamente, en la página Identidades Externas, junto a la identidad externa, haga clic en ![]() y seleccione Iniciar Sincronización.

y seleccione Iniciar Sincronización.

Si un usuario se elimina en su base de datos de Active Directory o LDAP, la cuenta de usuario de AuthPoint relacionada no se elimina. En cambio, el usuario recibe el estado En Cuarentena. Para más información, consulte Usuarios En Cuarentena.

Si habilitó el interruptor Crear nuevos grupos sincronizados, los grupos sincronizados se crean en AuthPoint. Los grupos recién creados aparecen en la página Grupos. Puede identificar los grupos sincronizados en la lista Grupos al lado de la etiqueta de LDAP en la columna Tipo.

Si cambia el nombre de un grupo sincronizado en Active Directory, el grupo sincronizado en AuthPoint se actualizará automáticamente al mismo nombre. No puede editar los grupos sincronizados en AuthPoint.

Si elimina el grupo en Active Directory, o si elimina la sincronización de grupos, el grupo sincronizado no se elimina en AuthPoint. Debe eliminar manualmente el grupo sincronizado en AuthPoint.

Agregar una Consulta Avanzada

Con las consultas avanzadas, puede crear su propia consulta LDAP para especificar qué grupos o usuarios sincronizar. Cuando agrega y valida una consulta avanzada, se crean cuentas de usuario AuthPoint para cada usuario identificado por la consulta.

Antes de continuar, tenga en cuenta estos requisitos:

- Si su consulta devuelve más usuarios que las licencias que usted disponibles, AuthPoint solo crea tantos usuarios como su licencia admita

- Los usuarios LDAP que no tienen un nombre, nombre de usuario o dirección de correo electrónico no se incluyen en la sincronización

Para agregar una consulta avanzada:

- Seleccione Identidades Externas.

- Junto a la identidad externa LDAP que agregó, haga clic en

y seleccione Consulta Avanzada.

y seleccione Consulta Avanzada.

- En la página Consulta Avanzada, haga clic en Agregar Consulta Avanzada.

- En el cuadro de texto Nombre, escriba un nombre descriptivo para la consulta.

- En la lista desplegable Grupo, seleccione el grupo AuthPoint para agregar a los usuarios de esta consulta. Los usuarios sincronizados deben agregarse a un grupo de AuthPoint.

Para cada consulta avanzada, todos los usuarios se agregan al mismo grupo AuthPoint. Para agregar usuarios de cada grupo LDAP a grupos de AuthPoint separados, debe crear una consulta avanzada separada para cada grupo LDAP.

- En el cuadro de texto Consulta Avanzada, escriba su consulta. En la mayoría de los casos, su consulta será memberOf=, seguido del nombre completo del grupo que desea sincronizar con la consulta. Por ejemplo, el nombre completo de su grupo es CN=MyAuthGroup,CN=Users,DC=myorg,DC=local, por lo que su consulta es memberOf=CN=MyAuthGroup,CN=Users,DC=myorg,DC=local. Para buscar el nombre completo de un grupo de Active Directory:

- Abrir Active Directory.

- Seleccione Ver > Funciones Avanzadas.

- Haga clic derecho en el grupo que desea sincronizar, y seleccione Propiedades.

Se abre la ventana Propiedades. - En la ventana Propiedades, seleccione el Editor de Atributos.

- Seleccione el valor de distinguishedName y haga clic en Ver.

- Copie el Valor. Si agrega "memberOf=" al principio de este valor, esa es su consulta avanzada.

- Si no desea que AuthPoint cree tokens móviles para estas cuentas de usuario o envíe un correo electrónico a los usuarios para activar sus tokens móviles, desmarque las casillas de selección Asignar automáticamente un token móvil a los usuarios sincronizados y Enviar automáticamente el correo electrónico de activación para los usuarios sincronizados.

- Para obtener una vista previa de los resultados de su consulta, haga clic en Validar Consulta Avanzada. Puede ver la cantidad de usuarios que devuelve su consulta y una vista previa de los primeros 10 usuarios.

No se sincronizan usuarios cuando valida una consulta. Los usuarios solo se sincronizan después de agregar su consulta a la identidad externa y guardar los cambios.

- Para agregar su consulta a la identidad externa, haga clic en Agregar.

AuthPoint se sincroniza con su base de datos de Active Directory o LDAP en el siguiente intervalo de sincronización y crea una cuenta de usuario de AuthPoint para cada usuario identificado por la consulta avanzada.

Para iniciar una sincronización inmediatamente, en la página Identidades Externas, junto a la identidad externa, haga clic en ![]() y seleccione Iniciar Sincronización.

y seleccione Iniciar Sincronización.

Si un usuario se elimina en su base de datos de Active Directory o LDAP, la cuenta de usuario de AuthPoint relacionada no se elimina. En cambio, el usuario recibe el estado En Cuarentena. Para más información, consulte Usuarios En Cuarentena.

Editar una Consulta Avanzada

- Seleccione Identidades Externas.

- Junto a la identidad externa LDAP que agregó, haga clic en

y seleccione Consulta Avanzada.

y seleccione Consulta Avanzada.

- En la página Consulta Avanzada, en la lista de consultas, haga clic en el Nombre de la consulta que desea editar.

- En la ventana Actualizar Consulta Avanzada, realice sus cambios.

- Haga clic en Actualizar.

Probar la Conexión a una Identidad Externa

Sincronizar Usuarios desde Azure Active Directory

Tutorial en Video: Sincronizar usuarios externos con AuthPoint