Aplica A: Autenticación Multifactor de AuthPoint, AuthPoint Total Identity Security

Este tema incluye consejos y prácticas recomendadas para ayudarlo a configurar e implementar la autenticación multifactor (MFA) de AuthPoint. Cada sección describe algunos de los requisitos y pasos que se omiten comúnmente y que son necesarios para configurar AuthPoint.

Esta no es una guía completa. Si desea ver los pasos completos y detallados para configurar AuthPoint, consulte los temas de ayuda para cada integración.

Políticas y Objetos de Política

Cuando configure políticas, asegúrese de seguir estos requisitos y recomendaciones:

- Para la autenticación RADIUS y la autenticación básica (ECP), las políticas que tienen una ubicación de red o geocerca no se aplican porque AuthPoint no tiene la dirección IP del usuario final o la dirección IP de origen.

- Debe habilitar el método de autenticación push para las políticas con recursos de RADIUS MS-CHAPv2.

- Los recursos de RADIUS no admiten la autenticación mediante un código QR.

Cuando se agrega un objeto de política a una política de autenticación, la política solo se aplica a las autenticaciones de usuarios que coinciden con las condiciones de la autenticación y los objetos de política. Por ejemplo, si agrega una ubicación de red específica a una política, esta solo se aplica a las autenticaciones de usuarios que proceden de esa ubicación de red.

Recomendamos que cree una segunda política para los mismos grupos y recursos sin el objeto de política. Los usuarios que solo tienen una política que incluya un objeto de política no obtienen acceso al recurso cuando las condiciones del objeto de política no se aplican a la autenticación (porque no tienen una política aplicable, no porque se deniegue la autenticación).

- Los usuarios que solo tienen una política que incluye una ubicación de red no obtienen acceso al recurso cuando se autentican fuera de esa ubicación de red.

- Los usuarios que solo tienen una política que incluye un horario no obtienen acceso cuando se autentican fuera de ese horario.

- Los usuarios que solo tienen una política para permitir un acceso que incluya una geocerca no obtienen acceso al recurso cuando se autentican fuera de los países especificados.

Identidades Externas

No agregue el mismo grupo LDAP a múltiples sincronizaciones de grupos ni cree múltiples sincronizaciones de grupos que incluyan el mismo usuario LDAP. Un usuario sincronizado desde una base de datos LDAP no puede pertenecer a más de un grupo local de AuthPoint. Si un usuario LDAP pertenece a múltiples sincronizaciones de grupos, cada vez que AuthPoint se sincroniza con su base de datos LDAP, el grupo local de AuthPoint al que pertenece el usuario podría cambiar.

Por ejemplo, configure dos sincronizaciones de grupo en AuthPoint:

- Sincronización de Grupos 1

- Grupos LDAP a Sincronizar: Ventas

- Grupo AuthPoint al que Agregar Usuarios: Grupo A

- Sincronización de Grupos 2

- Grupos LDAP a Sincronizar: Marketing

- Grupo AuthPoint al que Agregar Usuarios: Grupo B

Con esta configuración, los usuarios que pertenezcan a los grupos LDAP de Sales y Marketing se moverán entre el Grupo A y el Grupo B cada vez que AuthPoint se sincronice con su proveedor de identidad externa. El grupo de AuthPoint al que pertenece el usuario depende de qué sincronización de grupo se ejecute en último lugar.

Para agregar usuarios LDAP a varios grupos en AuthPoint, habilite el interruptor Crear nuevos grupos sincronizados en su sincronización de grupos y utilice la estructura de grupo de Active Directory para administrar sus usuarios.

Sincronizar Usuarios desde un Active Directory

Para sincronizar usuarios desde Active Directory, debe agregar una identidad externa en AuthPoint e instalar la AuthPoint Gateway.

Cuando configura una identidad externa:

-

Si su instancia de Active Directory no utiliza LDAPS, debe deshabilitar el interruptor LDAPS para la identidad externa. Al hacer esto, el puerto predeterminado cambia de 636 a 389.

- Recomendamos que utilice la función de sincronización de grupos para sincronizar a sus usuarios porque esto es más fácil de configurar que una consulta avanzada y, para Active Directory, puede optar por crear grupos nuevos en AuthPoint según los grupos de Active Directory desde los que sincroniza los usuarios.

- No agregue el mismo grupo LDAP a múltiples sincronizaciones de grupos ni cree múltiples sincronizaciones de grupos que incluyan el mismo usuario LDAP. Para agregar usuarios LDAP a varios grupos en AuthPoint, le recomendamos que habilite el interruptor Crear nuevos grupos sincronizados en su sincronización de grupos y utilice la estructura de grupo de Active Directory para administrar sus usuarios.

- Si habilita la opción Crear nuevos grupos sincronizados, recomendamos que sincronice todos sus grupos de Active Directory con AuthPoint y utilice los grupos sincronizados, en lugar de los grupos de AuthPoint, cuando configure sus políticas de autenticación.

- Si crea una nueva cuenta de usuario de Microsoft 365 y sincroniza inmediatamente al usuario desde Active Directory, es posible que el buzón de esa cuenta de usuario no esté activo cuando AuthPoint envía el correo electrónico de activación del token al usuario. En este caso, el correo electrónico de activación del token no se entrega y la dirección de correo electrónico se agrega a una lista de bloqueo en AuthPoint. Recomendamos que el usuario active su token desde el portal del IdP (consulte Activar un Token).

- No configure varias identidades externas para el mismo dominio.

Para obtener más información sobre identidades externas, consulte Acerca de las Identidades ExternasSi desea obtener instrucciones detalladas para configurar una identidad externa y sincronizar usuarios desde Active Directory o una base de datos LDAP, consulte Sincronizar Usuarios desde Active Directory o LDAP.

Sincronizar Usuarios desde Azure Active Directory

Cuando sincronice usuarios desde Azure AD, tenga en cuenta estas recomendaciones y requisitos:

- Cuando cree una sincronización de grupos, recomendamos que habilite la opción Crear nuevos grupos sincronizados para crear grupos nuevos en AuthPoint basados en los grupos de Azure Active Directory desde los que sincroniza usuarios y utilizar los grupos sincronizados en lugar de los grupos de AuthPoint cuando configure sus políticas de autenticación.

- No agregue el mismo grupo de Azure AD a múltiples sincronizaciones de grupos ni cree múltiples sincronizaciones de grupos que incluyan el mismo usuario Azure AD. Para agregar usuarios Azure AD a varios grupos en AuthPoint, le recomendamos que habilite el interruptor Crear nuevos grupos sincronizados en su sincronización de grupos y utilice la estructura de su grupo de Azure Active Directory para administrar sus usuarios.

- Los usuarios de Azure AD deben iniciar sesión en una aplicación de Azure para actualizar su contraseña antes de poder autenticarse en los recursos de AuthPoint (las aplicaciones y servicios que requieren la MFA).

- Los usuarios de Azure AD solo pueden usar la Logon app si la computadora con Windows forma parte del dominio de Azure.

- No es necesario instalar la AuthPoint Gateway para sincronizar usuarios desde Azure AD.

- Debido a una limitación de Microsoft, Microsoft 365 solo admite la MFA de AuthPoint para usuarios de Azure AD si están sincronizados con un servidor AD local. Microsoft 365 no admite la MFA para usuarios que solo existen en Azure AD. Para más información, consulte este artículo de la Base de Consulta.

- Si los usuarios de Azure AD reciben un mensaje de error que dice “MFA did not authorize” (MFA no autorizó) cuando se autentican en recursos protegidos, este mensaje generalmente proviene de Azure Active Directory e indica que AuthPoint no pudo validar las credenciales del usuario. Le recomendamos que agregue las direcciones IP de Integración AuthPoint Azure AD como direcciones IP De Confianza Azure Active Directory (Microsoft Entra). La función de IPs De Confianza en Azure se basa en su suscripción a Azure, y podría no estar disponible para todas las cuentas. Podría ser necesaria una configuración adicional si ha realizado cambios en las Políticas predeterminadas de Acceso Condicional de Microsoft.

Para obtener instrucciones detalladas sobre cómo sincronizar usuarios desde Azure AD, consulte Sincronizar Usuarios desde Azure Active Directory.

AuthPoint Gateway

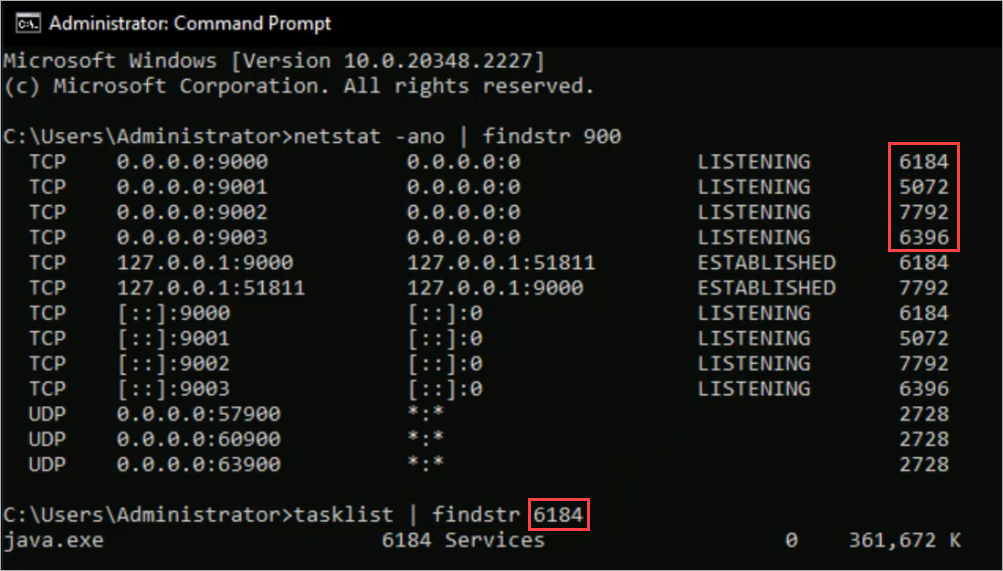

La Gateway utiliza estos puertos de servicio TCP 9000—9003 para la comunicación interna entre los diferentes servicios de la Gateway. Si otras aplicaciones utilizan estos puertos de servicio TCP, es posible que la Gateway no se inicie o aparezca desconectada. Antes de instalar la Gateway, asegúrese de que los puertos necesarios estén abiertos y no se estén usando.

Para verificar que los puertos no estén en uso, puede usar el símbolo del sistema para ejecutar el comando Netstat -ano |findstr 900. Este comando encuentra cualquier cosa que comience con 900.

Si uno de los puertos necesarios está en uso, puede ejecutar el comando Tasklist | findstr process ID para identificar qué proceso está utilizando ese puerto en particular.

Cuando se utiliza el comando tasklist, la AuthPoint Gateway es java.exe. Puede esperar ver eso si ya tiene una Gateway instalada.

MFA para Microsoft 365

Cuando configure la MFA de AuthPoint para Microsoft 365, tenga en cuenta estas recomendaciones y requisitos:

- Para usar la MFA de AuthPoint (SAML), su dominio de Microsoft 365 debe estar federado. Cuando su dominio de Microsoft 365 está federado, Microsoft 365 reenvía los inicios de sesión de los usuarios para ese dominio al proveedor de identidad (AuthPoint) para su autenticación.

- Para usar Microsoft 365, cada usuario debe tener una licencia de AuthPoint y una cuenta de usuario de AuthPoint.

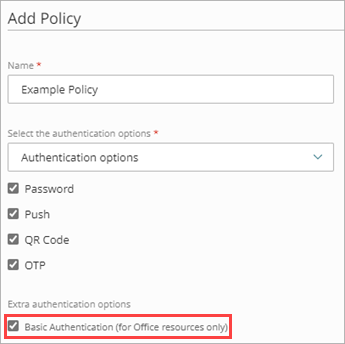

- Las cuentas de servicio deben tener una cuenta de usuario de AuthPoint correspondiente (esto requiere una licencia de AuthPoint para la cuenta de servicio). Si desea que sus cuentas de servicio eludan la MFA, debe configurar una política de autenticación con autenticación básica que solo requiera la autenticación de contraseña.

AuthPoint genera automáticamente un token para los usuarios de la cuenta de servicio, pero usted no tiene que activarlo ni usarlo porque la cuenta de servicio evitará la MFA con la autenticación básica.

- Si tiene aplicaciones cliente más antiguas (por ejemplo, aplicaciones basadas en SMTP, POP o IMAP), o si tiene dispositivos que son parte del dominio de Microsoft 365 pero no tienen una interfaz de usuario (como una impresora), debe habilitar el interruptor Autenticación Básica cuando configura una política de autenticación para su recurso Microsoft 365.

- Para escalonar la implementación de la MFA de AuthPoint para Microsoft 365, puede agregar usuarios a diferentes grupos en AuthPoint y configurar las políticas de autenticación a fin de requerir solo una contraseña para un grupo y la MFA para otro grupo. A medida que implementa AuthPoint, mueva a los usuarios del primer grupo (solo contraseña) al segundo grupo (MFA con push, OTP o código QR).

Recomendamos que cree un plan de comunicación integral para explicar a sus usuarios cómo usar la MFA y qué pasos deben completar. Para presentar AuthPoint a los usuarios finales, consulte AuthPoint para Usuarios Finales

Para conocer los pasos detallados a fin de configurar la MFA de AuthPoint para Microsoft 365, consulte Integración de Office 365 con AuthPoint.

MFA para ADFS

El agente ADFS de AuthPoint agrega la MFA a ADFS para tener protección adicional.

- Si usa ADFS, recomendamos que instale el agente ADFS de AuthPoint para agregar la protección adicional de la MFA.

- Si aún no usa ADFS, es posible que no tenga sentido implementar ADFS para usarlo solo con la MFA de AuthPoint. ADFS requiere servidores, licencias y mantenimiento.

ADFS proporciona más flexibilidad para agregar la MFA a aplicaciones locales y configurar diferentes reglas para diferentes grupos de usuarios. Por ejemplo, con ADFS puede agregar la MFA a Microsoft 365 para grupos específicos de Active Directory. A diferencia de la integración SAML, no tiene que comprar licencias para usuarios que pertenecen a otros grupos.

Para obtener instrucciones detalladas de configuración de la MFA de AuthPoint para ADFS, consulte Configurar la MFA para ADFS.

Si desea usar ADFS para proteger Exchange y también usar la MFA de AuthPoint para proteger los inicios de sesión de ADFS, debe configurar la organización de Exchange para usar la autenticación de ADFS. Para obtener más información, consulte el Paso 6 en la documentación de Microsoft.

MFA para Computadoras y Servidores

La Logon app le permite requerir la MFA cuando los usuarios inician sesión en una computadora o servidor. Esto incluye protección para RDP y RD Gateway.

Antes de instalar la Logon app, asegúrese de lo siguiente:

- Los usuarios pueden iniciar sesión en la computadora o servidor en el que instalará la Logon app.

- Los usuarios tienen una cuenta de usuario de AuthPoint y un token de AuthPoint activo.

Cuando configura e implementa la Logon app:

- La computadora donde instala la Logon app debe estar conectada a Internet cuando inicie sesión por primera vez.

- Puede usar un símbolo del sistema de Windows para instalar la Logon app de forma remota en varias computadoras a través de un Objeto de Políticas de Grupo (GPO) de Active Directory.

- Cuando instala la Logon app, se requiere la MFA para el acceso local y remoto.

- Si usa RD Gateway en conexiones remotas, para requerir la MFA, debe instalar la Logon app en las computadoras a las que se conectan los usuarios. Para permitir que los usuarios inicien sesión localmente sin la MFA, configure la red de su empresa como Ubicación de Red, y configure una nueva política para el recurso de la Logon app con el objeto de política de Ubicación de Red agregado.

Para obtener instrucciones detalladas a fin de configurar e instalar la Logon app, consulte Configurar la MFA para una Computadora o Servidor.

MFA para RD Web

El AuthPoint agent for RD Web agrega la protección de la MFA a RD Web Access. Al configurar el agent for RD Web los usuarios deben autenticarse para acceder a la página de RD Web.

- Después de instalar o actualizar el agent for RD Web, recomendamos que reinicie el servidor.

- Cuando el usuario selecciona una aplicación en la página RD Web Access, el comportamiento es diferente según el navegador web:

- Internet Explorer — Cuando el usuario selecciona una aplicación, se abre directamente en el navegador.

- Otros navegadores — Cuando el usuario selecciona una aplicación, se descarga un archivo .rdp. El usuario debe ejecutar el archivo .rdp y escribir sus credenciales de acceso para acceder a la aplicación.

Las conexiones a través de un archivo .rdp no están protegidas por la MFA. Para requerir la MFA para el acceso directo a estas aplicaciones, recomendamos que instale la Logon app en los servidores que alojan las aplicaciones.

Para obtener instrucciones detalladas a fin de configurar e instalar el AuthPoint agent for RD Web, consulte Acerca del AuthPoint Agent for RD Web.

Aplicación de Reglas de Acceso a la Red

Si utiliza la autenticación multifactor de AuthPoint al mismo tiempo que la Aplicación de Reglas de Acceso a la Red, le recomendamos que utilice una forma alternativa de autenticación, como OTP (contraseña de un solo uso) o un código QR en lugar del método Push. Es posible que el método Push no funcione correctamente si el cliente aún no ha pasado la validación de la Aplicación de Reglas de Acceso a la Red para conectarse a la red. Una vez que el cliente haya pasado exitosamente la validación, los intentos de autenticación posteriores pueden utilizar el método Push.

Vencimiento del Certificado del Access Portal con MFA de AuthPoint

Al configurar el Access Portal, el Firebox genera un certificado de Access Portal que se descarga desde la página Instrucciones de Configuración. Este certificado se carga en AuthPoint cuando se crea un recurso SAML para Access Portal.

El certificado de Access Portal que descargue será válido durante un año a partir de la fecha en que active la casilla de selección Habilitar SAML en Fireware. Después de instalar el certificado, puede ver la fecha de caducidad del certificado en la Fireware Web UI.

Cuando caduca un certificado de Access Portal, se genera automáticamente un nuevo certificado y el Firebox genera un mensaje de registro de eventos con el ID de mensaje 7600-0000. En el Administrador del Sistema Fireware, puede habilitar notificaciones para eventos con ID de mensaje 4001-0004 cuando expira un certificado. Para más información, vaya a Habilitar Notificaciones para Mensajes Específicos.

Después de que el Firebox genere un nuevo certificado de Access Portal, deberá cargar el nuevo certificado en su recurso SAML en AuthPoint.

Resolver Problemas de AuthPoint