Aplica A: ThreatSync

Algunas de las funciones descritas en este tema están disponibles solo para los participantes en el programa ThreatSync Beta. Si una función descrita en este tema no está disponible en su versión de WatchGuard Cloud, es una función exclusiva del programa beta.

Este tema de inicio rápido describe los pasos generales para instalar y configurar ThreatSync en WatchGuard Cloud:

- Antes de Empezar

- Habilitar ThreatSync en Su Cuenta

- Configurar los Ajustes del Dispositivo

- Monitorizar Amenazas

- Realizar Acciones de Respuesta ante Incidentes

- Agregar Políticas de Automatización

ThreatSync+ NDR amplía la funcionalidad existente de ThreatSync en WatchGuard Cloud y ofrece detección y respuesta de red mejoradas, identificación de dispositivos de red y generación de informes avanzada para Fireboxes, firewalls de terceros e infraestructura LAN. Para obtener más información, vaya a Acerca de ThreatSync+ NDR.

ThreatSync+ SaaS le permite monitorizar, detectar e informar sobre la actividad de entornos de nube y SaaS de terceros, como Microsoft 365. Para obtener más información, vaya a Acerca de la Integración de ThreatSync+ SaaS — Microsoft 365.

Antes de Empezar

No es necesario adquirir una nueva licencia para habilitar y utilizar ThreatSync.

Para poder utilizar ThreatSync, asegúrese de que:

- Tiene un Firebox con una suscripción a Total Security Suite que está conectado a WatchGuard Cloud para generación de registros e informes, o un punto de acceso con una licencia de USP Wi-Fi Management, o una licencia completa o de prueba de WatchGuard Endpoint Security (EPDR, Advanced EPDR o EDR) instalada en uno o más dispositivos de endpoint.

WatchGuard EDR Core está incluido en Total Security Suite del Firebox. Para más información, vaya a Funciones de WatchGuard EDR Core.

- Sus Fireboxes ejecutan Fireware v12.9 o superior.

- Sus puntos de acceso ejecutan el firmware v2.0 o superior y tienen habilitada la Monitorización del Espacio Aéreo.

- Para realizar acciones de respuesta contra puntos de acceso de amenazas en integraciones con ThreatSync, los puntos de acceso deben ejecutar el firmware v2.7 o superior y tener habilitada la Monitorización del Espacio Aéreo.

- Se requiere un AP230W, AP330 o AP430CR con una radio de escaneo dedicada para la detección de Evil Twin por aire y las acciones de respuesta de ThreatSync para bloquear las conexiones de clientes inalámbricos a puntos de acceso maliciosos.

- Su software Endpoint Security Windows es v.8.00.21.0001 o superior.

- Si tiene licencias tanto del Firebox como de Endpoint Security, el endpoint está detrás del Firebox.

Cuantos más productos WatchGuard tenga, más información tendrá ThreatSync para correlacionar eventos.

Le recomendamos que espere unos minutos después de la activación de la licencia para habilitar ThreatSync.

Habilitar ThreatSync en Su Cuenta

Para habilitar ThreatSync para su cuenta, en WatchGuard Cloud:

- En el Administrador de Cuentas, seleccione su cuenta.

- Seleccione Monitorizar > Amenazas o Configurar > ThreatSync.

- En el mosaico ThreatSync, haga clic en Habilitar ThreatSync.

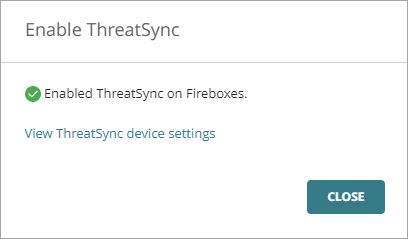

Se abre el cuadro de diálogo Habilitar ThreatSync. ThreatSync se habilita automáticamente en todos los dispositivos de su cuenta.

- Haga clic en Cerrar.

Se abre la página Ajustes de Dispositivo.

Configurar los Ajustes del Dispositivo

Cuando habilita ThreatSync, se habilita automáticamente en sus Fireboxes, puntos de acceso y dispositivos de endpoint asignados a su cuenta. Puede configurar si los dispositivos de endpoint o dispositivos Firebox o de punto de acceso específicos envían datos a ThreatSync en la página Ajustes de Dispositivo.

Para configurar los ajustes de dispositivo de ThreatSync:

- Seleccione Configurar > ThreatSync > Ajustes de Dispositivo.

Se abre la página Ajustes de Dispositivo. - Para especificar si se envían datos de incidentes de todos los dispositivos de endpoint a ThreatSync, habilite o deshabilite el interruptor Endpoints.

- Para habilitar automáticamente ThreatSync para cualquier nuevo Firebox o punto de acceso que asigne a la cuenta en WatchGuard Cloud, marque la casilla de selección situada junto al tipo de dispositivo.

- Para especificar qué Fireboxes o puntos de acceso envían datos y reciben acciones de ThreatSync, desmarque o marque las casillas de selección situadas junto a los nombres de los Fireboxes o puntos de acceso.

- Haga clic en Guardar.

Monitorizar Amenazas

El menú Monitorizar > Amenazas de la UI de administración de ThreatSync muestra un resumen de la actividad de incidentes correlacionados durante un período de tiempo específico. Estas páginas están disponibles en el menú:

Página Resumen

La página Resumen se abre de forma predeterminada desde el menú Monitorizar > Amenazas tanto para Service Providers como para Subscribers. Esta página proporciona un resumen de la actividad de incidentes de su cuenta.

Los mosaicos muestran la cantidad de incidentes en cada nivel de riesgo y con diferentes estados, así como una escala de tiempo de cuándo se produjeron los incidentes. Haga clic en el título de un mosaico para ver los detalles de esos incidentes en la página Incidentes.

Para más información, vaya a Resumen de Incidentes de ThreatSync.

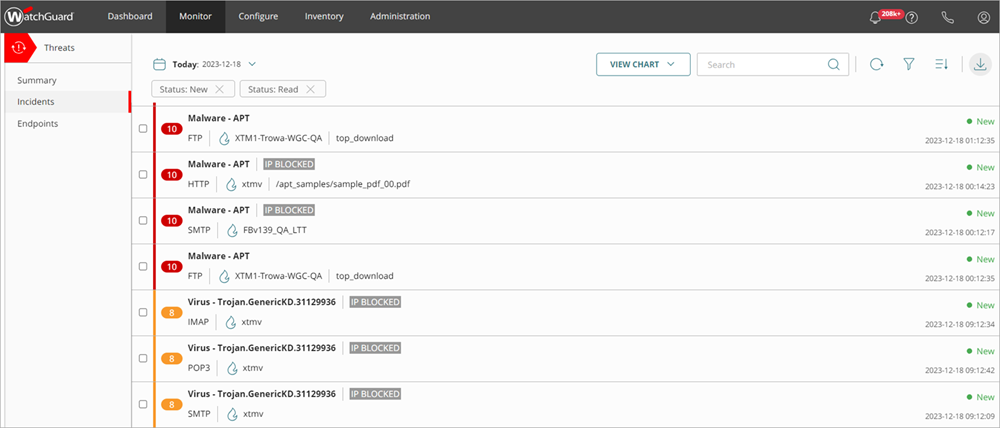

Página Incidentes

La página Incidentes proporciona una lista centralizada de incidentes para que los Respondedores ante Incidentes puedan revisarla y administrarla. Puede filtrar la lista por fecha, tipo de incidente, acción, riesgo o estado, y puede realizar acciones en uno o varios incidentes.

De forma predeterminada, la lista se ordena por nivel de riesgo en orden descendente, para que pueda ver las amenazas más críticas en la parte superior de la lista de incidentes y tomar acción si es necesario. Para más información, vaya a Monitorizar Incidentes de ThreatSync.

Para ver información más detallada de un incidente específico, haga clic en el incidente de la lista. Para más información, vaya a Revisar los Detalles del Incidente

Puede configurar reglas de notificación en WatchGuard Cloud para enviar alertas de eventos ThreatSync. Para más información, vaya a Configurar las Reglas de Notificación de ThreatSync.

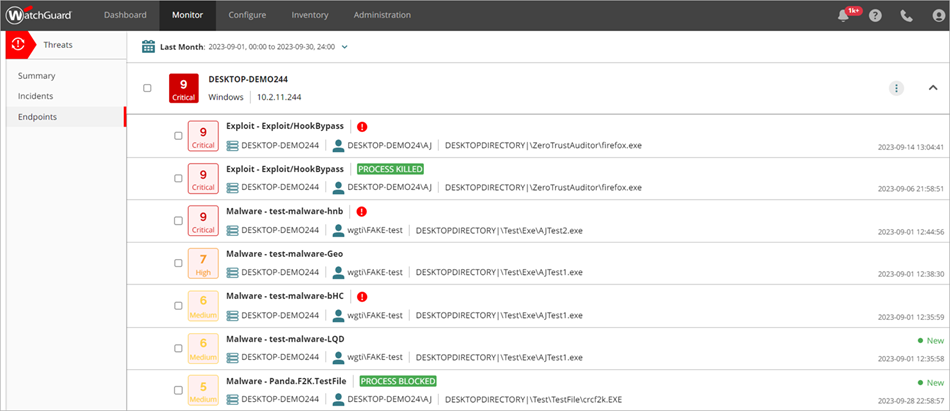

Página Endpoints

La página Endpoints proporciona una lista centralizada de endpoints y permite a los Respondedores ante Incidentes revisar y realizar acciones de respuesta para los dispositivos de endpoint.

De forma predeterminada, la lista de endpoints muestra los endpoints asociados a incidentes para la fecha actual. Puede cambiar el intervalo de fechas para ver endpoints de fechas diferentes. Para más información, vaya a Monitorizar los Endpoints de ThreatSync.

Realizar Acciones de Respuesta ante Incidentes

Mientras monitoriza las amenazas detectadas por ThreatSync y revisa los detalles del incidente, puede decidir tomar una de estas acciones de respuesta al incidente:

- Bloquear IP/Desbloquear IP — Bloquea o desbloquea la dirección IP externa asociada con el incidente. Cuando selecciona esta acción, todos los Fireboxes en la cuenta WatchGuard Cloud bloquean o desbloquean las conexiones hacia y desde la dirección IP.

Las direcciones IP bloqueadas por ThreatSync no aparecen en la lista de Sitios Bloqueados por el Firebox en Fireware o WatchGuard Cloud. Para más información, vaya a Administrar Elementos Bloqueados por ThreatSync.

- Eliminar Archivo/Restaurar Archivo — Elimina el archivo marcado asociado al incidente, o restaura un archivo previamente eliminado.

- Aislar Dispositivo/Dejar de Aislar Dispositivo — Aísla la computadora de la red para evitar la propagación de la amenaza y bloquear la filtración de información confidencial, o deja de aislar una computadora previamente aislada.

- Bloquear Punto de Acceso / Dejar de Bloquear Punto de Acceso — Bloquea las conexiones de clientes inalámbricos a los puntos de acceso maliciosos.

El punto de acceso WatchGuard que detecta el dispositivo malicioso debe tener una radio de escaneo dedicada para realizar acciones de respuesta por aire y bloquear las conexiones de los clientes inalámbricos a un punto de acceso malicioso.

- Detener Proceso — Interrumpe un proceso que mostró un comportamiento malicioso asociado con el incidente.

- Control Remoto — Se conecta de forma remota a la computadora con Windows seleccionada en su red para permitirle investigar y remediar un posible ataque. La herramienta de control remoto requiere Advanced EPDR. Para más información, vaya a Acerca de la Herramienta Control Remoto.

- Bloquear/Desbloquear Usuario — Bloquea o desbloquea al usuario asociado con un incidente de Acceso con Credenciales en AuthPoint. Para obtener más información sobre cómo bloquear usuarios o activar usuarios bloqueados en AuthPoint, vaya a Bloquear un Usuario o Token.

No todas las acciones se aplican a todos los tipos de incidentes.

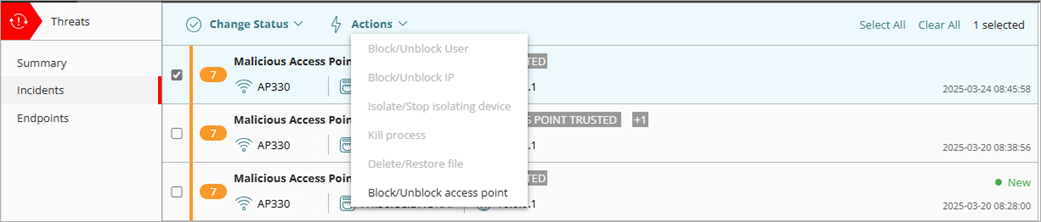

Para realizar una acción para uno o varios incidentes, desde la página Incidentes:

- Seleccione Monitorizar > Amenazas > Incidentes.

Se abre la página Incidentes. - Marque la casilla de selección junto a uno o más incidentes en la lista.

Aparecen los menús Cambiar Estado y Acciones. - En la lista desplegable Acciones, seleccione la acción que desea realizar.

Las recomendaciones para un incidente en la página Detalles del Incidente determinan qué acciones están disponibles en la lista desplegable Acciones de la página Incidentes. Por ejemplo, si la acción recomendada para un incidente es aislar un dispositivo, se activa la opción Aislar/Dejar de aislar dispositivo en la lista desplegable Acciones.

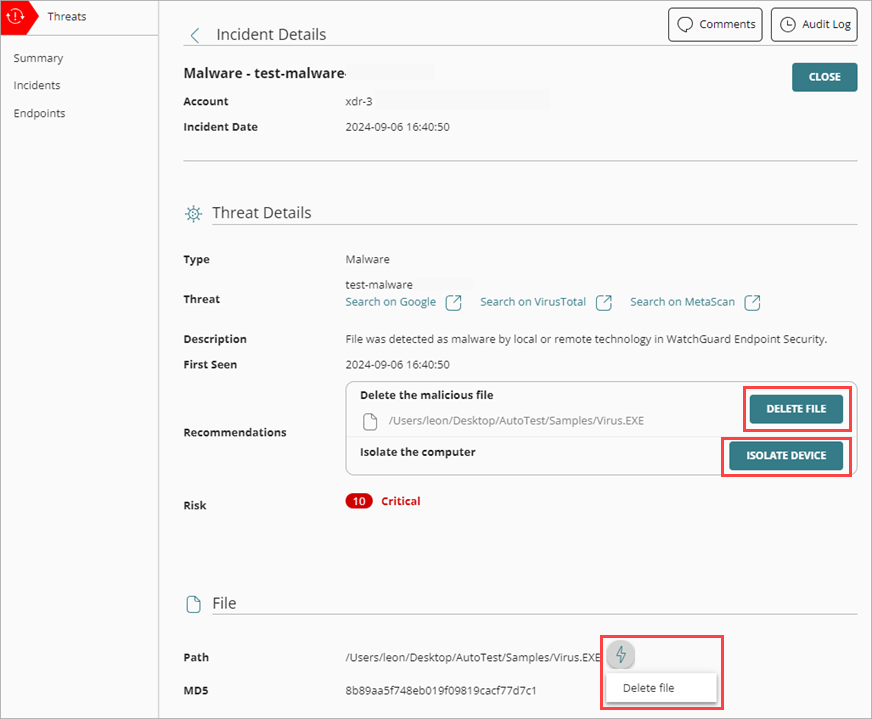

Para realizar una acción para un incidente, desde la página Detalles del Incidente:

- Seleccione Monitorizar > Amenazas > Incidentes.

Se abre la página Incidentes. - Haga clic en un incidente en la lista de incidentes.

Se abre la página Detalles del Incidente. - Para realizar una acción:

- En la sección Detalles de Amenaza, haga clic en una acción.

- En otras secciones, haga clic en el icono del rayo

para abrir el menú de acciones y, a continuación, seleccione una acción.

para abrir el menú de acciones y, a continuación, seleccione una acción.

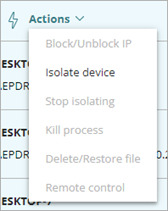

Para realizar una acción en uno o más endpoints, desde la página Endpoints:

- Seleccione Monitorizar > Amenazas > Endpoints.

Se abre la página Endpoints. - Marque la casilla de selección junto a uno o más endpoints en la lista.

Aparece el menú Acciones. - En la lista desplegable Acciones, seleccione la acción que desea realizar.

Para más información sobre acciones de respuesta, vaya a Realizar Acciones sobre Incidentes y Endpoints.

También puede cerrar o cambiar el estado de los incidentes después de revisarlos. Para más información, vaya a Cerrar o Cambiar el Estado de los Incidentes.

Agregar Políticas de Automatización

Puede configurar políticas de automatización para que realicen automáticamente acciones de ThreatSync por usted.

Recomendamos que no agregue políticas de automatización distintas de las políticas de automatización predeterminadas en Prácticas Recomendadas de ThreatSync hasta que esté familiarizado con los distintos tipos de incidentes que pueden ocurrir en su entorno y las acciones de respuesta que puede realizar.

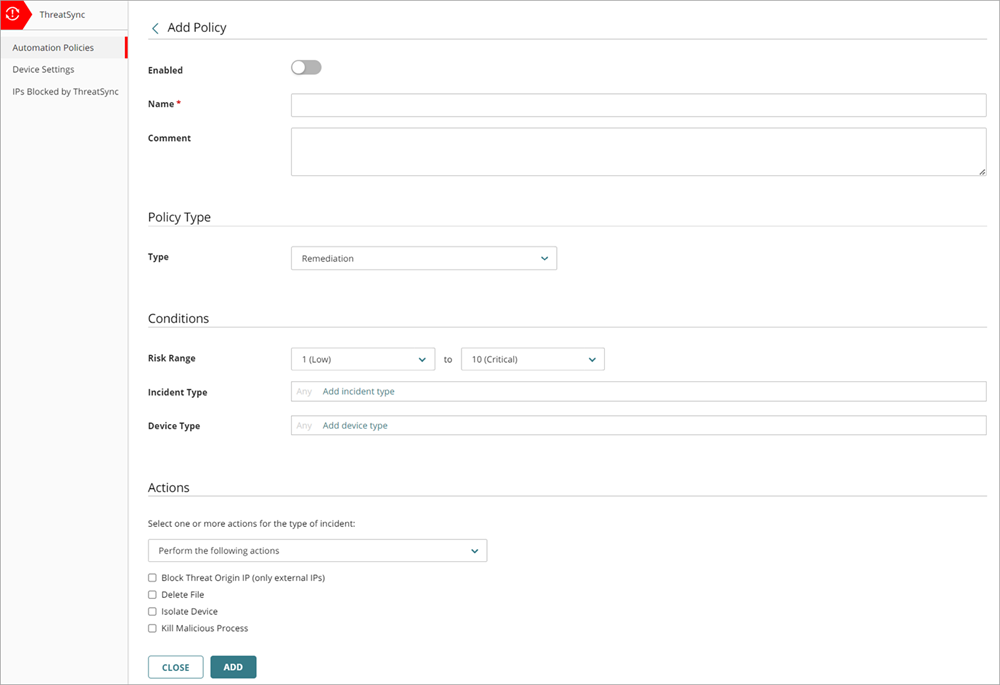

Para agregar una política de automatización (cuentas Subscriber):

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Si es un Service Provider y desea agregar una política de automatización a su propia cuenta Subscriber, en el Administrador de Cuentas, seleccione Mi Cuenta.

- Seleccione Configurar > ThreatSync.

Se abre la página Políticas de Automatización. - Haga clic en Agregar Política de Automatización.

Se abre la página Agregar Política.

- Para habilitar la nueva política, haga clic en el interruptor Habilitado.

- Ingrese un Nombre para su política y cualquier comentario relevante.

- En la sección Tipo de Política, en la lista desplegable Tipo, seleccione el tipo de política que desea crear:

- Remediación — La política de automatización realiza las acciones de remediación especificadas para los incidentes que cumplen las condiciones.

- Cerrar — La política de automatización cambia el estado de los incidentes que cumplen las condiciones a Cerrado.

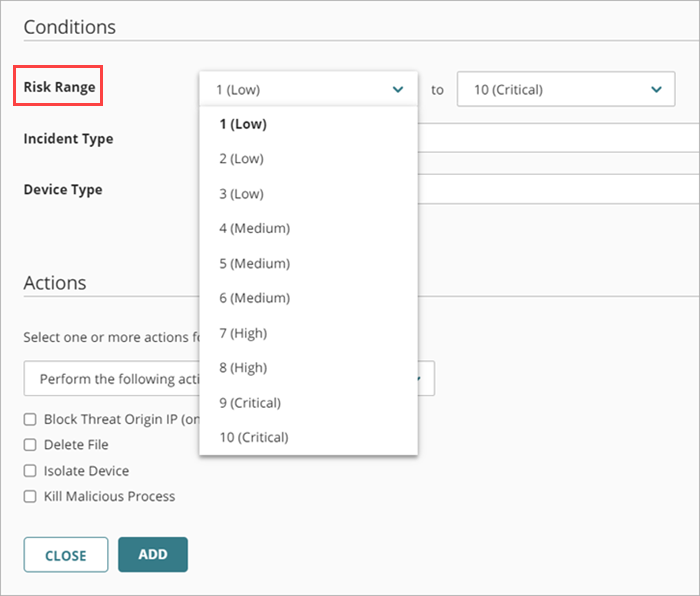

- En la sección Condiciones, especifique las condiciones que debe cumplir un incidente para que se aplique esta política de automatización:

- Intervalo de Riesgo — Especifica un rango de niveles de riesgo de incidentes. Para más información, vaya a Niveles y Puntuaciones de Riesgo de ThreatSync.

- Tipo de Incidente — Seleccione uno o más de estos tipos de incidentes:

- Política de Seguridad Avanzada — La ejecución de scripts maliciosos y programas desconocidos que utilizan técnicas avanzadas de infección.

- Exploit — Ataques que intentan inyectar código malicioso para explotar procesos vulnerables.

- Intento de Intrusión — Un evento de seguridad en el que un intruso intenta obtener acceso no autorizado a un sistema.

- IOA — Los Indicadores de Ataque (IOA) son indicadores que tienen alta probabilidad de ser un ataque.

- URL Maliciosa — URL creada para distribuir malware, como ransomware.

- IP Maliciosa — Una dirección IP asociada a una actividad maliciosa.

- Malware — Software malicioso diseñado para dañar, interrumpir y obtener acceso no autorizado a sistemas informáticos.

- PUP — Programas Potencialmente Indeseados (PUP) que pueden instalarse cuando se instala otro software en una computadora.

- Virus — Código malicioso que se introduce en los sistemas informáticos.

- Acceso con Credenciales — Incidente de AuthPoint que indica un intento de comprometer las credenciales de la cuenta.

- Punto de Acceso Malicioso — Un punto de acceso no autorizado conectado a su red o que opera en su espacio aéreo.

- Tipo de Dispositivo — Seleccione uno o varios de estos tipos de dispositivos:

- Firebox

- Endpoint

- AuthPoint

- Punto de Acceso

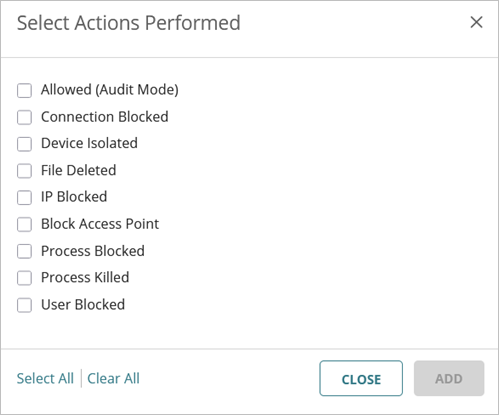

Acciones Realizadas — Seleccione una o más de las acciones realizadas sobre un incidente (solo tipo de política Close).

- Permitido (Modo Auditoría) — Se ha detectado un incidente, pero como el dispositivo está en modo Auditoría, no se realizó ninguna acción.

- Conexión Bloqueada — Conexión bloqueada.

- Proceso Bloqueado — Proceso bloqueado por un dispositivo de endpoint.

- Dispositivo Aislado — La comunicación con el dispositivo está bloqueada.

- Archivo Eliminado — El archivo se clasificó como malware y se eliminó.

- IP Bloqueada — Las conexiones de red hacia y desde esta dirección IP están bloqueadas.

- Bloquear Punto de Acceso — Las conexiones de clientes inalámbricos al punto de acceso malicioso están bloqueadas.

- Proceso Detenido — Proceso finalizado por un dispositivo de endpoint.

- Detectado — Se detectó un incidente, pero no se realizó ninguna acción.

- Usuario Bloqueado — Incidente de Acceso con Credenciales en el que el usuario fue bloqueado en AuthPoint.

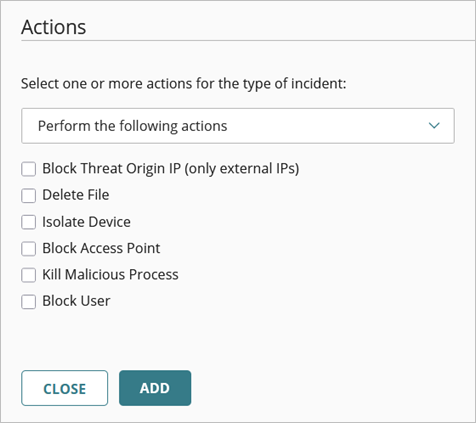

- En la sección Acciones, en la lista desplegable, seleccione si desea realizar o impedir las acciones especificadas.

- Perform (Realizar) — ThreatSync realiza las acciones especificadas para los nuevos incidentes que cumplen con las condiciones de la política.

- Prevent (Prevenir) — ThreatSync previene las acciones especificadas. Para crear una excepción de una política más amplia Perform, puede agregar una política con la acción Prevent y clasificarla en un nivel más alto que la otra política en la lista de políticas. Una política con la acción Prevenir no impide la ejecución manual de una acción por parte de un operador.

- Seleccione una o varias de estas acciones para realizarlas o impedirlas:

- Bloquear IP de Origen de la Amenaza (solo IP externas) — Bloquea la dirección IP externa asociada con el incidente. Cuando selecciona esta acción, todos los Fireboxes con ThreatSync habilitado en la cuenta de WatchGuard Cloud bloquean las conexiones hacia y desde la dirección IP.

- Eliminar Archivo — Elimina los archivos marcados asociados con el incidente.

- Aislar Dispositivo — Aísla la computadora de la red para evitar la propagación de la amenaza y bloquear la filtración de información confidencial.

- Bloquear Punto de Acceso — Bloquea las conexiones de clientes inalámbricos al punto de acceso malicioso.

- Detener Proceso Malicioso — Interrumpe un proceso que mostró un comportamiento malicioso asociado con el incidente.

- Bloquear/Desbloquear Usuario — Bloquea o desbloquea al usuario asociado con un incidente de Acceso con Credenciales en AuthPoint. Para obtener más información sobre cómo bloquear usuarios o activar usuarios bloqueados en AuthPoint, vaya a Bloquear un Usuario o Token.

- Cerrar el Incidente — Cambia el estado del incidente a Cerrado (solo tipo de política Close).

Si el tipo de política es Close, la acción Cerrar el Incidente se selecciona automáticamente y no se puede seleccionar una acción diferente.

- Haga clic en Agregar.

La nueva política se agrega a la lista de políticas.

Los Service Providers pueden crear plantillas de políticas de automatización que incluyan múltiples políticas de automatización y luego asignarlas a sus cuentas administradas. Para más información, vaya a Administrar las Plantillas de Política de Automatización de ThreatSync (Service Providers).

Prácticas Recomendadas de ThreatSync