Aplica A: ThreatSync

Un incidente es una actividad que se confirma como maliciosa. Un incidente puede ser tan simple como un indicador de compromiso, o tan complejo como un indicador de ataque que secuencia comportamientos para determinar la intención maliciosa.

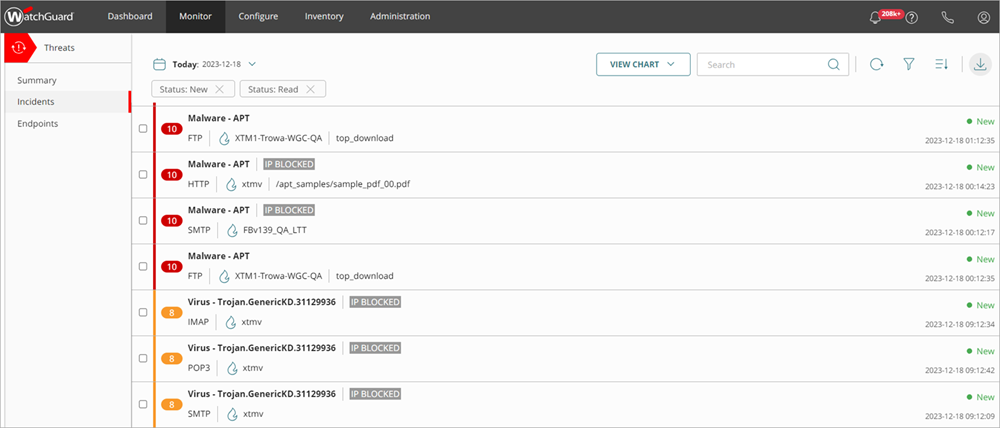

La página Incidentes proporciona una lista centralizada de incidentes para que los Respondedores ante Incidentes los revisen y realicen acciones con respecto a ellos. Cada incidente que aparece en la página es procesable.

En la página Incidentes, usted puede:

- Cambiar el Intervalo de Fechas

- Ordenar y Filtrar la Lista Incidentes

- Ver Gráficos de Incidentes

- Descargar el Informe de la Lista de Incidentes

- Control Remoto

Para obtener más información sobre los incidentes, vaya a Revisar los Detalles del Incidente. Para más información sobre cómo realizar acciones sobre un incidente, vaya a Realizar Acciones sobre Incidentes y Endpoints.

Para abrir la lista de incidentes de ThreatSync:

- Seleccione Monitorizar > Amenazas > Incidentes.

Se abre la página Incidentes.

- Para ver incidentes específicos en la página:

- Para ver información más detallada de un incidente específico en la página Detalles del Incidente, haga clic en el incidente. ¡Consejo! Para más información, vaya a Revisar los Detalles del Incidente.

Puede realizar acciones con respecto a los incidentes directamente desde la página Incidentes. Para más información, vaya a Realizar Acciones sobre Incidentes y Endpoints.

Cambiar el Intervalo de Fechas

De forma predeterminada, la lista de incidentes muestra los incidentes ocurridos en la fecha actual. Puede cambiar el intervalo de fechas para ver incidentes de fechas diferentes.

Para filtrar la lista de incidentes por intervalo de fechas:

- En la parte superior de la página, haga clic en

.

. - En la lista desplegable, seleccione uno de estos períodos de tiempo:

- Hoy

- Ayer

- Las Últimas 24 Horas

- Los Últimos 7 Días

- Los Últimos 14 Días

- Este Mes

- El Mes Pasado

- Personalizado

- Si selecciona Personalizado, especifique una fecha de inicio y finalización para el período de tiempo personalizado. Haga clic en Guardar.

Ordenar y Filtrar la Lista Incidentes

De forma predeterminada, la lista de incidentes muestra los incidentes con estado Nuevo y Leído, ordenados por nivel de riesgo en orden descendente, de modo que las amenazas más críticas se encuentran al principio de la lista.

Para personalizar los incidentes que ve, puede filtrar la lista de incidentes por tipo de incidente, acción, riesgo o estado. También puede ordenar la lista por nivel de riesgo o fecha.

Para ordenar la lista de incidentes:

- En la parte superior de la página, haga clic en

.

.

Se abre una lista desplegable.

- Seleccione si desea ordenar los incidentes por fecha o por nivel de riesgo, en orden ascendente o descendente.

Para filtrar la lista de incidentes:

- En la parte superior de la página, haga clic en

.

.

Se abre el cuadro de diálogo Filtrar.

- Seleccione una o varias opciones de filtrado:

- Haga clic en Aplicar Filtros.

Tipo de Incidente

Para filtrar la lista de incidentes por Tipo de Incidente, seleccione una o más de estas opciones:

- Política de Seguridad Avanzada — La ejecución de scripts maliciosos y programas desconocidos que utilizan técnicas avanzadas de infección.

- Exploit — Ataques que intentan inyectar código malicioso para explotar procesos vulnerables.

- Intento de Intrusión — Un evento de seguridad en el que un intruso intenta obtener acceso no autorizado a un sistema.

- IOA — Los Indicadores de Ataque (IOA) son indicadores que tienen alta probabilidad de ser un ataque.

- URL Maliciosa — URL creada para distribuir malware, como ransomware.

- IP Maliciosa — Una dirección IP asociada a una actividad maliciosa.

- Malware — Software malicioso diseñado para dañar, interrumpir y obtener acceso no autorizado a sistemas informáticos.

- PUP — Programas Potencialmente Indeseados (PUP) que pueden instalarse cuando se instala otro software en una computadora.

- Virus — Código malicioso que se introduce en los sistemas informáticos.

- Programa Desconocido — Programa bloqueado porque aún no ha sido clasificado por WatchGuard Endpoint Security. Para más información sobre lo que ocurre cuando Endpoint Security reclasifica un programa desconocido, vaya a Reclasificación de Incidentes.

- Punto de Acceso Malicioso — Un punto de acceso inalámbrico no autorizado conectado a su red o que opera en su espacio aéreo.

- Acceso con Credenciales — Incidente de AuthPoint que indica un intento de comprometer las credenciales de la cuenta.

Acción

Para filtrar la lista de incidentes por acción realizada con respecto al incidente, seleccione una o más de estas casillas:

- Permitido (Modo Auditoría) — Se ha detectado un incidente, pero como el dispositivo está en modo Auditoría, no se realizó ninguna acción.

- Conexión Bloqueada — Conexión bloqueada.

- Proceso Bloqueado — Proceso bloqueado por un dispositivo de endpoint.

- Dispositivo Aislado — La comunicación con el dispositivo está bloqueada.

- Archivo Eliminado — El archivo se clasificó como malware y se eliminó.

- IP Bloqueada — Las conexiones de red hacia y desde esta dirección IP están bloqueadas.

- Bloquear Punto de Acceso — Las conexiones de clientes inalámbricos al punto de acceso malicioso están bloqueadas.

- Proceso Detenido — Proceso finalizado por un dispositivo de endpoint.

- Detectado — Se detectó un incidente, pero no se realizó ninguna acción.

- Usuario Bloqueado — Incidente de Acceso con Credenciales en el que el usuario fue bloqueado en AuthPoint.

Para filtrar la lista de incidentes por estado de la acción, seleccione una o más de estas casillas:

- Realizado — La acción solicitada se ha completado.

- Realizando — La acción solicitada está en curso.

- No Realizada — La acción solicitada aún no se ha realizado.

- Error — La acción solicitada no se ha completado y ha devuelto un error. Para más información, vaya a Resolución de Problemas de Errores de Incidentes.

Riesgo

Para filtrar la lista de incidentes por nivel de riesgo, seleccione una o más de estas opciones:

- 10 — Crítico

- 9 — Crítico

- 8 — Alto

- 7 — Alto

- 6 — Medio

- 5 — Medio

- 4 — Medio

- 3 — Bajo

- 2 — Bajo

- 1 — Bajo

Para más información, vaya a Niveles y Puntuaciones de Riesgo de ThreatSync.

Estado

De forma predeterminada, la lista de incidentes muestra los incidentes con estado Nuevo y Leído. Para filtrar la lista de incidentes por estado, seleccione una o varias de estas opciones:

- Nuevo — Nuevos incidentes aún no revisados en la página Detalles del Incidente.

- Leído — Incidentes revisados en la página Detalles del Incidente o marcados manualmente como Leído.

- Cerrado — Incidentes cerrados por una política de automatización o cerrados manualmente porque un analista determinó que la amenaza ya no es motivo de preocupación.

Para obtener información sobre cómo cerrar o cambiar el estado de un incidente, vaya a Cerrar o Cambiar el Estado de los Incidentes.

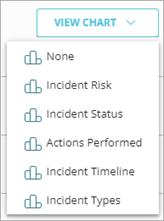

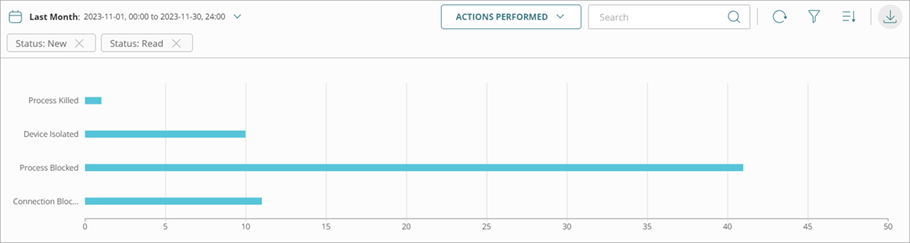

Ver Gráficos de Incidentes

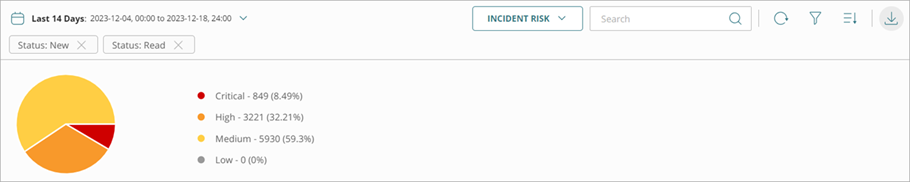

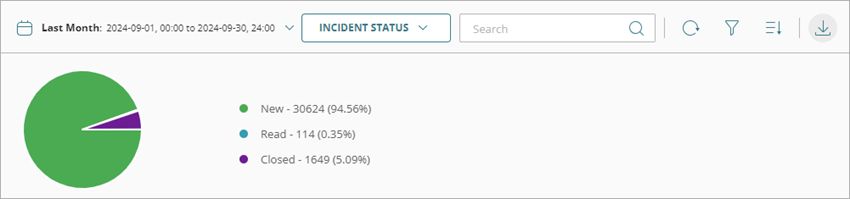

Hay gráficos disponibles para ver en la página Incidentes desde la lista desplegable Ver Gráfico. Cada gráfico incluye datos del intervalo de fechas especificado.

- Riesgo de Incidentes — Muestra un gráfico circular de incidentes de riesgo Bajo, Medio, Alto y Crítico.

- Estado de Incidentes — Muestra un gráfico circular de incidentes Nuevos, Leídos y Cerrados.

- Acciones Realizadas — Muestra un gráfico de las acciones realizadas con respecto a los incidentes.

- Escala de Tiempo de Incidentes — Muestra una escala de tiempo de los incidentes en forma de gráfico de barras o de líneas. Pase el mouse sobre los datos del gráfico para ver la fecha y hora del incidente.

- Tipos de Incidentes — Muestra un gráfico circular con los tipos de incidentes.

Cuando WatchGuard Endpoint Security (EPDR) bloquea un archivo y este se registra como un incidente, usted puede autorizar a Endpoint Security para que permita el archivo. Para más información, vaya a Configurar los Ajustes de Software Autorizado (Computadoras con Windows).

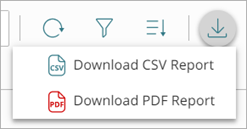

Descargar el Informe de la Lista de Incidentes

Puede descargar un informe de la Lista de Incidentes en formato CSV o PDF en la página Incidentes. Los informes muestran datos de incidentes filtrados según sus opciones de orden y filtrado para el período de tiempo especificado.

Si selecciona un gráfico en la lista desplegable Ver Gráfico, el gráfico seleccionado también aparecerá en el informe de la Lista de Incidentes en PDF. Si no desea gráficos en el informe en PDF, seleccione Ninguno en la lista desplegable Ver Gráfico.

Para descargar un informe de Lista de Incidentes, haga clic en ![]() y seleccione Descargar Informe en CSV o Descargar Informe en PDF.

y seleccione Descargar Informe en CSV o Descargar Informe en PDF.

El informe en PDF proporciona detalles sobre los incidentes para el intervalo de fechas seleccionado con los filtros aplicados por tipo de incidente, acción, riesgo o estado.

Cuando descarga un informe desde la página Incidentes, puede elegir incluir solo los primeros 10.000 incidentes o todos los incidentes del informe. Cuando se incluyen solo los primeros 10.000 incidentes, el informe se genera y se descarga inmediatamente. Cuando se incluyen todos los incidentes, el informe se genera en segundo plano y se muestra una notificación que le indica que descargue el informe cuando esté listo.

Para descargar el Informe de Resumen de Amenazas, vaya a Resumen de Incidentes de ThreatSync.

Para programar un informe de ThreatSync, vaya a Programar Informes de ThreatSync.

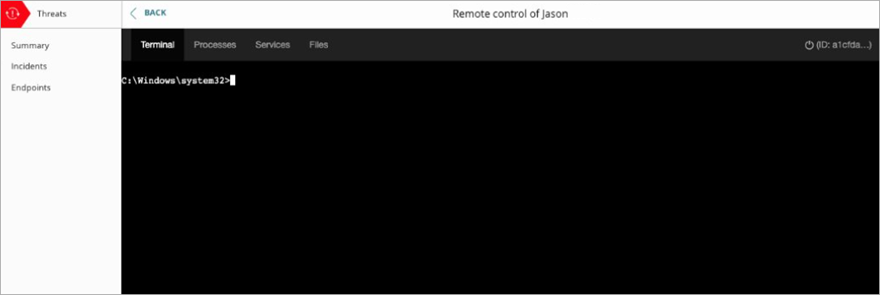

Control Remoto

Con la herramienta de control remoto, puede conectarse de forma remota a computadoras con Windows, Mac o Linux de su red para investigar y remediar posibles ataques.

Para utilizar esta función, las computadoras remotas deben tener:

- Una licencia de WatchGuard Advanced EPDR activa

- Un perfil de ajustes de control remoto asignado en Endpoint Security. Para más información, vaya a Configurar los Ajustes del Control Remoto.

Para más información, vaya a Acerca de la Herramienta Control Remoto en la Ayuda de Endpoint Security.

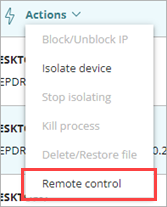

Para iniciar una sesión de control remoto, desde la página Incidentes:

- Marque la casilla de selección junto al incidente.

Aparece el menú Acciones. - En la lista desplegable Acciones, seleccione Control Remoto.

- Seleccione Control Remoto.

Se abre la ventana Control Remoto de la computadora.

Realizar Acciones sobre Incidentes y Endpoints

Revisar los Detalles del Incidente

Monitorizar los Endpoints de ThreatSync

Acerca de la Herramienta Control Remoto

Configurar los Ajustes de Software Autorizado (Computadoras con Windows)