Gilt für: WatchGuard Cloud-verwaltete Access Points (AP130, AP230W, AP330, AP332CR, AP430CR, AP432)

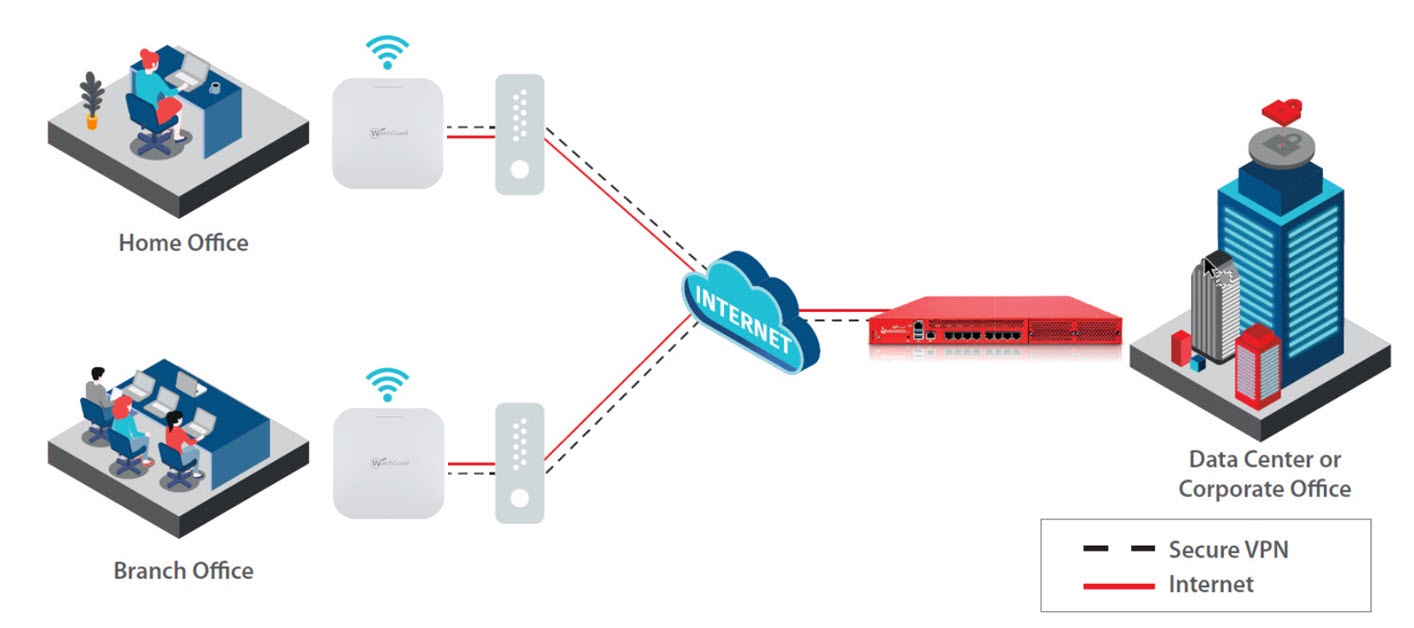

Sie können einen sicheren VPN-Tunnel zwischen einem WatchGuard Cloud-verwalteten Access Point und einer Cloud-verwalteten Firebox erstellen.

Access Point VPN wird derzeit nur mit einer Cloud-verwalteten Firebox unterstützt.

Über einen VPN-Tunnel mit IKEv2 (IKE Version 2) können sich Telearbeitende besser und sicher mit dem Rechenzentrum des Unternehmens verbinden, ohne dass eine Benutzer-Konfiguration nötig ist.

Zum Beispiel:

- Ein Remote-Mitarbeiter, der zu Hause arbeitet und eine sichere Verbindung zum Firmennetzwerk benötigt.

- Eine kleine Niederlassung, die keine Firewall, aber eine sichere Verbindung zum Firmennetzwerk benötigt.

Weitere Informationen zum Einrichten eines Access Point VPN finden Sie im Video-Tutorial VPN-Konnektivität für Access Points (11 Minuten).

Access Point VPN-Anforderungen

Zum Erstellen eines Access Point VPN benötigen Sie:

- Cloud-verwaltete Firebox mit aktiviertem Mobile VPN (IKEv2)

- SSID mit aktiviertem NAT auf Ihrem Access Point

Die Funktion Access Point VPN unterstützt keine SSID mit aktiviertem VLAN oder PPSK, oder wenn die SSID mit Captive Portal konfiguriert ist.

- WatchGuard USP Wi-Fi-Lizenz

Netzwerkanforderungen

Falls sich der für das VPN genutzte Access Point hinter einer anderen Firewall oder einem Router befindet, müssen folgende Ports für die VPN-Kommunikation offen sein:

- UDP-Port 500

- UDP-Port 4500

Typischerweise müssen Sie ESP IP Protokoll 50 nicht angeben, da es in den UDP-Port 4500 Paketen enthalten ist. Dieser Port wird für NAT-Traversal verwendet und ESP kann NAT nicht nutzen. Da der Access Point in den meisten Fällen das Perimetergerät ist, wird er immer NAT-Traversal nutzen.

Stellen Sie sicher, dass IPSec Passthrough für ausgehende Verbindungen auf Ihrer Firewall oder Ihrem Router aktiviert ist. Bei vielen Geräten ist dies bereits standardmäßig aktiviert. Auf einer WatchGuard Firebox können Sie die Option zum Hinzufügen einer Passthrough-Regel in den globalen VPN-Einstellungen in der Fireware Web UI oder im Policy Manager aktivieren. Weitere Informationen finden Sie unter Über Globale VPN-Einstellungen in der Fireware-Hilfe.

Ein Access Point VPN konfigurieren

Folgen Sie diesen Schritten bei der Konfiguration eines Access Point VPN:

- Fireboxen mit Mobile VPN (IKEv2) konfigurieren

- Access Point Sites hinzufügen

- SSIDs mit NAT hinzufügen

- Access Point VPNs konfigurieren

- Die Site-Konfiguration für einen Access Point bereitstellen

- Access Point VPNs testen

Fireboxen mit Mobile VPN (IKEv2) konfigurieren

Mobile Virtual Privat Netzwerk (Mobile VPN) schafft eine sichere Verbindung zwischen einem Remote-Gerät, wie einem Access Point, und Netzwerkressourcen hinter der Firebox.

Cloud-verwaltete Fireboxen und WatchGuard-Access Points unterstützen Mobile VPN with IKEv2 für die VPN-Verbindung, das IPSec für eine starke Verschlüsselung und Authentifizierung nutzt.

Für die Einrichtung eines VPN zwischen einem Access Point und einer Cloud-verwalteten Firebox müssen Sie zuerst ein Mobile VPN with IKEv2 auf der Firebox konfigurieren.

- Wählen Sie in einem Subscriber-Konto Konfigurieren > Geräte.

- Wählen Sie die Firebox aus.

- Wählen Sie Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet. - Wählen Sie im Abschnitt VPN Mobile VPN hinzufügen.

Die Seite Mobile VPN hinzufügen wird geöffnet. - Wählen Sie IKEv2.

Die Konfigurationsseite für Mobile VPN with IKEv2 wird geöffnet.

- Geben Sie einen Namen für das VPN ein.

- Klicken Sie im Abschnitt mit den Firebox-Adressen auf Domänenname oder IP-Adresse hinzufügen. Fügen Sie den Domänennamen oder die öffentliche IP-Adresse der Firebox hinzu.

- Klicken Sie auf Speichern.

Wenn Sie das Access Point VPN konfigurieren und bereitstellen, erstellt die Firebox automatische eine entsprechende Authentifizierungsgruppe für Access Point-VPN-Benutzer für das Mobile VPN. Der Gruppenname ist der Name der Access Point Site, während die Seriennummer des Geräts der in den Gruppendetails angezeigte Benutzername für den Access Point ist.

Weitere Informationen finden Sie unter Mobile VPN with IKEv2 für eine Cloud-verwaltete Firebox konfigurieren.

Access Point Sites hinzufügen

Sie konfigurieren ein VPN in einer Access Point Site. Weitere Informationen über Access Point Sites finden Sie unter Über Access Point Sites.

So konfigurieren Sie ein Access Point VPN in WatchGuard Cloud:

- Wählen Sie in einem Subscriber-Konto Konfigurieren > Access Point Sites.

Die Seite Access Point Sites wird geöffnet. - Klicken Sie auf Standort hinzufügen.

Sie können auch eine bestehende Access Point Site auswählen und konfigurieren.

- Geben Sie einen Namen und eine Beschreibung für die Access Point Site ein und klicken Sie auf Hinzufügen.

Die Seite Access Point Site-Konfiguration wird geöffnet.

SSIDs mit NAT hinzufügen

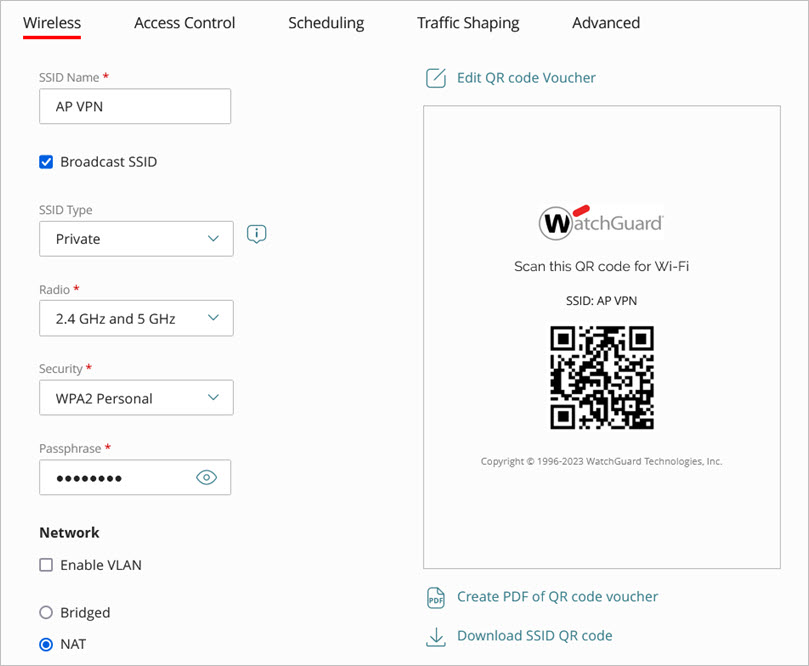

So fügen Sie eine NAT-fähige SSID zur Site für das Access Point VPN hinzu:

- Klicken Sie in der Kachel WLAN-Netzwerke auf SSID hinzufügen.

Die Seite SSID hinzufügen wird geöffnet.

Konfigurieren Sie diese SSID-Einstellungen:

- SSID-Name — Geben Sie den SSID-Namen ein. Dies ist der Name für dieses WLAN-Netzwerk, der für Clients angezeigt wird.

- SSID aussenden — Aktivieren Sie das Kontrollkästchen SSID aussenden, um den SSID-Namen an WLAN-Clients zu senden. Wenn Sie den SSID-Namen verbergen möchten, deaktivieren Sie dieses Kontrollkästchen.

- SSID-Typ — Wählen Sie ein Privates WLAN-Netzwerk.

- Sender — Wählen Sie die Access Point-Sender (2,4 GHz, 5 GHz oder sowohl 2,4 GHz als auch 5 GHz), die diese SSID senden werden.

- Sicherheit — Wählen Sie den Typ der Sicherheit und die Passphrase für diese SSID. Wir empfehlen Ihnen, mindestens WPA2 Personal zu verwenden.

- Sie müssen im Abschnitt Netzwerk NAT auswählen.

Das Access Point VPN kann nicht mit einer SSID im Bridge-Modus oder mit aktiviertem VLAN betrieben werden.

- Konfigurieren Sie beim Aktivieren von NAT auf der SSID folgende Einstellungen:

- Lokale IP-Adresse (Gateway) — Eine IP-Adresse im ausgewählten Netzwerk außerhalb des DHCP-Adress-Pools. Diese Adresse wird als Gateway-Adresse für die Clients im WLAN-Netzwerk verwendet.

Achten Sie bei der Konfiguration des IP-Adressbereichs darauf, Konflikte mit bestehenden IP-Adressen Ihres Netzwerks zu vermeiden.

- Subnetzmaske — Die Netzmaske für das ausgewählte Netzwerk.

- DHCP-Pool Start-IP-Adresse — Die Start IP-Adresse des DHCP-Adress-Pools im gewählten Netzwerk.

- DHCP-Pool End IP-Adresse — Die End IP-Adresse des DHCP-Adress-Pools im ausgewählten Netzwerk.

- Lease-Zeit — Die DHCP-Lease-Zeit in Stunden (1 bis 24).

- Primarer und sekundärer DNS-Server — Die primären und sekundären DNS-Server, an die WLAN-Clients DNS-Abfragen stellen. Der primäre DNS-Server sollte der DNS-Server Ihres Firmennetzwerks sein.

- Klicken Sie auf Hinzufügen, um die SSID zur Site hinzuzufügen.

- Klicken Sie auf Zurück, um zur Seite mit den Site-Konfigurationseinstellungen zurückzukehren.

- Klicken Sie auf Bereitstellung planen, um die Site-Konfiguration mit der neuen SSID bereitzustellen.

Falls Sie die SSID-Konfiguration nicht bereitstellen, steht die SSID im nächsten Schritt für die Konfiguration des Access Point VPN nicht zur Auswahl.

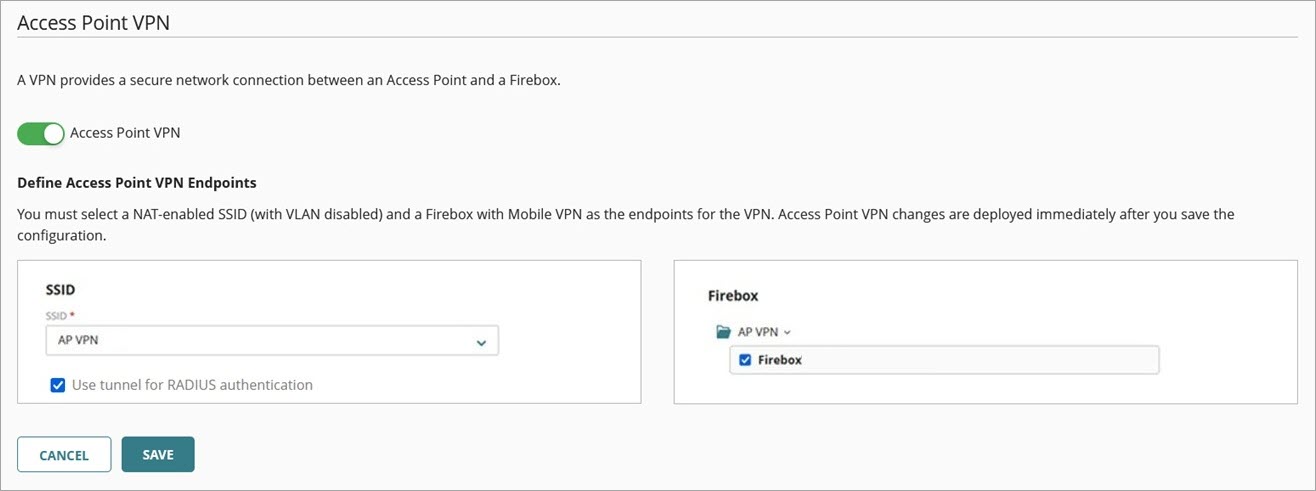

Access Point VPNs konfigurieren

So aktivieren und konfigurieren Sie das Access Point VPN:

- Klicken Sie auf der Seite Access Point Site-Konfiguration auf Access Point VPN.

Die Seite Access Point VPN wird geöffnet.

- Aktivieren Sie Access Point VPN.

- Wählen Sie aus der Dropdown-Liste SSID die von Ihnen erstellte SSID mit NAT-Fähigkeit aus.

Auf der SSID darf kein VLAN aktiviert sein. - (Optional) Markieren Sie das Kontrollkästchen Tunnel für RADIUS-Authentifizierung nutzen, um den Datenverkehr für die RADIUS-Authentifizierung durch den Tunnel an einen hinter dem Endpoint des Firebox Tunnels befindlichen RADIUS-Server zu senden. Die im Access Point VPN konfigurierten SSIDs und sonstige SSIDs, die Enterprise-Authentifizierung mit demselben RADIUS-Server nutzen, werden den Authentifizierungsdatenverkehr durch den Tunnel weiterleiten. Diese Funktion wird nur angezeigt, wenn Sie auf der für das Access Point VPN konfigurierten SSID die Enterprise-Authentifizierung mit einem RADIUS-Server konfiguriert haben.

- Wählen Sie aus der Dropdown-Liste Firebox die Cloud-verwaltete Firebox mit aktiviertem Mobile VPN aus.

Nur SSIDs mit aktiviertem NAT und Cloud-verwaltete Fireboxen mit aktiviertem Mobile VPN (IKEv2) werden in der VPN-Konfiguration angezeigt. Diese Elemente müssen unbedingt konfiguriert sein, bevor Sie mit der Konfiguration des Access Point VPN beginnen.

- Klicken Sie auf Speichern.

Nachdem Sie das Access Point VPN gespeichert haben, wird die Konfiguration sofort bereitgestellt.

Wenn Sie das Access Point VPN speichern und bereitstellen, erstellt die Firebox automatisch eine entsprechende Authentifizierungsgruppe und Benutzer für das Access Point VPN.

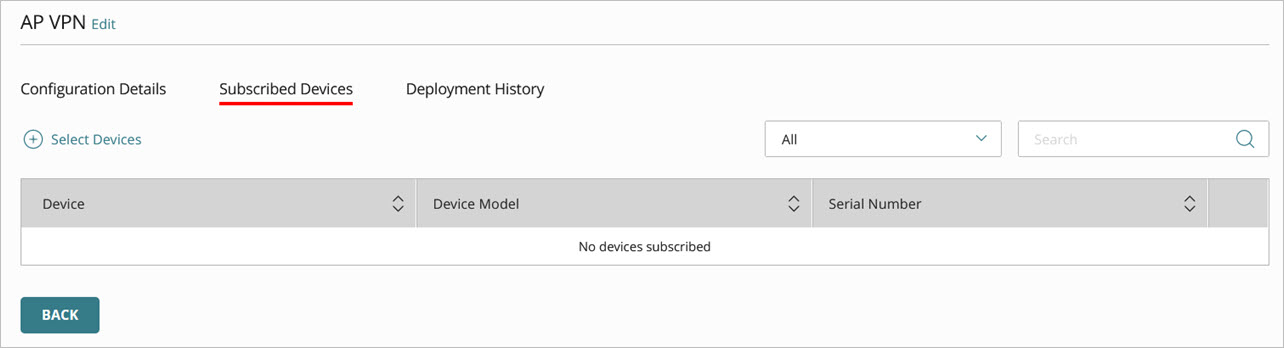

Die Site-Konfiguration für einen Access Point bereitstellen

Nachdem Sie die SSID- und VPN-Konfiguration in Ihrer Site abgeschlossen haben, müssen Sie die Konfiguration auf einem Access Point bereitstellen, indem Sie das Gerät bei der Site anmelden.

- Kehren Sie zur Seite Site-Konfigurationseinstellungen zurück.

- Klicken Sie auf die Registerkarte Angemeldete Geräte.

Auf der Registerkarte Angemeldete Geräte sind alle bei der Site angemeldeten Geräte aufgeführt.

- Um Geräte auszuwählen, die bei dieser Site angemeldet werden sollen, klicken Sie auf Geräte auswählen.

Die Seite Geräte auswählen wird geöffnet. In dieser Liste werden alle Geräte des aktuell ausgewählten Kontos angezeigt, die bei dieser Site noch nicht angemeldet sind.

- Markieren Sie das Kontrollkästchen neben den Geräten, die Sie bei der VPN-Siten anmelden möchten.

- Klicken Sie auf Speichern.

Die Site wird sofort in der Cloud bereitgestellt und kann von den ausgewählten Geräten heruntergeladen werden.

Access Point VPNs testen

Wenn das Access Point VPN richtig eingerichtet wurde, wird der Access Point auf der Seite Live Status > VPN > Mobile VPN für die Firebox angezeigt, die Sie mit Mobile VPN with IKEv2 eingerichtet haben.

Zur Prüfung der Verbindung ordnen Sie einen WLAN-Client der SSID zu, die Sie für Ihr Access Point VPN erstellt haben, und versuchen dann eine Verbindung zu Ressourcen hinter der Firebox herzustellen.

Sie sollten sehen, dass Datenverkehr über das VPN gesendet und empfangen wird.

SSID-Einstellungen von Access Points konfigurieren