適用対象: ThreatSync

このセクションで説明されている一部の機能は、ThreatSync ベータ プログラムの参加者のみが利用することができます。このトピックで説明した機能がご利用の WatchGuard Cloud にない場合は、それはベータのみの機能となります。

ThreatSync 自動化ポリシーは、脅威の検出時に ThreatSync で自動的に実行されるアクションを定義するポリシーです。インシデントが、自動化ポリシーで指定されている条件を満たすと、ThreatSync で指定されているアクション (ファイルの削除やデバイスの隔離など) が実行されます。アカウントに複数の自動化ポリシーが割り当てられている場合は、ThreatSync では、自動化ポリシー ページに表示される順序でデバイスにポリシーが適用されます。

ThreatSync アカウントには、推奨設定の既定の自動化ポリシーが含まれています。既定のポリシーを編集し、ネットワークの要件に基づいて、追加の ThreatSync 自動化ポリシーを構成することができます。

既定の ThreatSync 自動化ポリシーは、既定で無効化されています。新規アカウントの場合は、既定の自動化ポリシーが自動化ポリシー ページに表示されます。既存のアカウントの場合は、自動化ポリシー ページで 既定のポリシーを生成する をクリックして、それを自動化ポリシー リストに表示する必要があります。手動による調査と修正が必要なインシデントに焦点を当てられるように、既定の自動化ポリシーを有効化することが勧められます。

既定の ThreatSync 自動化ポリシーの詳細については、次を参照してください:ThreatSync 自動化ポリシーについて。

Subscriber アカウントの自動化ポリシー ページでは、以下を実行することができます。

Service Provider は、複数の自動化ポリシーが含まれる自動化ポリシー テンプレートを作成し、そのテンプレートを管理対象アカウントに割り当てることができます。Subscriber の場合は、テンプレートを通してアカウントに割り当てられた自動化ポリシーがポリシー リストの上部に表示されます。詳細については、次を参照してください:ThreatSync 自動化ポリシー テンプレートを管理する (Service Provider)。

自動化ポリシーを追加する (Subscriber)

自動化ポリシーを追加する際に、条件およびインシデント発生時に ThreatSync で実行されるアクションを指定します。

自動化ポリシーを追加するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync の順に選択します。

自動化ポリシー ページが開きます。 - 自動化ポリシーを追加する をクリックします。

ポリシーを追加する ページが開きます。

- 有効 トグルをクリックして、新しいポリシーを有効化します。

- ポリシーとコメントの 名前 を入力します。

- ポリシーの種類 セクションで、種類 ドロップダウン リストから、作成するポリシーの種類を選択します。

- 修正 — この自動化ポリシーにより、ポリシー条件に該当するインシデントが発生した際に、指定した修正アクションを実行することができます。

- 終了 — この自動化ポリシーにより、条件に該当するインシデントのステータスを終了済みに変更することができます。

- 条件 セクションで、この自動化ポリシーを適用するためにインシデントが満たす必要がある条件を指定します。

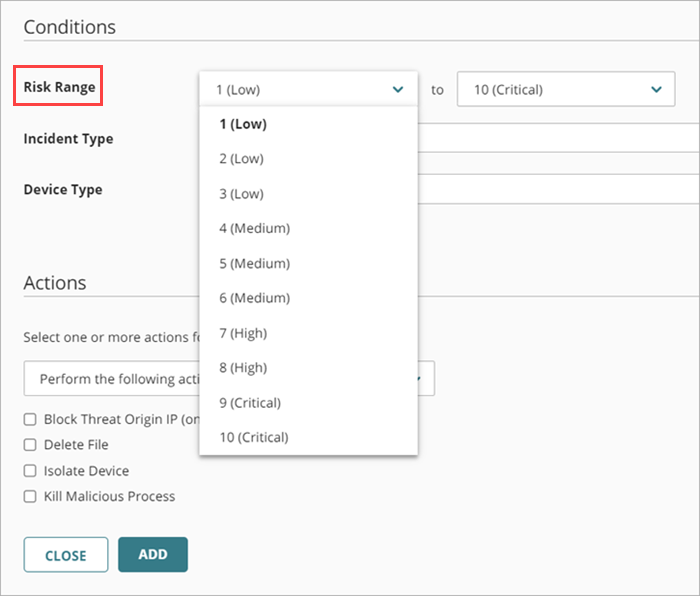

- リスク範囲 — インシデントのリスク レベルの範囲を指定します。詳細については、次を参照してください:ThreatSync のリスク レベルとスコア。

- インシデントの種類 — 以下のインシデントの種類を 1 つまたは複数選択します。

- 高度なセキュリティ ポリシー — 高度な感染手法が使用されている悪質なスクリプトや不明のプログラムの実行。

- エクスプロイト — 悪質なコードを挿入して脆弱なプロセスの悪用を試みる攻撃。

- 侵入試行 — 侵入者がシステムへの不正アクセスを試みるセキュリティ イベント。

- IOA — IOA (Indicators of Attack) は攻撃である可能性が高いインジケータ。

- 悪質な URL — ランサムウェアなど、マルウェアの配布を目的として作成された URL。

- 悪質な IP — 悪質なアクティビティに関連付けられる IP アドレス。

- マルウェア — コンピュータ システムを損傷または中断させること、あるいはコンピュータ システムに不正アクセスすることを目的とした悪質なソフトウェア。

- PUP — コンピュータへのソフトウェアのインストールに伴いインストールされる可能性のある不審なプログラム (PUP)。

- ウイルス — コンピュータ システムに侵入する悪質なコード。

- 不明なプログラム — WatchGuard Endpoint Security でまだ分類されていないためにブロックされたプログラム。Endpoint Security で不明なプログラムが再分類された場合に実行される操作の詳細については、次を参照してください:インシデントの再分類。

- 悪質なアクセス ポイント — ネットワークに接続する不正なワイヤレス アクセス ポイントまたは空域で動作している不正なワイヤレス アクセス ポイント。

- 認証情報アクセス — アカウント認証情報侵害の試みを示す AuthPoint インシデント。

- デバイスの種類 — 以下のデバイスの種類を 1 つまたは複数選択します。

- Firebox

- Endpoint

- AuthPoint

- アクセス ポイント

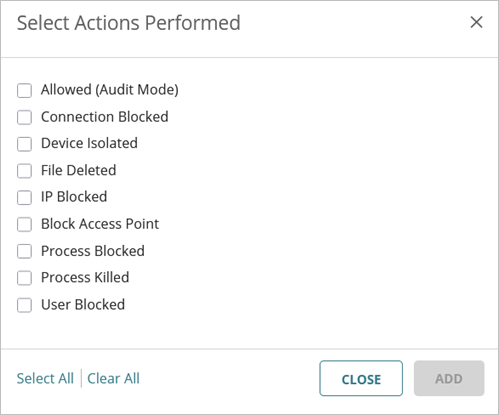

- 実行されたアクション — インシデントが発生した際に実行する以下のアクションを 1 つまたは複数選択します (終了ポリシーの種類のみ)。

- 許可済み (監査モード) — インシデントが検出されたものの、デバイスが監査モードであるため、アクションは実行されませんでした。

- 接続のブロック — 接続がブロックされました。

- プロセスのブロック — Endpoint デバイスにより、プロセスがブロックされました。

- デバイスの隔離 — デバイスとの通信がブロックされました。

- ファイルの削除 — ファイルがマルウェアとして分類され、削除されました。

- IP のブロック — この IP アドレスとの間のネットワーク接続がブロックされました。

- アクセス ポイントをブロックする — この悪質なアクセス ポイントへのワイヤレス クライアント接続がブロックされました。

- プロセスが強制終了されました — Endpoint デバイスによって、プロセスが終了されました。

- 検出済み — インシデントは検出されたものの、アクションは実行されませんでした。

- ユーザーのブロック — AuthPoint でユーザーがブロックされた認証情報アクセス インシデント。

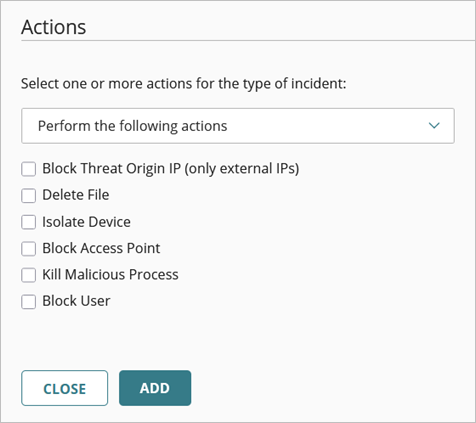

- アクション セクションのドロップダウン リストから、指定したアクションを実行するか防止するかを選択します。

- Perform (実行) — ポリシー条件に該当するインシデントの発生時に、指定されているアクションが ThreatSync で実行されます。

- Prevent (防止) — 指定されているアクションが、ThreatSync により阻止されます。より広範な Perform (実行) ポリシーにおける例外を作成するには、Prevent (防止) アクションが設定されたポリシーを追加して、ポリシー リストでこれを他のポリシーよりも上位にランク付けします。防止アクションのポリシーによって、管理ユーザーによるアクションの手動実行が妨げられることはありません。

- 実行または防止する以下のアクションを 1 つまたは複数選択します。

- 脅威の送信元 IP をブロックする (外部 IP のみ) — インシデントに関連付けられる外部 IP アドレスがブロックされます。このアクションを選択すると、WatchGuard Cloud アカウントで ThreatSync が有効化されているすべての Firebox で、IP アドレスとの間の接続がブロックされます。

- ファイルを削除する — インシデントに関連付けられるフラグ付きファイルが削除されます。

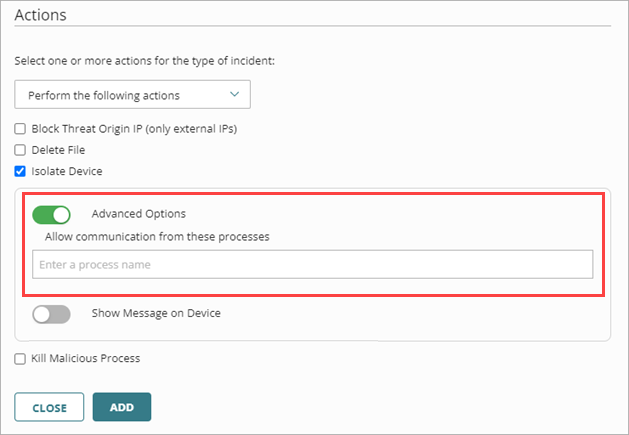

- デバイスを隔離する — コンピュータがネットワークから隔離されます。これにより、脅威の拡散と機密データの流出を防止することができます。アクションとして デバイスを隔離する を選択する場合は、隔離の例外を指定して、選択したプロセスからの通信を許可することができます。詳細については、次を参照してください:隔離の例外。

- アクセス ポイントをブロックする — 悪質なアクセス ポイントへのワイヤレス クライアント接続がブロックされます。

- 悪質なプロセスを強制終了する — インシデントに関連して悪質な動作が検出されたプロセスが強制終了されます。

- インシデントを終了する — インシデントのステータスが終了済みに変更されます (終了ポリシーの種類のみ)。

ポリシーの種類が 終了 の場合は、インシデントを終了する アクションが自動的に選択されます。別のアクションを選択することはできません。

- 追加 をクリックします。

新しいポリシーが、ポリシー リストに追加されます。

隔離の例外

自動化ポリシーでアクションとして デバイスを隔離する を選択する場合は、隔離の例外を作成して、特定のプロセスからの通信を許可することができます。

自動化ポリシーで隔離の例外を作成するには、以下の手順を実行します。

- ポリシーを追加する ページの アクション セクションで、デバイスを隔離する を選択します。

デバイスを隔離する セクションが表示されます。 - 詳細オプション を有効化します。

詳細オプション セクションが表示されます。

- これらのプロセスからの通信を許可する テキスト ボックスに、隔離の例外として許可するプロセスの名前を入力します。たとえば、chrome.exe と入力すると、Google Chrome との通信が許可されます。

- (オプション) 隔離されているデバイスにメッセージを表示する場合は、デバイスにメッセージを表示する を有効化し、デバイスにメッセージを表示する テキスト ボックスにカスタム メッセージを入力します。隔離されたデバイスにメッセージが表示されないようにする場合は、デバイスにメッセージを表示する を無効化します。

- 追加 をクリックします

自動化ポリシーを有効化または無効化する

自動化ポリシー リストで、Subscriber アカウントの特定の自動化ポリシーを有効化または無効化することができます。たとえば、セキュリティ イベント中に、インシデントを終了する自動化ポリシーを無効化することができます。そうすれば、すべての ThreatSync アクティビティを確認できるようになります。

Service Provider によってテンプレートを通してアカウントにポリシーが割り当てられた場合は、そのポリシーは自動化ポリシー リストの最初に表示されますが、ユーザーがこれを有効化または無効化することはできません。

自動化ポリシーを編集する際に、自動化ポリシーを有効化または無効化することもできます。

自動化ポリシーを有効化または無効化するには、以下の手順を実行します。

- 構成 > ThreatSync の順に選択します。

- 自動化ポリシー ページで、有効化または無効化する自動化ポリシーの名前をクリックします。

ポリシーを編集する ページが開きます。 - 有効 トグルをクリックして、自動化ポリシーを有効化または無効化します。

- 保存 をクリックします。

自動化ポリシーの順序を変更する

自動化ポリシー ページでは、自動化ポリシーの優先度を変更して、上から順にランク付けすることができます。インシデントが複数のポリシーで構成されている条件に該当する場合は、適用される最も高いランクのポリシーで指定されているアクションが ThreatSync で実行されます。

インシデントに対する各推奨アクションは、ポリシーに基づき個別に評価されます。インシデントにおいて、ポリシーで指定されているアクションと一致する推奨アクションが存在しない場合は、そのポリシーが省略されます。詳細については、次を参照してください:ThreatSync 自動化ポリシーの優先付け。

ポリシー リストにおける自動化ポリシーの順序を変更するには、以下の手順を実行します。

- 移動する自動化ポリシーの移動ハンドルをクリックして、ポリシーをリスト内で上下にドラッグします。

- ポリシーの変更を配備します。

自動化ポリシーを配備する

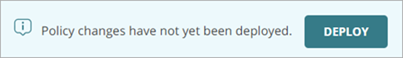

自動化ポリシーを追加、更新、有効化、または無効化すると、自動化ポリシー ページに、ポリシーの変更が配備されていないことを通知するメッセージ バナーが表示されます。

自動化ポリシーを配備して変更を適用するには、配備 をクリックします。

変更は、ThreatSync 決定エンジンに配備されます。そして、インシデントがポリシーに一致すると、WatchGuard デバイスまたはサービスにアクションが送信されます。