適用対象: ThreatSync+ NDR

ネットワークベースのサイバー攻撃の収集、識別、検出を最適化できるように、以下のベストプラクティスに従って、ThreatSync+ NDR をセットアップして構成することが勧められます。

- 開始する前に

- Firebox の推奨設定

- Firebox トラフィックを検証する

- コレクターを構成してネットワーク トラフィックを収集する

- ポリシーとゾーンに関する推奨事項

- 検出された資産の確認およびサブネットに関する提案

- 推奨されるアラートと通知ルール

- スケジュールされたレポートを構成する

- Smart Alert を確認して対応する

開始する前に

ThreatSync+ NDR をセットアップして構成する前に、次に記載されている前提条件が満たされていることを確認します:クイック スタート — ThreatSync+ NDR をセットアップする。

Firebox の推奨設定

ThreatSync+ NDR を有効化して使用する前に、以下を確認してください。

- WatchGuard Cloud で管理している Firebox があること、またはログ記録とレポートの可視化を目的として WatchGuard Cloud を使用していること。

- WatchGuard Cloud にログ データが送信されるように構成されているローカル管理の Firebox の各ポリシーで、レポートのログ メッセージを送信する または ログ メッセージを送信する チェックボックスが選択されていること。

- レポートのログ メッセージを送信する — 接続を許可するパケット フィルタ ポリシーの場合は、このチェックボックスがログ記録の設定に表示されます。プロキシ ポリシーの場合、この設定はプロキシ アクション内にあり、レポートのログ記録を有効化する と呼ばれます。

- ログ メッセージを送信する — パケット フィルタまたはプロキシ ポリシーの場合は、このチェックボックスがログ記録の設定に表示されます。

- WatchGuard Cloud アカウントのいずれかの Firebox が Fireware v.12.10.3 以降にアップグレードされていること。WatchGuard Cloud で Firebox をアップグレードする手順については、次を参照してください:WatchGuard Cloud でファームウェアをアップグレードする。

Firebox トラフィックを検証する

ThreatSync+ NDR を有効化すると、このサービスはアカウントに関連付けられ、WatchGuard Cloud で管理されているか、ログおよびレポートデータを可視化のために WatchGuard Cloud に送信するよう構成されたすべての Firebox のトラフィックログを自動的に監視および分析し始めます。

ThreatSync+ NDR により、トラフィック ログ メッセージが 30 分単位で分析され、機械学習や他の高度な分析機能を使用して脅威が特定されます。トライアルを開始してから約 1 時間後に、ThreatSync+ ユーザー インターフェイス (監視メニュー) にデータが表示されます。

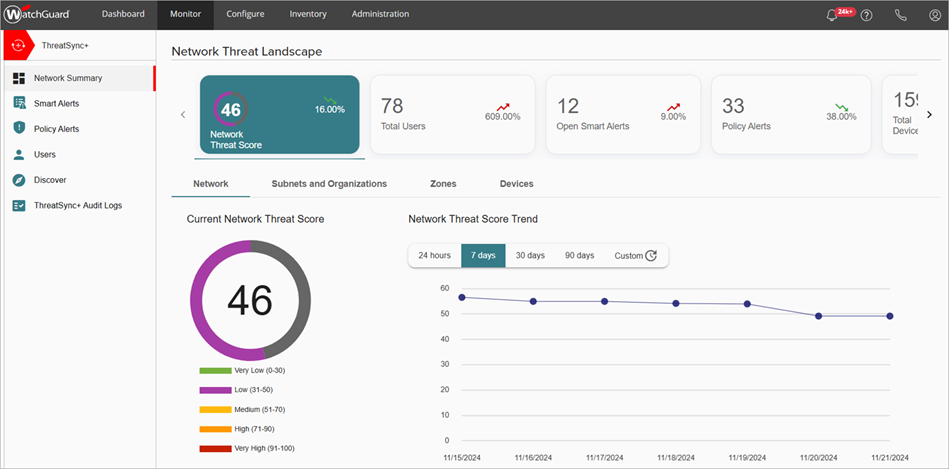

ネットワーク概要ページで、合計デバイス ウィジェットと合計トラフィック ウィジェットにゼロ以外の値が表示されていることを確認します。

コレクターを構成してネットワーク トラフィックを収集する

ThreatSync+ NDR 収集エージェント (Windows 用または Linux 用) と Windows ログ エージェントをインストールして構成し、サードパーティのスイッチやファイアウォールからデータを収集する際には、以下のベストプラクティスに従うことが勧められます。

- エージェントをインストールする際に、専用の管理者アカウントが設定されている専用のコンピュータにログインしていることを確認します。Windows コンピュータの場合は、エージェントのインストールに使用する管理者アカウントを常にログインしている状態に維持する必要があります。

- 専用コンピュータにウイルス対策ソフトウェアがインストールおよび実行されていることを確認します。

- 停電が発生した場合、または再起動が必要な自動更新が発生した場合は、エージェントがインストールされているコンピュータを必ず再起動します。

- Windows コンピュータの場合は、sFlow および NetFlow データが、Windows Subsystem for Linux (WSL) の IP アドレスではなく、コレクターの Windows IP アドレスに送信されるようにデバイスが構成されていることを確認します。

詳細については、次を参照してください:ThreatSync+ NDR コレクターについて。

ポリシーとゾーンに関する推奨事項

応答時間を最小限に抑え、ネットワーク保護を最大限に高めるために、以下のようにポリシーを構成して調整することが勧められます。

- 組織のセキュリティ ポリシーを反映させる。

- 組織のポリシーによって管理されるネットワークの一部にのみポリシーを適用する。

- 組織に対する適切な重大度を反映させる。

以下のようなポリシーとゾーン構成のベストプラクティスが勧められます。

- 小さくて管理しやすいポリシー一式から開始します。33 個のポリシーのサブセットから始めることが勧められます。これは、ランサムウェア防止防御目標レポートに含まれています。詳細については、次を参照してください:ランサムウェア防止ポリシー。

- 対応可能なアラート (再発しないように対応および修正できるアラート)のみが受信されるようにポリシーを調整します。

- ネットワークに適用されないポリシーを非アクティブ化します。

- ゾーンを使用して、ポリシーの対象となる IP アドレス、組織、ドメインの数を減らします。これにより、必要なシステムに対してのみルールを適用することができます。たとえば、ゾーンにすべての内部 IP アドレスを含めるのではなく、アラートを受信するサブネットのみが含まれている別のゾーンを作成することができます。詳細については、次を参照してください:ThreatSync+ のポリシーおよびゾーンについて。

- 追加のポリシーを作成することで、ネットワークの保護を拡張し、アラートの多発を防止できるように調整します。

詳細については、次を参照してください:ポリシーの調整。

ネットワークの監視と学習を実行する時間的余裕を ThreatSync+ に与えるために、2 ~ 3 日待ってからポリシーを構成することが勧められます。

検出された資産の確認およびサブネットに関する提案

脅威の深刻度について ThreatSync+ でより適切な判断が下されるように、重要な資産を特定します。重要資産への攻撃と重要でない資産への攻撃では、その対応が異なります。資産を定義して重要度レベルを割り当てることで、ThreatSync+ でアラートの優先順位がより適切に処理されます。

経時的に、新規資産がネットワークに加わり、既存の資産のロールが変化します。ThreatSync+ UI の検出ページには、その状況が発生したタイミングが表示されるため、新規資産を作成すること、または既存の資産を更新することができます。未確認資産を定期的に確認することが重要となります。

資産に関する提案では、以下の 3 種類のアクションのいずれかが推奨されます。

- 未構成の新規資産を受け入れる

- 既存の資産に追加のロールを追加する

- 既存の資産からロールを削除する

検出された資産については、以下のベストプラクティスに従うことが勧められます。

- 検出された資産を受け入れることが勧められます。ネットワークで ThreatSync+ によって認識される重要な資産が多いほど、重大な脅威に関するアラートが ThreatSync+ からより効果的に発信されます。

- 提案された資産を認識できない場合は、それが未承認の資産である可能性があります。直ちにタグ付けして、修正アクションを講じることが勧められます。

- ネットワークのさまざまな領域を認識しやすくするために、サブネットにラベルを付けます。たとえば、IP アドレスはよく似ているため、追跡が困難です。内部サブネットに組織名とタグを添付して、それにラベルを付けることができます。これにより、ThreatSync+ によって Smart Alert、動作、ポリシー アラートに示された潜在的な脅威を理解しやすくなります。デバイスと同様に、サブネットに関する提案も検出ページに表示されます。

詳細については、次を参照してください:ThreatSync+ NDR 資産の検出。

推奨されるアラートと通知ルール

アラートが生成されるのに応じて、ThreatSync+ UI でインシデントを監視することが勧められます。ネットワーク概要 ページで、Smart Alert やポリシー アラートの詳細情報など、ネットワークの傾向の概要を確認することができます。

ネットワークの脅威に容易に対応できるように、ThreatSync+ で脅威または脆弱性が検出された場合に電子メール通知が送信されるように WatchGuard Cloud を構成することが勧められます。電子メール通知をセットアップするには、アラートが作成または更新された際に通知が生成されるポリシー アラートと Smart Alert を指定します。

通知ルールの詳細については、次を参照してください:ThreatSync+ のアラートと通知ルールを構成する。

スケジュールされたレポートを構成する

レポートを活用することで、脅威を監視し、ネットワークの潜在的な脆弱性を特定することができます。WatchGuard Cloud で ThreatSync+ レポートが実行されるようにスケジュールすることが勧められます。それぞれのスケジュールされたレポートには、複数のレポートを含めることができます。レポート スケジュール 圧縮された .PDF 形式で、WatchGuard Cloud から指定した受信者に電子メールの添付として送信されます。

以下の 2 つの既定レポートをスケジュールすることが勧められます。

エグゼクティブ概要レポート

ThreatSync+ エグゼクティブ概要レポートには、ThreatSync+ で検出された脅威と脆弱性の概要が表示されます。このレポートには、全体的なネットワーク脅威スコア、および改善すべき領域の特定に有用となる詳細なメトリックが示されます。詳細については、次を参照してください:ThreatSync+ NDR エグゼクティブ概要レポート。

ランサムウェア防止防御目標レポート

ThreatSync+ ランサムウェア防止防御目標レポートでは、ランサムウェアの被害を受けやすい組織のネットワーク脆弱性が監視されます。ランサムウェア攻撃を防止する上で、このレポートは重要な要素となります。詳細については、次を参照してください:ランサムウェア防止防御目標レポート。

詳細については、次を参照してください:ThreatSync+ レポートをスケジュールする。

Smart Alert を確認して対応する

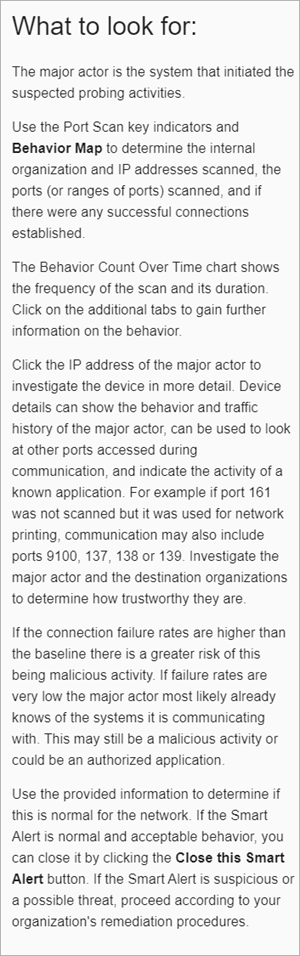

チェックする点 セクションから Smart Alert の確認を開始して、脅威の種類に関する知識を深め、修正に関する提案を確認することが勧められます。サイバー攻撃プロセスの後半で発生する漏洩などの動作に対処することが良策ですが、早い時点で攻撃を検知して早期に脅威に対処することも重要となります。

チェックする点 セクションには、Smart Alert の種類に関する重要な情報、および脅威を確認して診断する方法に関する推奨事項が表示されます。すべての Smart Alert で、概要 タブ、および特定の Smart Alert アクティビティの説明が記載されるすべての動作の種類タブに、チェックする点 セクションが表示されます。

詳細については、次を参照してください:Smart Alert の詳細を確認する。

Smart Alert を終了する

Smart Alert を確認して修正した後は、それを終了することが重要となります。これにより、未解決の Smart Alert を追跡できるだけでなく、ThreatSync+ で解決と修正のプロセスの完了速度を追跡できるようになります。ThreatSync+ では、継続的にネットワークが学習されます。Smart Alert を終了することで、貴重なフィードバックが提供されることになります。これにより、ThreatSync+ の人工知能 (AI) によるネットワークの理解が深まり、その後の Smart Alert がより良く解釈されるようになります。

特定期間に存在する未解決の Smart Alert の数、および管理ユーザーによる対応の速度を示すメトリックを確認できるように、エグゼクティブ概要レポートを設定して構成することが勧められます。詳細については、次を参照してください:ThreatSync+ NDR エグゼクティブ概要レポート。