適用対象: ThreatSync+ NDR

クイック スタートに関する本トピックでは、WatchGuard Cloud で ThreatSync+ NDR をセットアップおよび構成する一般的な手順の概要について説明します。

- 開始する前に

- ライセンスをアクティブ化して、ThreatSync+ NDR ユーザーを割り当てる

- Firebox ネットワーク トラフィックを検証する

- エージェントをダウンロードおよびインストールして、ネットワーク トラフィックを収集する

- 通知とアラートを構成する

- Smart Alert に対応する

- ポリシー アラートを確認する

- レポートでコンプライアンスを確認する

開始する前に

ThreatSync+ NDR を使用する前に、以下を確認してください。

- クラウド管理の Firebox またはローカル管理の Firebox が WatchGuard Cloud に追加されていて、クラウド レポートを実行できるようになっていること

- Firebox で Fireware v12.10.3 以降が実行されていること

- WatchGuard Cloud にログ データが送信されるように構成されているローカル管理の Firebox の各ポリシーで、レポートのログ メッセージを送信する または ログ メッセージを送信する チェックボックスが選択されていること。

- レポートのログ メッセージを送信する — 接続を許可するパケット フィルタ ポリシーの場合は、このチェックボックスがログ記録の設定に表示されます。プロキシ ポリシーの場合、この設定はプロキシ アクション内にあり、レポートのログ記録を有効化する と呼ばれます。

- ログ メッセージを送信する — パケット フィルタまたはプロキシ ポリシーの場合は、このチェックボックスがログ記録の設定に表示されます。

詳細については、次を参照してください:ログ記録と通知の基本設定を行う Fireware ヘルプ でログ記録と通知の基本設定を行う。

ライセンスをアクティブ化して、ThreatSync+ NDR ユーザーを割り当てる

ThreatSync+ NDR を使用するには、ThreatSync+ NDR ライセンスを購入する必要があります。ThreatSync+ NDR は、ユーザーごとにライセンス付与されます。ライセンスを取得した ThreatSync+ NDR ユーザーごとに、最大 2 台の固有のネットワーク デバイス (ワークステーション、携帯電話、IP 電話、サーバー、カメラ、その他の IoT デバイス) を含めることができます。たとえば、ライセンスで使用可能なユーザー数が 250 である場合、ThreatSync+ NDR で最大 500 台のアクティブなネットワーク デバイスのトラフィックを監視することが可能となります。詳細については、次を参照してください:ThreatSync+ NDR ライセンスについて。

ThreatSync+ NDR ライセンスを購入したら、www.watchguard.com でライセンスをアクティブ化する必要があります。詳細については、次を参照してください:ThreatSync+ NDR ライセンスをアクティブ化する。

WatchGuard Compliance Reporting には、別のライセンスが必要です。Compliance Reporting ライセンスをアクティブ化する方法については、次を参照してください:WatchGuard Compliance Reporting ライセンスをアクティブ化する。

ThreatSync+ SaaS 統合には、別のライセンスが必要です。ThreatSync+ SaaS ライセンスをアクティブ化する方法の詳細については、次を参照してください:ThreatSync+ SaaS ライセンスをアクティブ化する。

自身のアカウントと WatchGuard Cloud で管理しているすべてのアカウントのユーザー割り当てを管理します。各ユーザー割り当てに、最大 2 つのアクティブなネットワーク デバイスを含めることができます。詳細については、次を参照してください:ThreatSync+ NDR ユーザーを割り当てる および WatchGuard Compliance Reporting ユーザーを割り当てる。

ThreatSync+ NDR ライセンスと実行の詳細については、次のナレッジ ベースの記事を参照してください。ThreatSync+ NDR ライセンスの FAQ。(外部)

ThreatSync+ NDR および Compliance Reporting トライアル ライセンスの詳細については、次を参照してください:WatchGuard Cloud でのトライアルについて。

Firebox ネットワーク トラフィックを検証する

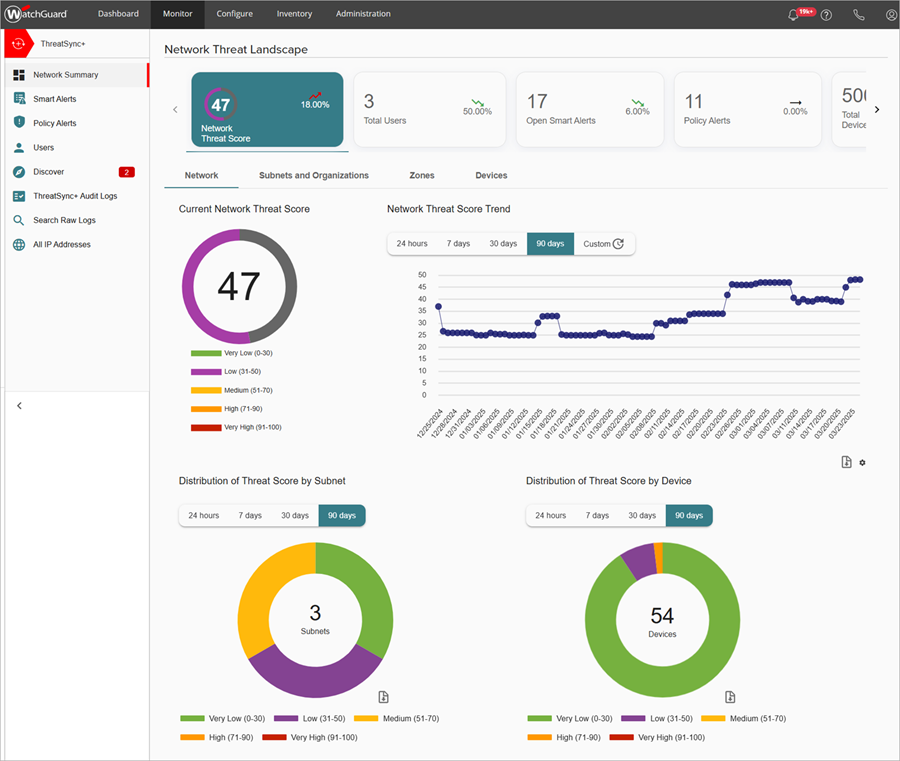

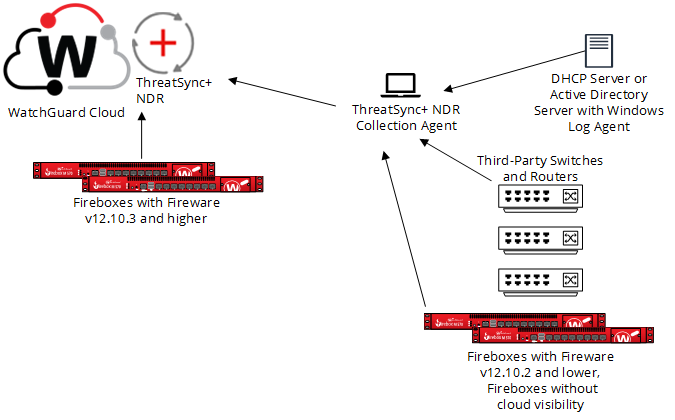

ThreatSync+ NDR を有効化すると、このサービスはアカウントに関連付けられ、WatchGuard Cloud で管理されているか、ログおよびレポートデータを可視化のために WatchGuard Cloud に送信するよう構成されたすべての Firebox のトラフィックログを自動的に監視および分析し始めます。

ThreatSync+ NDR により、トラフィック ログ メッセージが 30 分単位で分析され、機械学習や他の高度な分析機能を使用して脅威が特定されます。トライアルを開始してから約 1 時間後に、ThreatSync+ ユーザー インターフェイス (監視メニュー) にデータが表示されます。

ネットワーク概要ページで、合計デバイス ウィジェットと合計トラフィック ウィジェットにゼロ以外の値が表示されていることを確認します。

エージェントをダウンロードおよびインストールして、ネットワーク トラフィックを収集する

Firebox によって収集されるデータの他に、エージェントベースのコレクターをインストールすることで、サードパーティのスイッチやファイアウォールからデータを収集することもできます。こうしたエージェントベースのコレクターにより、安全な IPSec トンネル経由で、NetFlow、sFlow、および Active Directory と DHCP サーバーのログが WatchGuard Cloud に中継されます。

コレクターを追加して構成するには、まず WatchGuard エージェント インストーラをダウンロードして、コレクターとして構成する Windows または Linux コンピュータまたはサーバーでインストール ウィザードを実行する必要があります。

WatchGuard エージェントをインストールすると、ThreatSync+ NDR 収集エージェントがインストールされます。

- ThreatSync+ NDR 収集エージェントで、ネットワークのスイッチおよびルータからのログ データ、Windows ログ エージェントからの DHCP データ、およびローカル管理の Firebox からのデータが受信され、そのデータが WatchGuard Cloud に送信されます。

- Windows ログ エージェントは、Windows DHCP サーバー ログを読み取り、ThreatSync+ NDR 収集エージェントに転送する収集エージェントです。そして、ThreatSync+ NDR 収集エージェントから、DHCP ログが WatchGuard Cloud に転送されます。

Windows のシステム要件

WatchGuard エージェントをダウンロードする前に、管理者権限があること、および WatchGuard エージェントをインストールする Windows コンピュータにログインしていることを確認します。

BIOS で仮想化が有効化されていること、および仮想環境ホストの仮想化ベースのセキュリティ (VBS) が有効化されていることを確認します。

詳細については、次を参照してください:

Hyper V でコレクターを実行する場合は、ネストされた仮想化を有効化する必要があります。詳細については、ネストされた仮想化 および ネストされた仮想化が有効な仮想マシンでの Hyper V の実行 を参照してください。

ネストされた仮想化を回避するには、仮想デバイスではなく、専用の物理デバイスでコレクターを実行することが勧められます。

Windows 用 ThreatSync+ NDR 収集エージェントをインストールするには、以下の要件が満たされている必要があります。

- 以下の条件を満たすマシンに Windows 10、Windows 11、Windows 2022 のいずれかがインストールされていること

- 最小 CPU コア数:2

- RAM:最小 8 GB、ディスク容量:最小 150 GB

NetFlow レートが 1 分あたり 500,000 を超えるネットワークの場合は、より多くの CPU、RAM、およびディスク容量が必要となります。

詳細については、次を参照してください: ThreatSync+ NDR のコレクターを構成する (Windows コンピュータ)。

Linux のシステム要件

WatchGuard エージェントをダウンロードする前に、WatchGuard エージェントをインストールする Linux コンピュータのルート権限を持っていることを確認します。sudo アクセスが必要です。

Linux 用 ThreatSync+ NDR 収集エージェントをインストールするには、以下の要件が満たされている必要があります。

- 以下の条件を満たすマシンに Ubuntu 22.04 Server LTS か 24.04 Server LTS のいずれかがインストールされていること

- 最小 CPU コア数:2

- RAM:最小 8 GB、ディスク容量:最小 128 GB

Ubuntu Server のフルインストールのみがサポートされています。既定のインストール (以前は最小と呼ばれていたインストール) はサポートされていません。

Ubuntu 22.04 Server LTS を使用することが勧められます。WatchGuard EPDR と同じサーバーに Ubuntu 24.04 Server LTS をインストールする場合は、Linux 保護を 3.0.5.00.0001 以上にアップグレードしてください。

NetFlow レートが 1 分あたり 500,000 を超えるネットワークの場合は、より多くの CPU、RAM、およびディスク容量が必要となります。

- x86-64 アーキテクチャ — コンピュータのアーキテクチャを確認するには、以下のコマンドを実行します。

user@ndr-ubuntu24:~$ uname -m

x86_64

詳細については、次を参照してください:ThreatSync+ NDR のコレクターを構成する (Linux コンピュータ)。

Windows ログ エージェントのシステム要件

Windows ログ エージェントは、以下のオペレーティング システムにインストールすることができます。

- Windows Server 2019

- Windows Server 2022

Windows インストーラは、x86 または ARM プロセッサを搭載したコンピュータと互換性があります。

サポートされているオペレーティング システムと仮想環境の詳細については、ThreatSync+ NDR リリース ノート の ThreatSync+ NDR コンポーネントのオペレーティング システムの互換性 を参照してください。

ThreatSync+ NDR 収集エージェントがリッスンしているポート:

- ポート 2055:Endpoint からの NetFlow ログ データ。

- ポート 6343:Endpoint からの sFlow ログ データ

- ポート 514:Windows ログ エージェントからの DHCP ログ データ。

WatchGuard エージェントをダウンロードしてインストールする

コレクターとして構成する各 Windows コンピュータまたは Linux コンピュータに WatchGuard エージェントをダウンロードしてインストールします。複数の ThreatSync+ NDR 収集エージェントをアカウントに構成することができます。通常、ThreatSync+ NDR 収集エージェントは、ネットワークに存在するそれぞれの物理的な場所に 1 つのみインストールするだけで済みます。すべての DHCP サーバーに Windows ログ エージェントを追加して構成することが勧められます。

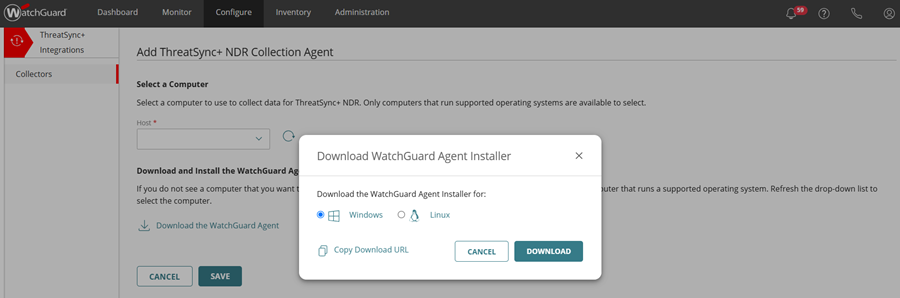

Windows 用 WatchGuard エージェントをインストールするには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、コレクターを追加する をクリックします。

- WatchGuard エージェントをダウンロードしてインストールする セクションで、WatchGuard エージェントをダウンロードする をクリックします。

WatchGuard エージェント インストーラをダウンロードする ダイアログ ボックスが開きます。 - WatchGuard エージェント インストーラをダウンロードする ダイアログ ボックスで、Windows を選択します。

- (オプション) ダウンロード URL をコピーする をクリックして、ダウンロード URL を保存します。

- ダウンロード をクリックします。

Windows WatchGuard_Agent.msi ファイルがダウンロードされます。 - ログを受信する Windows コンピュータまたはサーバーに .MSI ファイルをコピーします。

- WatchGuard_Agent.msi ファイルをダブルクリックして、ウィザードの手順を完了します。

インストール プロセス中は、プログレス バーが表示されます。エージェントにより、インストール中に Ubuntu コンソール ウィンドウが開かれます。このウィンドウを閉じないでください。インストールが完了すると、Windows コンピュータまたはサーバーが再起動します。

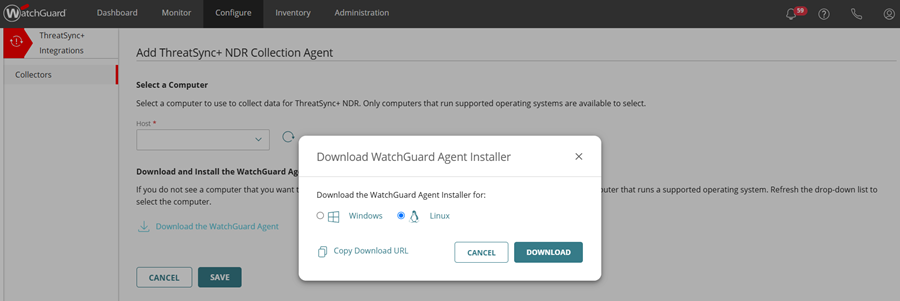

Linux 用 WatchGuard エージェントをインストールするには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、コレクターを追加する をクリックします。

- WatchGuard エージェントをダウンロードしてインストールする セクションで、WatchGuard エージェントをダウンロードする をクリックします。

WatchGuard エージェント インストーラをダウンロードする ダイアログ ボックスが開きます。 - WatchGuard エージェント インストーラをダウンロードする ダイアログ ボックスで、Linux を選択します。

- (オプション) ダウンロード URL をコピーする をクリックして、ダウンロード URL を保存します。

- ダウンロード をクリックします。

WatchGuard Agent.run ファイルがダウンロードされます。 - ログを受信する Linux コンピュータまたはサーバーに .RUN ファイルをコピーします。

- Linux コンピュータにログインして、オペレーティング システムのバージョンがサポートされていることを確認します。説明とリリース フィールドにバージョンが表示されます。出力の例:

ndr@ndr-ubuntu:~$ lsb_release -a

LSB モジュールはありません。

代理店 ID:Ubuntu

説明:Ubuntu 24.04.1 LTS

リリース: 24.04

コードネーム:noble

ndr@ndr-ubuntu:~$

- アクセスしている場所が、WatchGuard Agent.run ファイルをコピーしたディレクトリであることを確認します。コマンド ls -l を実行して、現在のディレクトリに入っているファイルの名前を一覧表示して、リストに WatchGuard Agent.run が表示されていることを確認します。出力の例:

ndr@ndr-ubuntu:~$ ls -1

total 2072

-rw-rw-r-- 1 ndr ndr 2121583 Oct 2 08:06 'WatchGuard Agent.run'

ndr@ndr-ubuntu:~$ - WatchGuard エージェントをインストールするには、以下のコマンドを実行します。

sudo bash "WatchGuard Agent.run"出力の例:

ndr@ndr-ubuntu24:~$ sudo bash 'WatchGuard Agent.run'

[sudo] password for ndr:

Verifying archive integrity... 100% All good.

Uncompressing WatchGuard Agent Installer 100%

Desktop server detected

Installing debian repository

Removing debian repository

Repository installed

Hit:1 https://repository.pandasecurity.com/aether/qa-us1/installers/agent/linux/1.15.00.0000/default/deb/common stable InRelease

Hit:2 http://security.ubuntu.com/ubuntu noble-security InRelease

Hit:3 http://in.archive.ubuntu.com/ubuntu noble InRelease

Hit:4 http://in.archive.ubuntu.com/ubuntu noble-updates InRelease

Hit:5 http://in.archive.ubuntu.com/ubuntu noble-backports InRelease

Reading package lists... Done

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

apt-transport-https is already the newest version (2.7.14build2).

0 upgraded, 0 newly installed, 0 to remove and 21 not upgraded.

Reading package lists... Done

Building dependency tree... Done

Reading state information... Done

The following NEW packages will be installed: management-agent

0 upgraded, 1 newly installed, 0 to remove and 21 not upgraded.

Need to get 0 B/15.3 MB of archives.

After this operation, 130 MB of additional disk space will be used.

Selecting previously unselected package management-agent.

(Reading database ... 150921 files and directories currently installed.)

Preparing to unpack .../management-agent_1.15.00.0000-1.10.00-2000-g8ff98e0_amd64.deb ...

Running preinst script with params: install 1.15.00.0000-1.10.00-2000-g8ff98e0 1.15.00.0000-1.10.00-2000-g8ff98e0

Unpacking management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Setting up management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Running postinst script with params: configure 1.15.00.0000-1.10.00-2000-g8ff98e0

Created symlink /etc/systemd/system/multi-user.target.wants/management-agent.service → /usr/lib systemd/system/management-agent.service.

starting service

Management Agent installation successfully completed!

成功しました

ndr@ndr-ubuntu24:~$

この情報が出力された場合は、WatchGuard エージェントがすでにインストールされているということです。

Reading state information... Done

management-agent is already the newest version (1.15.00.0000-1.10.00-1988-gcffa169).

0 upgraded, 0 newly installed, 0 to remove and 15 not upgraded.

Succeeded

ThreatSync+ NDR 収集エージェントを追加する

ThreatSync+ NDR 収集エージェント により、ネットワークの Endpoint からのログ メッセージ データが受信され、そのデータが WatchGuard Cloud に送信されます。これには、Windows ログ エージェントからの DHCP ログ メッセージを含めることもできます。このメッセージも、ThreatSync+ NDR 収集エージェントによって WatchGuard Cloud に転送されます。

通常、ThreatSync+ NDR 収集エージェントは、ネットワークに存在するそれぞれの物理的な場所の Endpoint 1 台にインストールするだけで済みます。DHCP サーバーから DHCP データ ログ メッセージを収集する場合は、静的 IP アドレスが割り当てられているコンピュータに ThreatSync+ NDR 収集エージェントをインストールする必要があります。

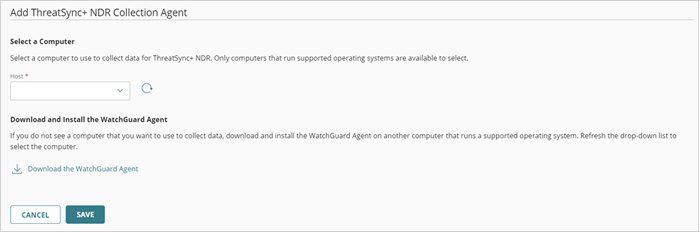

Windows 用 ThreatSync+ NDR 収集エージェントを追加するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、コレクターを追加する をクリックします。

- ホスト ドロップダウン リストから、ThreatSync+ NDR 収集エージェントとして使用する Windows コンピュータを選択します。

このリストには、WatchGuard エージェントがインストールされているすべての Windows コンピュータが含まれます。使用可能なコンピュータとサーバーのリストを更新するには、 をクリックします。

をクリックします。 - 保存 をクリックします。

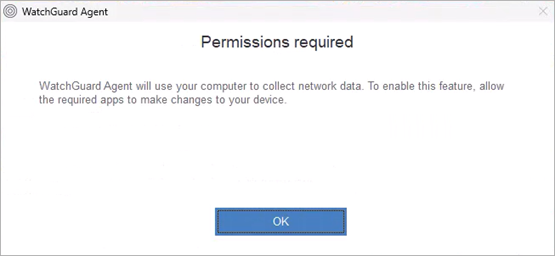

収集エージェントにより、ThreatSync+ NDR へのデータの報告が開始されます。報告されたトラフィック情報は、ネットワーク概要ページに表示されます。 - ホスト コンピュータで、権限が必要です ダイアログ ボックスが開いたら、OK をクリックします。

ホスト コンピュータに、権限が必要です ダイアログ ボックスが表示されるまでに、しばらく時間がかかる場合があります。

ThreatSync+ NDR 収集エージェントの IP アドレスを記録します。Windows ログ エージェントを構成するには、IP アドレスを入力する必要があります。

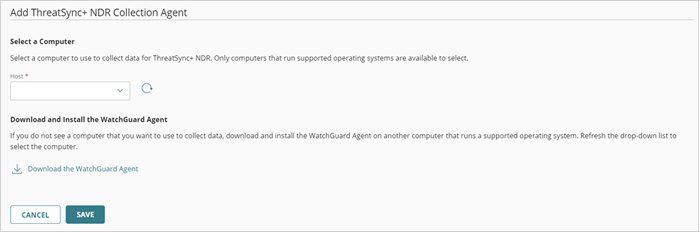

ThreatSync+ NDR 収集エージェントを追加するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- ThreatSync+ NDR 収集エージェント タブで、コレクターを追加する をクリックします。

- ホスト ドロップダウン リストから、ThreatSync+ NDR 収集エージェントとして使用する Linux コンピュータを選択します。

このリストには、WatchGuard エージェントがインストールされているすべてのコンピュータが含まれます。使用可能なコンピュータとサーバーのリストを更新するには、 をクリックします。

をクリックします。 - 保存 をクリックします。

収集エージェントにより、ThreatSync+ NDR へのデータの報告が開始されます。報告されたトラフィック情報は、ネットワーク概要ページに表示されます。

ThreatSync+ NDR 収集エージェントの IP アドレスを記録します。Windows ログ エージェントを構成するには、IP アドレスを入力する必要があります。

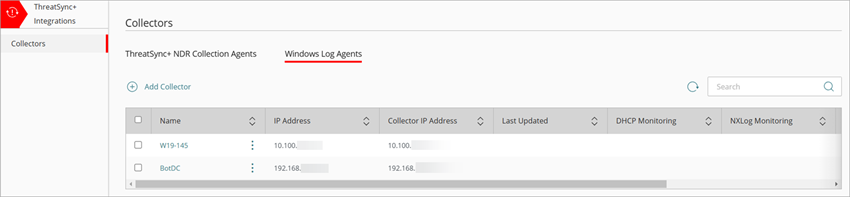

Windows ログ エージェントを追加する

Active Directory DHCP ログを収集するには、最初に ThreatSync+ NDR 収集エージェント、次に Windows ログ エージェントの両方の種類の収集エージェントをネットワークに追加して構成する必要があります。Windows ログ エージェントを追加する前に、以下の点を確認してください。

- Windows Server 2019 または 2022 を実行しているサーバーに WatchGuard エージェントがインストールされていること

- 静的 IP アドレスが割り当てられているコンピュータに ThreatSync+ NDR 収集エージェントが追加されていること

ネットワークにあるすべての DHCP サーバーに Windows ログ エージェントを追加して構成します。

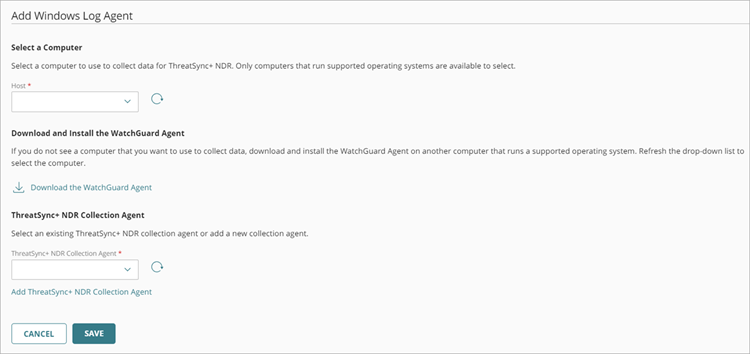

Windows ログ エージェントを追加するには、以下の手順を実行します。

- WatchGuard Cloud アカウントにログインします。

- Service Provider アカウントの場合は、アカウント マネージャーから マイ アカウント を選択します。

- 構成 > ThreatSync+ 統合 > コレクター の順に選択します。

- Windows ログ エージェント タブで、コレクターを追加する をクリックします。

Windows ログ エージェントを追加する ページが開きます。

- ホスト ドロップダウン リストから、Windows ログ エージェントとして使用するコンピュータを選択します。

このリストには、WatchGuard エージェントがインストールされているすべてのサーバーが含まれます。使用可能なコンピュータとサーバーのリストを更新するには、 をクリックします。

をクリックします。 - ThreatSync+ NDR 収集エージェントの IP アドレス テキスト ボックスに、ThreatSync+ NDR 収集エージェントを構成したコンピュータの IP アドレスを入力します。

ThreatSync+ NDR 収集エージェント タブに IP アドレスが表示されます。 - 保存 をクリックします。

ログ エージェントにより、ThreatSync+ NDR へのデータの報告が開始されます。報告されたトラフィック情報は、ネットワーク概要ページに表示されます。詳細については、次を参照してください:ThreatSync+ 概要ページについて. - (オプション) 新規 ThreatSync+ NDR 収集エージェントを追加するには、ThreatSync+ NDR 収集エージェントを追加する をクリックします。詳細については、次を参照してください:Windows 用 ThreatSync+ NDR 収集エージェントを追加する または Linux 用 ThreatSync+ NDR 収集エージェントを追加する。

デバイスを Windows ログ エージェント コレクターとして追加した後、管理対象スイッチから NetFlow ログ データが Windows ログ エージェントに送信されるように構成されていることを確認します。これを行う方法については、ファイアウォールまたはスイッチの製品ドキュメント ページを参照してください。

詳細については、次を参照してください:Windows ログ エージェントを構成する。

通知とアラートを構成する

ThreatSync+ で脅威または脆弱性が検出された際に電子メール通知が送信されるように WatchGuard Cloud を構成することができます。電子メール通知をセットアップするには、アラートが作成または更新された際に通知が生成されるコレクター、修正アラート、ポリシー アラート、Smart Alert を指定します。

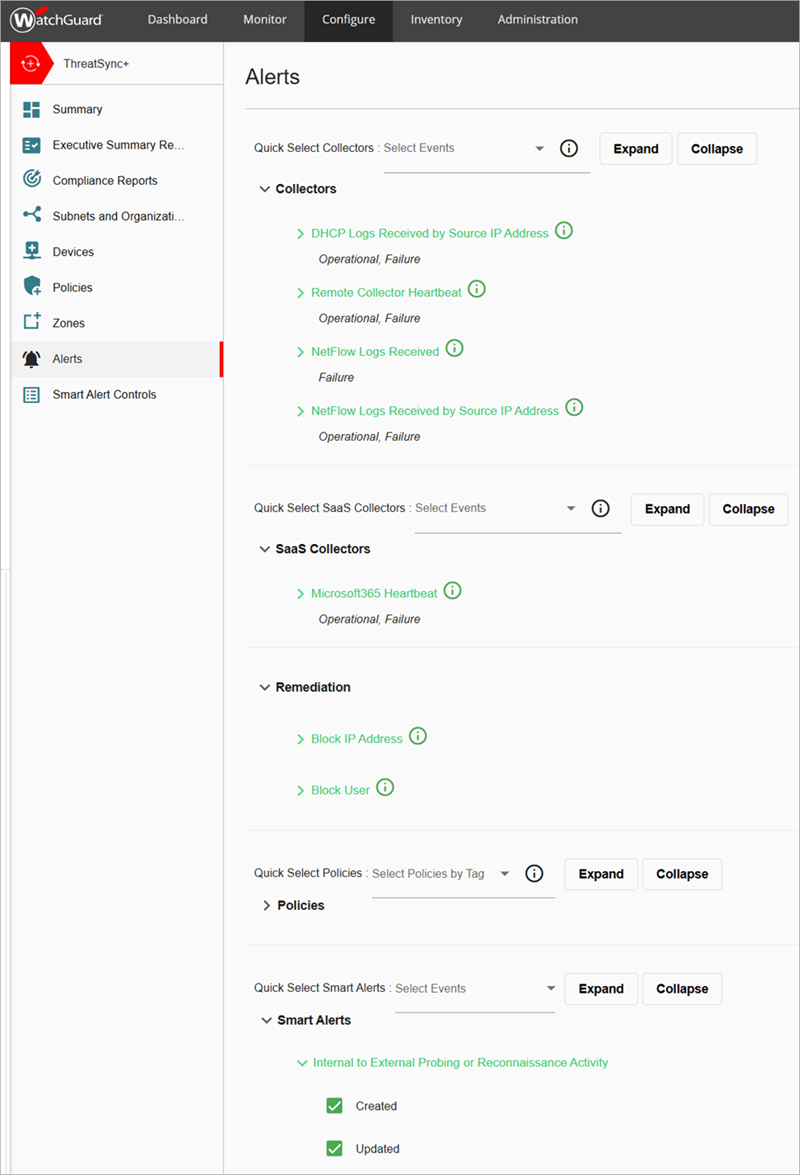

ポリシーと Smart Alert を構成する

アラートが生成されて WatchGuard Cloud から電子メール通知が送信されるように通知ルールを構成します。アラート ページで、その通知ルールに含める修正アラート、コレクター、ポリシー、および Smart Alert の種類を指定することができます。

SaaS コレクター セクションは、ThreatSync+ SaaS ライセンスが割り当てられている場合に限り使用することができます。詳細については、次を参照してください:ThreatSync+ SaaS ライセンスについて。

ThreatSync+ アラートを構成するには、WatchGuard Cloud で以下の手順を実行します。

- 構成 > ThreatSync+ > アラート の順に選択します。

アラート ページが開きます。

- コレクター セクションで、アラートに含めるコレクター オプションを選択します。

- SaaS コレクター セクションで、アラートに含める Microsoft 365 ハートビート オプションを選択します。

- 修正 セクションで、アラートに含めるブロック アクションの横にあるチェックボックスを選択します。

- ポリシー セクションで、ポリシー アラートを生成するポリシーの横にあるチェックボックスを選択します。

- Smart Alert セクションで、アラートが生成されるようにする Smart Alert の種類ごとに、作成時 または 更新時 チェックボックスのいずれかまたは両方を選択します。

通知ルールを構成する

WatchGuard Cloud では、ThreatSync+ アクティビティに関するアラートを生成して通知を送信する通知ルールを構成することができます。通知ルールにより、ネットワークの新たな脅威に容易に対応できるようになります。

送信方法

各通知ルールで、以下の配信方法の 1 つを選択することができます。

- なし — ルールに基づき、WatchGuard Cloud のアラート ページに表示されるアラートが生成されます。

- 電子メール — ルールに基づき、WatchGuard Cloud のアラート ページに表示されるアラートが生成され、指定されている受信者に通知メールが送信されます。

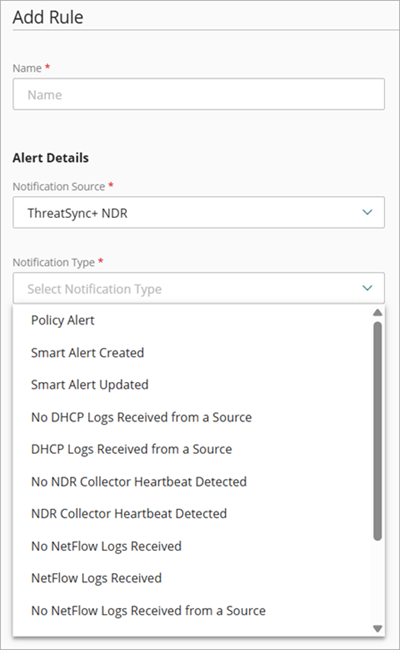

ThreatSync+ NDR 通知ルールを追加する

ThreatSync+ NDR 通知ルールを追加するには、以下の手順を実行します。

- 管理 > 通知 の順に選択します。

- ルール タブを選択します。

- ルールを追加する をクリックします。

ルールを追加する ページが開きます。

- ルールを追加する ページの 名前 テキスト ボックスに、ルールの名前を入力します。

- 通知の送信元 ドロップダウン リストから、ThreatSync+ NDR を選択します。

- 通知の種類 ドロップダウン リストから、以下の ThreatSync+ NDR 通知の種類のいずれかを選択します。

- ポリシー アラート — アカウントに新規ポリシー アラートが生成された際に、アラートが生成されます。

- Smart Alert が作成されました — Smart Alert が作成された際に、アラートが生成されます。

- Smart Alert が更新されました — Smart Alert が更新された際に、アラートが生成されます。

- 送信元からの DHCP ログを受信していません — 120 分間、送信元からの DHCP ログが受信されない場合に、アラートが生成されます。

- 送信元からの DHCP ログを受信しました — 送信元からの DHCP ログが受信された際に、アラートが生成されます。

- NDR コレクターのハートビートは検出されませんでした — 20 分間、ThreatSync+ NDR コレクターからのハートビート メッセージが受信されない場合に、アラートが生成されます。

- NDR コレクターのハートビートが検出されました — コレクターに障害が発生した後、ThreatSync+ NDR コレクターからのハートビート メッセージを受信した際に、アラートが生成されます。

- NetFlow ログを受信していません — 20 分間、ThreatSync+ NDR ネットワーク デバイスで NetFlow ログが受信されなかった場合に、アラートが生成されます。

- NetFlow ログを受信しました — NetFlow ログが受信された際に、アラートが生成されます。

- 送信元からの NetFlow ログを受信していません — 20 分間、送信元からの NetFlow ログが受信されない場合に、アラートが生成されます。

- 送信元からの NetFlow ログを受信しました — 送信元からの NetFlow ログが受信された際に、アラートが生成されます。

- IP アドレスが自動的にブロックされました — ThreatSync+ NDR ポリシーによって IP アドレスが自動的にブロックされた際に、アラートが生成されます。

- IP アドレスが手動でブロックされました — IP アドレスが手動でブロックされた際に、アラートが生成されます。

- IP アドレスが手動でブロック解除されました — IP アドレスが手動でブロック解除された際に、アラートが生成されます。

- (任意) ルールの 説明 を入力します。

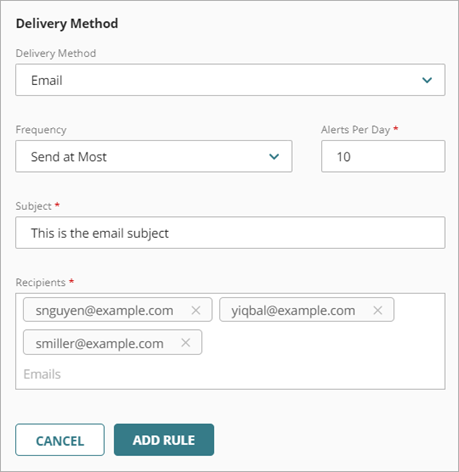

- ルールに基づきアラートが生成された際に電子メール メッセージが送信されるようにするには、以下の手順を実行します。

- 配信方法 ドロップダウン リストから、電子メール を選択します。

- 頻度 ドロップダウン リストから、ルールに基づき 1 日に送信される電子メール数を選択します。

- ルールに基づきアラートが生成されるごとに電子メール メッセージが送信されるようにするには、すべてのアラートを送信する を選択します。

- ルールに基づき送信される電子メール メッセージ数の 1 日の上限を設定するには、最大で送信する を選択します。1 日あたりのアラート数 テキスト ボックスに、このルールに基づき送信される電子メール メッセージの 1 日の最大数を入力します。1 日あたり最大 2 万件のアラート数を設定することができます。

- 対象 テキスト ボックスに、このルールに基づきアラートが生成された際に送信される電子メール メッセージの件名を入力します。

- 受信者 セクションに、1 つまたは複数の電子メール アドレスを入力します。電子メール アドレスを入力するたびに Enter を押すか、電子メール アドレスをスペース、コンマ、またはセミコロンで区切ります。

- 配信方法 ドロップダウン リストから、電子メール を選択します。

- ルールを追加する をクリックします。

スケジュールされたレポートを構成する

WatchGuard Cloud でさまざまな ThreatSync+ レポートが実行されるようにスケジュール設定することができます。それぞれのスケジュールされたレポートには、複数のレポートを含めることができます。レポート スケジュール 圧縮された .PDF 形式で、WatchGuard Cloud から指定した受信者に電子メールの添付として送信されます。最近生成されたレポートは、WatchGuard Cloud からダウンロードすることもできます。

スケジュールされたレポートを追加する

レポートを毎日、毎週、毎月、またはすぐに実行するようにスケジュールすることができます。日次、週次、月次レポートの場合は、レポートの頻度によって、レポートに含まれるデータの日付範囲が決まります。たとえば、週次レポートには、指定期間の 00:00 UTC (協定世界時) 〜 23:59 UTC に収集されたデータが含まれます。

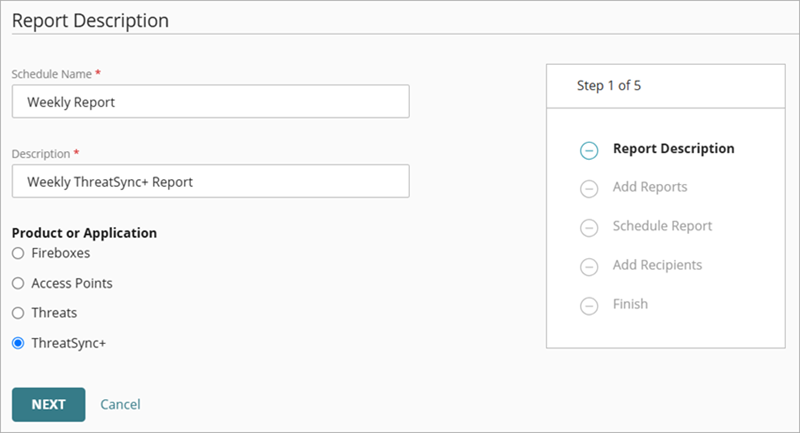

スケジュールされたレポートを追加するには、以下の手順を実行します。

- スケジュールされたレポートを追加する をクリックします。

レポートの説明手順が選択された Create Schedule Wizard が開きます。

- スケジュール名 テキスト ボックスに、レポートの名前を入力します。

- 説明 テキスト ボックスに、レポートの説明を入力します。

- 製品またはアプリケーション セクションで、ThreatSync+ を選択します。

- 次へ をクリックします。

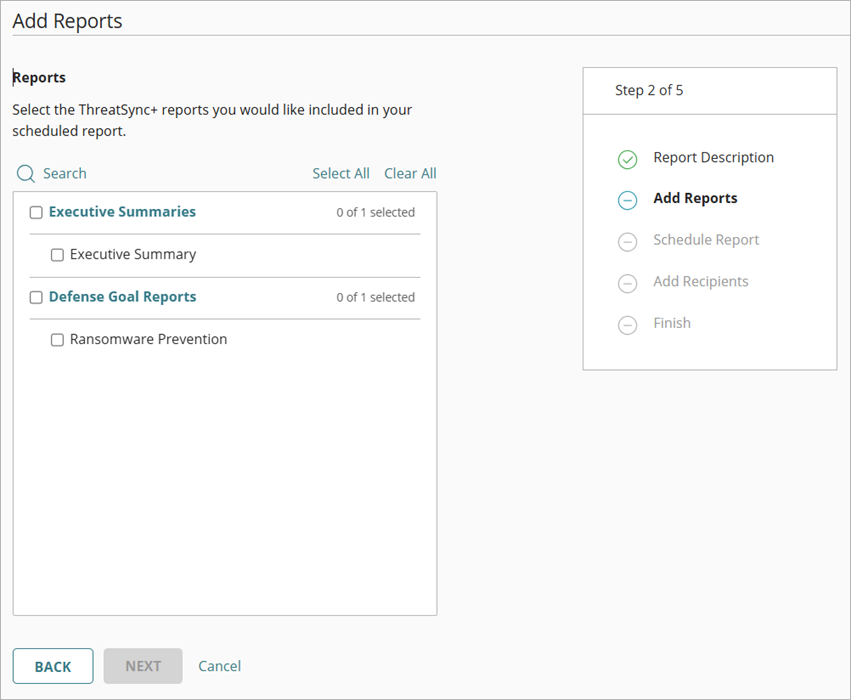

レポートを追加する ページが開きます。

使用可能な ThreatSync+ NDR レポートは、ライセンスの種類によって異なります。ThreatSync+ NDR には、既定でエグゼクティブ概要レポートとランサムウェア防止レポートが含まれています。さらに多くのレポートおよびカスタム レポートを生成する機能を追加するには、WatchGuard Compliance Reporting ライセンスを追加することが勧められます。詳細については、次を参照してください:WatchGuard Compliance Reporting について。

- レポート セクションで、スケジュールされたレポートに含める各レポートのチェックボックスを選択します。使用可能なすべてのレポートを含めるには、すべて選択する をクリックします。

- 次へ をクリックします。

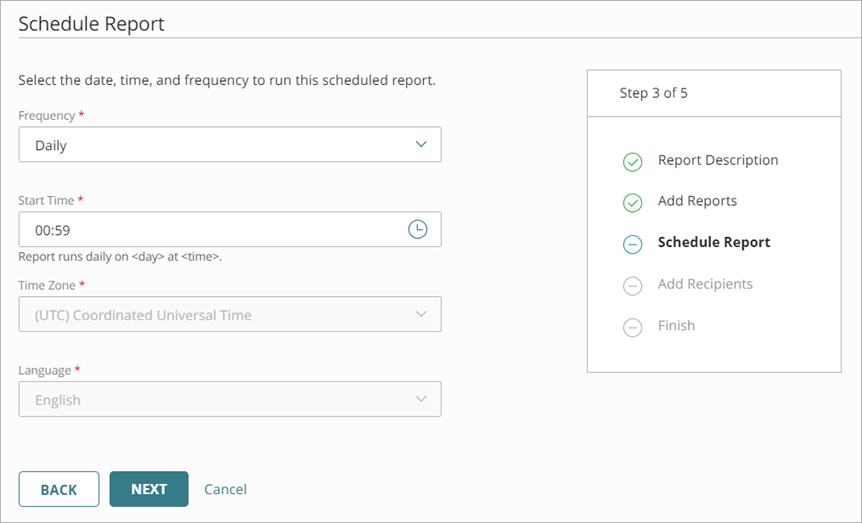

レポートをスケジュールする手順が開きます。

- 頻度 ドロップダウン リストから、以下のいずれかのオプションを選択してレポートを実行する頻度を選択します。

- 毎日 — 毎日実行され、過去 24 時間のデータが含まれます (タイムゾーンに調整された 00:00 〜 23:59 を含む)

- 毎週 — 毎週実行され、過去 1 週間のデータが含まれます (日曜日の 00:00 〜土曜日の 23:59 を含む)

- 毎月 — 毎月実行され、過去 1 ヵ月のデータが含まれます (初日の 00:00 〜最終日の 23:59 を含む)

- 今すぐ実行する — 指定した日付範囲でレポートを実行するようキューを送信します

レポートの生成と送信に要する時間は、選択されているレポートの種類および処理キューにおけるこの要求の位置によって異なります。

- レポートの実行開始時間を選択するには、開始時刻 テキスト ボックスで、

をクリックします。

をクリックします。

または、開始時刻 テキスト ボックスに、24 時間の「時間:分」形式でレポートを開始する時間と分を入力します。 - 毎週 レポートの場合は、レポートを実行する曜日を指定します。

- 月次 レポートの場合は、レポートを実行する月の日付を指定します。

- スケジュールされたレポートの タイム ゾーン を指定します。

- レポートの 言語 を選択します。

- 次へ をクリックします。

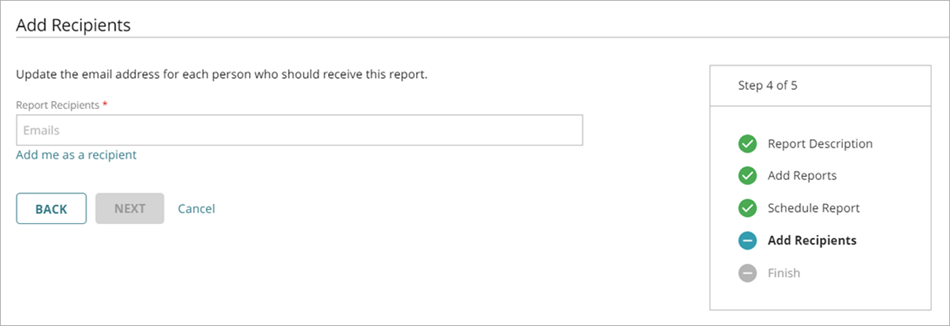

受信者を追加する 手順が開きます。

- レポート受信者 テキスト ボックスに、各レポート受信者の電子メール アドレスを入力します。複数のアドレスを区切るには、スペース、コンマ、またはセミコロンを使用します。Enter を押して、指定したアドレスを受信者リストに追加します。

レポートを電子メールで送信する場合は、サイズが 10 MB 未満でなければなりません。 - 自身を受信者として追加する場合は、受信者として自分自身を追加する をクリックします。

WatchGuard Cloud アカウントに関連付けられている電子メール アドレスがリストに表示されます。 - 次へ をクリックします。

完了 ページが開きます。ページには、スケジュールされたレポート設定の概要が含まれています。 - レポートを保存する をクリックします。

レポートがスケジュールされたレポートのリストに追加されます。

Smart Alert に対応する

ThreatSync+ NDR では、人工知能 (AI) により、大量のネットワーク トラフィックに関連するデータが Smart Alert に統合されます。Smart Alert は、ネットワークで潜在的な攻撃が進行中であることを示し、最大のリスクと組織への影響をもたらす脅威に焦点を当てるように応答側を誘導することを目的とするものです。

アカウントの Smart Alert を表示するには、WatchGuard Cloud で以下の手順を実行します。

- 監視 > ThreatSync+ > Smart Alert の順に選択します。

Smart Alert ページが開き、未解決の Smart Alert のリストが表示されます。

- 確認する Smart Alert をクリックします。

Smart Alert の詳細ページが開きます。 - 修正の推奨事項については、チェックする点 セクションを確認してください。

- 準備が整ったら、この Smart Alert を終了する をクリックして、理由を選択します。このようにフィードバックを提供することで、ThreatSync+ AI によるネットワークの理解が深まり、その後の Smart Alert がより適切に生成されるようになります。

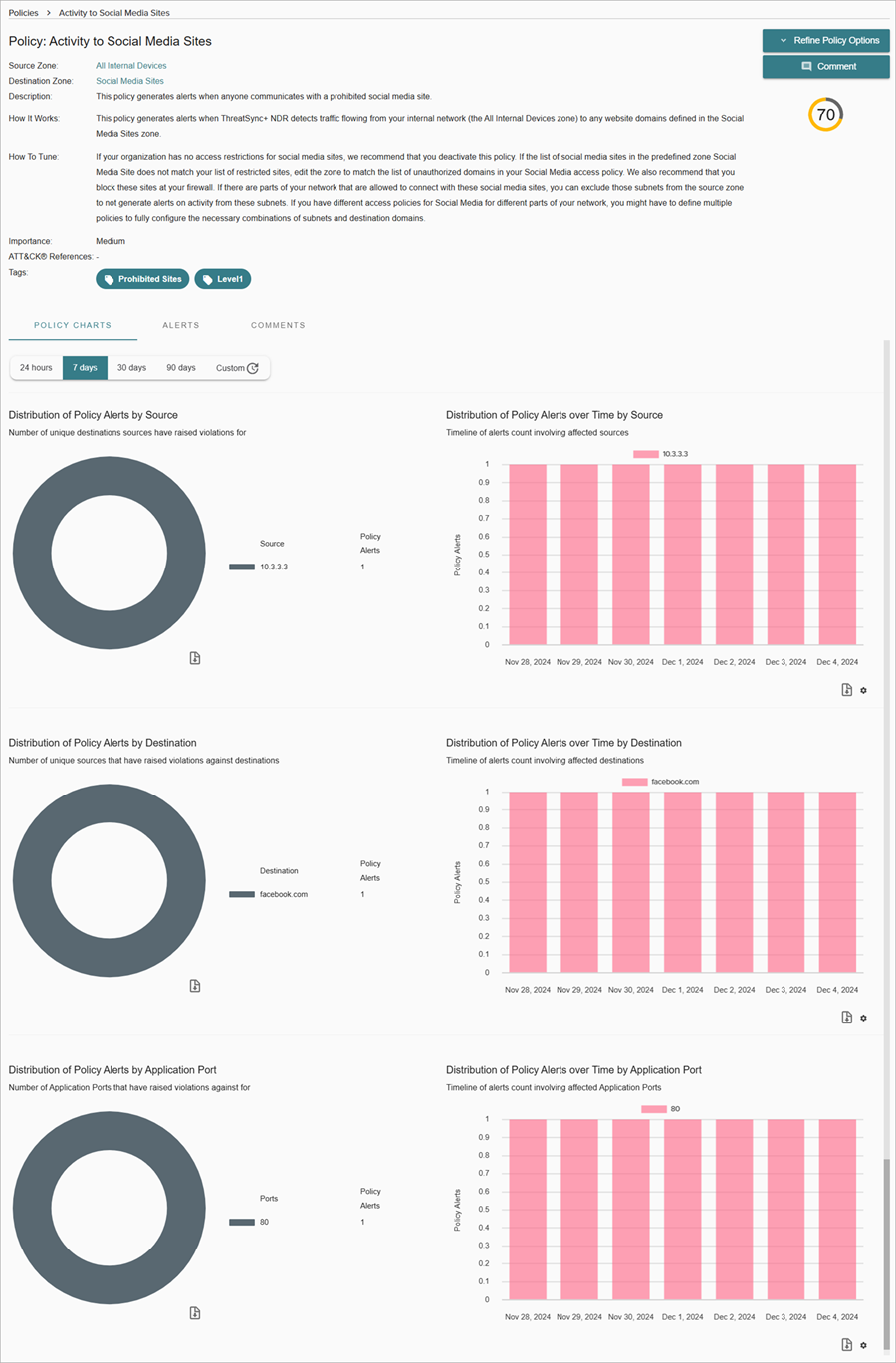

ポリシー アラートを確認する

ポリシー アラートにより、ネットワークにおける未承認のアクティビティまたは不測のアクティビティが通知されます。組織のネットワーク アクセス ポリシーが反映されるように ThreatSync+ ポリシーを構成すると、受信する各ポリシー アラートに、組織にとって脅威となり得るポリシー違反が表示されます。

ThreatSync+ NDR を初めてセットアップする際に、ポリシーのサブセットが既定でアクティブ化されます。これは、レベル 1 タグによって識別することができます。これにより、ポリシー アラートが自動的に生成されます。75 個を超える使用可能なポリシーの中の約 30 個がレベル 1 に含まれます。こうした既定のポリシー アラートには、最も一般的で修正が最も簡単な脅威と脆弱性が反映されます。詳細については、次を参照してください:ThreatSync+ NDR レベル 1 ポリシー。

ThreatSync+ NDR を有効化してから少なくとも 2 日間待ってから、ポリシー アラートを確認することが勧められます。

ポリシー アラートを確認するには、以下の手順を実行します。

- 監視 > ThreatSync+ > ポリシー アラート の順に選択します。

- アクティブなポリシーによるアラートのみを表示するには、ステータスの種類 ドロップダウン リストで、非アクティブ チェックボックスの選択を解除します。

- 各ポリシー アラートの詳細情報を表示するには、ポリシー名をクリックして ポリシー アラートの詳細ページに移動します。

ポリシー アラートの詳細ページには、ポリシーに関連付けられているゾーンの情報、重要度、脅威スコア、タグの概要が表示されます。

ポリシー構成の詳細は、ポリシー オプションを絞り込む ドロップダウン リストで変更することができます。

- アクティビティ トリガーを絞り込む

- 送信元ゾーンを絞り込む

- 宛先ゾーンを絞り込む

詳細については、次を参照してください:ThreatSync+ ポリシーを構成する。

レポートでコンプライアンスを確認する

エグゼクティブ概要レポートとランサムウェア防止防御目標レポートは両方とも、既定で ThreatSync+ NDR に含まれています。Compliance Reporting の追加レポートを表示するには、およびカスタム レポートを生成するには、コンプライアンス レポート ライセンスを追加する必要があります。詳細については、次を参照してください:WatchGuard Compliance Reporting について。

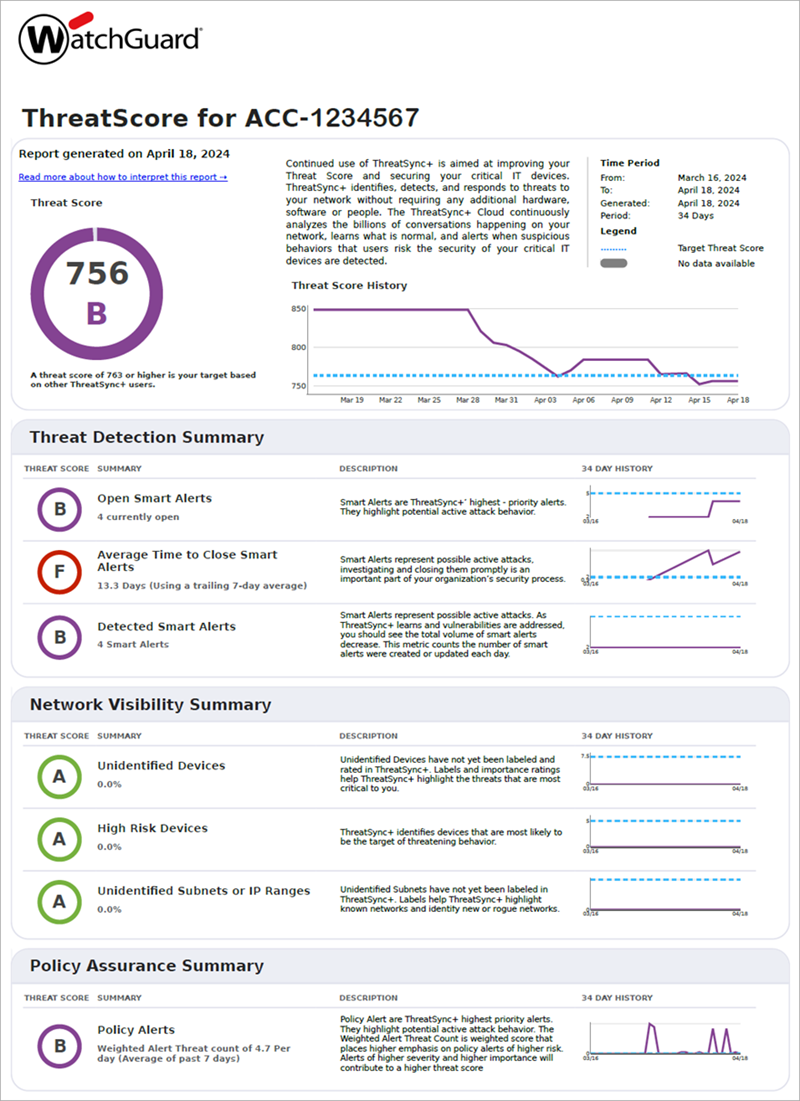

エグゼクティブ概要レポートを確認する

数日間にわたって ThreatSync+ NDR でデータが収集されたら、エグゼクティブ概要レポートを生成して、ThreatSync+ NDR で検出された脅威と脆弱性の概要を確認することができます。レポートには、全体的なネットワーク脅威スコアが含まれており、脅威スコアの傾向の経時的な変化が表示されます。スコアが低い場合は、ネットワークが完全に保護されていない可能性があります。

レポートに含まれているメトリックには、ThreatSync+ NDR により実現する検出と対応機能の範囲が反映されます。全体的な脅威スコアは、以下の 3 つの主要な保護領域全体でこれらのメトリックが均等に評価されて計算されます。

脅威検出

脅威検出メトリックにより、ThreatSync+ NDR Smart Alert を確認して、それに対応することができます。メトリックにより、未解決の Smart Alert の数、対応の速度、および ThreatSync+ NDR によって (人間の手を煩わせずに) 潜在的な脅威を監視したことで節約された時間が追跡されます。

ネットワーク可視性

ネットワーク可視性メトリックにより、ネットワークの重要なサブネットとデバイスを特定することができます。組織にとって最も重要な資産とサブネットを ThreatSync+ NDR に認識させることで、ThreatSync+ NDR からより効果的な脅威情報が得られます。資産にラベルを付けてそのロールを指定すると、ThreatSync+ NDR で、その種類のシステムのポリシー違反が自動的に検出されます。ThreatSync+ NDR では、サブネット ラベルを使用することで、Rogue デバイスや不明な脅威がより効果的に特定されます。

ポリシー保証

ポリシー違反メトリックにより、ThreatSync+ NDR によってネットワークで検出された違反の数が追跡されます。このポリシーにより、未承認のアクティビティが示されているトラフィックを特定することができます。他のセキュリティ ツールのエラーや構成ミスを特定できるポリシーを有効化します (セキュリティ ツールの例:ファイアウォール、 EDR、資産管理システム)。これにより、こうしたツールによって未承認のトラフィックがブロックされなかった場合に、速やかにそれを特定することができます。

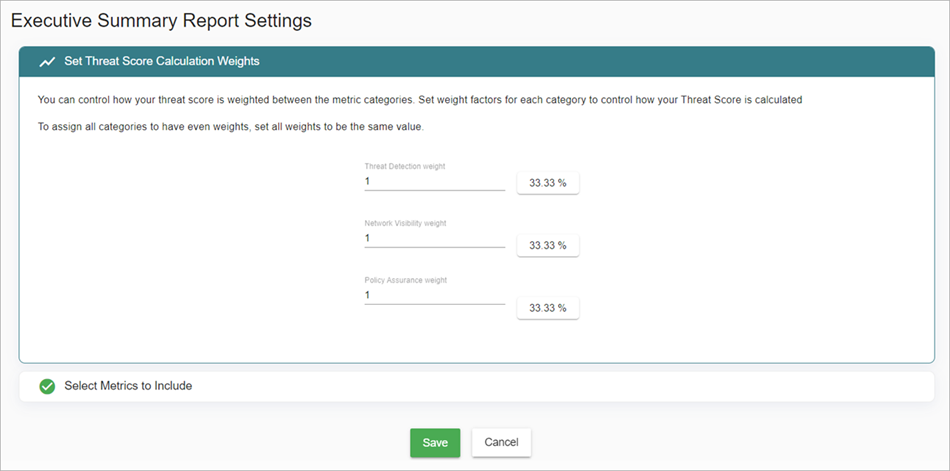

以下のレポート設定を構成することで、エグゼクティブ概要レポートをカスタマイズすることができます。

脅威スコア計算の重み付けを設定する

それぞれの保護の主要領域の重み付け係数を指定することで、ThreatSync+ NDR における全体的な脅威スコアの計算方法を制御することができます。また、特定の領域の進捗状況を測定する必要がない場合は、その領域を完全に除外することができます。

含めるメトリックを選択する

3 つの保護領域のいずれかの特定のメトリックを除外することで、レポートに表示されるメトリックを制御することができます。除外したメトリックはレポートに表示されず、全体的な脅威スコアにも含まれません。

脅威スコア計算の重み付けを設定する

脅威スコア計算の重み付けを設定するには、WatchGuard Cloud で以下の手順を実行します。

- 構成 > ThreatSync+ > エグゼクティブ概要レポートの設定 の順に選択します。

エグゼクティブ概要レポートの設定ページが開きます。

- 脅威スコア計算の重み付けを設定する セクションで、脅威検出、ネットワーク可視性、ポリシー保証 の重み付けに所望の値を入力します。

- 保存 をクリックします。

含めるメトリックを選択する

自社のネットワーク セキュリティ ポリシーにおいて重要ではない、または該当しないメトリックもあるかもしれません。エグゼクティブ概要レポートと全体的な脅威スコアの計算に含めるメトリックをカスタマイズすることができます。

含めるメトリックを選択するには、WatchGuard Cloud で以下の手順を実行します。

- 構成 > ThreatSync+ > エグゼクティブ概要レポートの設定 の順に選択します。

エグゼクティブ概要レポートの設定ページが開きます。 - 含めるメトリックを選択する セクションで、包含または除外する各メトリックの横にあるチェックボックスを選択または選択解除します。

- 保存 をクリックします。

レポートの推奨事項に従って、ネットワークを保護し、脅威スコアを改善してください。詳細については、次を参照してください:ThreatSync+ NDR エグゼクティブ概要レポート。

エグゼクティブ概要レポートを生成する方法については、次を参照してください:スケジュールされたレポートを構成する。

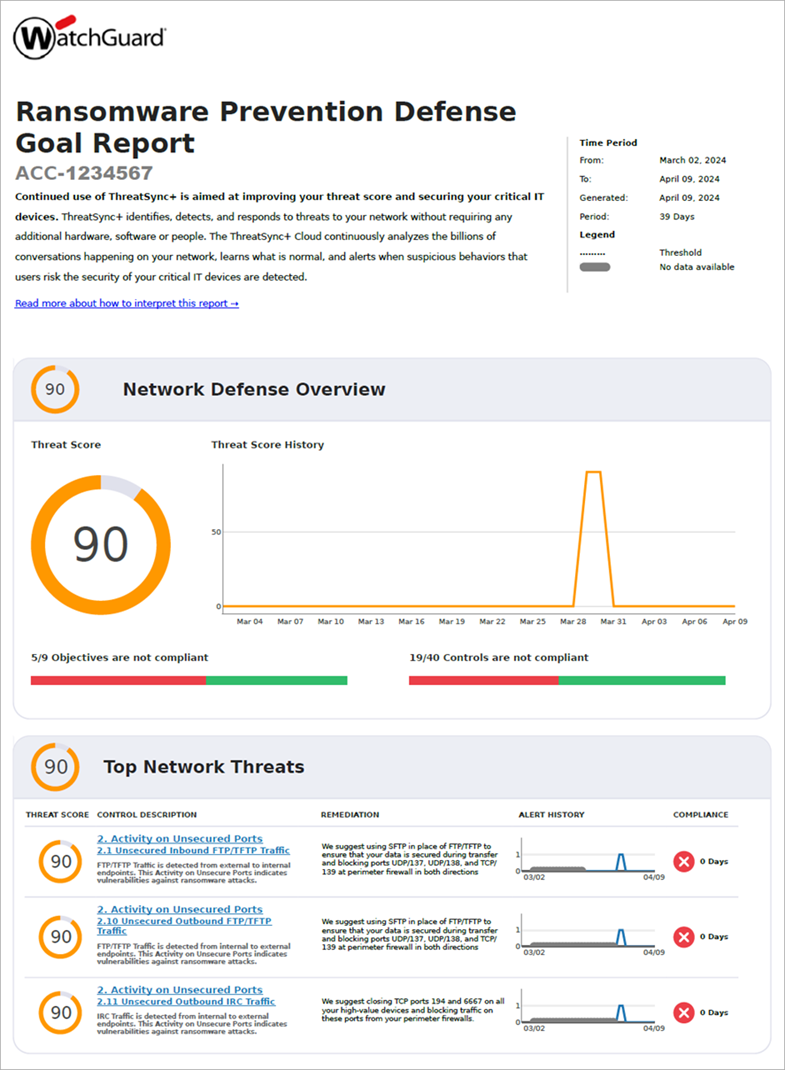

ランサムウェア防止防御目標レポートを確認する

ランサムウェア防止防御目標レポートでは、ランサムウェアの被害を受けやすいネットワーク脆弱性が監視されます。ランサムウェアの拡散を防止できるように、このレポートには、ThreatSync+ NDR で監視されている制御の概要が示されます。レポートに含まれる各制御は、ThreatSync+ NDR ポリシーに基づいています。

ランサムウェア防止防御目標レポートを活用することで、ネットワーク防御の概要を取得でき、指定された期間の目的と制御に準拠しているかどうかを把握することができます。このレポートにより、ポリシー アラートの継続的な監視および Smart Alert の終了に加えて、監査やサイバー保険を目的として、そのコンプライアンスを証明することができます。

ランサムウェア防止防御目標レポートを生成する方法については、次を参照してください:スケジュールされたレポートを構成する。

詳細については、次を参照してください:ランサムウェア防止防御目標レポート。