適用対象: クラウド管理の Firebox

クラウド管理の Firebox のログインページを標的とする総当たり攻撃を防止するため、連続してログインに失敗した IP アドレスをブロックする 機能を有効化することができます。この機能が有効化されていると、指定した期間内に Firebox の以下のログイン ページに対する認証の試行が指定した回数連続して失敗した場合、Firebox は一時的に IP アドレスをブロックします。

- Fireware Web UI

- Mobile VPN with SSL クライアント

- Mobile VPN with SSL クライアント ダウンロード ページ

- 認証ポータル

Fireware v12.11 以降では、Firebox から Mobile VPN with SSL クライアント ダウンロード ページが削除されています。

Mobile VPN with SSL でこの機能を有効化し、多要素認証を設定する場合は、AuthPoint MFA を構成する際に、接続が失われた後に自動的に再接続する オプションを選択しないでください。

入力した連続して失敗した認証試行回数は、Firebox のすべてのログイン ページに対する失敗した認証試行の総数に使用されます。たとえば、5 回の失敗した認証試行を許可し、同じ IP アドレスから Web UI に対し 2 回、認証ポータルに対し 3 回の失敗した認証が試行された場合、Firebox はその IP アドレスをブロックします。

この機能は、アカウントのユーザー名が 管理者 または ステータス ではない場合、Fireware Web UI ログイン ページでの失敗したログイン試行をブロックしません。

Fireware v12.11 以降では、この機能は AuthPoint ユーザーのログイン試行失敗をブロックします。Fireware v12.10.4 では、この機能は失敗した AuthPoint 認証をブロックしません。

Firebox は、ブロックされた IP アドレスを自動的に一時的なブロックされたサイト リストに追加します。このリストを管理することはできませんが、ブロックされたサイトの例外を追加して、ブロックされた IP アドレスを許可することはできます。例外の追加方法については、次を参照してください:WatchGuard Cloud で例外を追加する。

以前に Fireware v12.10.4 で認証設定に対する変更を保存していない限り、Fireware v12.11 以降では、この機能は新規のアップグレードされた構成で既定により有効化されています。

ご利用の環境において適切である場合は、この機能を有効化することをお勧めします。

連続したログイン試行失敗をブロックするには、WatchGuard Cloud から以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

- デバイス構成 をクリックします。

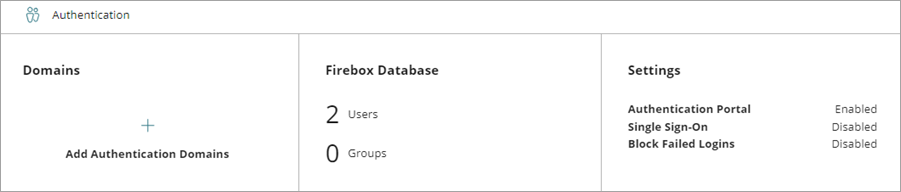

- 認証 セクションから、設定 ウィジェットをクリックします。

設定 ページが開きます。

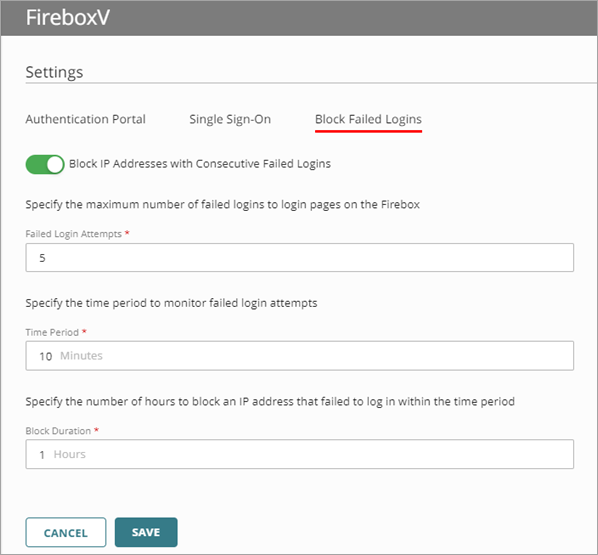

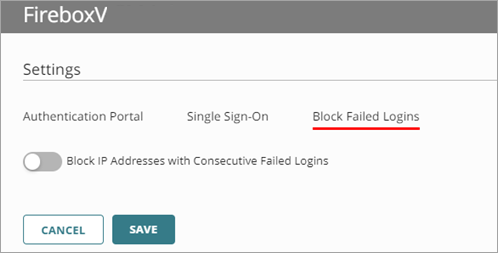

- 失敗したログインをブロックする タブを選択します。

- 連続してログインに失敗した IP アドレスをブロックする を有効化します。

連続してログインに失敗した IP アドレスをブロックするの設定が表示されます。

- ログイン試行失敗回数 テキスト ボックスに、ログイン試行失敗回数を入力します。連続してこのログイン試行失敗回数を超過すると、Firebox が一時的に送信元 IP アドレスをブロックします。

入力した数値は、Firebox でのすべてのログイン ページに対するログイン試行失敗の総数です。 - 期間 テキスト ボックスに、Firebox により IP アドレスがブロックされるトリガーとなるログイン試行失敗の連続分数を入力します。

- ブロックの期間 テキスト ボックスに、IP アドレスをブロックする時間数を入力します。

- 保存 をクリックします。

- 構成を配備します。

この機能が送信元 IP アドレスをブロックすると、ライブ ステータス > Traffic Monitor > ライブ ログ にはブロックされた IP アドレスが、理由 = ログイン失敗のブロック と共に表示されます。

グローバル ファイアウォール認証値の設定 (ローカル管理の Firebox)

クラウド管理の Firebox における Fireware Web UI について