適用対象: FireCloud インターネット アクセス

FireCloud を構成するには、アイデンティティ プロバイダを設定する必要があります。アイデンティティ プロバイダは、FireCloud のユーザーとグループを管理および認証するために使用する外部システムです。これにより、FireCloud で、承認済みのユーザーとグループ、およびユーザーが FireCloud に接続する際の認証方法が認識されます。

開始する前に

- AuthPoint を FireCloud アイデンティティ プロバイダとして設定し、FireCloud で MFA が要求されるようにするには、AuthPoint を SAML アイデンティティ プロバイダとして構成する必要があります。

- WatchGuard Cloud Directory をアイデンティティ プロバイダとして構成した場合は、AuthPoint 多要素認証を使用することができません。WatchGuard Cloud Directory では、FireCloud の MFA ユーザー以外のみがサポートされています。

FireCloud でアイデンティティ プロバイダを構成する

FireCloud ポリシーを構成する前に、FireCloud ユーザーとグループを認証するアイデンティティ プロバイダを設定する必要があります。AuthPoint、Microsoft Entra ID (Azure Active Directory)、Okta など、SAML がサポートされている任意のアイデンティティ プロバイダを使用することができます。

FireCloud でアイデンティティ プロバイダを構成するには、以下の手順を実行します。

- WatchGuard Cloud にログインして、構成 > FireCloud の順に選択します。

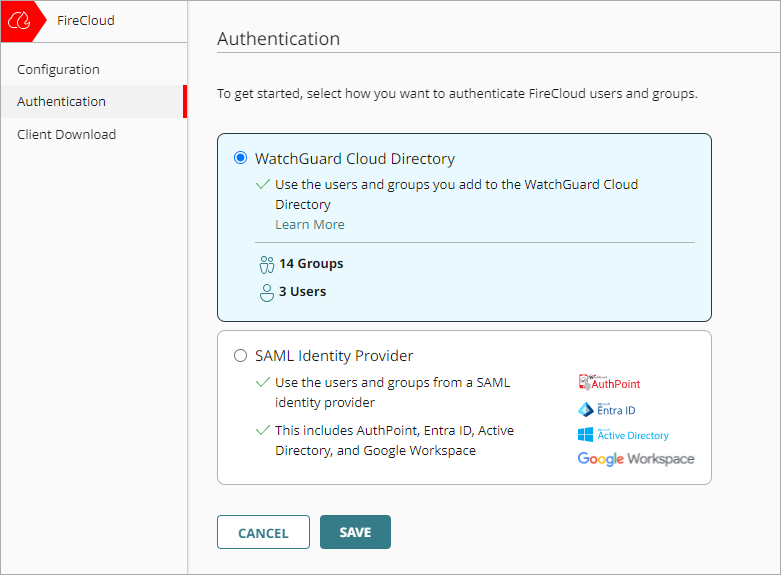

- 使用するアイデンティティ プロバイダの種類を選択して、必要な情報を入力します:WatchGuard Cloud Directory

WatchGuard Cloud Directory に追加したユーザーとグループを使用します。WatchGuard Cloud Directory は認証ドメインです。ここで、WatchGuard Cloud でホストするユーザーとグループを追加することができます。WatchGuard Cloud Directory の詳細、および WatchGuard Cloud でホストするユーザーとグループを追加する方法については、次を参照してください:WatchGuard Cloud Directory について。

このオプションは、外部アイデンティティ プロバイダを使用していないアカウント、ユーザー数が少ないアカウント、および FireCloud をテストするアカウントに最適です。

このオプションを選択した場合に、WatchGuard Cloud Directory を設定しないと、WatchGuard Cloud Directory が自動的に作成されます。

WatchGuard Cloud Directory を FireCloud アイデンティティ プロバイダとして使用する場合は、FireCloud で MFA ユーザー以外しかサポートされません。WatchGuard Cloud Directory に追加した MFA ユーザーに FireCloud を使用する場合は、AuthPoint を FireCloud の SAML アイデンティティ プロバイダとして設定する必要があります。

AuthPoint とサードパーティ SAML

ユーザーとグループの認証には、AuthPoint や Microsoft Entra ID など、SAML がサポートされている任意のアイデンティティ プロバイダを使用することができます。SAML アイデンティティ プロバイダを構成するには、以下の追加情報を提供する必要があります。

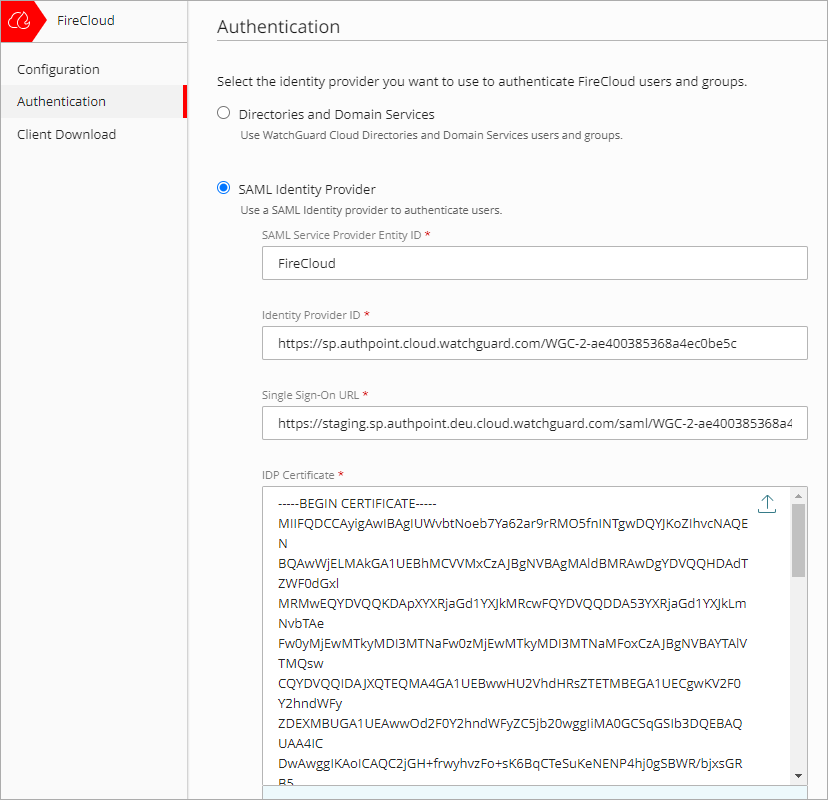

- SAML Service Provider エンティティ ID — FireCloud を Service Provider として識別する名前を入力します。エンティティ ID は、アイデンティティ プロバイダまたは Service Provider の一意の名前です。FireCloud でこの値を構成したら、このエンティティ ID を使用してアイデンティティ プロバイダを構成します。

- アイデンティティ プロバイダ ID — アイデンティティ プロバイダのエンティティ プロバイダ ID を入力します。通常、このアイデンティティ プロバイダの値は UI に表示されていますが、場合によっては、メタデータ ファイルをダウンロードして、そこからこの値を取得する必要があります。たとえば、AuthPoint エンティティ ID は、https://sp.authpoint.cloud.watchguard.com/ACC-1234567 です。この ACC-1234576 は、WatchGuard Cloud アカウント番号です。.

- シングル サインオン URL — アイデンティティ プロバイダのシングル サインオン URL を入力します。これは通常、アイデンティティ プロバイダ名が含まれている URL です。たとえば、AuthPoint のシングル サインオン URL は、https://sp.authpoint.usa.cloud.watchguard.com/saml/ACC-1234567/sso/spinit です。この ACC-1234576 は、WatchGuard Cloud アカウント番号です。.

- IDP 証明書 — アイデンティティ プロバイダの x.509 証明書を貼り付けるかアップロードします。証明書をダウンロードできるアイデンティティ プロバイダもありますが、アイデンティティ プロバイダの証明書がメタデータ ファイルの値として含まれている場合もあります。

AuthPoint の場合は、AuthPoint メタデータ ファイルにアイデンティティ プロバイダ ID とシングル サインオン URL が含まれています。AuthPoint メタデータ ファイルと IDP 証明書をダウンロードするには、WatchGuard Cloud で 構成 > AuthPoint > リソース > 証明書 の順に移動します。

- 保存 をクリックします。

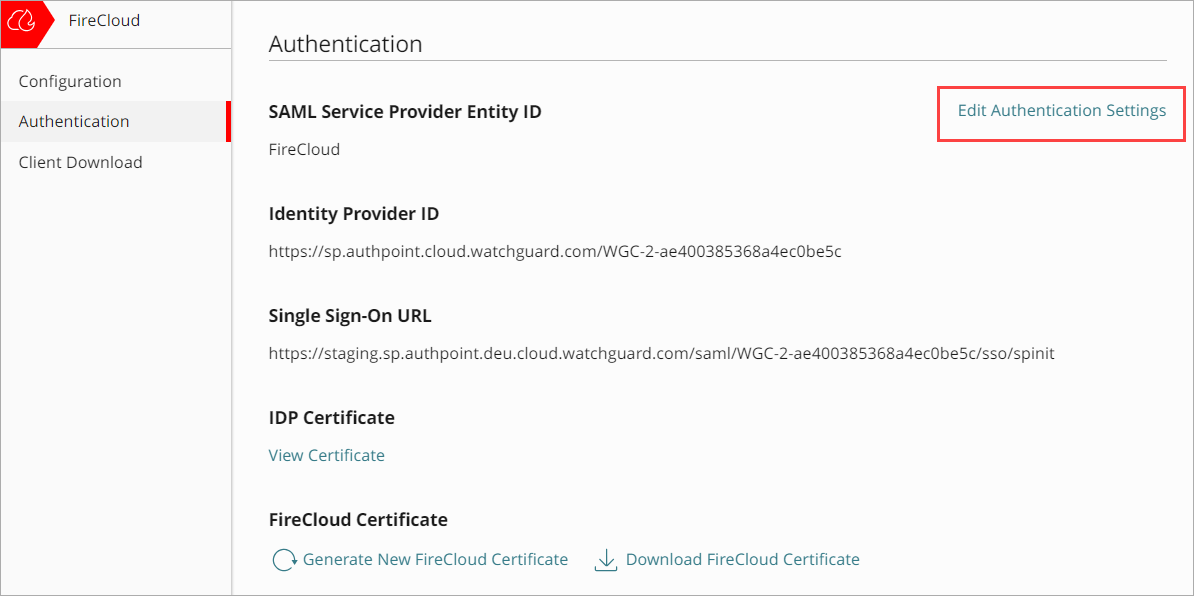

FireCloud 情報をアイデンティティ プロバイダに提供する (SAML のみ)

SAML アイデンティティ プロバイダを構成すると、アイデンティティ プロバイダに提供できる証明書が FireCloud で生成されます。この証明書により、アイデンティティ プロバイダに FireCloud を特定する上で必要となる情報が提供されます。したがって、FireCloud から送信された有効な認証要求に対してのみ、アイデンティティ プロバイダから応答が返されるようになります。FireCloud 認証ページから、この証明書をダウンロードすることができます。

FireCloud 証明書をアイデンティティ プロバイダにインポートして、署名検証を有効化することが勧められます。

アイデンティティ プロバイダによっては、署名検証という名前が異なる場合があります。たとえば、Okta では、この設定が SAML 署名要求、Entra ID の場合は 検証証明書 と呼ばれています。

AuthPoint をアイデンティティ プロバイダとして使用する場合は、FireCloud の AuthPoint で SAML リソースを作成し、既存の AuthPoint 認証ポリシーに SAML リソースを追加する、または SAML リソースの新規 AuthPoint 認証ポリシーを追加する必要があります。

- FireCloud 認証 ページで、FireCloud 証明書をダウンロードする をクリックします。AuthPoint で SAML リソースを構成する際にこの証明書を使用します。また、SAML Service Provider エンティティ ID 値も使用します。

- 構成 > AuthPoint > リソース の順に選択します。

- リソースを追加する をクリックします。

- 種類 ドロップダウン リストから、SAML を選択します。

- FireCloud など、リソースの名前を入力します。

- アプリケーションの種類 ドロップダウン リストから、その他 を選択します。

- Service Provider エンティティ ID テキスト ボックスに、FireCloud でアイデンティティ プロバイダを構成する で設定した SAML Service Provider エンティティ ID を入力します。

- アサーション コンシューマ サービス テキスト ボックスに、WatchGuard Cloud アカウントのリージョンに基づいて、Fire Cloud アカウントの ACS 値を入力します。.

- 北米 / 米州 — https://authsvc.firecloud.usa.cloud.watchguard.com/v1/acs

- EMEA — https://authsvc.firecloud.deu.cloud.watchguard.com/v1/acs

- APAC — https://authsvc.firecloud.jpn.cloud.watchguard.com/v1/acs

- Service Provider へのリダイレクト時に送信されるユーザー ID ドロップダウン リストから、ユーザー名 を選択します。

- 証明書については、FireCloud 証明書をアップロードします。

- AuthPoint 証明書 ドロップダウン リストからリソースと関連付ける AuthPoint 証明書を選択します。メタデータと x.509 証明書をダウンロードした際と同じ証明書を選択する必要があります。

- 属性を追加する をクリックします。

- 属性名 テキスト ボックスに、groups と入力します。この値は大文字と小文字が区別されます。

- 以下から価値を得る: ドロップダウン リストから、ユーザー グループ を選択します。

- 保存 をクリックします。

AuthPoint で、カスタム属性が保存されます。 - 保存 をクリックします。

AuthPoint で、SAML リソースが作成されます。 - AuthPoint の ポリシー ページで、このリソースの新規 AuthPoint 認証ポリシーを追加する、または既存の認証ポリシーにリソースを追加します。詳細については、次を参照してください:AuthPoint 認証ポリシーについて。

- ユーザーがパスワードのみを使用して FireCloud に接続できるようにするには、パスワード認証オプションのみが要求されるように AuthPoint 認証ポリシーを設定する必要があります。

- FireCloud への接続時にユーザーに MFA 認証を要求する場合は、パスワード認証オプションに加えて、プッシュ、QR Code、OTP 認証オプションのいずれかが要求されるように AuthPoint 認証ポリシーを設定する必要があります。

FireCloud へのアクセスを制御する

FireCloud を使用するユーザー数よりも多くのユーザーが割り当てられているアイデンティティ プロバイダに FireCloud を接続している場合は、FireCloud へのアクセスを制御することができます。これにより、サービスに接続してユーザー ライセンスを消費するユーザーを制限することが可能となります。これを実行するには、既定の FireCloud アクセス ルールを無効化して、FireCloud へのアクセスを許可するユーザー グループのみのアクセス ルールを構成します。これにより、アクセス ルールが適用されないユーザーは、FireCloud サービスに接続してライセンスを使用することができなくなります。

また、サービスの利用を許可するエンド ユーザーにのみ FireCloud Connection Manager を提供することもできます。

FireCloud 認証設定を編集する、またはアイデンティティ プロバイダを変更する

FireCloud のアイデンティティ プロバイダを変更すると、アクセス ルールに関連付けられているグループがなくなるため、FireCloud ですべてのアクセス ルールが削除されます。削除される前に、FireCloud に、確認を求めるプロンプトが表示されます。

既定のアクセス ルールは影響を受けません。

アイデンティティ プロバイダの設定を編集する場合、または新規アイデンティティ プロバイダに変更する場合は、WatchGuard Cloud で以下の手順を実行します。

- 構成 > FireCloud の順に選択します。

- ナビゲーション メニューで、認証 を選択します。

- 認証設定を編集する をクリックします。

- 変更を加えて、保存 をクリックします。