クラウド管理の Firebox または FireCluster の場合は、システム設定に以下が含まれます。

- Firebox 名

- タイム ゾーン

- NTP サーバー

- デバイスのフィードバック

- FireCluster 設定 (識別、インターフェイス、通信設定) (FireCluster のみ)

- TCP MTU プロービング

- SNMP 設定

- NetFlow 設定

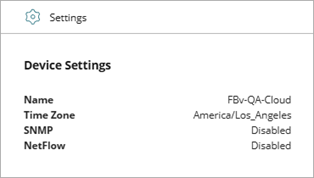

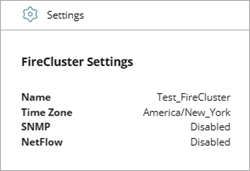

クラウド管理の Firebox または FireCluster の デバイス構成 ページにある 設定 タイルに、構成されたシステム設定の概要が表示されます。

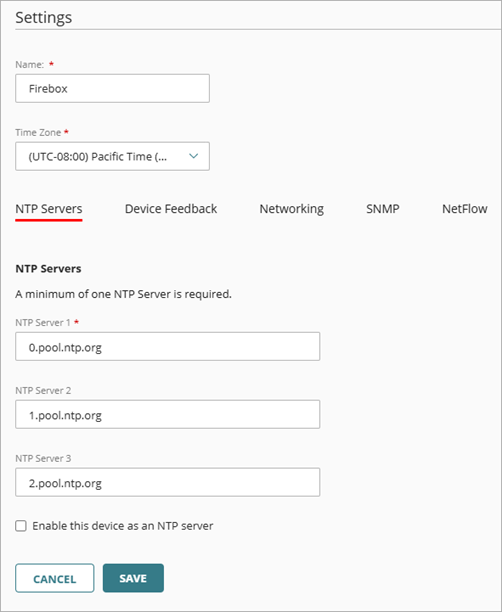

Firebox をクラウド管理デバイスとして WatchGuard Cloud に追加する際に、Firebox の名前とタイム ゾーンを構成します。3 台の NTP サーバーは自動的に構成に追加されます。3 つの既定の NTP サーバーを使用することができます。または、これらを削除して、別の NTP サーバーを指定することも可能ですが、少なくとも 1 台の NTP サーバーが必要です。

任意で Firebox を NTP サーバーとして有効化することができます。Firebox を NTP サーバーとして有効化すると、プライベート ネットワーク上のクライアント デバイスがは Firebox に通信して、時刻を同期することができます。Firebox を NTP サーバーとして有効化する際、NTP ポリシーが存在していない場合は、NTP サーバー ポリシーが自動的に作成されます。このポリシーにより、信頼済みネットワークと任意ネットワークのクライアント デバイスから Firebox への NTP トラフィックが可能となります。

クライアント デバイスが Firebox を NTP サーバーとして使用できるようにするには、Firebox から時刻を取得するようにそれらを構成する必要があります。Windows と macOS では、日付と時刻の設定でこれを構成します。日付と時刻の設定で、Firebox の内部ネットワークの IP アドレスから、または内部ネットワークの IP アドレスを解決するドメイン名から、クライアント デバイスが日付と時刻を取得するように構成します。

また、既定では、Firebox デバイスから詳細なデバイスのフィードバックが返されます。デバイスのフィードバック設定を構成する方法については、次を参照してください:デバイスのフィードバック設定を構成する (WatchGuard Cloud)。

クラウド管理の FireCluster の FireCluster 設定を表示および更新する方法については、次を参照してください:FireCluster 設定を編集する。

Firebox のデバイス設定を表示および更新するには、以下の手順を実行します。

- WatchGuard Cloud で、構成 > デバイス の順に選択します。

- クラウド管理の Firebox を選択します。

- デバイス構成 をクリックします。

- 設定 タイルで デバイス設定 ウィジェットをクリックします。

設定 ページが開きます。

- 名前 テキスト ボックスで、Firebox 名を編集します。

- タイム ゾーン ドロップダウン リストから、Firebox がインストールされている場所のタイム ゾーンを選択します。

- NTP サーバーを変更したい場合は、NTP サーバー タブで 1 つ以上の既定のサーバーを削除し、使用したい NTP サーバーのアドレスを入力します。

- この Firebox をプライベート ネットワーク用の NTP サーバーとして使用したい場合は、このデバイスを NTP サーバーとして有効化する チェック ボックスを選択します。

NTP ポリシーがまだ存在しない場合、WatchGuard Cloud は自動的に NTP サーバー ポリシーを作成します。プライベート ネットワーク上のクライアント デバイスが Firebox を NTP サーバーとして使用できるようにするには、クライアント デバイスが Firebox から時刻を取得するように構成する必要もあります。

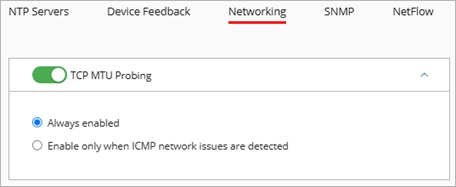

- 必要に応じて Firebox がデータ パケットのサイズを自動的に変更できるようにするには、ネットワーキング タブで TCP MTU プロービング を有効化します。

このグローバル オプションを有効化すると、Firebox でデータ パケットのサイズが自動的に変更されます。これにより、PMTU 検出が正常に実施され、フラグメンテーションに起因するパフォーマンスの低下を回避することができます。たとえば、以下の場合に TCP MTU プロービングを有効化することができます。

- PPPoE 接続が低速であるため、送信されるパケットをより小さく分割して、パフォーマンスを最適化する必要がある場合。

- パス最大伝送単位 (PMTU) 検出プロセスが完了できなくても、ネットワークにあるクライアント デバイスから、この Firebox のゼロルート BOVPN トンネル経由でインターネットにアクセスできるようにすることを望んでいる場合。たとえば、リモート ルータからパケットが返されても、ICMP Destination Unreachable または ICMP Fragmentation Needed 応答が Firebox に送信されないと、ICMP ブラック ホールが発生して、PMTU プロセスが完了できなくなります。TCP MTU プロービングを有効化すれば、ゼロ ルート BOVPN 経由のトラフィックが ICMP ブラック ホールの影響を受けなくなります。

TCP MTU プロービング を有効化する場合は、以下のオプションのいずれかを選択します。

- 常に有効

- ICMP ネットワークの問題が検出されたときにのみ有効化 — ICMP エラーメッセージがドロップし、PMTU 検出処理が完了できない際にのみ、TCP MTU プロービングが自動的に有効化されます。問題が解決した後も、TCP MTU プロービングは有効なままとなります。

- SNMP タブで、SNMP ポーリングと SNMP トラップおよび通知の設定を構成します。詳細については、次を参照してください:クラウド管理の Firebox の SNMP 設定を構成する。

- NetFlow タブで、分析のためにフロー記録を NetFlow コレクターに送信するための設定を更新します。詳細については、次を参照してください:クラウド管理の Firebox の NetFlow 設定を構成する。

- 構成の更新をクラウドに保存するには、保存 をクリックします。

クラウド管理の Firebox を WatchGuard Cloud に追加する

デバイスのフィードバック設定を構成する (WatchGuard Cloud)

クラウド管理の Firebox の Log Server 設定を構成する