適用対象: WatchGuard Cloud の管理対象アクセス ポイント (AP130、AP230W、AP330、AP332CR、AP430CR、AP432)

アクセス ポイントからブロードキャストされるワイヤレス SSID を構成して、ワイヤレス クライアントからネットワークに接続できるように設定することができます。

アクセス ポイントには、以下の 2 種類の設定があります。

- 各アクセス ポイントに個別に適用するデバイス レベルの設定 — 詳細については、次を参照してください:アクセス ポイントの SSID 設定を構成する。

- Access Point Site からアクセス ポイントに適用する設定 — Access Point Site を使用して、SSID 設定を作成し、サイトに登録されている複数のアクセス ポイントにこれを適用することができます。詳細については、次を参照してください:Access Point Site の SSID 設定を構成する。

SSID 設定を変更すると、アクセス ポイントの無線は再起動して新規の構成を適用する必要があります。新規の SSID 設定が配備されるこの間、ワイヤレス クライアントは一時的に切断されます。

アクセス ポイントの SSID 設定を構成する

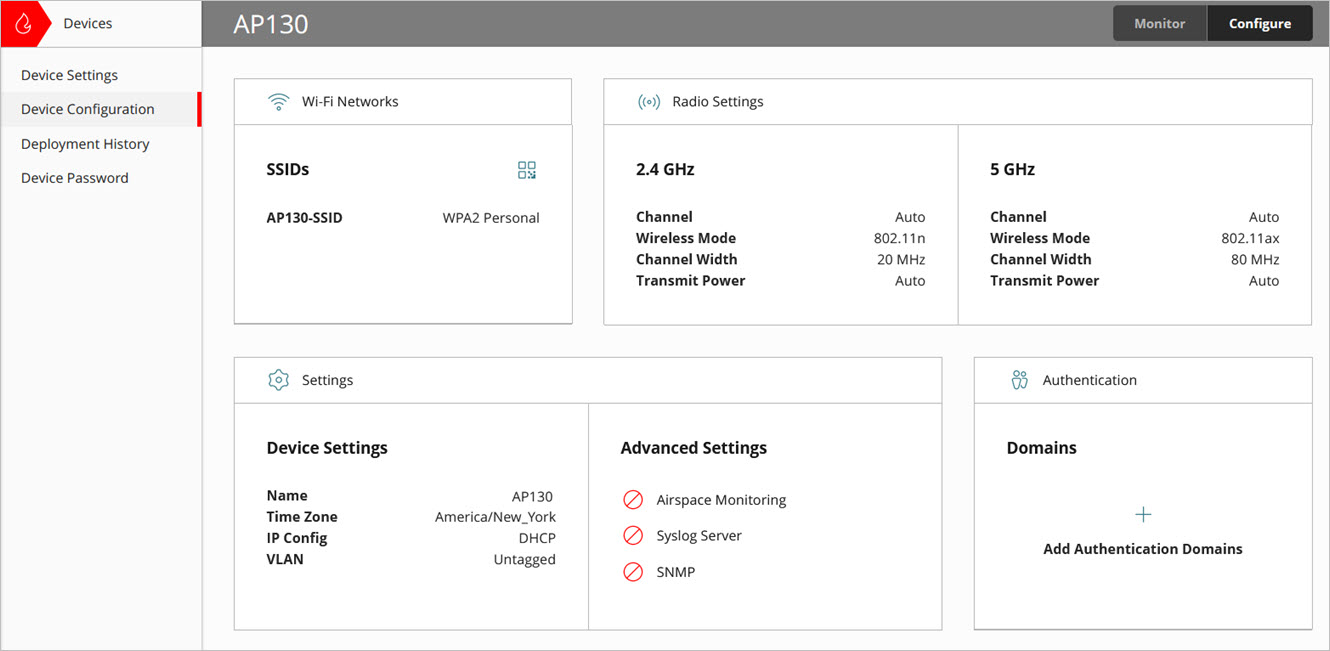

WatchGuard Cloud でアクセス ポイントのデバイス レベルの SSID 設定を構成するには、以下の手順を実行します。

- 構成 > デバイス の順に選択します。

- 構成するアクセス ポイントを選択します。

- デバイス構成 を選択します。

デバイス構成ページが開きます。

- Wi-Fi ネットワーク タイルで、SSID をクリックします。

Access Point Site の SSID 設定を構成する

WatchGuard Cloud で Access Point Site の SSID 設定を構成するには、以下の手順を実行します。

- 構成 > Access Point Site の順に選択します。

- 既存のサイトを選択する、または新しいサイトを追加します。

- 構成の詳細 タブの Wi-Fi ネットワーク タイルで、SSID をクリックします。

SSID を管理する

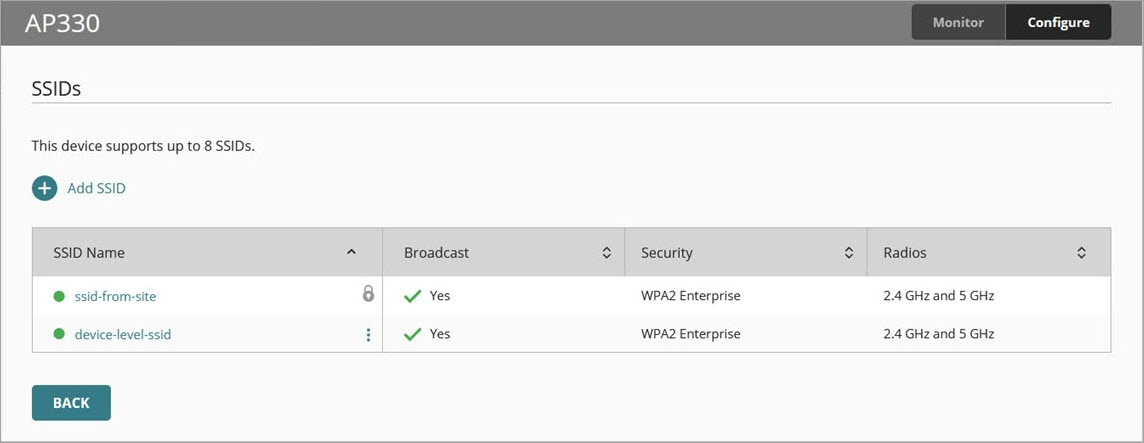

SSID ページには、構成されている Wi-Fi ネットワークが一覧され、以下の情報が含まれています。

- SSID 名 — Wi-Fi ネットワーク SSID の名前。SSID には、デバイス レベルの SSID と Access Point Site から構成された SSID の 2 種類があります。後者には、

のマークが付いています。このページから、デバイス レベルの SSID のみを追加または削除することができます。Access Point Site の詳細については、次を参照してください:Access Point Site について。

のマークが付いています。このページから、デバイス レベルの SSID のみを追加または削除することができます。Access Point Site の詳細については、次を参照してください:Access Point Site について。 - ブロードキャスト — SSID 名がブロードキャストされ、Wi-Fi クライアントで表示されるようになっているか否かの状態。

- セキュリティ - WPA2 パーソナル、WPA3 パーソナル、オープンなど、このネットワークに構成されているセキュリティの種類。

- 無線 - この SSID がブロードキャストされるアクセス ポイントの無線。

SSID を追加または編集する

新規の SSID を追加するには、![]() をクリックするか、既存の SSID 名をクリックしてワイヤレス ネットワーク設定を編集します。SSID の構成設定の詳細については、次を参照してください:SSID 設定。

をクリックするか、既存の SSID 名をクリックしてワイヤレス ネットワーク設定を編集します。SSID の構成設定の詳細については、次を参照してください:SSID 設定。

SSID を削除する

SSID を削除するには、![]() をクリックしてから、削除 を選択します。

をクリックしてから、削除 を選択します。

SSID 設定

SSID を追加するには、![]() をクリックします。

をクリックします。

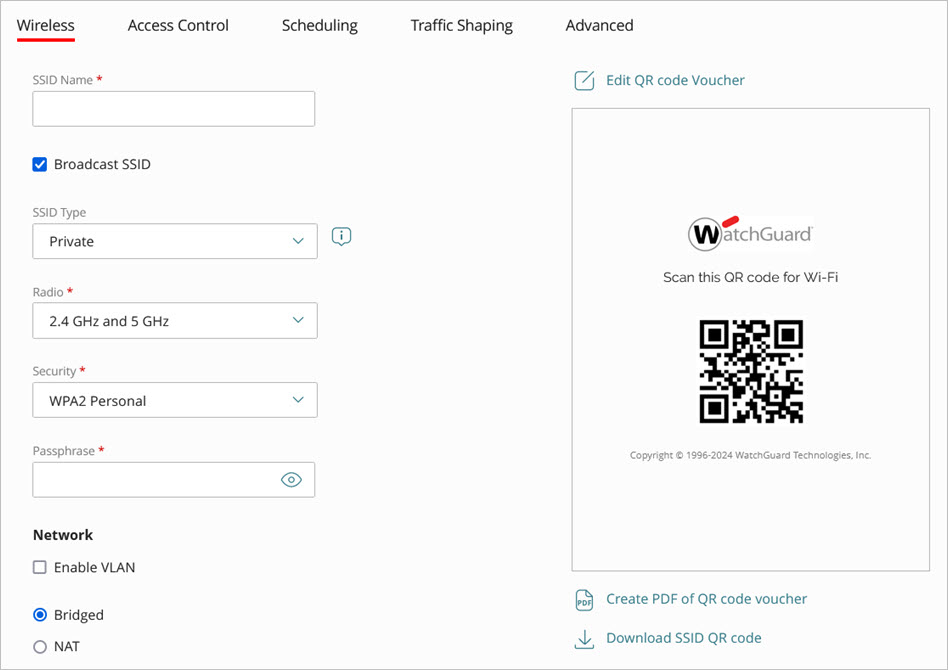

各タブで、ワイヤレス設定、アクセス制御、スケジューリング、トラフィック シェーピング、詳細設定など、SSID のさまざまな設定を構成することができます。

ワイヤレス ネットワーク構成が完了したら、追加 をクリックして、SSID を保存します。

設定を保存した後に、必ず構成の変更をアクセス ポイントに配備してください。詳細については、次を参照してください:デバイス構成の配備を管理する および アクセス ポイントの配備履歴。

ワイヤレス タブで、SSID 名の構成、ネットワークをプライベートかゲストのいずれにするかの指定、SSID をブロードキャストする無線の指定、SSID セキュリティの有効化、SSID QR Code バウチャーの編集と作成、SSID QR Code のダウンロード、ネットワーク設定の構成を行うことができます。

- SSID 名 — SSID 名を入力します。これがクライアントに表示されるこのワイヤレス ネットワークの名前となります。

- ブロードキャスト SSID — ブロードキャスト SSID を選択して、SSID 名をワイヤレス クライアントにブロードキャストします。SSID 名を非表示にする場合は、このチェックボックスを選択解除します。

- SSID の種類

- プライベート — プライベート ワイヤレス ネットワークを作成します。

- ゲスト — プライベート ワイヤレス ネットワークのデバイスとリソースを保護するために、ゲスト ワイヤレス ネットワークを作成してアクセスを制限します。ゲスト ネットワークを選択すると、既定で クライアント隔離 が有効化されます。詳細については、クライアント隔離 に移動してください。

異なる IP アドレス範囲をワイヤレス ネットワークに適用するには、ネットワーク セクションで、SSID を NAT モードで構成します。

- 無線 — この SSID がブロードキャストされるアクセス ポイント無線 (2.4 GHz、5 GHz、または 2.4 GHz と 5 GHz の両方) を選択します。

- セキュリティ — この SSID のセキュリティの種類を選択します。

- オープン — オープンとは、セキュリティ暗号化が適用されていないということです。通常、このオプションは、パブリック ゲスト ネットワークに使用されます。

- OWE — 強化オープンとも呼ばれる Opportunistic Wireless Encryption (OWE) は、Wi-Fi 6 (802.11ax) アクセス ポイントに利用できる最も安全な最新オープン プロトコルです。これにより、クライアントとワイヤレス ネットワーク間のデータ交換を保護する暗号化を各ユーザーに提供することができます。これを利用することで、認証なしでデータのプライバシーを保護できるオープン ネットワークを構築することができます。OWE がサポートされていないクライアントからは、OWE で構成されている SSID には接続することができません。アクセス ポイントとクライアントの両方で OWE がサポートされている必要があります。

- WPA2 パーソナル (既定) — WPA2 は、802.11a/b/g/n/ac アクセス ポイント向けの最も安全な最新プロトコルです。ワイヤレス ユーザーがこの SSID に接続する際に使用しなければならない パスフレーズ を入力する必要があります。

- WPA3/WPA2 — WPA3 と WPA2 プロトコルを組み合わせたミックス モードです。ワイヤレス ユーザーがこの SSID に接続する際に使用しなければならない パスフレーズ を入力する必要があります。

- WPA3 パーソナル — WPA3 は、Wi-Fi 6 (802.11ax) デバイス向けの最も安全な最新プロトコルです。WPA3 では、保護されている管理フレーム (802.11w) が有効化されるため、セキュリティが向上します。WPA3 を使用するには、ワイヤレス クライアントでも 802.11ax がサポートされているいる必要があります。ワイヤレス ユーザーがこの SSID に接続する際に使用しなければならない パスフレーズ を入力する必要があります。

- パスフレーズ — WPA2 パーソナルや WPA3 パーソナルなどの事前共有キーを使用するセキュリティ方式が選択されている場合は、使用するパスフレーズを入力します。ワイヤレス ユーザーは、SSID に接続する際にこのパスフレーズを提示する必要があります。

WPA3 がサポートされていない旧式のオペレーティング システムを搭載しているワイヤレス クライアントには、混合 WPA3/WPA2 セキュリティで SSID に接続できないという未解決の問題が存在します。詳細については、WatchGuard ナレッジ ベース を参照してください。

- WPA2 エンタープライズ — エンタープライズ RADIUS 認証を使用する WPA2 プロトコルです。アクセス ポイント ファームウェア v2.1 以降では、SSID の詳細設定で、Called Station ID (コール先ステーションID) と NAS ID の RADIUS 属性をカスタマイズすることができます。詳細については、次を参照してください:アクセス ポイントの RADIUS 認証を構成する。

- WPA3 エンタープライズ — エンタープライズ RADIUS 認証を使用する WPA3 プロトコルです。WPA3 エンタープライズの場合は、192 ビット モード(WPA3 エンタープライズ スイート B) を有効化して、機密性の高いエンタープライズ環境の暗号化セキュリティを高めることもできます。WPA3 エンタープライズの 192 ビット モードでは、アクセス ポイント ファームウェア V2.1 以降が必要となります。アクセス ポイント ファームウェア v2.1 以降では、SSID の詳細設定で、Called Station ID (コール先ステーションID) と NAS ID の RADIUS 属性をカスタマイズすることができます。詳細については、次を参照してください:アクセス ポイントの RADIUS 認証を構成する。

- 認証ドメイン — WPA2 エンタープライズまたは WPA3 エンタープライズ セキュリティ モードを選択した場合は、ドロップダウンリストから、構成されている RADIUS サーバーにおける認証ドメインを選択する必要があります。詳細については、次を参照してください:アクセス ポイントの認証ドメイン。認証ドメインが構成されていない場合は、構成 > 共有構成 > 認証ドメイン の順に移動して、認証ドメインを追加する必要があります。

- 詳細については、次を参照してください:アクセス ポイントの認証ドメイン。

- RADIUS を使用してワイヤレス クライアントを認証する方法の詳細については、次を参照してください:アクセス ポイントの RADIUS 認証を構成する。

SSID QR Code

QR Code を生成して印刷することができます。この QR Code により、ワイヤレス ユーザーがアクセス ポイント SSID に容易に接続できるようになります。詳細については、次を参照してください:アクセス ポイントの SSID QR Code を構成する。

ネットワーク セクションでは、SSID のネットワーク設定を構成することができます。

- VLAN を有効化する — ワイヤレス ネットワークの SSID をネットワークの VLAN ID にマッピングできるようにします。各 SSID に 1 〜 4094 の VLAN ID を手動で割り当てることが可能です。たとえば、VLAN を構成して、プライベート SSID やゲスト SSID といった SSID 間のネットワーク トラフィックを分離することができます。VLAN とワイヤレス ネットワークの詳細については、次を参照してください:アクセス ポイントと VLAN。

これらの VLAN オプションは、SSID に WPA2 または WPA3 エンタープライズ セキュリティを構成した場合に表示されます。 - タグなし VLAN — SSID はタグなし VLAN として構成されます。タグ付き VLAN ID は割り当てられません。これが既定の設定です。

- RADIUS によって割り当てられた動的 VLAN — ワイヤレス クライアントの動的 VLAN 割り当てを有効化します。クライアントに割り当てられた VLAN は、認証の成功後に RADIUS サーバーから提供されたユーザー情報に基づいています。

ユーザーの RADIUS サーバーから VLAN 属性が返されない場合、未割り当ての RADIUS クライアント ドロップダウン リストから、VLAN をタグなしとして割り当てるか、SSID に手動で構成する VLAN として割り当てることができます。詳細については、次を参照してください:アクセス ポイントの動的 VLAN を構成する。 - SSID によって割り当てられた VLAN — SSID ごとに 1 〜 4094 の VLAN ID を手動で割り当てることが可能です。

- ブリッジ (既定) — アクセス ポイントとアクセス ポイントに関連付けられているクライアントが同じサブネットにある場合は、ブリッジ ネットワークを使用します。

- NAT — クライアントとアクセス ポイントを別々のサブネットに配置する場合は、ネットワーク アドレス変換 (NAT) を使用します。ワイヤレス クライアントでは、アクセス ポイントから割り当てられたプライベート IP アドレス プールが使用されます。

- NAT を動的 VLAN と同時に使用することはできません。詳細については、次を参照してください:アクセス ポイントの動的 VLAN を構成する。

- アクセス ポイント VPN でこの SSID を使用する場合は、NAT を有効化する必要があります。詳細については、次を参照してください:アクセス ポイント VPN を構成する。

- NAT を使用する場合は、高速ローミングが無効となります。

NAT を有効化する際に、以下の設定を構成する必要があります。

- ローカル IP アドレス (Gateway) — 選択されたネットワークの DHCP アドレス プール外の IP アドレス。このアドレスは、ワイヤレス ネットワークのクライアントのゲートウェイ アドレスとして使用されます。

- サブネット マスク — 選択されたネットワークのネット マスク。

- DHCP プールの開始 IP アドレス — 選択されたネットワークの DHCP アドレス プールの開始 IP アドレス。

- DHCP プールの終了 IP アドレス — 選択されたネットワークの DHCP アドレス プールの終了 IP アドレス。

- リース時間 — DHCP リース時間 (時間単位/1 〜 24)。

- プライマリとセカンダリ DNS サーバー — ワイヤレス クライアントから DNS クエリが実行されるプライマリとセカンダリの DNS サーバー。

MAC アドレスに基づいて特定のワイヤレス クライアントのアクセスを制御するには、MAC アドレス アクセス制御リスト を有効化します。

- 許可された MAC アドレス リスト を使用して、構成したクライアント MAC アドレスのアクセスのみを許可します。

- ブロックされた MAC アドレス リスト を使用して、構成した MAC アドレスに基づいて、ワイヤレス クライアントをブロックします。

MAC アドレス アクセス制御リストを使用して、特定の MAC アドレスのみへのアクセスを許可する場合は、ワイヤレス クライアント デバイスのオペレーティング システムで MAC アドレスの無作為化を無効化します。詳細については、WatchGuard ナレッジ ベースの Wi-Fi in WatchGuard Cloud におけるワイヤレス クライアントの MAC アドレス無作為化とレポート を参照してください。

新しいアドレスを追加するには、MAC アドレスを追加する をクリックします。完了したら、追加 をクリックして、アクセス制御リストを保存します。最大で 256 の MAC アドレスを追加することができます。

MAC アドレス リストをインポートする

複数の MAC アドレスのリストをアップロードするには、MAC アドレス リストをインポートする をクリックします。

MAC アドレス リストをボックスにドラッグ&ドロップするか、MAC アドレス リスト ファイルを選択します。

MAC アドレス リスト ファイルは、カンマ区切り値形式 (CSV) で、MAC アドレスとオプションの説明が含まれている必要があります。

たとえば、説明付きでアドレスをインポートする場合は、以下のようになります。

00:aa:00:bb:00:c1,Description

00:aa:00:bb:00:c2,Description

たとえば、説明なしでアドレスをインポートする場合は、以下のようになります。

00:aa:00:bb:00:c1

00:aa:00:bb:00:c2

説明付きまたは説明なしでアドレスをインポートする場合は、以下のようになります。

00:aa:00:bb:00:c1,Description

00:aa:00:bb:00:c2

00:aa:00:bb:00:c3,Description

00:aa:00:bb:00:c4

インポートされたファイルの分析時に、インポートする MAC アドレスを選択することができます。保存 をクリックして MAC アドレスをインポートします。

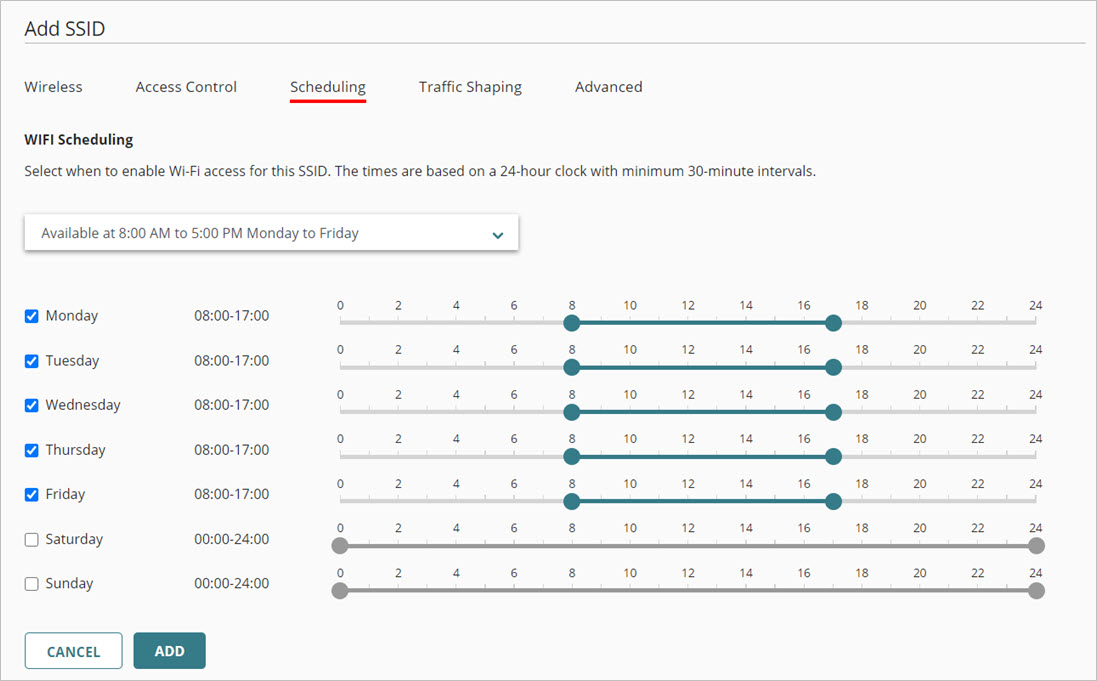

この SSID の Wi-Fi アクセスを有効化する時間を指定します。これは、構成する時間に基づいてこの SSID へのアクセスを制限します。たとえば、営業時間中のみにワイヤレス ゲストのアクセスを制限することを検討してください。時間は最小 30 分間隔で、24 時間形式です。

既定は 常に使用可能 となります。月曜日〜金曜日の午前 8 時〜午後 5 時までという事前構成済みスケジュールを選択すること、また カスタム スケジュール を作成することができます。

この SSID に構成されているアクセス ポイント VPN は、構成されている SSID スケジュールに応じて有効化/無効化されます。詳細については、次を参照してください:アクセス ポイント VPN を構成する。

帯域幅制御を有効化することで、この SSID 帯域幅の使用を制限することができます。たとえば、ゲスト SSID の制限を有効化することが可能です。そうすれば、ゲスト ユーザーが帯域幅を使いすぎて、プライベート ワイヤレス ネットワークのワイヤレス パフォーマンスに影響が出るような事態を防止することができます。

帯域幅の制御を有効化するには、SSID 帯域幅制御 を選択します。

アップロード制限 と ダウンロード制限 を Mbps で指定します。1 〜 999 Mbps の値を選択することができます。

こうした制限は、SSID 全体のトラフィックに適用されます。

SSID で、個々のユーザーにこうしたアップロード制限とダウンロード制限を適用するには、対応する クライアントごと チェックボックスを選択します。

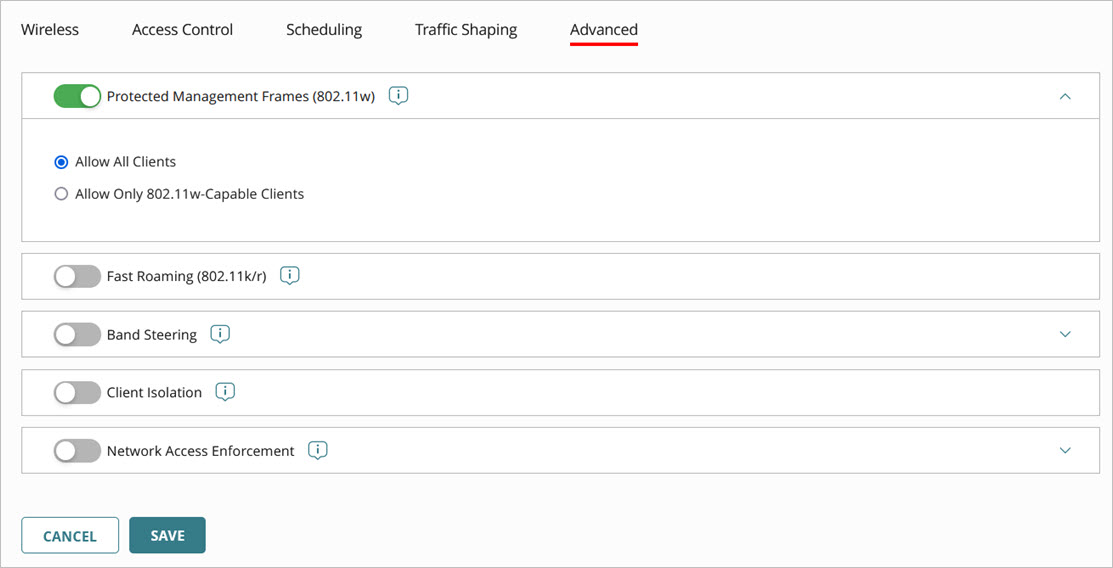

詳細オプションで、この SSID の追加管理、セキュリティ、およびステアリング オプションを構成することができます。

- 保護されている管理フレーム (802.11w) — WPA2 と WPA3 セキュリティ暗号化の場合は、追加の管理フレーム保護を有効化して、deauthentication/disassociation フレームが送信されるスプーフィング攻撃を防止することができます。802.11w 対応のクライアントのみが保護される すべてのクライアントを許可する、または 802.11w 対応クライアントのみを許可する を選択することができます。802.11w は必須で、WPA3 暗号化では自動的に有効化されます。

- Called Station ID/NAS ID — WPA2 と WPA3 エンタープライズ認証の場合は、RADIUS 属性をカスタマイズすることができます。この属性により、認証時にアクセス ポイントとクライアントが RADIUS サーバーで識別されます。事前定義された変数と組み合わせて、カスタム テキストを入力することができます。変数と一緒に % 文字を使用する必要があります。このフィールドの最大長は 32 文字です。変数展開を使用する場合、Called Station ID または NAS ID の最大長は 84 文字です。

- %m — アクセス ポイント イーサネット インターフェイスの MAC アドレス

- %s — SSID 名

- %n — デバイス名

この機能には、アクセス ポイント ファームウェア v2.1 以降が必要となります。詳細については、次を参照してください:アクセス ポイントの RADIUS 認証を構成する。

- 高速ローミング (802.11k/r) — WPA2 パーソナルまたは WPA2 エンタープライズ セキュリティ暗号化を選択すると、高速ローミングを有効化することもできます。これにより、ワイヤレス クライアントで 1 つの WatchGuard アクセス ポイントから別のアクセス ポイントへのローミングが発生する際に、ワイヤレス クライアントの再認証時間を短縮することが可能となります。高速ローミングを使用することで、ワイヤレス クライアントでワイヤレス通信が迅速に移行できるようになるため、VoIP やビデオ ストリーミングなどのストリーミング集約型アプリケーションのパフォーマンスと安定性を向上させることができます。高速ローミングは、ローミング中の RADIUS 認証時間を短縮するため、主に WPA2 エンタープライズを使用しているネットワークに推奨されます。高速ローミングを使用するには、ワイヤレス クライアントで 802.11k と 802.11r 規格がサポートされている必要があります。場合によっては、一部の古いワイヤレス クライアントでは高速ローミングが有効化されたネットワークへの接続に問題がある場合があります。SSID で NAT が有効化されている場合は、高速ローミングは無効となります。WPA3 セキュリティでは、高速ローミングが自動的に有効化されます。

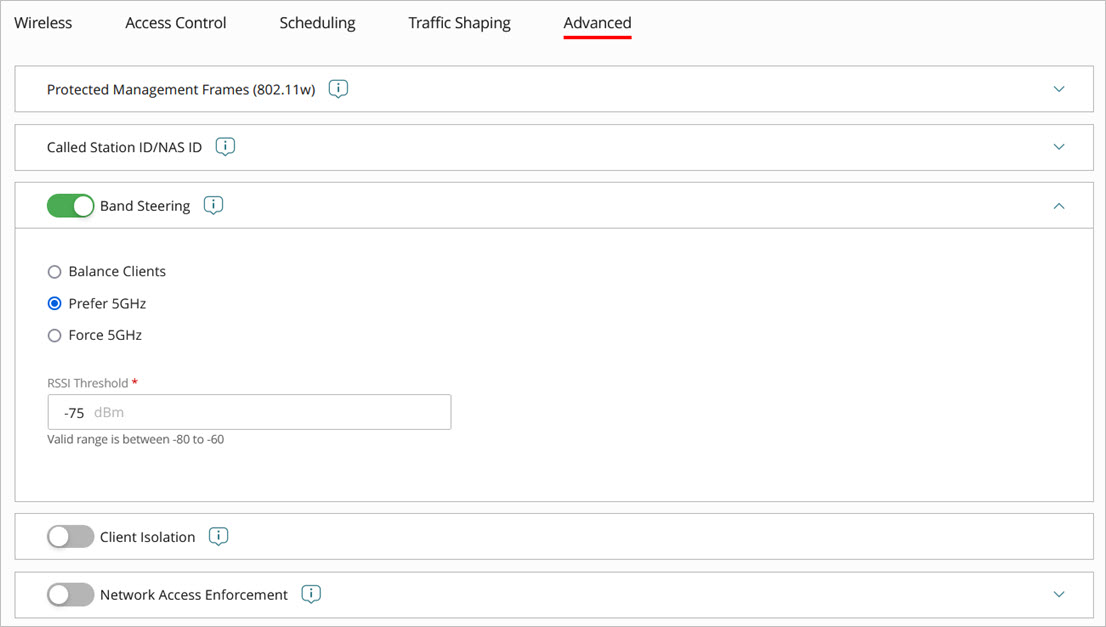

- バンド ステアリング — バンド ステアリングにより、ワイヤレス クライアントが 2.4 GHz 帯域から混雑の少ない 5 GHz 帯域に積極的に誘導されるため、アクセス ポイントの 2.4 GHzと5 GHz 無線間で、関連付けられているクライアントのバランスを取ることができます。また、バンド ステアリングにより、802.11v サポートが有効化されてクライアントのローミング動作が改善されます。および、より良好なアクセス ポイントを見つけて関連付けることが可能となります。

以下の設定から選択することができます。

- クライアントのバランス:2.4 GHz と 5 GHz 無線間でワイヤレス クライアントの負荷を分散します。バランス比 テキスト ボックスに、5 GHz 無線の使用を許可するクライアントの割合を指定します。残りの割合 (%) のクライアントでは、2.4 GHz 無線が使用されます。

- 5 GHz を優先 (既定):構成されている RSSI しきい値 (既定:-75 dbm) よりも 5 GHz のクライアントの信号強度が高くなると、クライアントが 5 GHz 帯域に誘導されます。

- 5 GHz を強制する: 追加の管理パケットを使用して、クライアントが常に 2.4 GHz 無線から切断され、クライアントからアクセス ポイントへの再接続が発生した場合に 5 GHz 無線に誘導されます。

- クライアント隔離 — デバイスが同じ SSID に接続されている場合に、ワイヤレス クライアントから他のワイヤレス クライアントまたは有線クライアントへの直接通信が発生するのを防止することができます。クライアント隔離により、ネットワークのゲスト クライアント/他のクライアントとデバイス間の通信が防止されます。これは、典型的なゲスト Wi-Fi アクセスの配備に有用となります。SSID がゲスト SSID として構成されている場合は、クライアント隔離が既定で有効となります。

クライアント隔離ネットワークを正確に検出するため、アクセス ポイントは DHCP リクエストを送信し、DHCP サーバーから正常に応答を受信できる必要があります。VLAN ネットワーク上の DHCP プールを含め、ネットワーク上の DHCP プールにはアクセス ポイント用に十分な IP アドレスがあることを確認してください。適切なネットワーク機能を確保するため、アクセス ポイントの MAC アドレス用に DHCP 予約を設定することをお勧めします。

- ネットワーク アクセス強制 — ネットワーク アクセス強制により、ワイヤレス クライアントから企業ワイヤレス ネットワークへの接続が発生した際に追加のセキュリティ層が得られます。ネットワーク アクセス強制で、デバイスからワイヤレス ネットワークに接続できるようにするには、ワイヤレス クライアントに WatchGuard Endpoint Security 製品 (WatchGuard Advanced EPDR、EPDR、EDR、EDR Core、EPP のいずれか) がインストールされている必要があります。ネットワーク アクセス強制では、アクセス ポイント ファームウェア v2.1 以降が必要となります。詳細については、次を参照してください:アクセス ポイントのネットワーク アクセス強制。