HTTPS プロキシ:コンテンツ インスペクション

コンテンツ インスペクションが有効な場合、Firebox は HTTP トラフィックを復号化し、コンテンツを検査し、そして新しい証明書でトラフィックをもう一度暗号化できます。HTTPS プロキシは、検査 アクションで構成されたドメイン名ルールに一致する要求のコンテンツ、およびインスペクションのために選択した WebBlocker カテゴリのコンテンツに対して復号化を行います。

使用できるコンテンツ インスペクション設定は、HTTPS プロキシ アクションがアウトバウンドとインバウンドどちらの HTTPS 要求のためかによって異なります。

HTTP クライアント プロキシ アクション

HTTPS クライアント プロキシ アクションは、アウトバウンド HTTPS 要求のインスペクションの設定を指定します。HTTPS クライアント アクションで 検査 アクションを選択する際、HTTP クライアント プロキシがコンテンツの検査に使用する HTTPS プロキシ アクションを選択します。

HTTPS サーバー プロキシ アクション

HTTPS サーバー プロキシ アクションは、内部 Web サーバーへのインバウンド HTTPS 要求のインスペクションの設定およびルーティングを指定します。HTTPS サーバー プロキシ アクションでドメイン名ルールに対して インスペクション アクションを選択する際、HTTPS プロキシがコンテンツの検査に使用する HTTP プロキシ アクションまたは HTTP コンテンツ アクションを選択します。

Fireware v12.2 以降では、既定のプロキシ サーバー証明書を使用するか、各ドメイン名ルールで異なるプロキシ サーバー証明書を使用するかを選択できます。これにより、1 つの Firebox 背後で複数の異なるパブリック向けの web サーバーおよびドメインをホストできるようになり、異なるドメインがインバウンド HTTPS トラフィックで異なる証明書を使用することを許可します。詳細については、HTTPS プロキシ コンテンツ インスペクションで証明書を使用する を参照してください。

HTTP コンテンツ アクションが Firebox を有効化して、HTTP ホスト ヘッダーおよび HTTP 要求のパスに基づいてインバウンド HTTP 要求を異なる内部 Web サーバーにルーティングします。HTTP コンテンツ アクションを使ったコンテンツ インスペクションの構成方法の例については、次を参照してください: 例:HTTPS プロキシ アクションと HTTP コンテンツ アクション。

HTTPS プロキシ アクションでコンテンツ インスペクションを有効にする

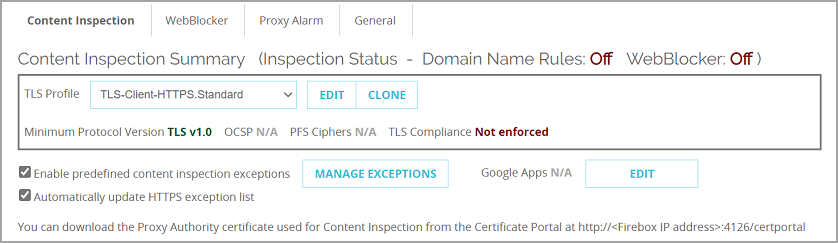

HTTPS プロキシでコンテンツ インスペクションを有効にするには、ドメイン名または WebBlocker 設定から 検査 を選択します。HTTPS プロキシは、コンテンツ インスペクションで TLS プロファイルの設定を使用します。

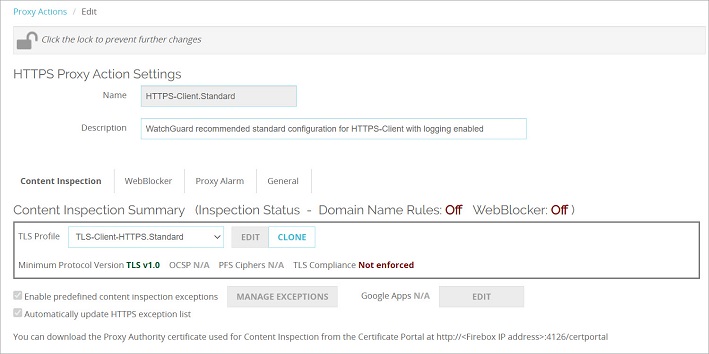

- HTTPS プロキシ ポリシーにより使用されている HTTPS プロキシ アクションを編集します。

コンテンツ インスペクション タブは規定で選択されています。

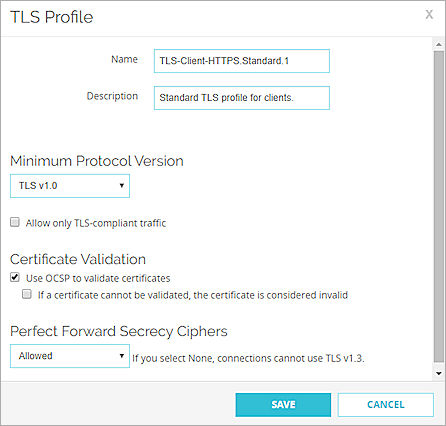

- TLS プロファイル ドロップダウン リストから、使用する TLS プロファイルを選択します。

選択したプロファイルの設定がコンテンツ インスペクションの概要に表示されます。

- 最小プロトコル バージョン — 許可される最小プロトコル バージョンを表示します

- OCSP — OCSP の設定 (無効、寛大、または厳格) を表示します

- PFS 暗号 — Perfect Forward Secrecy 暗号の設定 (許可、必須、または なし) を表示します

- TLS 準拠 — TLS 準拠が強制されているかを表示します

- TLS プロファイルを編集するには、編集 をクリックします。事前定義された TLS プロファイルは編集できません。事前定義された TLS プロファイルを編集するには、まず クローン をクリックして編集可能なコピーを作成する必要があります。

- TLS プロファイルをネットワークで要求される設定で構成します。詳細については、TLS プロファイルを構成する を参照してください。

- コンテンツ インスペクションを有効にするには、ドメイン名ルールまたは WebBlocker 設定から 検査 を選択します。詳細については、HTTPS プロキシ:ドメイン名ルール および HTTPS プロキシ: WebBlocker を参照してください。

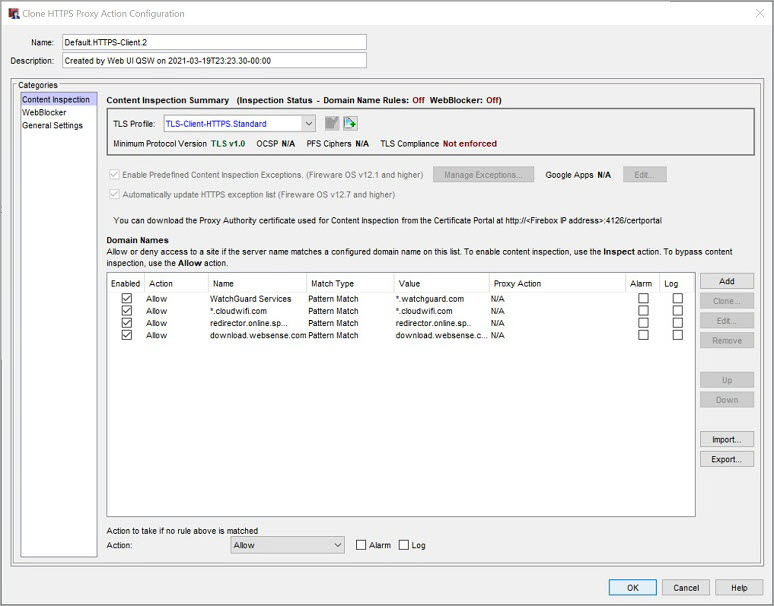

- HTTPS プロキシ ポリシーにより使用されている HTTPS プロキシ アクションを編集します。

- カテゴリ リストで、コンテンツ インスペクション を選択します。

コンテンツ インスペクション設定が表示されます。

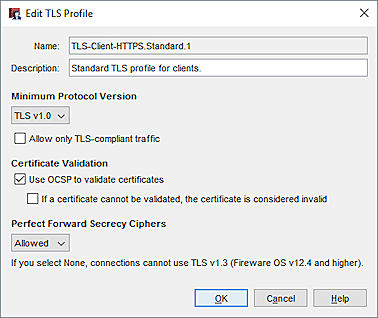

- TLS プロファイル ドロップダウン リストから、使用する TLS プロファイルを選択します。

選択したプロファイルの設定がコンテンツ インスペクションの概要に表示されます。

- 最小プロトコル バージョン — 許可される最小プロトコル バージョンを表示します

- OCSP — OCSP の設定 (無効、寛大、または厳格) を表示します

- PFS 暗号 — PFS 暗号の設定 (許可、必須、または なし) を表示します

- TLS 準拠 — TLS 準拠が強制されているかを表示します

- TLS プロファイルを編集するには、をクリックします

。事前定義された TLS プロファイルを編集するには、まず

。事前定義された TLS プロファイルを編集するには、まず  をクリックして編集可能なコピーを作成する必要があります。

をクリックして編集可能なコピーを作成する必要があります。

- TLS プロファイルをネットワークで要求される設定で構成します。詳細については、TLS プロファイルを構成する を参照してください。

- コンテンツ インスペクションを有効にするには、ドメイン名ルールまたは WebBlocker 設定から 検査 を選択します。詳細については、HTTPS プロキシ:ドメイン名ルール および HTTPS プロキシ: WebBlocker を参照してください。

HTTPS プロキシでコンテンツ インスペクションを有効にすると、個人用 Google サービスへのユーザー アクセスをブロックできます。詳細については、Google Apps を許可されたドメインに制限する を参照してください。

Fireware v12.1 以下における HTTPS コンテンツ インスペクションについて

Fireware v12.1 以下では、TLS プロファイルではなく HTTPS プロキシ アクション設定でコンテンツ インスペクションを構成します。また、検査アクションを選択する前に、チェックボックスを選択してコンテンツ検査を有効にする必要があります。

Policy Manager v12.1.1 以降を使用して Firebox で HTTPS プロキシの TLS プロファイルをサポートしないバージョンの Fireware を使用している場合、Policy Manager の TLS プロファイルでコンテンツ インスペクション設定を構成します。構成を Firebox に保存したとき、または特定の Fireware のバージョンのファイルに構成を保存したとき、Policy Manager は古いバージョンの Fireware に互換性があるよう自動的に構成を変更します。

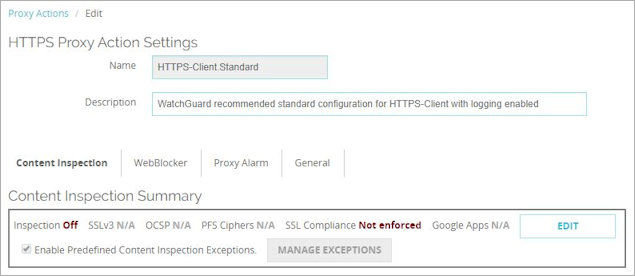

- HTTPS プロキシ アクションで、コンテンツ インスペクション を選択します。

コンテンツ インスペクションの概要 セクションに、現在のコンテンツ インスペクション構成の設定が表示されます。

- コンテンツ インスペクションの概要 セクションで、編集 をクリックします。

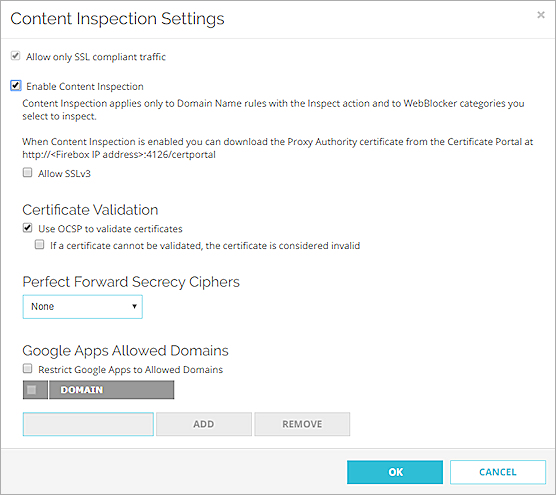

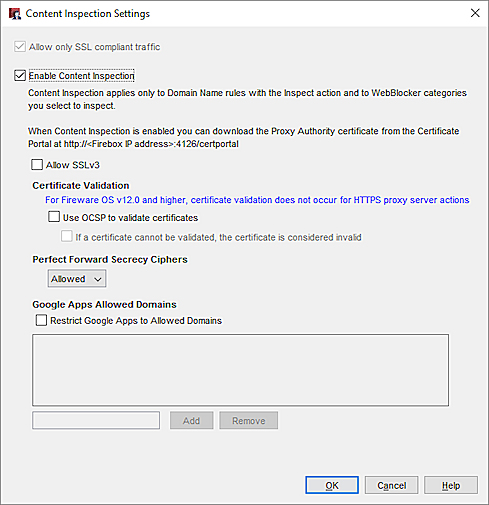

コンテンツ インスペクション設定 ダイアログ ボックスが表示されます。

Fireware Web UI の HTTPS クライアント プロキシ アクションのインスペクション設定 ダイアログ ボックス

Policy Manager の コンテンツ インスペクション設定

- 次のセクションで説明されている通り、コンテンツ インスペクション設定を構成します。

- インスペクション アクションを持つドメイン名ルールを追加します。詳細については、HTTPS プロキシ:ドメイン名ルール を参照してください。

- 構成を Firebox に保存します。

Fireware v12.1 以下では、TLS プロファイルではなく プロキシ アクション設定で以下のコンテンツ インスペクション設定を構成できます:

SSL 準拠のトラフィックのみを許可する

このオプションを選択すると、HTTPS プロキシ ポリシーで SSL V3、TLS 1.0、TLS 1.1、および TLS 1.2 プロトコルに準拠するトラフィックのみを許可することができます。

SSL 準拠のトラフィックは、安全とみなされ、HTTPS プロキシによって解釈できる SSL/TLS 標準に従った SSL プロトコル メッセージを参照します。このオプションは、コンテンツ インスペクションを有効にすると自動的に有効化されます。コンテンツ インスペクションが有効化されていない場合、ユーザーは非準拠の SSL プロトコル トラフィック(いくつかの VPN ソフトウェアによって使用される)を許可し、HTTPS プロキシがポート 443 トラフィックを Firebox に送信します。

コンテンツ インスペクションが有効であり、SSL に準拠したトラフィックが HTTPS プロキシ経由でセキュアなトンネルを確立したが、トンネルを通過したトラフィックが有効な HTTP プロトコルでない場合、インスペクションに使用される HTTP プロキシ アクションは、Firebox がエラーに関するメッセージを送信して、トラフィックを中断するよう促します。

コンテンツ インスペクションを有効化する

コンテンツ インスペクションを有効化する を選択した場合、Firebox は HTTP トラフィックを復号化し、コンテンツを検査し、そして新しい証明書でトラフィックをもう一度暗号化できます。コンテンツ インスペクションを有効化した後、プロキシがインスペクションを行うドメイン名ルールと WebBlocker カテゴリを構成します。HTTPS プロキシは、各 インスペクション アクションに対して選択する HTTP プロキシ アクションを使ってコンテンツを検査します。

コンテンツ インスペクションを有効にすると、HTTP プロキシがヘッダ行の最大長などの機能を強制し、Gateway AntiVirus や WebBlocker をページ要素に適用させるため、web サイトの外観が影響を受ける場合があります。

この HTTPS プロキシ アクションがインスペクションを行うドメインと WebBlocker カテゴリを指定するには、次の手順を実行します:

- HTTPS プロキシ アクションの ドメイン名 リストに、インスペクション アクションを持つドメインをドメインを追加します。

詳細については、HTTPS プロキシ:ドメイン名ルール を参照してください。 - HTTPS クライアント プロキシ アクションの WebBlocker 設定で、WebBlocker アクションを編集します。WebBlocker カテゴリ リストで、インスペクションを行う WebBlocker コンテンツ カテゴリを選択するか、または URL がカテゴリ化されていない場合にインスペクションを行う チェックボックスを選択します。

詳細については、HTTPS プロキシ: WebBlocker を参照してください。

既定では、トラフィックを暗号化するために HTTPS プロキシで使用される プロキシ認証機関 の CA 証明書が、Firebox によって自動的に生成されます。この証明書を使用する場合は、これが信頼されていない自己署名証明書であるため、ユーザーのブラウザに警告が表示されます。警告が表示されないようにするには、名クライアントのデバイスに証明書をインポートします。

この目的のために、自分の証明書をアップロードすることもできます。独自の証明書をアップロードする場合は、独自の内部 CA を使用して証明書に署名してください。ユーザーがドメイン内に存在し、独自の内部 CA で署名した証明書が使用されている場合は、ユーザーには警告が表示されることなく正常に接続することができます。

クライアントは、Firebox の証明書ポータル (http://<Firebox IP address>:4126/certportal) からプロキシ認証機関証明書をダウンロードしてインストールすることができます。詳細については、証明書ポータル を参照してください。

まだ有効化されていない状態でコンテンツ インスペクションが有効化されると、Firebox の信頼済み CA 証明書の自動更新が有効化されます。

コンテンツ インスペクションで証明書を使用する方法の詳細については、次を参照してください: HTTPS プロキシ コンテンツ インスペクションで証明書を使用する。

Firebox から証明書をエクスポートする方法の詳細については、次を参照してください: Firebox から証明書をエクスポートする。

クライアント デバイスの証明書をインポートする方法の詳細については、次を参照してください: クライアント デバイスに証明書をインポートする。

元の Web サイトまたは Web サーバーに自己署名証明書または無効な証明書がある場合、または証明書が Firebox で認識されない CA (サードパーティ CA など) により署名されている場合は、クライアントの Web ブラウザに証明書警告が表示されます。Fireware HTTPS プロキシ:認識されない証明書 または 無効な証明書 によって発行されたように見える、正しく再署名できない証明書:

サードパーティ プログラムによっては、必要な証明書のプライベート コピーを維持して、オペレーティング システムに格納されている証明書を使用しません。または、TCP ポート 443 経由で別の種類のデータを送信します。このプログラムには以下は含まれています。

- 通信ソフトウェア(Google Voice など)

- リモート デスクトップおよびプレゼンテーション ソフトウェア(LiveMeeting、および WebEx など)

- 財務ソフトウェアおよびビジネス ソフトウェア(ADP、iVantage、FedEx、UPS など)

これらのプログラムで、信頼済み CA 証明書をインポートする方法がない場合、コンテンツ インスペクションを有効すると、正常に動作しない可能性があります。証明書の詳しい使用方法またはテクニカル サポートについては、ソフトウェア ベンダーに連絡するか、またはこのソフトウェアが入ったコンピュータの IP アドレスに対して 許可 アクションを持つドメイン ルールを追加します。

SSLv3 を許可

TLSv1 および SSLv3 は HTTPS 接続で使用されているプロトコルです。SSLv3 は TLSv1 ほどセキュアではありません。既定では、HTTPS プロキシは TLSv1 プロトコルをネゴシエートする接続しか許可しません。ユーザーが SSLv3 のみをサポートするクライアントまたはサーバーに接続する場合、それらの Web サイトへの接続に SSLv3 のみを使用する HTTP プロキシを構成することができます。

SSLv3 を有効にするには、SSLv3 を許可する チェックボックスを選択します。このオプションはデフォルト設定では無効になっています。

OCSP を使用して証明書を検証する

このオプションは、HTTPS クライアント プロキシ アクションに適用されます。HTTPS サーバー プロキシ アクションは、証明書を検証しません。

Firebox が OCSP (Online Certificate Status Protocol) を使った証明書失効を自動的にチェックするようにするには、このチェックボックスを選択します。この機能を有効にすると、Firebox は証明書内の情報を使用して、証明書ステータスのレコードを保持する OCSP サーバーに接続します。OCSP サーバーが証明書の取り消しに応答すると、Firebox で証明書が無効になります。

このオプションを選択すると、Firebox は OCSP サーバーからの応答を要求するため、数秒の遅延が発生する可能性があります。頻繁に使用する Web サイトにおけるパフォーマンスを改善するために、Firebox はキャッシュに 300 から 3000 の OCSP 応答を保持します。キャッシュに保存される応答数は、Firebox モデルにより異なります。

このオプションにより、緩い OCSP ポリシーが実装されます。何らかの理由で OCSP サーバーが接続できずに応答を送信しない場合も、Firebox が証明書を無効にしたり、証明書チェーンを中断したりすることはありません。

証明書を検証できない場合、証明書は無効とみなされます

このオプションを選択した場合は、Firebox が 厳格 な OCSP ポリシーを強制します。OCSP レスポンダーが失効ステータス要求に応答を送信しない場合、Firebox は元の証明書を無効または失効とみなします。ネットワーク接続に関する問題またはルーティングのエラーが発生した場合、このオプションによって、証明書は無効な証明書とみなされます。

Perfect Forward Secrecy 暗号

HTTPS プロキシは、TLS 接続に対して PFS 対応暗号をサポートします。Fireware は、PFS に対して Elliptic Curve Ephemeral Diffie-Hellman (ECDHE) 暗号のみをサポートします。

Firebox が PFS 対応暗号を使用するかどうかを制御するには、これらのオプションの 1 つを選択します:

- なし — Firebox は PFS 対応暗号を公開または選択しません。

- 許可 — Firebox は PFS 対応と PFS 非対応暗号の両方を公開して選択します。

- 必須 — Firebox は PFS 対応暗号のみを公開および選択します。

選択した設定は、クライアントとサーバー側の TLS 接続の両方に適用されます。このオプションが 許可 に設定されているばあい、サーバーでも PFS 暗号を使用していない限り、クライアントは PFS 暗号を使用しません。

Perfect Forward Secrecy 暗号にはかなりのリソースが必要であり、Firebox T10、T15、T30、T35、T50、XTM 25、XTM 26、および XTM 33 デバイスのシステム パフォーマンスに影響を与える可能性があります。Fireware v11.12.1 では、これらのモデルに PFS 暗号を有効化できません。

クライアント/サーバー TLS セッションに使用される暗号名が、Firebox によって生成された HTTPS コンテンツ インスペクション トラフィック ログ メッセージに表示されます。ログ メッセージの詳細は、次を参照してください: ログ メッセージの種類。

Google Apps 許可されたドメイン

HTTPS プロキシ(コンテンツ インスペクションが有効な状態で)を使用して、個人用 Google サービスへのユーザー アクセスをブロックできます。詳細については、Google Apps を許可されたドメインに制限する を参照してください。

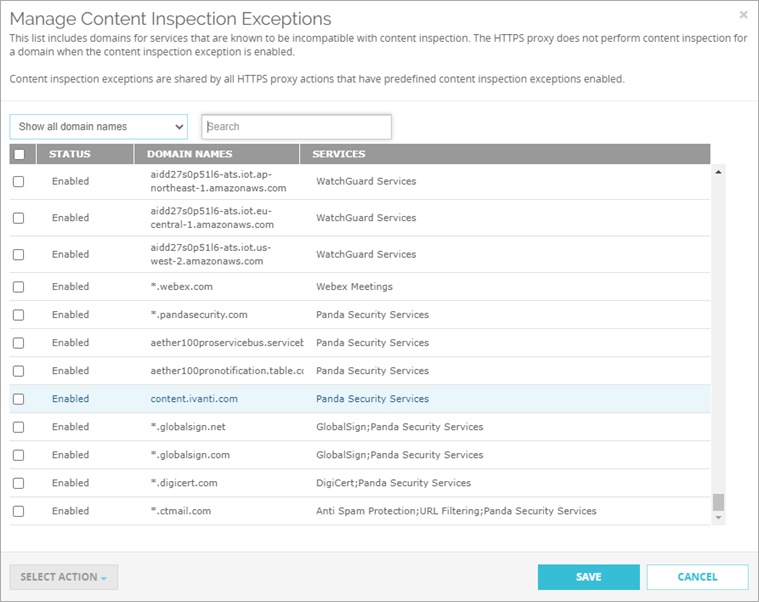

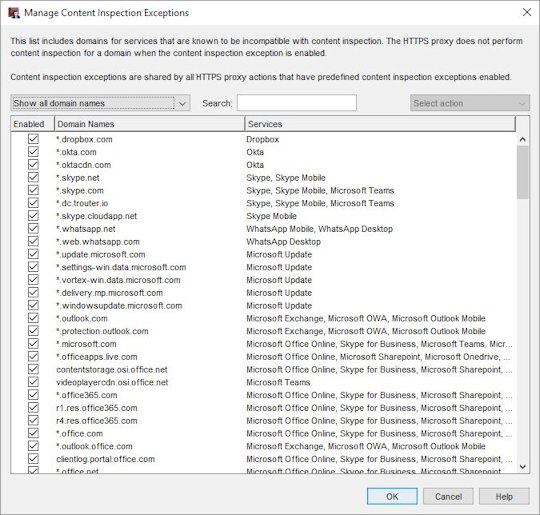

コンテンツ インスペクションの例外を管理する

HTTPS プロキシ アクションでコンテンツ インスペクションを有効にすると、コンテンツ インスペクションの例外リストが規定で有効化されます。例外リストに記載されているドメインへの接続を許可したくない場合は、例外リスト全体を無効にするか、特定の例外をのみを無効にします。

コンテンツ インスペクションの例外は、Fireware v12.1 以降でサポートされています。

コンテンツ インスペクションの例外リストには、コンテンツ インスペクションと互換性がないことが分かっているサービスのドメインが含まれています。コンテンツ インスペクションの例外リストは、WatchGuard により作成および保守されています。事前定義された例外は有効または無効にできます。例外の追加や削除はできません。既定の例外について詳しくは、ナレッジ ベースの記事 HTTPS プロキシ アクションの既定の例外リストに記載されているアプリケーションは何ですか? を参照してください。

- コンテンツ インスペクションの例外が有効な場合、HTTPS プロキシはドメインのコンテンツ インスペクションを実行しません。

- コンテンツ インスペクションの例外は、事前定義されたコンテンツ インスペクションの例外が有効な HTTPS プロキシ アクションで共有されます。

ドメイン名ルールは、コンテンツ インスペクションの例外リストにあるどのマッチよりも優先されます。ドメイン名ルールが一致すると、そのルールのアクションが常に適用されます。プロキシによる検査を行いたくないドメインがある場合、ドメイン名ルールを構成して検査をバイパスできます。ドメイン名ルールの詳細については、次を参照してください: HTTPS プロキシ:ドメイン名ルール。

事前定義されたコンテンツ インスペクションの例外を有効または無効にするには、ドメイン名ルールまたはプロキシ アクションの WebBlocker 設定でコンテンツ インスペクションを有効にする必要があります。

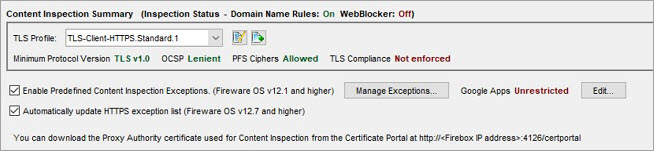

Fireware v12.7 以降では、HTTPS 例外リストを自動更新する チェックボックスを使用して、WatchGuard によって変更が加えられた場合にコンテンツ インスペクションの例外リストを自動的に更新するかどうかを指定することができます。既定では、このチェックボックスが選択されており、リストは自動更新されるようになっています。

- HTTPS プロキシ アクションで、コンテンツ インスペクション を選択します。

コンテンツ インスペクションの概要 セクションに、現在のコンテンツ インスペクションの状態および構成の設定が表示されます。

- 事前定義されたコンテンツ インスペクションを無効にするには、事前定義されたコンテンツ インスペクションの例外を有効にする チェックボックスを外します。

- コンテンツ インスペクションの例外リストを自動的に更新するかどうかを指定するには、HTTPS 例外リストを自動更新する チェックボックスのオンとオフを切り替えます。

- 特定のコンテンツ インスペクションの例外を無効にするには、コンテンツ インスペクションの概要の下で 例外を管理する をクリックします。

コンテンツ インスペクションの例外の管理ダイアログ ボックスが開きます。

- ドメインを検索するか、次の表示オプションを選択します:

- すべてのドメイン名を表示する

- 有効化したドメイン名のみ表示する

- 無効化したドメイン名のみ表示する

- 1 つ以上のドメインを選択してください。

- アクションの選択 ドロップダウン リストから、有効 または 無効 を選択します。

- 保存 をクリックします。

- HTTPS プロキシ アクションで、コンテンツ インスペクション を選択します。

コンテンツ インスペクションの概要 セクションに、現在のコンテンツ インスペクションの状態および構成の設定が表示されます。

- 事前定義されたコンテンツ インスペクションを無効にするには、事前定義されたコンテンツ インスペクションの例外を有効にする チェックボックスを外します。

- コンテンツ インスペクションの例外リストを自動的に更新するかどうかを指定するには、HTTPS 例外リストを自動更新する チェックボックスのオンとオフを切り替えます。

- 特定のコンテンツ インスペクションの例外を無効にするには、コンテンツ インスペクションの概要の下で 例外を管理する をクリックします。

コンテンツ インスペクションの例外の管理ダイアログ ボックスが開きます。

- ドメインを検索するか、次の表示オプションを選択します:

- すべてのドメイン名を表示する

- 有効化したドメイン名のみ表示する

- 無効化したドメイン名のみ表示する

- 1 つ以上のドメインを選択してください。

- アクションの選択 ドロップダウン リストから、有効 または 無効 を選択します。

- 保存 をクリックします。