HTTPS プロキシ:ドメイン名ルール

HTTPS プロキシ アクションでは、HTTPS SSL ネゴシエーションのサーバー ドメインが指定したパターンに一致するときに取るアクションを指定するドメイン名ルールを追加できます。サーバー ドメイン名ルールは、TLS の SNI(サーバー名表示)拡張子、または CN(一般名)としてのサーバー証明書に含むことができます。また、HTTPS 要求がドメイン名ルールに一致しない場合に取るアクションも指定する必要があります。

ドメイン名ルールを構成して、サイトに対して HTTPS 要求を許可、インスペクション、拒否、停止、またはブロックすることができます。

HTTPS サーバー プロキシ アクションでは、インバウンド HTTPS 要求を特定の IP アドレスとポートにルーティングするドメイン名ルールを構成することができます。

また、インバウンド HTTPS 接続でコンテンツ インスペクションを実行するときに使用する証明書を選択できます (例えば、Firebox 配下でホストされる web サーバーで)。

ドメイン名ルールのパターン

サーバーへの HTTPS 要求の名前に対してドメイン名ルールで指定したパターンを一致させるには、サーバーの SNI(サーバー名表示)、証明書の一般名、または IP アドレスを使用できます。

SNI は、最も正確なオプションです。証明書の CN は、多くの場合、同じサイトからの複数のサービス間で共有されます。例えば、YouTube や Google マップなど、多くの Google サービスでは同じ証明書の CN が共有されています。証明書の CN に基づいて YouTube への HTTP 要求をブロックしている場合は、Google マップや同じ CN を持つ他のサービスへの要求もブロックされます。SNI が利用できない場合は、証明書の CN が使用されます。

ドメイン名ルールを作成する場合は、トラフィック ログ メッセージの HTTPS エントリで、SNI/CN 情報が正しいことを確認してください。

ドメイン名ルール アクション

各ドメイン名ルールに対して、プロキシは SNI、CN、または IP アドレスが指定したパターンに一致する HTTPS 要求が取るアクションを選択します。ドメイン名ルールが一致しない場合に取るアクションも構成する必要があります。各ルールに対して、次のアクションの 1 つを選択できます:

- 許可 — HTTPS 要求を許可する

- インスペクション — コンテンツのインスペクションを行う指定した HTTP プロキシ アクションまたはコンテンツ アクションを使用します。コンテンツ インスペクション設定の情報については、次を参照してください: HTTPS プロキシ:コンテンツ インスペクション。コンテンツ アクションの情報については、次を参照してください: コンテンツ アクションについて。

- 拒否 — 特定の要求を拒否しますが、可能な場合は接続を維持します。クライアントに応答を送信します。

- 切断 — 要求を拒否し、接続を切断し、さらに応答をクライアントを送信します。

- ブロック — 要求を拒否し、接続を切断し、サイトをブロックし、さらに応答をクライアントに送信します。このサイトの IP アドレスから来るすべてのトラフィックは、ブロックされたサイト構成で指定されている期間内は拒否されます。ブロックされたサイトの詳細については、次を参照してください: ブロックされたサイトについて。

ドメイン名ルールで 許可 または インスペクション アクションを選択するときの HTTPS サーバー プロキシ アクションについては、ルーティング アクションと、ポリシーの送信先 リストで指定されたものと異なるデスティネーションに要求を送信するポートを構成できます。Firebox が、HTTPS ヘッダーのパターンに基づいて、同じパブリック IP アドレスへの受信 HTTPS 要求を、異なる内部 IP アドレスまたはポートにルーティングできるようになります。

コンテンツ アクションを持つ インスペクション アクションを選択した場合、コンテンツ アクションでルールを構成して、復号化された HTTP 要求のコンテンツに基づいて要求をサーバーにルーティングできます。また、TLS/SSL オフロードも有効化できます。詳細については、HTTP コンテンツ アクションを構成する を参照してください。

ドメイン名ルールの例

ドメイン名ルールのパターンは、最上位ドメインに一致させることができます。ドメイン名ルールでは、パスではなくドメインのみを指定します。

example.com ドメインからのトラフィックを拒否する場合は、パターン *.example.com のドメイン名ルールを追加し、一致した場合 のアクションを 拒否 に設定します。

example.com のドメインへの接続をブロックする場合は、パターン *.example.com のドメイン名ルールを追加し、一致した場合 のアクションを ブロック に設定します。この場合、example.com に関連付けられているサーバー IP アドレスは、ブロックされたサイト構成で設定されている既定の期間ブロックされます。ブロックされたサイトの詳細については、次を参照してください: ブロックされたサイトについて。

example.com のドメインの任意のサイトに対してコンテンツ インスペクションなしで接続を許可する場合は、パターン *.example.com のドメイン名ルールを追加し、一致した場合 のアクションを 許可 に設定します。ドメイン名ルールでドメインを指定する際、ドメイン名の後に文字を含まないでください。例えば、 *.example.com/ は有効なドメイン名ではありません。

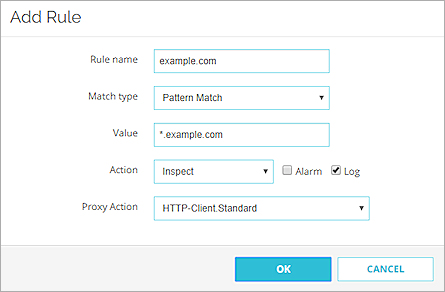

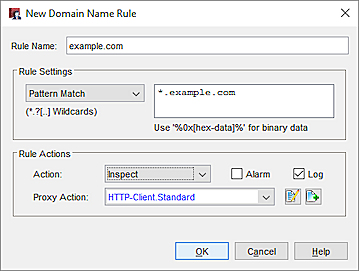

example.com のドメインのすべてのサイトのコンテンツ インスペクションを実行する場合は、パターン *.example.com のドメイン名ルールを追加し、アクションを インスペクション に設定します。インスペクション アクションを選択する際、インスペクションに使用する HTTP プロキシまたは HTTP コンテンツ アクションを選択する必要があります。

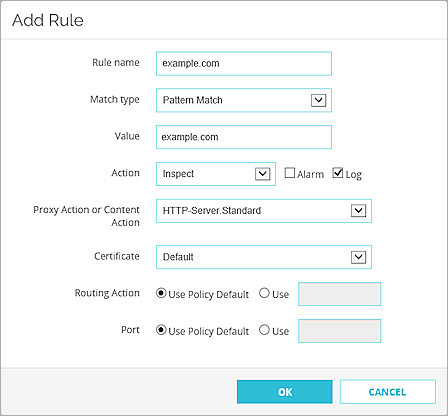

Fireware v12.2 以降では、ネットワーク上の Web サーバ―に対するインバウンド コンテンツ インスペクションの各ドメイン名ルールで、使用する既定のプロキシ サーバー証明書または他のプロキシ サーバー証明書を選択できます。これにより、1 つの Firebox 背後で複数の異なるパブリック向けの web サーバーおよびアプリケーションをホストできるようになり、異なるアプリケーションがインバウンド HTTPS トラフィックで異なる証明書を使用することを許可します。詳細については、HTTPS プロキシ コンテンツ インスペクションで証明書を使用する を参照してください。

コンテンツ インスペクションを実行するには、ドメイン名ルールを 検査 アクションで構成するか、または 検査 アクションを WebBlocker カテゴリで使用する必要があります。

コンテンツ インスペクションがある/ない場合の HTTPS サーバー プロキシにおけるドメイン名ルールの構成方法例については、次を参照してください:

ドメイン名ルールを追加する

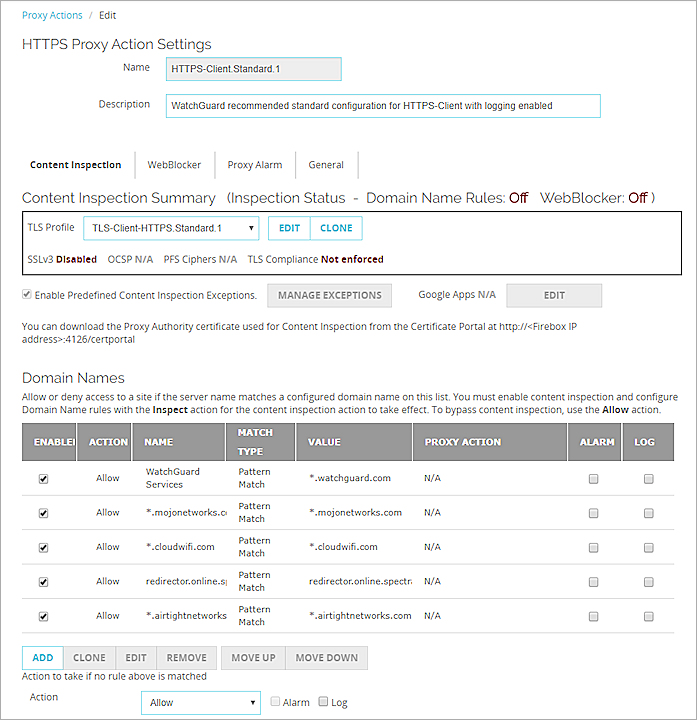

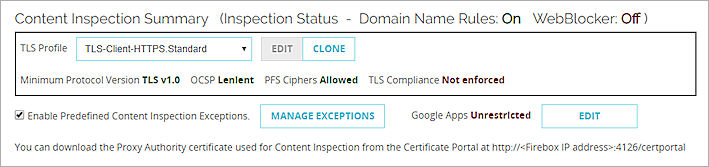

- HTTPS プロキシ アクション構成で、コンテンツ インスペクション を選択します。

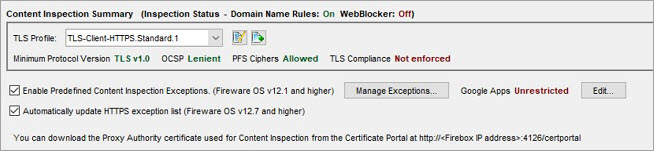

コンテンツ インスペクションの概要 と ドメイン名設定 が表示されます。

- ドメイン名 リストの下にある 追加 をクリックします。

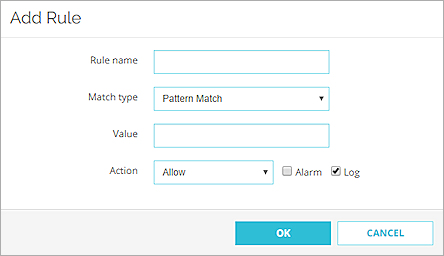

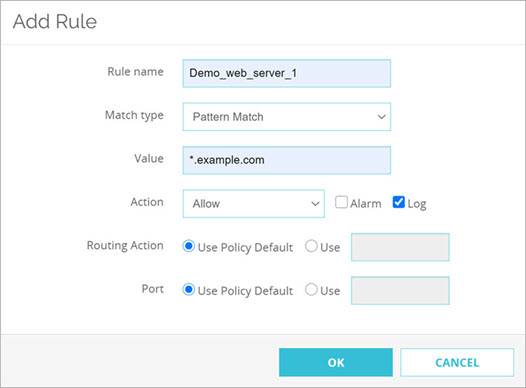

ルールの追加 ダイアログ ボックスが表示されます。

- ルール名 テキスト ボックスに、このルールを識別する名前を入力します。

- タイプの一致 ドロップダウン リストから、HTTP 要求と一致する次のいずれかのオプションを選択します:

- 完全一致 — ドメイン名を正確に指定します。

- パターン マッチ — ドメイン名に一致するパターンを指定します。

- IPv4 アドレス - IP アドレスを指定します。

- 正規表現 — 正規表現としてパターンを指定します。

- 値 テキスト ボックスに、このルールで一致させるテキストを入力します。マッチタイプとして パターン マッチ が選択されている場合は、ワイルドカード文字としてアスタリスク (*)、ピリオド (.)、または疑問符 (?) を使用することができます。

- アクション ドロップダウン リストから、このルールに対してプロキシが採るアクションを選択します。

- インスペクション アクションを選択する場合、インスペクションに使用するプロキシ アクションまたはコンテンツ アクションを選択します。HTTPS プロキシは、選択したアクションを使って、復号化された HTTPS 要求のインスペクションを行います。

- HTTP クライアント プロキシ アクションでは、プロキシ アクション ドロップダウン リストから、インスペクションに使用する HTTP プロキシ アクションを選択します。

- HTTP サーバー プロキシ アクションでは、プロキシ アクションまたはコンテンツ アクション ドロップダウン リストから、インスペクションとルーティングに使用する HTTP プロキシ アクションまたはコンテンツ アクションを選択します。コンテンツ アクションの詳細については、次を参照してください: コンテンツ アクションについて。

- インバウンド HTTPS サーバーのプロキシ アクションの 証明書 ドロップダウン リストから、使用するプロキシ サーバー証明書を選択するか、既定のプロキシ サーバー証明書を使用します。

- 該当イベントについてアラームを作成するには、アラーム チェックボックスをオンにします。アラームは、プロキシ ルールがネットワーク トラフィックに適用される場合にユーザーに通知します。

- トラフィック ログでこのイベントのためにメッセージを作成するには、ログ チェックボックスをオンにします。

- 該当する場合は、次のセクションで説明されている通り ルーティング アクション および ポート を構成します。

- OK をクリックします。

ドメイン名リストにドメイン名が追加されます。コンテンツ インスペクションのステータスは、ドメイン名ルールのコンテンツ インスペクションが有効であることを示しています。

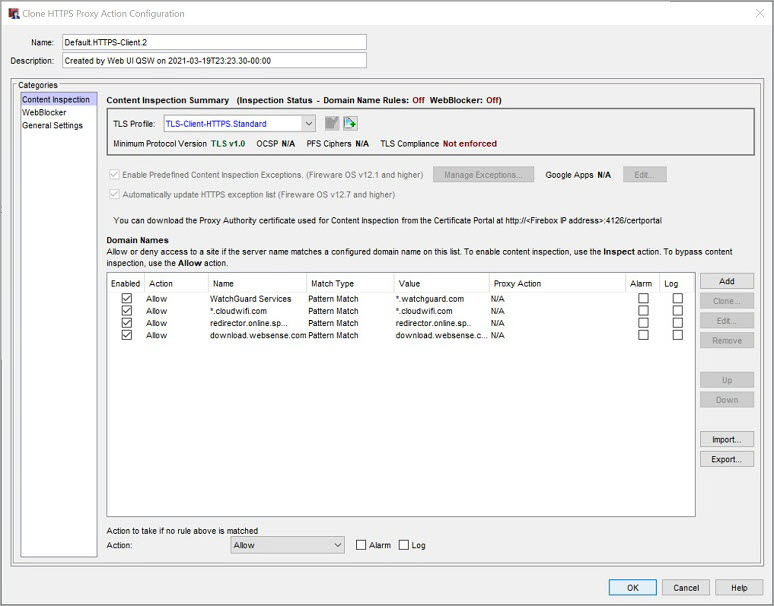

- HTTPS プロキシ アクション構成で、コンテンツ インスペクション を選択します。

コンテンツ インスペクションの概要 と ドメイン名設定 が表示されます。

- ドメイン名 セクションの下にある 追加 をクリックします。

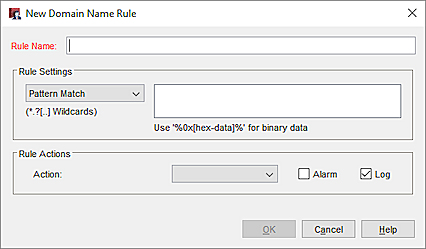

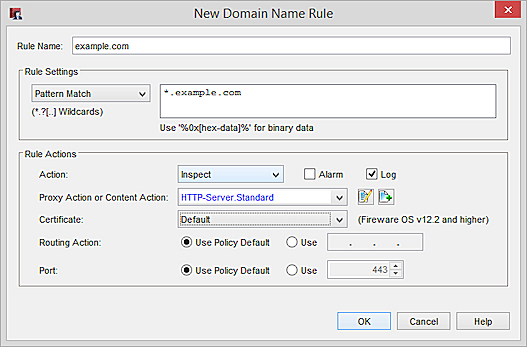

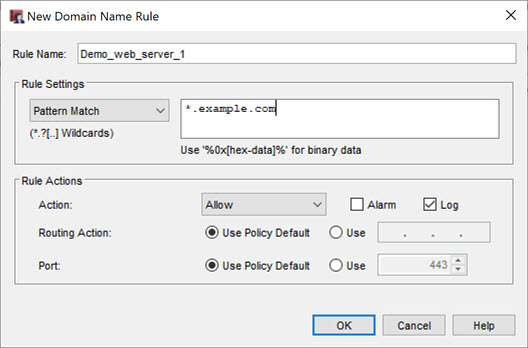

新規ドメイン名ルール ダイアログ ボックスが表示されます。

- ルール名 テキスト ボックスに、このルールを識別する名前を入力します。

- ルール設定 セクションで、HTTPS 要求と一致する次のいずれかのオプションを選択します:

- 完全一致 — ドメイン名を正確に指定します。

- パターン マッチ — ドメイン名に一致するパターンを指定します。

- IPv4 アドレス - IP アドレスを指定します。

- 正規表現 — 正規表現としてパターンを指定します。

- 隣接するテキスト ボックスに、このルールで一致させるテキストを入力します。ルール設定として パターン マッチ が選択されている場合は、ワイルドカード文字としてアスタリスク (*)、ピリオド (.)、または疑問符 (?) を使用することができます。

- アクション ドロップダウン リストから、このルールに対してプロキシが採るアクションを選択します。

- インスペクション アクションを選択する場合、インスペクションに使用するプロキシ アクションまたはコンテンツ アクションを選択します。HTTPS プロキシは、選択したアクションを使って、復号化された HTTPS 要求のインスペクションを行います。

- HTTP クライアント プロキシ アクションでは、プロキシ アクション ドロップダウン リストから、インスペクションに使用する HTTP プロキシ アクションを選択します。

- HTTP サーバー プロキシ アクションでは、プロキシ アクションまたはコンテンツ アクション ドロップダウン リストから、インスペクションとルーティングに使用する HTTP プロキシ アクションまたはコンテンツ アクションを選択します。コンテンツ アクションの詳細については、次を参照してください: コンテンツ アクションについて。

- インバウンド HTTPS サーバーのプロキシ アクションの 証明書 ドロップダウン リストから、使用するプロキシ サーバー証明書を選択するか、既定のプロキシ サーバー証明書を使用します。

- 該当イベントについてアラームを作成するには、アラーム チェックボックスをオンにします。アラームは、プロキシ ルールがネットワーク トラフィックに適用される場合にユーザーに通知します。

- トラフィック ログでこのイベントのためにメッセージを作成するには、ログ チェックボックスをオンにします。

- 該当する場合は、次のセクションで説明されている通り ルーティング アクション および ポート を構成します。

- OK をクリックします。

ドメイン名リストにドメイン名が追加されます。コンテンツ インスペクションのステータスは、ドメイン名ルールのコンテンツ インスペクションが有効であることを示しています。

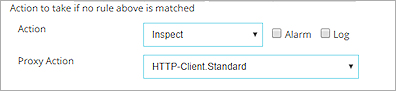

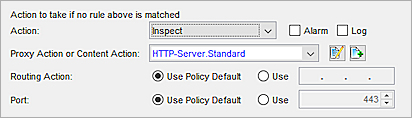

- 上記ルールが合致しない場合に起こすべきアクション 設定で、アクション ドロップダウン リストから、アクションを選択します。

Fireware Web UI の HTTPS クライアント プロキシ アクションに対する 前記のルールが設定に一致しなかった場合に実行するアクション

Policy Manager の HTTPS サーバー プロキシ アクションに対する 前記のルールが設定に一致しなかった場合に実行するアクション

- インスペクション アクションを選択する場合、インスペクションに使用するプロキシまたはコンテンツ アクションを選択します。HTTPS プロキシは、選択したアクションを使って、復号化された HTTPS 要求のインスペクションを行います。

- HTTP クライアント プロキシ アクションでは、プロキシ アクション ドロップダウン リストから、インスペクションに使用する HTTP プロキシ アクションを選択します。

- HTTP サーバー プロキシ アクションでは、プロキシ アクションまたはコンテンツ アクション ドロップダウン リストから、インスペクションとルーティングに使用する HTTP プロキシ アクションまたはコンテンツ アクションを選択します。コンテンツ アクションの詳細については、次を参照してください: コンテンツ アクションについて。

- インバウンド HTTPS サーバーのプロキシ アクションの 証明書 ドロップダウン リストから、使用する証明書を選択するか、既定のプロキシ サーバー証明書を使用します。

- 該当イベントについてアラームを作成するには、アラーム チェックボックスをオンにします。アラームは、プロキシ ルールがネットワーク トラフィックに適用される場合にユーザーに通知します。

- トラフィック ログでこのイベントのためにメッセージを作成するには、ログ チェックボックスをオンにします。

- 該当する場合は、次のセクションで説明されている通り ルーティング アクション および ポート を構成します。

ルーティング アクションおよびコンテンツ アクション

HTTPS サーバー プロキシ アクションでは、ルーティング アクションまたはコンテンツ アクションを使い、要求のドメインまたは IP アドレスに基づいて、インバウンド HTTPS 要求を特定のサーバーまたはポートにリダイレクトできます。

ルーティング アクションを使ってインバウンド HTTPS 要求をリダイレクトするには、次の手順を実行します:

- HTTPS サーバー プロキシ アクションで、ドメイン名ルールを追加、または編集します。

- ドメイン名ルールで、許可 または インスペクション アクションを選択します。

ルーティング アクションおよびポート設定が表示されます。

Fireware Web UI の HTTPS サーバー プロキシ アクションに対するルーティング アクション設定があるドメイン名ルール

Policy Manager の HTTPS サーバー プロキシ アクションに対するルーティング アクション設定があるドメイン名ルール

- 宛先 IP アドレスを指定するには、ルーティング アクション 設定で、使用 を選択します。隣接するテキスト ボックスで、内部サーバーの IP アドレスを指定します。

- 送信先ポートを指定するには、ポート 設定で 使用 を選択します。隣接するテキスト ボックスで、ポート番号を指定します。

コンテンツ インスペクションが有効化されている場合、コンテンツ アクションを使ってヘッダー リダイレクトを実装できます。コンテンツ アクションを使って、各内部サーバーにルーティング アクションを構成し、さらにルール アクションの一部として TLS/SSL オフロード を有効にできます。詳細については、TLS/SSL オフロードに HTTP コンテンツ アクションを使用する を参照してください。

- ドメイン名ルールで、インスペクション アクションを選択します。

- プロキシ アクション または コンテンツ アクション ドロップダウン リストから、使用する コンテンツ アクションを選択します。

- コンテンツ アクションで、各内部サーバーに対してルーティング アクションを持つコンテンツ アクション ルールを追加します。詳細については、コンテンツ アクションについて を参照してください。

ドメイン名および WebBlocker

HTTPS クライアント プロキシ アクションに対しては、WebBlocker 構成を選択して、その WebBlocker カテゴリに基づいて、Web サイト コンテンツを許可、拒否、またはインスペクションできます。

HTTPS 要求がドメイン ルールに一致せず、上記ルールが該当しない場合に取るべきアクション オプションが 許可 に設定されている場合は、WebBlocker カテゴリ で指定した WebBlocker 構成によって、許可、拒否、または検査するサイトが決定されます。

ドメイン名ルールのアクションが 検査に設定されている場合、WebBlocker のカテゴリ選択ではなく、HTTP プロキシ アクションで構成された WebBlocker アクションが使用されます。

WebBlocker に関する詳細については、次を参照してください:HTTPS プロキシ: WebBlocker。

ドメイン名およびコンテンツ インスペクションの例外

ドメイン名ルールは、事前定義されたコンテンツ インスペクションの例外リストにあるどの一致よりも優先されます。

ドメイン名ルールが一致すると、そのルールのアクションが常に適用されます。

事前定義されたコンテンツの例外リストについての詳細は、次を参照してください: HTTPS プロキシ:コンテンツ インスペクション。

ドメイン名ルールの順序

複数のルールが 1 つのドメインに一致する場合、ドメイン名ルールはリストされたルール順に処理されます。優先順序を変更するには、ルールを選択して、上に移動 または 下に移動 ボタンを使用します。