セカンダリ ネットワーク IP アドレスを追加する

Firebox インターフェイスを構成する際に、インターフェイスにセカンダリ ネットワーク IP アドレスを追加することができます。追加する各 IP アドレスは、インターフェースのプライマリ IP アドレスと同じサブネットまたは異なるサブネットに置くことができます。

セカンダリ ネットワーク (secondary network) を追加する場合、Firebox が要求をリッスンする特定の IP アドレスを作成します。この Firebox も、その IP アドレス上で指定されたサブネットの一部です。

同じサブネットのセカンダリ ネットワーク IP アドレス

内部インターフェースの場合、内部ホストが既定のゲートウェイとしてセカンダリ IP アドレスを使用する必要がある場合、同じサブネットでその IP アドレスを使用できます。

外部インターフェイスの場合、同じサブネットでセカンダリ IP アドレスを使用する一般的な目的は、複数の内部サーバーにトラフィックを転送する必要があるときです。SMTP サーバーからのトラフィックなど、送信トラフィックが同じセカンダリ IP アドレスから来ているように見せかける必要がある場合は、送信ポリシーでポリシーベースの動的 NAT の 発信元 IP の設定 オプションを使用します。

この種の構成の例については、https://www.watchguard.com/help/configuration-examples/ に掲載されている構成例、プライベート IP アドレスでサーバーへのパブリック アクセスに NAT を使用する を参照してください。

ポリシーベースの動的 NAT の詳細については、次を参照してください: ポリシー ベースの動的 NAT を構成する。

異なるサブネットのセカンダリ ネットワーク IP アドレス

セカンダリ IP アドレスがインターフェイスのプライマリ IP アドレスと異なるサブネットにある場合は、Firebox インターフェイスにもう 1 つのネットワークがあることが Firebox に通知されます。異なるサブネットにセカンダリ ネットワーク(secondary network)を追加する際は、Firebox はセカンダリ ネットワークの任意の IP アドレスから Firebox インターフェイスの IP アドレスにルートを作成します。

外部インターフェイスの場合、ISP が異なるサブネットに複数の IPアドレスを提供する場合、異なるサブネットでセカンダリ ネットワークを使用します。ISP ゲートウェイは異なるサブネット間でトラフィックをルートすることができます。

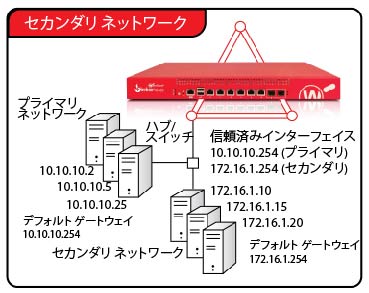

信頼済みまたは任意のインターフェースの場合、インターフェースを複数の内部ネットワークに接続する必要がある場合、異なるサブネットでセカンダリ ネットワークを定義します。次のセクションで、1 つの例を挙げて説明します。

Firebox がドロップイン モードで構成されている場合は、各インターフェイスが同じプライマリ IP アドレスを使用します。ただし、信頼済みネットワーク上、別の IP アドレスのセットを使用する可能性があります。Firebox の信頼済みインターフェイスにこのプライベート ネットワークをセカンダリ ネットワーク として追加することができます。

別のサブネットにセカンダリ ネットワーク(secondary network)の IP アドレスを構成すると、新しいサブネットは元のサブネットと同じ論理ネットワークの一部となります。Firebox では、同じ論理ネットワーク内の異なるコンピュータ間のトラフィックにファイアウォール ポリシーを適用することはできません。

インターフェイスにセカンダリ ネットワーク IP アドレスを構成するには、Firebox がルーテッドまたはドロップイン ネットワーク構成を使用している必要があります。PPPoE または DHCP を経由してプライマリ IP アドレスを取得するように外部インターフェイスが構成されている場合でも、Firebox の外部インターフェイスにセカンダリ ネットワーク IP アドレスを追加することができます。

セカンダリ ネットワークが BOVPN または BOVPN 仮想インターフェイス構成のゲートウェイ設定で指定されている場合、セカンダリ ネットワークは削除できません。

セカンダリ ネットワーク (secondary network) が便利なシチュエーションの例の一部を以下に示します。

ネットワークの統合

ルータをネットワークから外したい場合は、ルータをシャットダウンした際に、ファイアウォールのセカンダリ IP アドレスとしてルータの IP アドレスを追加することができます。こうすることで、古いルータの IP アドレス宛にトラフィックを送信しているホストやルータがファイアウォールにトラフィックを送信するようになります。

ネットワークの移行

セカンダリ アドレスは、信頼済みネットワークをあるサブネットから別のサブネットに移行する際に、ネットワークが停止することを回避するのに役立ちます。例えば、現在プライマリ インターフェイス IP アドレスとして 192.168.1.1/24 を使用している場合、インターフェイス IP アドレスを 10.0.10.1/24 に変更すると、DHCP を使用しているデバイスが新しいサブネット上の IP アドレスを取得している間にネットワークが停止する可能性があります。また、静的 IP アドレスを使用しているデバイスは、新しいサブネット上の IP アドレスで再構成するまで接続できません。停止を回避するには、古い IP アドレスをセカンダリ ネットワーク (secondary network) として追加し、デバイスが移行中も古いサブネット上の IP アドレスを使用できるようにします。

セカンダリ ネットワーク (secondary network) を構成すると、DHCP を使用するデバイスは停止せずに、DHCP リースを更新するときに新しいサブネット上の IP アドレスを取得します。静的 IP アドレスを使用するデバイスは、IP アドレスを更新できるようになるまで、古いサブネットを使用し続けることができます。すべてのデバイスが新しいサブネットに移行されたら、インターフェイスからセカンダリ IP アドレスを削除できます。

以下の場合は、別のローカル ネットワーク範囲に移行することが推奨されます。

- 192.168.0.1/24 または 192.168.1.1/24 のネットワークを使用するネットワークを継承した場合。これらのネットワーク範囲は多くのホーム ネットワーク範囲と競合するため、Mobile VPN ユーザーはネットワーク上のローカル リソースにアクセスすることができなくなります。

- 同じローカル ネットワーク範囲のサイトを 2 つ持っており、BOVPN でサイトを接続したい場合。

複数のサーバーへの静的 NAT

Firebox で静的外部 IP アドレスを使用している場合、セカンダリ ネットワーク (secondary network) IP アドレスを追加できます。その後、そのネットワーク上の適切なデバイスにトラフィックを送信するための静的 NAT ルールを構成することができます。

たとえば、パブリック Web サーバーが 2 台あり、各サーバーに対して静的 NAT ルールを構成する場合、2 つ目のパブリック IP アドレスを持つ外部セカンダリ ネットワーク (secondary network) を構成します。

セカンダリ ネットワークを構成する

セカンダリ ネットワークを追加するには、以下の手順を使用します。この例で、セカンダリ ネットワークは信頼済みインターフェース上にあります。

セカンダリ ネットワーク アドレスを定義するには、セカンダリ ネットワークに未使用の IP アドレスを用意して Firebox インターフェイスに割り当てる必要があります。

- ネットワーク > インターフェイス の順に選択します。

ネットワーク インターフェイス ページが表示されます。 - セカンダリ ネットワークのインターフェイスを選択して、編集 をクリックします。

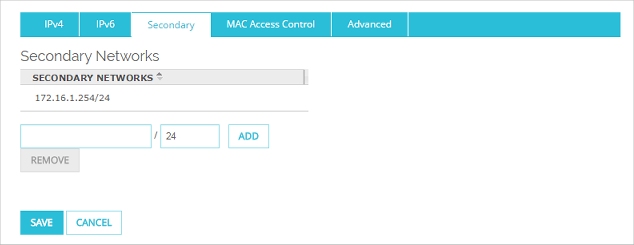

- セカンダリ タブを選択します。

- セカンダリ ネットワーク(secondary network)に属する未割り当てのホスト IP アドレスをスラッシュ表記で入力します。追加 をクリックします。他のセカンダリ ネットワークを追加するには、この手順を繰り返します。

スラッシュ表記で IP アドレスを追加する場合は、その 1 つの IP アドレスだけを追加します。ネットワーク サブネット全体をセカンダリ ネットワーク (secondary network) として追加するわけではありません。

- 保存 をクリックします。

- ネットワーク > 構成 の順に選択します。

ネットワーク構成ダイアログ ボックスが表示されます。 - セカンダリ ネットワークのインターフェイスを選択して、構成 をクリックします。

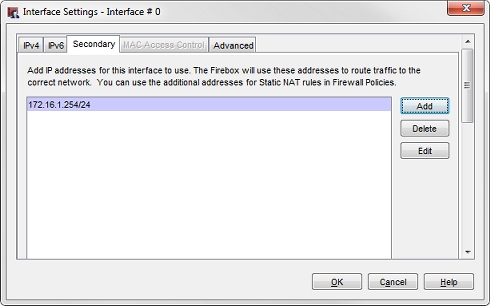

インターフェイス設定 ダイアログ ボックスが表示されます。 - セカンダリ タブを選択します。

- 追加 をクリックします。セカンダリ ネットワークに属する、未割り当てのホスト IP アドレスを入力します。

スラッシュ表記で IP アドレスを追加する場合は、その 1 つの IP アドレスだけを追加します。ネットワーク サブネット全体をセカンダリ ネットワーク (secondary network) として追加するわけではありません。

- OK をクリックします。

- 再度 OK をクリックします。

セカンダリ ネットワーク(secondary network)アドレスは慎重に追加するようにしてください。IP アドレスの競合を引き起こす可能性のある IP アドレスが構成されているかどうかは、Firebox はチェックしません。異なるインターフェイスを持つ、より大きなネットワークのコンポーネントであるインターフェイスを持つサブネットは、セカンダリ ネットワーク(secondary network)として追加しないことをお勧めします。これを実行すると、Firebox はこのトラフィックを「別のインターフェイス上に存在することが期待されているネットワークをスプーフィングしている」と判断する可能性があります。この場合、ネットワークは正しく動作しません。Firebox は複数のインターフェイス上の同じネットワークへの ARP ではない可能性があります (ドロップイン モード、ブリッジされたインターフェイス、ブリッジされた VLAN は例外)。