Firebox で Mobile VPN with SSL を手動で構成する

Mobile VPN with SSL の構成する前に、Mobile VPN with SSL 構成を計画する を参照してください。

- ウィザードの使用方法については、ウィザードを使用して Mobile VPN with SSL 用に Firebox を構成する を参照してください。

- Mobile VPN with SSL を手動で構成するには、このトピックの手順に従います。

Mobile VPN with SSL を構成するには、以下の設定を指定します。

- Firebox IP アドレスまたはドメイン名

- ネットワークおよび IP アドレス プール

- 認証サーバー

- ユーザーおよびグループ

- 詳細設定 — 認証、暗号化、ポート、タイマー、DNS、WINS

- ポリシー

Fireware v12.2.1 以前では、Mobile VPN with SSL を手動で構成する必要があります。ウィザードは使用できません。Fireware Web UI v12.2.1 以前で Mobile VPN with SSL を手動で構成するには、VPN > Mobile VPN with SSL の順に選択します。Policy Manager v12.2.1 以前で Mobile VPN with SSL を手動で構成するには、VPN > Mobile VPN > SSL の順に選択します。

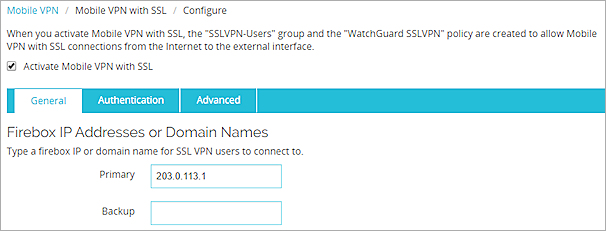

Firebox IP アドレスまたはドメイン名の設定を構成する

ユーザーが接続する IP アドレスまたはドメイン名を構成します。

- VPN > Mobile VPN の順に選択します。

- 新たに Mobile VPN with SSL を構成するには、SSL セクションで、手動で構成する をクリックします。

- 既存の構成を編集するには、SSL セクションで、構成 をクリックします。

Mobile VPN with SSL 構成 ページが表示されます。 - Mobile VPN with SSL を有効にする チェックボックスをオンにします。

- プライマリ テキスト ボックスに、パブリック IP アドレスまたはドメイン名を入力します。

これは、既定で Mobile VPN with SSL クライアントが接続する IP アドレスまたはドメイン名です。これは外部 IP アドレス、セカンダリ外部 IP アドレス、または外部 VLAN のいずれかです。ドロップイン モードのデバイスの場合は、すべてのインターフェイスに割り当てられる IP アドレスを使用します。

後でこの IP アドレスを変更しても、SSL VPN 証明書を再生成する必要はありません。証明書の詳細については、次を参照してください:OpenVPN クライアントで Mobile VPN with SSL を使用する。

- Firebox に複数の外部アドレスが存在する場合は、バックアップ テキスト ボックスに、異なるパブリック IP アドレスを入力します。

これは、Mobile VPN with SSL クライアントがプライマリ IP アドレスに接続を確立できない場合に接続する IP アドレスです。セカンダリ IP アドレスを追加する場合、Firebox の外部インターフェイスまたは VLAN に割り当てられた IP アドレスであることを確認してください。Mobile VPN with SSL クライアントでセカンダリ IP アドレスが使用されるように構成する場合は、認証 セクションに説明されているように、認証の設定で 接続が失われた後に自動的に再接続する チェックボックスを選択する必要があります。

- ネットワークと IP アドレス プールの設定を構成するには、このトピックの次のセクションを参照してください。

- VPN > Mobile VPN > 使用を開始する の順に選択します。

- SSL セクションで、手動で構成する をクリックします。

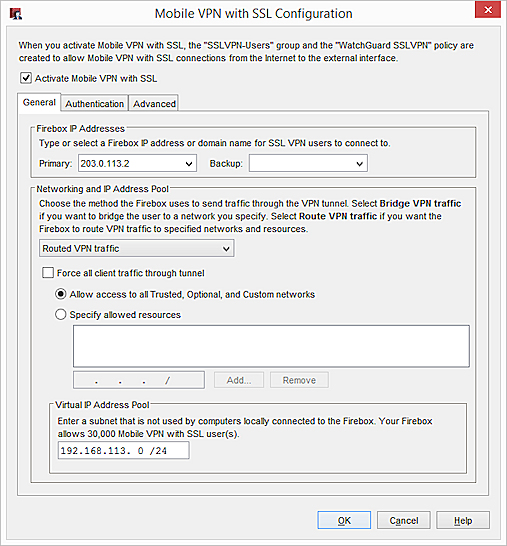

Mobile VPN with SSL 構成 ダイアログ ボックスが表示されます。 - Mobile VPN with SSL を有効にする チェックボックスをオンにします。

- プライマリ テキスト ボックスで、パブリック IP アドレスまたはドメイン名を入力または選択します。これは、既定で Mobile VPN with SSL クライアントが接続する IP アドレスまたはドメイン名です。これは外部 IP アドレス、セカンダリ外部 IP アドレス、または外部 VLAN のいずれかです。ドロップイン モードのデバイスの場合は、すべてのインターフェイスに割り当てられる IP アドレスを使用します。

後でこの IP アドレスを変更しても、SSL VPN 証明書を再生成する必要はありません。証明書の詳細については、次を参照してください:OpenVPN クライアントで Mobile VPN with SSL を使用する。

- Firebox に複数の外部アドレスが存在する場合は、バックアップ テキスト ボックスに、異なるパブリック IP アドレスを入力または選択します。

これは、Mobile VPN with SSL クライアントがプライマリ IP アドレスに接続を確立できない場合に接続する IP アドレスです。バックアップ IP アドレスを追加する場合、Firebox の外部インターフェイスまたは VLAN に割り当てられている IP アドレスを指定してください。Mobile VPN with SSL クライアントがバックアップ IP アドレスを使用するように構成する場合は、認証の設定で 接続が失われた後に自動的に再接続する チェックボックスを選択する必要があります。

ネットワーク設定を構成する

Mobile VPN with SSL で使用されるネットワーク リソースを構成します。

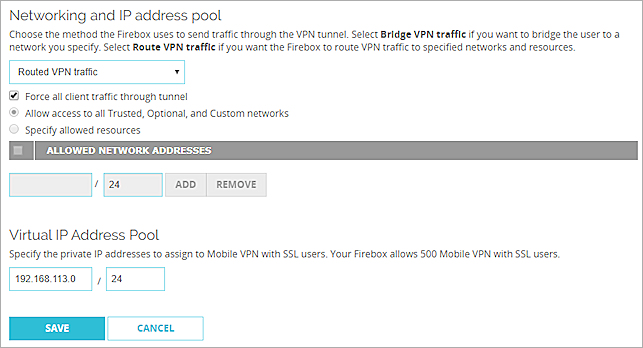

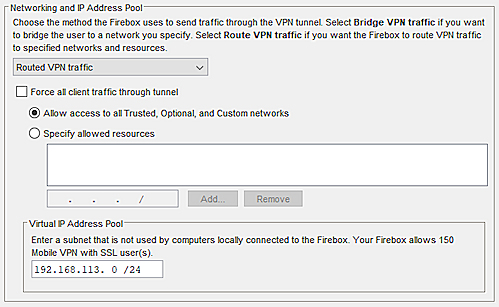

- ネットワークおよび IP アドレス プール セクションで、Firebox が VPN トンネル経由でトラフィックを送信するのに使用する方法をドロップダウン リストから選択します:

- 指定したネットワークに SSL VPN トラフィックをブリッジするには、VPN トラフィックのブリッジ を選択します。このオプションを選択すると、SSL VPN ユーザーと SSL VPN トラフィックをブリッジするネットワーク間のトラフィックをフィルタできません。

- トラフィックを指定したネットワークとリソースにルーティングするには、VPN トラフィックのルーティング を選択します。これは、すべての Firebox で既定の設定となっています。

- すべてのクライアント トラフィックをトンネル経由にする チェックボックスをオンまたはオフにします。

- VPN クライアントからプライベート ネットワークおよびインターネットへのすべてのトラフィックをトンネル経由でルーティングするには、すべてのクライアント トラフィックをトンネル経由にする を選択します。

このオプションは、作成される Firebox ポリシーに基づいてすべての外部トラフィックを送信し、モバイル ユーザーに一貫性のあるセキュリティを提供します。ただし、Firebox により高い処理能力が要求されるため、モバイル ユーザーからインターネット リソースへのアクセスは非常に遅くなることがあります。

このオプションが選択されたときに、クライアントからインターネットへのアクセスを可能にする方法の詳細については、次を参照してください: Mobile VPN with SSL トンネル経由のインターネット アクセスのオプション。 - VPN クライアントからプライベート ネットワークへのトラフィックのみをトンネル経由でルーティングするには、すべてのクライアント トラフィックをトンネル経由にする チェックボックスをオフにします。

このオプションはプライベート ネットワーク リソースへのトラフィックのみ Firebox 経由でルーティングするので、ユーザーのネットワーク速度が向上します。他のインターネットへのトラフィックはトンネルを通過せず、Firebox のポリシーによる制約を受けません。- すべての内部ネットワークへのアクセスを許可するには、すべての信頼済み、任意、およびカスタム ネットワークへのアクセスを許可する を選択します。

- Mobile VPN with SSL クライアントのアクセスをプライベート ネットワーク上の指定したデバイスに制限するには、許可されたリソースを指定する を選択します。アクセスを許可するネットワーク リソースを指定するには、リソースの IP アドレスにスラッシュ記号を付けて入力し、追加 をクリックします。

- VPN クライアントからプライベート ネットワークおよびインターネットへのすべてのトラフィックをトンネル経由でルーティングするには、すべてのクライアント トラフィックをトンネル経由にする を選択します。

- ネットワークおよび IP アドレス プール セクションで、ドロップダウン リストから、以下のオプションのいずれかを選択します。

- VPN トラフィックのルーティング — VPN トラフィックを指定されたネットワークとリソースにルーティングする。これは、既定のオプションです。

- VPN トラフィックのブリッジング — SSL VPN トラフィックを指定されたネットワークにブリッジする。ヒント!

- 次のうちいずれかのオプションを選択します:

- VPN クライアントからプライベート ネットワークおよびインターネットへのすべてのトラフィックをトンネル経由でルーティングするには、すべてのクライアント トラフィックをトンネル経由にする を選択します。ヒント!

- VPN クライアントからプライベート ネットワークへのトラフィックのみをトンネル経由でルーティングするには、すべてのクライアント トラフィックをトンネル経由にする チェックボックスをオフにします。

- すべてのクライアント トラフィックをトンネル経由にする チェックボックスをクリアした場合は、以下のオプションのいずれかを選択します。

- すべての内部ネットワークへのアクセスを許可するには、すべての信頼済み、任意、およびカスタム ネットワークへのアクセスを許可する を選択します。

- Mobile VPN with SSL クライアントのアクセスをプライベート ネットワーク上の指定したデバイスに制限するには、許可されたリソースを指定する を選択します。アクセスを許可するネットワーク リソースを指定するには、リソースの IP アドレスにスラッシュ記号を付けて入力し、追加 をクリックします。

仮想 IP アドレス プールを構成する

Mobile VPN with SSL を構成する際には、VPN クライアントの仮想 IP アドレス プールを指定する必要があります。

その際は、以下のベストプラクティスに従います。

- 仮想 IP アドレス プールが Firebox 構成の他の IP アドレスと重ならないようにします。

- 仮想 IP アドレス プールが、Firebox で保護されているネットワーク、ルートや BOVPN でアクセス可能なネットワーク、Firebox の背後にあるデバイスに DHCP で割り当てられた IP アドレスと重複しないようにします。

- 複数のサイトでモバイル VPN を構成している場合は、各サイトにあるモバイル VPN クライアントの仮想 IP アドレス プールが他のサイトのプールと重複していないことを確認してください。

- モバイル VPN の仮想 IP アドレス プールには、プライベート ネットワークの範囲である 192.168.0.0/24 および 192.168.1.0/24 を使用しないでください。これらの範囲は、一般的にホーム ネットワークで使用されます。Mobile VPN ユーザーに、企業ネットワーク範囲と重複するホーム ネットワーク範囲がある場合、そのユーザーからのトラフィックは VPN トンネルを通過しません。この問題を解決するには、以下を実行することをお勧めします:新しいローカル ネットワーク範囲に移行する。

- FireCluster が有効になっている場合、仮想 IP アドレス プールをプライマリ クラスタの IP アドレスと同じサブネット上に置くことはできません。

既定では、TLS サーバー上の BOVPN は、192.168.113.0/24 プールのアドレスを TLS クライアント上の BOVPN に割り当てます。Mobile VPN with SSL も、既定により 192.168.113.0/24 プールを使用します。TLS クライアント モードの TLS 経由の BOVPN および Mobile VPN with SSL の両方が同一の Firebox である場合は、これらの各機能に異なる IP アドレス プールを指定する必要があります。両方の機能が同一の IP アドレス プールを使用する場合、TLS 経由の BOVPN のトラフィックは、トンネルを通じて正常に送信されません。

VPN トラフィックのルーティング

- 仮想 IP アドレス プールには、既定設定の 192.168.113.0/24 を使用するか、または、別の範囲を入力します。

- このサブネットの IP アドレスを、スラッシュ付きの表記法で入力します。このサブネットによる IP アドレスが Mobile VPN with SSL クライアント接続に自動的に割り当てられます。特定のユーザーに IP アドレスを割り当てることはできません。

VPN トラフィックのブリッジ

- インターフェイスへのブリッジ ドロップダウン リストからブリッジするインターフェイス名を選択します。VPN トラフィックは LAN ブリッジのみにブリッジすることができます。

詳細については、Mobile VPN with SSL 構成を計画する を参照してください。

- 最初 および 最後 テキスト ボックスに、Mobile VPN with SSL クライアント接続に割り当てる範囲の IP アドレスを入力します。最初 と 最後 の IP アドレスは、ブリッジされたインターフェイスと同じサブネット上にある必要があります。

仮想 IP アドレスの詳細については、次を参照してください: 仮想 IP アドレスおよび Mobile VPN。

VPN トラフィックのルーティング

仮想 IP アドレス プールには、既定設定の 192.168.113.0/24 を使用するか、または、別の範囲を入力します。

VPN トラフィックのブリッジ

- インターフェイスへのブリッジ ドロップダウン リストからブリッジするインターフェイス名を選択します。VPN トラフィックは LAN ブリッジのみにブリッジすることができます。

詳細については、Mobile VPN with SSL 構成を計画する を参照してください。

- 最初 および 最後 テキスト ボックスに、Mobile VPN with SSL クライアント接続に割り当てる範囲の最初と最後の IP アドレスを入力します。VPN トラフィックを LAN ブリッジにブリッジする場合は、開始 および 終了 IP アドレスがブリッジ インターフェイスと同じサブネット上にある必要があります。

仮想 IP アドレスの詳細については、次を参照してください: 仮想 IP アドレスおよび Mobile VPN。

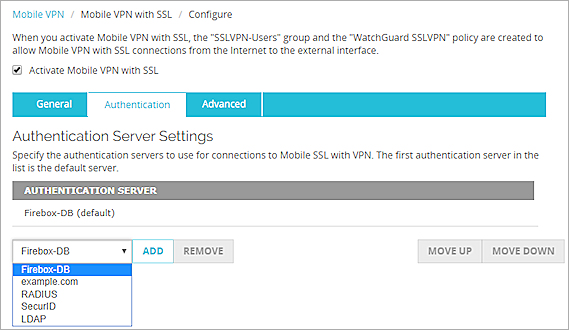

認証サーバー設定を構成する

次に、認証サーバー設定を構成する必要があります。複数の構成済み認証サーバーの使用も選択することができます。リスト上部のサーバーは既定サーバーです。ユーザーが Mobile VPN with SSL クライアントの認証サーバーまたはドメインを指定しない場合は、既定サーバーが認証に使用されます。

Fireware v12.7 以降では、SSL VPN ユーザーの認証要求を AuthPoint に直接転送するように Firebox を構成することができます。AuthPoint で必要な構成を行うと、Firebox の認証サーバーのリストに AuthPoint が表示されます。Mobile VPN with SSL 構成では、AuthPoint を認証サーバーとして選択する必要があります。この統合は、WatchGuard Mobile VPN with SSL クライアント (v12.7以降のみ) と OpenVPN クライアントをサポートしています。詳細については、Mobile VPN with SSL 構成を計画する および Firebox Mobile VPN with SSL と AuthPoint の統合 を参照してください。

Fireware v12.1.x では、Access Portal と Mobile VPN over SSL で共有される認証サーバー設定が VPN ポータル という名前のページに表示されます。Fireware v12.2 では、VPN ポータル設定は Access Portal および Mobile VPN with SSL 構成に移動しています。Fireware v12.1.x に適用される Mobile VPN with SSL 構成の手順については、WatchGuard ナレッジ ベースの Fireware v12.1.x で VPN ポータル設定を構成する を参照してください。

- Mobile VPN with SSL ページで、認証 タブを選択します。

- 認証サーバー ドロップダウン リストから、Mobile VPN with SSL ユーザー認証に使用する認証サーバーを選択します。

有効な認証メソッドのサーバーとドメインのみが一覧表示されます。サポートされている認証メソッドの詳細については、次を参照してください: 認証サーバーの種類。

- 追加 をクリックします。

- その他の認証サーバーを追加するには、手順 2 ~ 3 を繰り返します。

- 認証サーバーを複数追加する場合、既定のサーバーにするサーバーを選択してください。上の移動 をクリックすると、そのサーバーがリストの最上位に移動します。

ユーザーが Mobile VPN with SSL のユーザー名テキスト ボックスで認証サーバーを指定しない限り、Mobile VPN with SSL では既定の認証サーバーが使用されます。 - ユーザーとグループの追加方法については、このトピックの次のセクションを参照してください。

Mobile VPN with SSLで複数の認証サーバーを使用するように構成した場合、既定の認証サーバーを使用しないユーザーは、認証サーバーまたはドメインをユーザー名の一部として指定する必要があります。詳細と例については、次を参照してください: Mobile VPN with SSL クライアントをダウンロード、インストール、および接続する。

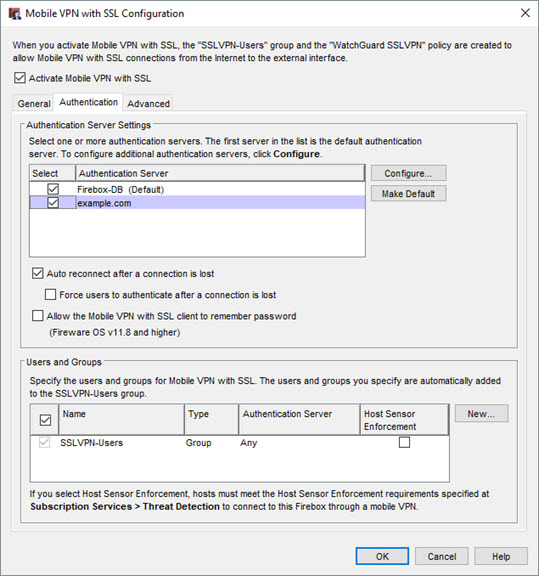

- Mobile VPN with SSL 構成 ダイアログ ボックスで、認証 タブを選択します。

- 構成 をクリックします。

サポートされている認証メソッドの詳細については、次を参照してください: 認証サーバーの種類。 - Firebox ですでに構成されている認証サーバーを選択するには、そのサーバーのチェックボックスを選択します。

- 認証サーバーを複数追加する場合、既定のサーバーにするサーバーを選択してください。既定にする をクリックしてそのサーバーをリストの最上位に移動します。

ユーザーが Mobile VPN with SSL のユーザー名テキスト ボックスで認証サーバーを指定しない限り、Mobile VPN with SSL では既定の認証サーバーが使用されます。 - Mobile VPN with SSL クライアントで自動的に再接続できるようにするには、接続が失われた後に自動的に再接続する を選択します。このオプションを有効にした場合は、モバイル ユーザーは Mobile VPN with SSL クライアントで、自動的に再接続するかどうかをチェックボックスで選択できるようになります。プライマリ IP アドレスに接続できない際に、クライアントが自動的にセカンダリ IP アドレスを使用するようにする場合にも、このオプションを有効化する必要があります。

- Mobile VPN with SSL 接続が切断された後、ユーザーに再認証を要求するには、接続が失われた後、ユーザーに認証を強制する チェックボックスを選択します。RADIUS や SecurID など、ワンタイム パスワードで二要素認証方式を使用する場合は、このチェックボックスを選択することをお勧めします。接続が切断された場合、再認証を行うようにユーザーを強制しないと、自動的な接続試行が失敗する場合があります。その理由は、Mobile VPN with SSL クライアントが、もはや正しくない、ユーザーが最初に入力したワンタイム パスワードを使用して、接続が失われた後に自動的に再接続します。

- Mobile VPN with SSL クライアントがパスワードを記憶できるようにするには、Mobile VPN with SSL クライアントによるパスワードの記憶を許可する チェックボックスを選択します。このオプションを有効にした場合、モバイル ユーザーは Mobile VPN with SSL クライアントで、パスワードを保存するかどうかをチェックボックスで選択できるようになります。

- ユーザーとグループの追加方法については、このトピックの次のセクションを参照してください。

Mobile VPN with SSLで複数の認証サーバーを使用するように構成した場合、既定の認証サーバーを使用しないユーザーは、認証サーバーまたはドメインをユーザー名の一部として指定する必要があります。詳細と例については、次を参照してください: Mobile VPN with SSL クライアントをダウンロード、インストール、および接続する。

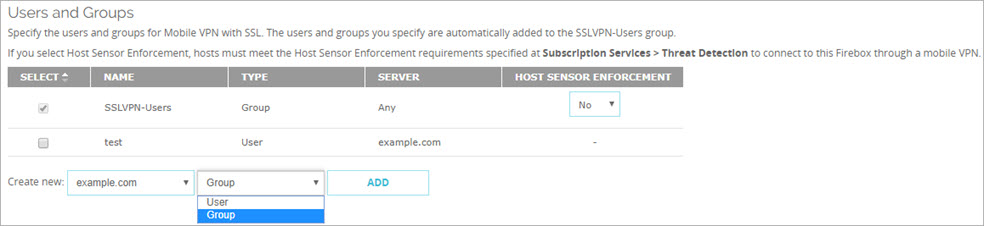

ユーザーおよびグループを追加する

認証に既定の SSLVPN-Users グループを使用することも、認証サーバー上に存在するユーザーおよびグループの名前を追加することができます。

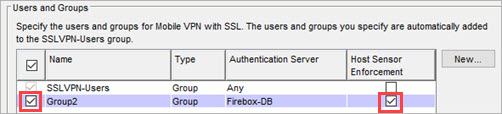

既定で SSLVPN-Users グループが追加されます。Mobile VPN with SSL を使用する他のグループとユーザーの名前を追加できます。各グループまたはユーザーに対して、グループが存在する特定の認証サーバーを選択するか、またはそのグループが複数の認証サーバーに存在する場合は Any を選択できます。追加するグループまたはユーザー名は認証サーバーに存在していなければなりません。グループおよびユーザー名は大文字と小文字が区別され、認証サーバー上の名前に完全に一致している必要があります。

このサーバーに作成されたグループに、ウィザードで Mobile VPN グループに指定したグループと同じ名前が付けられていることを確認します。認証サーバーに Active Directory を使用する場合は、ユーザーが所属する Active Directory セキュリティ グループ の名前を、Mobile VPN with SSL の構成に含まれるグループ名と同じにする必要があります。詳細については、外部認証サーバーを構成する を参照してください。

Mobile VPN with SSL の構成を保存するとき、SSLVPN-Users を許可する ポリシーが作成または更新され、認証に対して構成したグループとユーザーに適用されます。追加したグループおよびユーザーの名前は、 Allow SSLVPN-Users ポリシーの 送信元 リストに表示されません。代わりに、単一のグループ名 SSLVPN-Users が表示されます。しかし、このポリシーは Mobile VPN with SSL の認証設定で構成したすべてのユーザーとグループに適用されます。

Mobile VPN with SSL を無効にした場合、SSLVPN-Users を許可する ポリシーと SSLVPN-Users グループは自動的に削除されます。

- Mobile VPN with SSL ページで、認証 タブを選択します。

認証設定が表示されます。 - ユーザーおよびグループ セクションで、新規作成 ドロップダウン リストから、認証サーバーを選択します。

- 隣のドロップダウン リストから、ユーザー または グループ を選択します。

- 追加 をクリックします。

Firebox-DB を選択した場合は、Firebox ユーザーまたは Firebox グループ ダイアログ ボックスが表示されます。

任意を選択した場合は、ユーザーまたはグループを追加する ダイアログ ボックスが表示されます。 - 新しい Firebox-DB ユーザーを追加するには、Firebox の認証に新規ユーザーを定義する トピックの手順 6 〜 14 に従います。

- 新しい Firebox-DB グループを追加するには、Firebox の認証に新規グループを定義する トピックの手順 4 〜 9 に従います。

- サードパーティ認証の新しいユーザーとグループを追加するには、ユーザーおよびグループをポリシーで使用する トピックの手順 4 〜 9 に従います。

- (任意) Fireware v12.5.4 以降の場合に、グループの Host Sensor Enforcement を有効化するには、そのグループのチェックボックスを選択してから、はい を選択します。グループの Host Sensor Enforcement を無効化するには、そのグループのチェックボックスを選択してから、いいえ を選択します。詳細については、TDR Host Sensor Enforcement について を参照してください。

- Mobile VPN with SSL クライアントで自動的に再接続できるようにするには、接続が失われた後に自動的に再接続する を選択します。このオプションを有効にした場合は、モバイル ユーザーは Mobile VPN with SSL クライアントで、自動的に再接続するかどうかをチェックボックスで選択できるようになります。プライマリ IP アドレスに接続できない際に、クライアントが自動的にセカンダリ IP アドレスを使用するようにする場合にも、このオプションを有効化する必要があります。

- Mobile VPN with SSL 接続が切断された後、ユーザーに再認証を要求するには、接続が失われた後、ユーザーに認証を強制する チェックボックスを選択します。RADIUS や SecurID など、ワンタイム パスワードで二要素認証方式を使用する場合は、このチェックボックスを選択することをお勧めします。接続が切断された場合、再認証を行うようにユーザーを強制しないと、自動的な接続試行が失敗する場合があります。その理由は、Mobile VPN with SSL クライアントが、もはや正しくない、ユーザーが最初に入力したワンタイム パスワードを使用して、接続が失われた後に自動的に再接続します。

- Mobile VPN with SSL クライアントがパスワードを記憶できるようにするには、Mobile VPN with SSL クライアントによるパスワードの記憶を許可する チェックボックスを選択します。このオプションを有効にした場合、モバイル ユーザーは Mobile VPN with SSL クライアントで、パスワードを保存するかどうかをチェックボックスで選択できるようになります。

- 設定 > 認証 > ユーザーおよびグループ の順にクリックします。

- 新規 をクリックします。

- Firebox-DB ユーザー/グループ または 外部ユーザー/グループ を選択します。

Firebox-DB ユーザー/グループを選択した場合は、認証サーバー ダイアログ ボックスの Firebox-DB タブが表示されます。

外部ユーザー/グループを選択した場合は、ユーザーまたはグループを追加する ダイアログ ボックスが表示されます。 - 新しい Firebox-DB ユーザーを追加するには、Firebox の認証に新規ユーザーを定義する トピックの手順 5 〜 14 に従います。

- 新しい Firebox-DB グループを追加するには、Firebox の認証に新規グループを定義する トピックの手順 4 〜 9 に従います。

- サードパーティ認証の新しいユーザーとグループを追加するには、ユーザーおよびグループをポリシーで使用する トピックの手順 4 〜 11 に従います。

- (任意) Fireware v12.5.4 以降の場合に、グループの Host Sensor Enforcement を有効化するには、そのグループのチェックボックスを選択してから、Host Sensor Enforcement チェックボックスを選択します。グループの Host Sensor Enforcement を無効化するには、そのグループのチェックボックスを選択してから、Host Sensor Enforcement チェックボックスの選択を解除します。詳細については、TDR Host Sensor Enforcement について を参照してください。

Mobile VPN with SSL の詳細設定を構成する

詳細設定 タブで構成できる設定は以下の通りです。

- 認証と暗号化

- 設定する

- タイマー

- DNS と WINS

Fireware v12.0 では、認証と暗号化設定がより強力な既定値に変更されました。Blowfish、MD5 および DES の設定は削除されました。

- VPN > Mobile VPN with SSL の順に選択します。

Mobile VPN with SSL 構成 ページが表示されます。 - 詳細 タブを選択します。

- 認証、暗号化、ポートおよびタイムアウトの設定を校正するには、次の手順を実行してください:

認証

接続の認証方法を選択します: SHA-1、SHA-256 または SHA-512。SHA-1 よりも強力な SHA-2 のバリアント、SHA-256 および SHA-512 を勧め勧めします。

暗号化

トラフィックを暗号化するためのアルゴリズムを選択します:3DES、AES (128 ビット)、AES (192 ビット) または AES (256 ビット)。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) も選択できます。AES 暗号化をお勧めします。パフォーマンスを優先するには、 128-ビット AES バリアントを選択します。暗号化を最も強化するには、256-ビット AES バリアントを選択します。

3DES を選択する場合は、潜在的ながらも可能性が低いセキュリティ攻撃にご注意ください。より詳しい情報は、WatchGuard ナレッジ ベースの Sweet32 脆弱性 を参照してください。

データ チャンネル

VPN 接続が確立された後に、データを送信するために Mobile VPN with SSL で使用されるプロトコルとポートを選択します。TCP または UDP プロトコルを使用できます。Mobile VPN with SSL の既定のプロトコルおよびポートは、TCP ポート 443 です。これは HTTPS トラフィックの標準のプロトコルおよびポートです。着信 HTTPS ポリシーで同じ外部 IP アドレスが使用されていない場合に限り、ポート 443 を Mobile VPN with SSL に使用することができます。

443 以外のポートの使用にデーターチャンネルを変更する場合、Mobile VPN with SSL 接続 ダイアログ ボックスにこのポートを手動で入力する必要があります。たとえば、データ チャンネルを 444 に変更し、Firebox の IP アドレスが 203.0.113.2 の場合、ユーザーは 203.0.113.2 ではなく 203.0.113.2:444 と入力する必要があります。

ポートが既定の 443 に設定されている場合、ユーザーは Firebox の IP アドレスのみ入力する必要があります。IP アドレスの後に :443 を入力する必要はありません。

詳細については、Mobile VPN with SSL 用ポートとプロトコルの選択 を参照してください。

Mobile VPN with SSL は、セカンダリ外部インターフェイスの IP アドレスへの VPN 接続には UDP データ チャンネルをサポートしていません。

構成チャンネル

構成チャンネル は、Mobile VPN with SSL ユーザーが SSL クライアント ソフトウェアをダウンロードできるチャンネルを指定します。

データ チャンネルをネゴシエートする、および構成ファイルをダウンロードするために Mobile VPN with SSL で使用されるプロトコルとポートを選択します。データ チャンネル プロトコルを TCP に設定すると、構成チャンネルが自動的に同じポートとプロトコルを使用します。データ チャンネル プロトコルを UDP に設定すると、構成チャンネル プロトコルを TCP または UDP に設定し、データ チャンネルとは異なるポートを使用できます。

Fireware v12.1.x では、VPN ポータル設定に構成チャンネルが表示され、VPN ポータル ポート という名前が付けられます。Fireware v12.1.x に適用される構成の手順については、WatchGuard ナレッジ ベースの Fireware v12.1.x で VPN ポータル設定を構成する を参照してください。

キープアライブ間隔

トンネル経由で送信されるトラフィックが他にないときに、トンネルをアクティブ状態に保つために Firebox がトンネル経由で送信するトラフィックの間隔を指定します。

キープアライブ タイムアウト

Firebox が応答を待つ時間を指定します。タイムアウト値の前に応答がない場合、トンネルが抑制されるため、クライアントを再接続する必要があります。

再ネゴシエート データ チャンネル

再ネゴシエート データ チャンネル テキスト ボックスに指定した時間が経過するまで Mobile VPN with SSL 接続がアクティブ状態であった場合、Mobile VPN with SSL は新しいトンネルを作成する必要があります。最小値は 60 分です。

- DNS 設定を構成するには、次の手順を実行します:

Fireware v12.2.1 以降では、ネットワーク (グローバル) DNS/WINS の設定を Mobile VPN with SSL クライアントに割り当てるかどうかを選択できます。

ネットワーク DNS/WINS の設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントは ネットワーク > インターフェイス > DNS/WINS で指定する DSN および WINS の設定を受け取ります。たとえば、ネットワーク DNS/WINS の設定で DNS サーバーに 10.0.2.53 を指定する場合、Mobile VPN クライアントは 10.0.2.53 を DNS サーバーとして使用します。

既定では、新しい Mobile VPN の構成に ネットワーク DNS/WINS サーバーの設定をモバイル クライアントに割り当てる の設定が選択されます。

モバイル クライアントに DNS または WINS の設定を割り当てない

このオプションを選択すると、Firebox からの DNS または WINS 設定がモバイル クライアントで 受信されません。

Mobile VPN with SSL 構成により DNS の設定が指定されない場合、Fireware v12.2.1 にアップグレードする際に、モバイル クライアントに DNS または WINS の設定を割り当てない オプションを選択します。

これらの設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントはこのセクションで指定するドメイン名、DNS サーバー、WINS サーバーの設定を受け取ります。たとえば、ドメイン名に example.com、DNS サーバーに 10.0.2.53 を指定する場合、モバイル クライアントは非修飾ドメイン名に example.com を使用し、DNS サーバーに 10.0.2.53 を使用します。

1 つのドメイン名、2 つまでの DNS サーバー IP アドレス、2 つまでの WINS サーバー IP アドレスを指定できます。

DNS と WINS の詳細については、次を参照してください: Mobile VPN with SSL の名前解決。

Fireware v12.2. 以前では、ドメイン名、DNS サーバー設定、WINS サーバー設定を指定できますが、ネットワーク (グローバル) DNS/WINS の設定を Mobile VPN with SSL クライアントに割り当てることはできません。

- VPN > Mobile VPN > SSL の順に選択します。

Mobile VPN with SSL 構成 ダイアログ ボックスが表示されます。

- 詳細 タブを選択します。

- 認証、暗号化、ポートおよびタイムアウトの設定を校正するには、次の手順を実行してください:

認証

接続の認証方法を選択します: SHA-1、SHA-256 および SHA-512。SHA-1 よりも強力な SHA-2 のバリアント、SHA-256 および SHA-512 をお勧めします。

暗号化

トラフィックを暗号化するためのアルゴリズムを選択します:3DES、AES (128 ビット)、AES (192 ビット) または AES (256 ビット)。Fireware v12.2 以降では、AES-GCM (128-bit)、AES-GCM (192-bit)、または AES-GCM (256-bit) も選択できます。AES 暗号化をお勧めします。パフォーマンスを優先するには、 128-ビット AES バリアントを選択します。暗号化を最も強化するには、256-ビット AES バリアントを選択します。

3DES を選択する場合は、潜在的ながらも可能性が低いセキュリティ攻撃にご注意ください。より詳しい情報は、WatchGuard ナレッジ ベースの Sweet32 脆弱性 を参照してください。

データ チャンネル

VPN 接続が確立された後に、データを送信するために Mobile VPN with SSL で使用されるプロトコルとポートを選択します。TCP または UDP プロトコルを使用できます。Mobile VPN with SSL の既定のプロトコルおよびポートは、TCP ポート 443 です。これは HTTPS トラフィックの標準のプロトコルおよびポートです。着信 HTTPS ポリシーで同じ外部 IP アドレスが使用されていない場合に限り、ポート 443 を Mobile VPN with SSL に使用することができます。

443 以外のポートの使用にデーターチャンネルを変更する場合、Mobile VPN with SSL 接続 ダイアログ ボックスにこのポートを手動で入力する必要があります。たとえば、データ チャンネルを 444 に変更し、Firebox の IP アドレスが 203.0.113.2 の場合、ユーザーは 203.0.113.2 ではなく 203.0.113.2:444 と入力する必要があります。

ポートが既定の 443 に設定されている場合、ユーザーは Firebox の IP アドレスのみ入力する必要があります。IP アドレスの後に :443 を入力する必要はありません。

詳細については、Mobile VPN with SSL 用ポートとプロトコルの選択 を参照してください。

Mobile VPN with SSL は、セカンダリ外部インターフェイスの IP アドレスへの VPN 接続には UDP データ チャンネルをサポートしていません。

構成チャンネル

構成チャンネル は、Mobile VPN with SSL ユーザーが SSL クライアント ソフトウェアをダウンロードできるチャンネルを指定します。

データ チャンネルをネゴシエートする、および構成ファイルをダウンロードするために Mobile VPN with SSL で使用されるプロトコルとポートを選択します。データ チャンネル プロトコルを TCP に設定すると、構成チャンネルが自動的に同じポートとプロトコルを使用します。データ チャンネル プロトコルを UDP に設定すると、構成チャンネル プロトコルを TCP または UDP に設定し、データ チャンネルとは異なるポートを使用できます。

Fireware v12.1.x では、VPN ポータル設定に構成チャンネルが表示され、VPN ポータル ポート という名前が付けられます。Fireware v12.1.x に適用される構成の手順については、WatchGuard ナレッジ ベースの Fireware v12.1.x で VPN ポータル設定を構成する を参照してください。

キープアライブ間隔

トンネル経由で送信されるトラフィックが他にないときに、トンネルをアクティブ状態に保つために Firebox がトンネル経由で送信するトラフィックの間隔を指定します。

キープアライブ タイムアウト

Firebox が応答を待つ時間を指定します。タイムアウト値の前に応答がない場合、トンネルが抑制されるため、クライアントを再接続する必要があります。

再ネゴシエート データ チャンネル

再ネゴシエート データ チャンネル テキスト ボックスに指定した時間が経過するまで Mobile VPN with SSL 接続がアクティブ状態であった場合、Mobile VPN with SSL は新しいトンネルを作成する必要があります。最小値は 60 分です。

既定値に戻す

詳細 タブの設定を既定値にリセットするにはこれをクリックします。詳細 タブにあるすべての DNS サーバーおよび WINS サーバーの情報が削除されます。

- DNS 設定を構成するには、次の手順を実行します:

ネットワーク DNS/WINS の設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントは ネットワーク > インターフェイス > DNS/WINS で指定する DSN および WINS の設定を受け取ります。たとえば、ネットワーク DNS/WINS の設定で DNS サーバーに 10.0.2.53 を指定する場合、Mobile VPN クライアントは 10.0.2.53 を DNS サーバーとして使用します。

既定では、新しい Mobile VPN の構成に ネットワーク DNS/WINS サーバーの設定をモバイル クライアントに割り当てる の設定が選択されます。

モバイル クライアントに DNS または WINS の設定を割り当てない

このオプションを選択すると、Firebox からの DNS または WINS 設定がモバイル クライアントで 受信されません。

Mobile VPN with SSL 構成により DNS の設定が指定されない場合、Fireware v12.2.1 にアップグレードする際に、モバイル クライアントに DNS または WINS の設定を割り当てない オプションを選択します。

これらの設定をモバイル クライアントに割り当てる

このオプションを選択する場合、モバイル クライアントはこのセクションで指定するドメイン名、DNS サーバー、WINS サーバーの設定を受け取ります。たとえば、ドメイン名に example.com、DNS サーバーに 10.0.2.53 を指定する場合、モバイル クライアントは非修飾ドメイン名に example.com を使用し、DNS サーバーに 10.0.2.53 を使用します。

1 つのドメイン名、2 つまでの DNS サーバー IP アドレス、2 つまでの WINS サーバー IP アドレスを指定できます。

DNS と WINS の詳細については、次を参照してください: Mobile VPN with SSL の名前解決。

Fireware v12.2. 以前では、ドメイン名、DNS サーバー設定、WINS サーバー設定を指定できますが、ネットワーク (グローバル) DNS/WINS の設定を Mobile VPN with SSL クライアントに割り当てることはできません。

Mobile VPN with SSL クライアント アクセスを制御するために、ポリシーを構成する

Mobile VPN with SSL を有効化すると、Mobile VPN with SSL クライアント アクセスを許可するポリシーが自動的に作成されます。これらのポリシーを変更して、Mobile VPN with SSL クライアントのアクセスを制御することができます。

WatchGuard SSLVPN ポリシー

この SSLVPN ポリシーは、Mobile VPN with SSL クライアントから Firebox への接続を許可します。このポリシーにより、指定されたネットワーク上のすべてのホストから、Firebox の TCP ポート 443 (Firebox で Mobile VPN with SSL に使用されるポートとプロトコル) 上に構成されたプライマリまたはセカンダリ インターフェイスの IP アドレスへのトラフィックが許可されます。

これらのインターフェイスは既定で WatchGuard SSLVPN ポリシーに含まれています:

- Fireware v12.1 以降では、既定で WatchGuard SSLVPN ポリシーに Any-External インターフェイスが含まれています。

- Fireware v12.0.2 以前では、既定で WatchGuard SSLVPN ポリシーに、Any-External、Any-Optional、および Any-Trusted iの各インターフェイスが含まれています。

このポリシーで許可する TCP ポート 443 接続を、特定のインターフェイスの IP アドレスに制限する場合は、ポリシーの 送信先 セクションを編集して Firebox エイリアスを削除し、Mobile VPN with SSL クライアントで接続に使用される外部 IP アドレスを追加します。

Fireware v12.1.x では、WatchGuard SSLVPN ポリシーに WG-VPN-Portal エイリアスが含まれています。v12.1.x から v12.2 以降にアップグレードすると、WG-VPN-Portal エイリアスが WatchGuard SSLVPN ポリシーから削除されます。WG-VPN-Portal エイリアスに表示されたインターフェイスが WatchGuard SSLVPN ポリシーに表示されます。これは、ポリシーが同じトラフィックに一致することを意味します。詳細については、WatchGuard ナレッジ ベースの WatchGuard SSLVPN ポリシーの変更と Fireware v12.1.x の WG-VPN-Portal エイリアス を参照してください。

Fireware v12.1 以降では、WatchGuard SSLVPN ポリシーを削除して別名のカスタム ポリシーを作成している場合、データ チャンネル プロトコルが TCP に設定されているときに Mobile VPN with SSL は機能しません。

SSLVPN-Users を許可するポリシー

任意 ポリシーにより、SSL 認証構成に追加されたグループおよびユーザーからネットワーク上のリソースへのアクセスが許可されます。このポリシーには、Mobile VPN with SSL 構成のユーザーとグループがすべて自動的に含まれます。SSL クライアントから、Firebox によって保護されているネットワーク リソースへのトラフィックの許可に関する制限はありません。

VPN ユーザーのトラフィックをポートやプロトコルによって制限するには、SSLVPN-Users を許可する ポリシーを無効にするか削除します。次に、構成に新しいポリシーを追加するか、または既存のポリシーの 送信元 セクションに Mobile VPN with SSL アクセスを持つグループを追加します。

すべての Mobile VPN with SSL トラフィックは既定で信頼できません。Mobile VPN with SSL ユーザーに信頼済みネットワークと同じサブネット上の IP アドレスを割り当てた場合でも、Mobile VPN with SSL ユーザーからのトラフィックは信頼済みとはみなされません。割り当てられた IP アドレスに関係なく、ネットワーク リソースに Mobile VPN with SSL ユーザー アクセスを許可できるポリシーを作成する必要があります。

WatchGuard 認証ポリシー

Mobile VPN with SSL を有効にしても、このポリシーは自動的に作成されません。このポリシーの詳細については、次を参照してください: WatchGuard 認証 (WG-Auth) ポリシーについて。

Mobile VPN with SSL クライアント ソフトウェアをダウンロードする場合は、ユーザーはポート 443 または指定されているカスタム ポートで Firebox により認証されます。

信頼済みネットワークへアクセスするように Mobile VPN with SSL ユーザーを許可する

この例では、SSLVPN-Users グループのメンバーがすべての信頼済みネットワーク上のリソースへの完全なアクセスを得られるようにするために、任意の ポリシーを追加します。

- ファイアウォール > ファイアウォール ポリシー の順に選択します。

ポリシーのページが表示されます。 - ポリシーを追加する をクリックします。

- パケット フィルタ ドロップダウン リストから、Any を選択します。

- 名前 テキスト ボックスに、ポリシーを説明する名前を入力します。

- ポリシーを追加する をクリックします。

- 設定 タブの 送信元 セクションで、Any-Trusted を選択します。削除 をクリックします。

- 送信元セクションで、追加をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - メンバーの種類 ドロップダウン リストから、SSLVPN グループ を選択します。

- SSLVPN-Users を選択します。

- メンバーを追加する ダイアログ ボックスを閉じるには、OK をクリックします。

- 送信先 セクションで、Any-External を選択します。削除 をクリックします。

- 送信元 セクションで、追加 をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - メンバー リストから、Any-Trusted を選択します。

- OK をクリックします。

- 保存 をクリックします。

-

をクリックします。

をクリックします。

または、編集 > ポリシーを追加する の順に選択します。

ポリシーを追加する ダイアログ ボックスが開きます。 - パケット フィルタ フォルダを展開します。

パケット フィルタのテンプレートの一覧が表示されます。 - Any を選択します。

- 追加 をクリックします。

[新しいポリシーのプロパティ] ダイアログ ボックスが開きます。 - 名前 テキスト ボックスに、ポリシーを説明する名前を入力します。

- ポリシー タブの 送信元 セクションで、Any-Trusted を選択します。削除 をクリックします。

- 送信元セクションで、追加をクリックします。

アドレスを追加する ダイアログ ボックスが表示されます。 - ユーザーを追加する をクリックします。

- 2 つの 種類 ドロップダウン リストから、1 番目のリストで SSL VPN、2 番目のリストで グループ を選択します。

- SSLVPN-Users を選択します。選択 をクリックします。

SSLVPN-Users の後の括弧内に認証方法の名前が表示されます。 - アドレスを追加する ダイアログ ボックスを閉じるには、OK をクリックします。

- 送信先 セクションで、Any-External を選択します。削除 をクリックします。

- 送信元 セクションで、追加 をクリックします。

アドレスを追加する ダイアログ ボックスが表示されます。 - 使用可能なメンバー リストから、Any-Trusted を選択します。追加 をクリックします。

- OKを 2 回クリックします。閉じる をクリックします。

- Firebox への変更を保存します。

ポリシーの詳細については、次を参照してください: 構成にポリシーを追加する。

Mobile VPN with SSL ポリシーで他のグループまたはユーザーを使用する

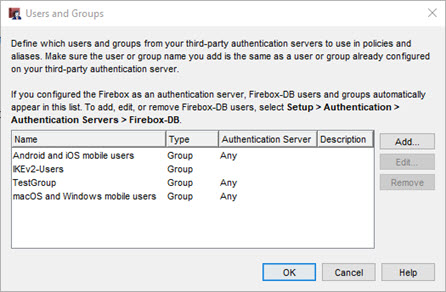

Mobile VPN with SSL 接続を確立するには、ユーザーは SSLVPN-Users グループのメンバーであるか、または Mobile VPN with SSL 構成に追加したグループのメンバーである必要があります。ユーザーが接続した後、リソースへのアクセスを制限するには、他のグループのポリシーを使用することができます。サードパーティの認証サーバーから Mobile VPN with SSL 構成にグループを追加し、それらのグループ名をポリシーで使用してアクセスを制限する必要がある場合、それらのグループを Firebox 構成の ユーザーとグループ リストにも追加する必要があります。

- 認証 > ユーザーおよびグループ の順に選択します。

- 次のセクションの説明に従い、ユーザーとグループを追加します: ユーザーおよびグループをポリシーで使用する。

Mobile VPN with SSL 構成から ユーザーおよびグループ リストにユーザーまたはグループを追加した後、自動的に生成された SSLVPN-Users を許可する ポリシーを変更そて特定のグループまたはユーザーに適用することができます。

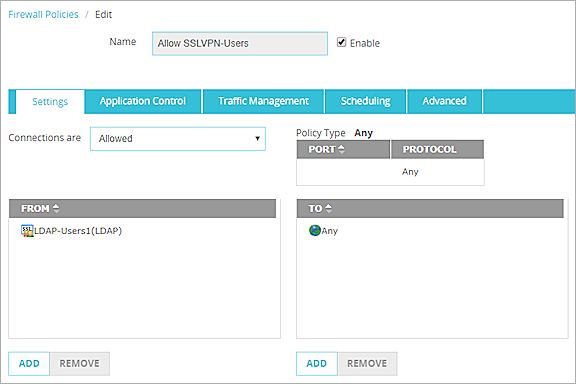

この例では、SSLVPN-Users を許可する ポリシーを変更して、LDAP-Users1 というユーザー グループにのみ適用します。

- 認証 > ユーザーおよびグループ の順に選択します。

- Mobile VPN with SSL 構成に追加した LDAP-Users1 グループを追加します。

認証サーバー を LDAP に必ず設定します。 - SSLVPN-Users を許可する ポリシーを編集します。

- 送信元 セクションで、SSLVPN-Users グループを選択します。削除 をクリックします。

- 送信元セクションで、追加をクリックします。

メンバーを追加する ダイアログ ボックスが表示されます。 - メンバーの種類 ドロップダウン リストから、SSLVPN グループ を選択します。

グループの一覧が表示されます。 - LDAP-Users1 グループを選択します。OK をクリックします。

LDAP-Users1 グループが送信元リストに表示されます。 - OK をクリックします。

これで、SSLVPN-Users を許可する ポリシーが LDAP-Users1 グループにのみ適用されます。

- 設定 > 認証 > ユーザーおよびグループ の順にクリックします。

- 次のセクションの説明に従い、ユーザーとグループを追加します: ユーザーおよびグループをポリシーで使用する。

Mobile VPN with SSL 構成から ユーザーおよびグループ リストにユーザーまたはグループを追加した後、自動的に生成された SSLVPN-Users を許可する ポリシーを変更そて特定のグループまたはユーザーに適用することができます。

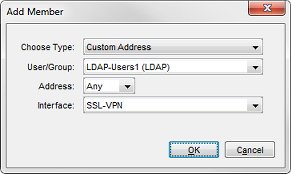

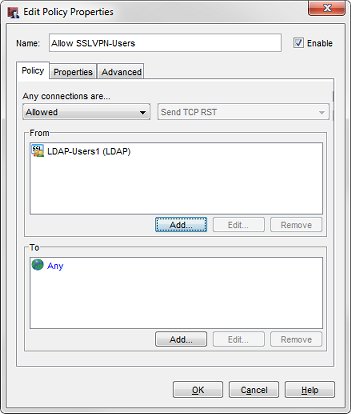

この例では、SSLVPN-Users を許可する ポリシーを変更して、LDAP-Users1 というユーザー グループにのみ適用します。

- 設定 > 認証 > ユーザーおよびグループ の順にクリックします。

- Mobile VPN with SSL 構成に追加した LDAP-Users1 グループを追加します。

認証サーバー を LDAP に設定することを確認します。 - SSLVPN-Users を許可する ポリシーを編集します。

- 送信元 セクションで、SSLVPN-Users グループを選択します。削除 をクリックします。

- 送信元セクションで、追加をクリックします。

アドレスを追加する ダイアログ ボックスが表示されます。 - 他を追加する を選択します。

メンバーを追加する ダイアログ ボックスが表示されます。

- 種類の選択 ドロップダウン リストから、カスタム アドレス を選択します。

- ユーザー/グループ ドロップダウン リストから、LDAP-Users1 グループを選択します。OK をクリックします。

LDAP-Users1 グループが選択されたメンバーとアドレス リストに表示されます。 - OK をクリックします。

これで、SSLVPN-Users を許可する ポリシーが LDAP-Users1 グループにのみ適用されます。

関連情報:

Mobile VPN with SSL クライアントをダウンロード、インストール、および接続する

Mobile VPN with SSL クライアントをアンインストールする

ビデオ チュートリアル — Mobile VPN with SSL