Branch office virtual private network (BOVPN) トンネルは、インターネット上でデータを交換するためのネットワークやホストとネットワークのセキュアウェイです。このトピックでは、Fireware Web UI を使用して 2 つの Firebox 間で BOVPN トンネルを構成する方法について説明します。

Policy Manager での構成と同じ例については、次を参照してください:2 つの Fireware デバイス間で VPN を設定する (WSM)。

IP アドレスとトンネルの設定の決定

手動 BOVPN トンネルを作成する前に、どの IP アドレスと設定を使用するかを決定することをお勧めします。このトピックには計画に役立つチェックリストが含まれています。

この例では、両方の endpoint に静的外部 IP アドレスが指定されています。動的外部 IP アドレスを持つデバイスへの BOVPN トンネルについては、次を参照してください:BOVPN Gateway のゲートウェイ Endpoint を定義する。

VPN endpoint を正しく構成され、両方の Firebox でフェーズ 1 とフェーズ 2 の設定が同じであることを確認します。設定が一致しないと、VPN トンネルが構築されません。

設定がリストにない場合は、その設定の既定値をそのままにしてください。

BOVPN トンネルの設定

サイト A の Firebox

パブリック IP アドレス: ______________________________

プライベート IP アドレス: ______________________________

サイト B の Firebox

パブリック IP アドレス: ______________________________

プライベート IP アドレス: ______________________________

フェーズ 1 の設定

両方の Firebox に同じ値を使用する必要があります。

2 つの Firebox 間の BOVPN トンネルには、IKE キープアライブ ではなく、デッド ピア ディテクション (RFC3706) を使用することをお勧めします。両方を選択しないでください。両方の endpoint デバイスがサポートされている場合、[デッド ピア ディテクション] を選択する必要があります。

認証メソッド:事前共有キーの使用 を選択します。

事前共有キー: ______________________________

(Fireware v12.5.4 以降) 事前共有キーの種類 (文字列または 16 進数):________________

IKE バージョン: IKEv1 ____ IKEv2 ____

モード (いずれかを選択): メイン ____ アグレッシブ ____

NAT Traversal:有 ____ 無 ____

NAT Traversal キープアライブ間隔:________________

IKE キープアライブ:有 ____ 無 ____

IKE キープアライブ メッセージ間隔: ________________

IKE キープアライブ最大失敗回数: ________________

デッド ピア ディテクション (RFC3706):有 ____ 無 ____

デッド ピア ディテクション トラフィックのアイドル タイムアウト:________________

デッド ピア ディテクション最大再試行回数: ________________

認証アルゴリズム (1 つ選択): MD5___SHA1____ SHA2-256____SHA2-384____SHA2-512____

SHA-1 または SHA-2 をお薦めします

暗号化アルゴリズム (1 つ選択): DES____ 3DES____ AES-128____ AES-192____ AES-256____ AES-GCM-128____AES-GCM-192____AES-GCM-256

AES のバリアントをお薦めします。AES-GCM は Fireware v12.2 以降でサポートされています。AES-GCM は IKEv2 のみに対してサポートされています。

SA の有効期間 ________________

SA の有効期限の単位として、 時間数を選択します。

Diffie-Hellman グループ (いずれかを選択):1____ 2____ 5____14____15____19____20____

フェーズ 2 の設定

両方の Firebox に同じ値を使用する必要があります。

Perfect Forward Secrecy (Diffie-Hellman グループ): Disable____ Group1____ Group2____ Group5____ Group14____ Group15____ Group19____ Group20____

認証アルゴリズム (1 つ選択): MD5___SHA1____ SHA2-256____SHA2-384____SHA2-512_____ (SHA-1 または SHA-2 をお薦めします)

暗号化アルゴリズム (1 つ選択): DES____ 3DES____AES-128____ AES-192____ AES-256____ AES-GCM-128____AES-GCM-192____AES-GCM-256

AES のバリアントをお薦めします。AES-GCM は Fireware v12.2 以降でサポートされています。AES-GCM は ESP のみに対してサポートされています。

キーの有効期限を強制的に終了する (時間):________________

キーの有効期限を強制的に終了する (キロバイト):________________

トンネルの設定の例

このセクションには、前セクションと同じフィールドと設定例が示されています。これらの設定は、この例の画像で表示されている設定に対応します。

サイト A の Firebox

パブリック IP アドレス: 203.0.113.2

プライベート ネットワーク IP アドレス:10.0.1.0/24

サイト B の Firebox

パブリック IP アドレス: 198.51.100.2

プライベート ネットワーク IP アドレス:10.50.1.0/24

フェーズ 1 の設定

両側に同じ値を使用する必要があります。

認証メソッド:事前共有キーの使用 を選択します。

事前共有キー: [強力なキーを指定]

事前共有キーの種類:文字列

バージョン:IKEv1

モード:メイン

NAT Traversal:有効

NAT Traversal キープアライブ間隔:20分

IKE キープアライブ:無効

IKE キープアライブ メッセージ間隔:なし

IKE キープアライブ最大失敗回数:なし

デッド ピア ディテクション (RFC3706):有効

デッド ピア ディテクション トラフィックのアイドル タイムアウト:20秒

デッド ピア ディテクションの最大再試行回数:5

認証アルゴリズム:SHA256

暗号化アルゴリズム:AES (256 ビット)

SA の有効期限:24 時間

Diffie-Hellman グループ:14

フェーズ 2 の設定

両側に同じ値を使用する必要があります。

Perfect Forward Secrecy (Diffie-Hellman グループ):14

タイプ:ESP

認証アルゴリズム:SHA256

暗号化アルゴリズム:AES (256 ビット)

この例の背景は、Fireware v12.0 以降の既定のフェーズ 1 またはフェーズ 2 設定です。Fireware v11.12.4 以前では、既定のフェーズ 1 およびフェーズ 2 設定が異なります。Fireware v11.12.4 以前におけるこれらの設定の詳細については、Fireware ヘルプ バージョン 11 を参照してください。

サイト A を構成する

次に、サイト A の Firebox でゲートウェイを構成します。ゲートウェイは、1 つまたは複数のトンネルの接続ポイントです。ゲートウェイを構成するには、以下を指定します。

- 認証メソッド (事前共有キーまたは IPSec Firebox Certificate )

- IP アドレスまたはドメイン情報で指定された、ローカルおよびリモートのゲートウェイ endpoint の場所。

- Internet Key Exchange (IKE) ネゴシエーションのフェーズ 1 の設定

この例では、前のセクションで指定した値を使用します。

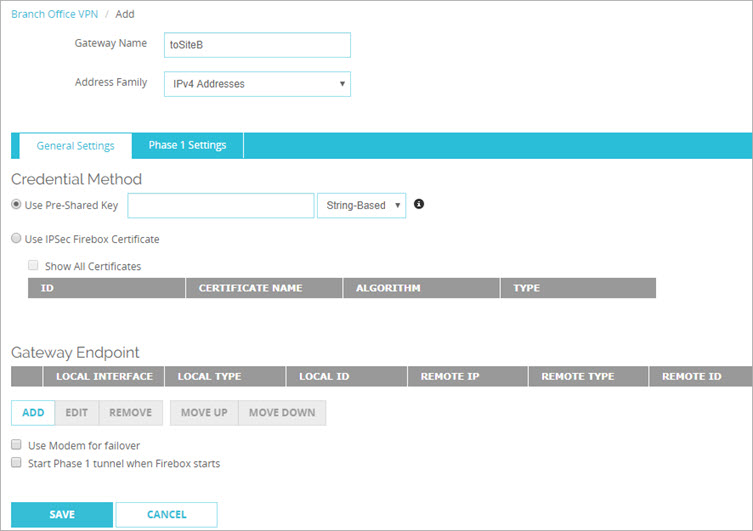

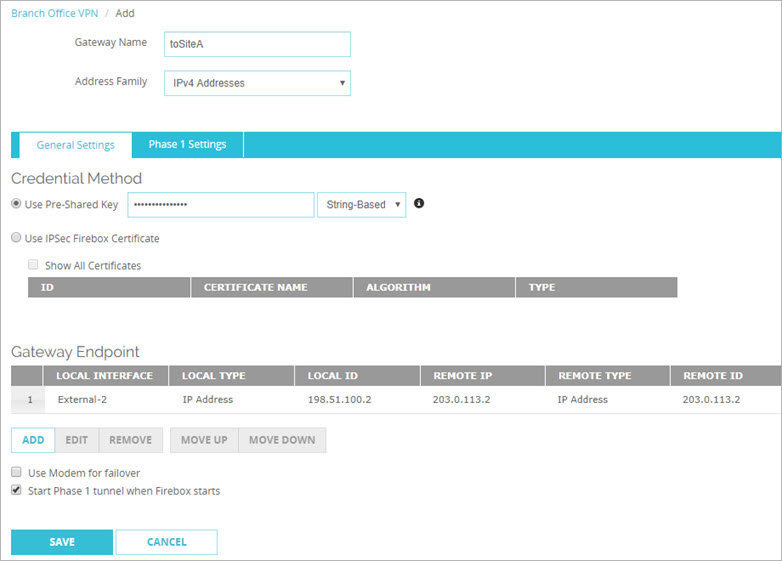

VPN ゲートウェイを追加するには、

- VPN > Branch Office VPN の順に選択します。

Branch Office VPN 構成 ページが表示され、ページの最上部には ゲートウェイ リストが表示されます。 - ゲートウェイ セクションで、追加 をクリックします。

ゲートウェイの設定 ページが表示されます。

- ゲートウェイ名 テキスト ボックスに、Policy Manager のこのゲートウェイを識別する名前を入力します。

- 認証メソッド セクションで、事前共有キーの使用 を選択します。

- (Fireware v12.5.4 以降) 文字列ベース または 六角ベース を選択します。既定の設定は 文字列ベース です。六角ベースのキーについては、 次を参照してください: 六角ベースの事前共有キー。

- 共有キー を入力します。

共有キーには、標準の ASCII 文字のみを使用する必要があります。 - ゲートウェイ Endpoint セクションで、追加 をクリックします。

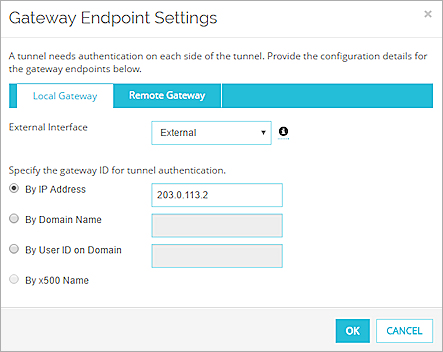

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

- 外部インターフェイス ドロップダウン リストからサイト A の Firebox の外部 (パブリック) IP アドレスを持つインターフェイスを選択します。

- IP アドレス別 を選択します。

- IP アドレスで指定 テキスト ボックスで、サイトA の Firebox の外部 (パブリック) IP アドレスを入力します。

- リモートゲートウェイ タブで、静的 IP アドレス を選択します。

- 静的 IP アドレス テキスト ボックスに、サイト B Firebox の外部 (パブリック) IP アドレスを入力します。

- ゲートウェイ ID を指定するには、IP アドレスで指定 を選択します。

- IPアドレス別 テキスト ボックスで、サイトB Firebox の外部 (パブリック) IP アドレスを入力します。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

定義したゲートウェイ ペアが、ゲートウェイ Endpoint のリストに表示されます。

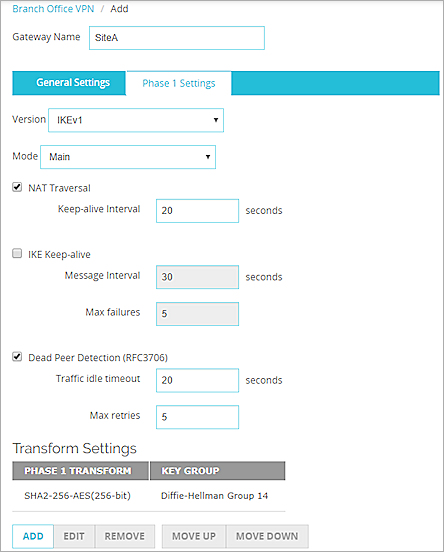

フェーズ 1 の設定を構成する

IPSec 接続のフェーズ 1 では、2 つのピアによって、セキュリティで保護され認証されたチャネルが構成され、通信に使用できるようになります。これは ISAKMP Security Association (SA) と呼ばれています。

- フェーズ 1 の設定 タブをクリックします。

- バージョン ドロップダウン リストから、IKEv1 を選択します。

- モード ドロップダウン リストから メイン を選択します。

両方の endpoint には静的 IP アドレスがあるため、例ではメイン モードを使用します。1 つの endpoint には動的 IP アドレスがある場合、アグレッシブ モードを使用します。 - NAT Traversal と デッド ピア ディテクション (RFC3706) を選択します。これが、Fireware v11.x 以降を使用する Firebox 間の BOVPN トンネルに推奨される設定です。

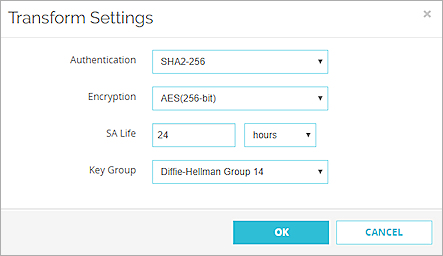

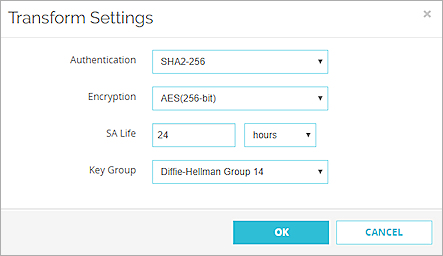

- 設定の変換 セクションで、既定の変換を選択し、編集 をクリックします。

- 認証 および 暗号化 ドロップダウン リストから、優先アルゴリズムを選択します。この例では、既定の選択である SHA2-256 と AES (256 ビット) をそのままにします。

- SA の有効期限 テキスト ボックスに、24 と入力します。ドロップダウン リストから 時間数 を選択します。

- キー グループ ドロップダウン リストから、Diffie-Hellman グループを選択します。この例では、Diffie-Hellman グループ 14 を選択します。

- OK をクリックします。他のすべてのフェーズ 1 の設定は既定値のままにしておきます。

- 保存 をクリックして、ゲートウェイ ページを閉じます。

追加したゲートウェイが Branch Office VPN ページのゲートウェイのリストに表示されます。

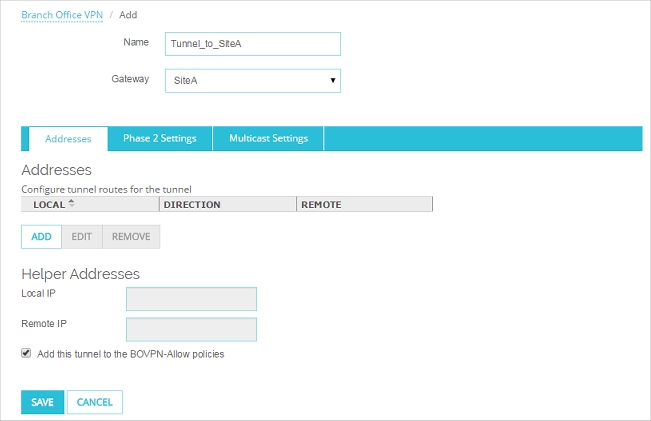

VPN トンネルを追加する

ゲートウェイを定義したら、 endpoint 間にトンネルを作成できます。トンネルを作成すると、以下の項目を指定する必要があります。

- ルート(トンネルのローカルとリモート endpoint )

- Internet Key Exchange (IKE) ネゴシエーションのフェーズ 2 の設定

VPN トンネルを追加するには、

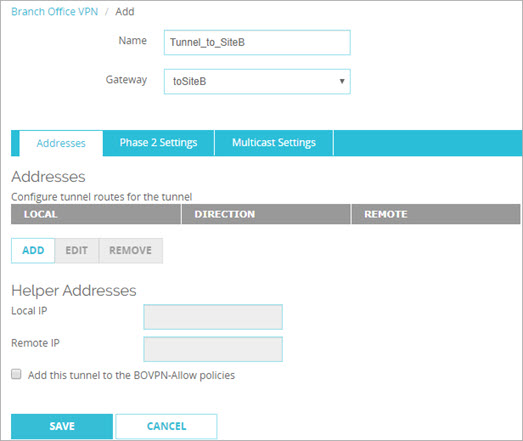

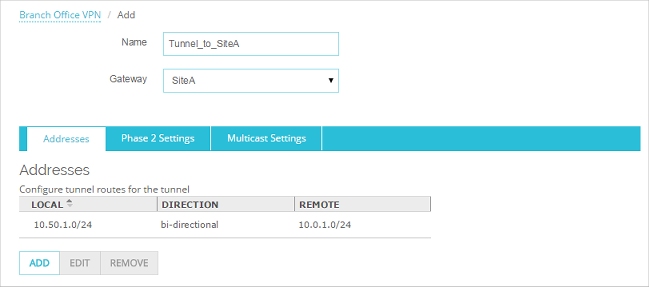

- トンネル セクションで、追加 をクリックします。

トンネルの構成 ページが表示されます。

- 名前 テキスト ボックスに、トンネルの名前を入力します。

- ゲートウェイ ドロップダウン リストから、作成したゲートウェイを選択します。

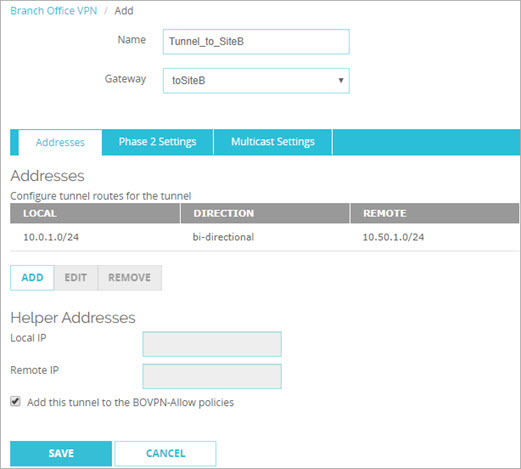

- トンネルを BOVPN-Allow.in と BOVPN-Allow.out ポリシーに追加するには、アドレス タブで、このトンネルを BOVPN-Allow ポリシーに追加する チェックボックスを選択します。

これらのポリシーはトンネル ルートに一致するすべてのトラフィックを許可します。トンネルを経由するトラフィックを制限するには、このチェックボックスをオフにし、BOVPN Policy Wizard を使用して、トンネル経由を許可するトラフィックの種類に対するポリシーを作成します。 - アドレス セクションで、追加 をクリックします。

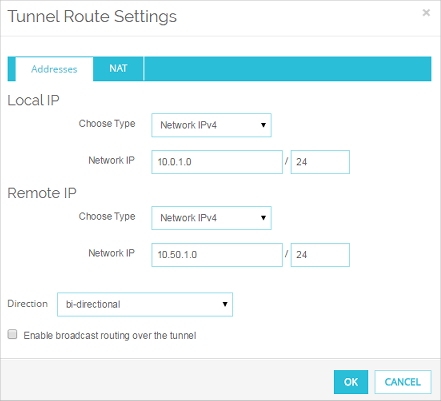

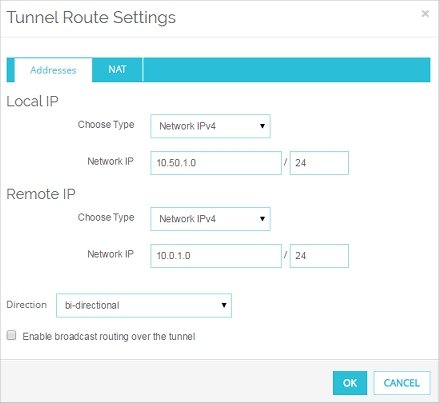

トンネル ルートの設定 ダイアログ ボックスが表示されます。

- ローカル IP セクションの 種類の選択 ドロップダウン リストから、ホストまたはネットワークのタイプを選択します。この例では、ネットワーク IPv4 を選択します。

- ネットワーク IP テキスト ボックスに、ローカル (プライベート) ネットワーク アドレスを入力します。

これは、サイト A プライベート ネットワーク IP アドレスです。 - リモート IP セクションの 種類の選択 ドロップダウン リストから、ホストまたはネットワークのタイプを選択します。この例では、ネットワーク IPv4 を選択します。

- ネットワーク IP テキスト ボックスに、リモート (プライベート) ネットワーク アドレスを入力します。

これは、サイト B プライベート ネットワーク アドレスです。 - 方向 ドロップダウン リストから、トンネルの方向を選択します。トンネルの方向によって、VPN トンネルのどちらの endpoint からトンネルを経由したVPN 接続が開始されるかが決定されます。

- OK をクリックします。

トンネル ルートはトンネルの設定 ページのアドレス セクションで表示されます。

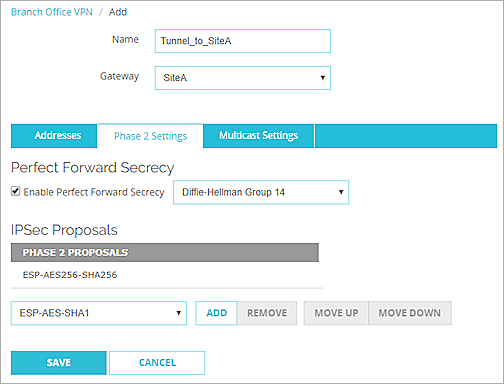

フェーズ 2 の設定を構成する

フェーズ 2 の設定には、セキュリティ アソシエーション (SA) の設定が含まれています。SA は、データ パケットが 2 つの endpoint 間で送信される場合に、どのようにセキュリティが保護されるかを定義するものです。SA には、 endpoint 間のトラフィックの処理方法について Firebox が必要とするあらゆる情報が含まれています。

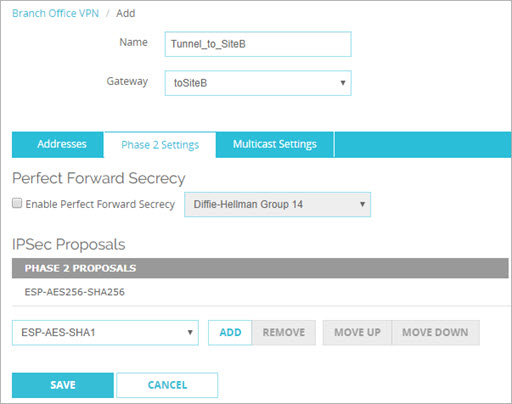

- トンネルの設定 ページの フェーズ 2 の設定 タブをクリックします。

- Perfect Forward Secrecy (PFS) を有効にするには、Perfect Forward Secrecy を有効にする チェックボックスを選択します。

- PFS を有効化する場合は、Perfect Forward Secrecy を有効にする ドロップダウン リストから、Diffie-Hellman グループを選択します。この例では、Diffie-Hellman グループ 14 を選択します。

- Firebox には既定のプロポーザルが 1 つ含まれており、これは IPSec プロポーザル リストに表示されます。このプロポーザルでは、ESP データ保護方法、AES 256 ビット暗号化、および SHA256 認証が指定されています。この例として既定のプロポーザルを使用します。次のいずれかを行うことができます。

- 規定のプロポーザルを使用します。

- 既定のプロポーザルを削除します。ドロップダウン リストから別のプロポーザルを選択し、追加 をクリックします。

- 次に説明されている通り、その他のプロポーザルを追加します:フェーズ 2 のプロポーザルを追加する。

- 保存 をクリックします。

作成したトンネルが BOVPN ページの トンネル リストに表示されます。

サイト A の Firebox が構成されました。

サイト B を構成する

ここで、Fireware v11.x 以降を使う Firebox があるサイト B のゲートウェイを構成します。

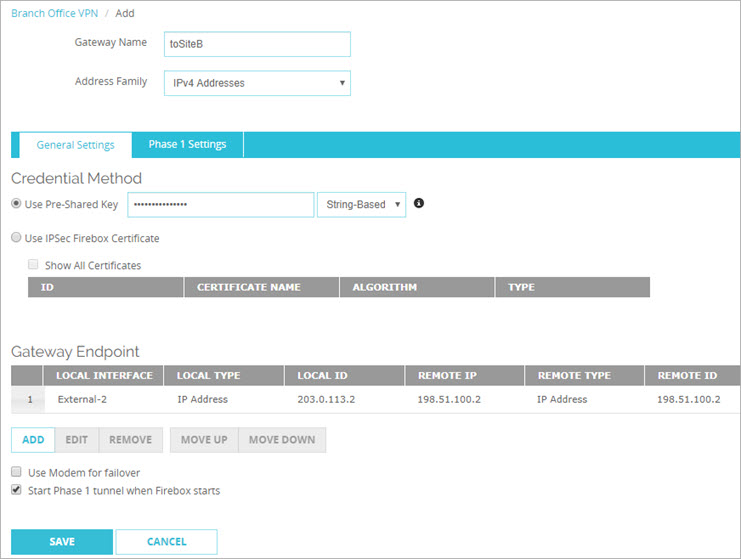

VPN ゲートウェイを追加するには、

- VPN > Branch Office VPN の順に選択します。

BOVPN構成 ページが表示され、ページの最上部には ゲートウェイ リストが表示されます。 - ゲートウェイを追加するには、追加 をクリックします。

ゲートウェイの設定 ページが表示されます。 - ゲートウェイ名 テキスト ボックスに、Policy Manager のこのゲートウェイを識別する名前を入力します。

- 全般設定 タブを選択します。

- 認証メソッド セクションで、事前共有キーの使用 を選択します。

- (Fireware v12.5.4 以降) 文字列ベース または 六角ベース を選択します。既定の設定は 文字列ベース です。六角ベースのキーについては、 次を参照してください: 六角ベースの事前共有キー。

- 共有キー を入力します。

共有キーには、標準の ASCII 文字のみを使用する必要があります。 - ゲートウェイ Endpoint セクションで、追加 をクリックします。

新しいゲートウェイ Endpoint の設定 ダイアログ ボックスが表示されます。

![[ゲートウェイ Endpoint の設定] ダイアログ ボックスのスクリーンショット](images/web_new-gateway-endpoints-site-b-100.jpg)

- 外部インターフェイス ドロップダウン リストからサイト A の Firebox の外部 (パブリック) IP を持つインターフェイスを選択します。

- IP アドレス別 を選択します。

- IP アドレスで指定 テキスト ボックスで、サイトA の Firebox の外部 (パブリック) IP アドレスを入力します。

- リモートゲートウェイ タブで、静的 IP アドレス を選択します。

- 静的 IP アドレス テキスト ボックスに、サイト B Firebox の外部 (パブリック) IP アドレスを入力します。

- ゲートウェイ ID を指定するには、IP アドレスで指定 を選択します。

- IPアドレス別 テキスト ボックスで、サイトB Firebox の外部 (パブリック) IP アドレスを入力します。

- OK をクリックして、新しいゲートウェイ Endpoint の設定 ダイアログ ボックスを閉じます。

定義したゲートウェイ ペアが、ゲートウェイ endpoint のリストに表示されます。

フェーズ 1 の設定を構成する

IPSec 接続のフェーズ 1 では、2 つのピアによって、セキュリティで保護され認証されたチャネルが構成され、通信に使用できるようになります。これは ISAKMP Security Association (SA) と呼ばれています。

- フェーズ 1 の設定 タブをクリックします。

- モード ドロップダウン リストで、メイン をクリックします。

両方の endpoint には静的 IP アドレスがあるため、例ではメイン モードを使用します。1 つの endpoint には動的 IP アドレスがある場合、アグレッシブ モードを使用します。 - NAT Traversal と デッド ピア ディテクション (RFC3706) を選択します。

- 設定の変換 セクションで、既定の変換を選択し、編集 をクリックします。

設定の変換 ダイアログ ボックスが表示されます。

- 認証 および 暗号化 ドロップダウン リストから、優先アルゴリズムを選択します。この例では、SHA2-256 と AES (256ビット) を選択します。

- SA の有効期限 テキスト ボックスに、24 と入力し、時間 を選択します。

- キー グループ ドロップダウン リストから、Diffie-Hellman グループを選択します。この例では、Diffie-Hellman グループ 14 を選択します。

- OK をクリックします。他のすべてのフェーズ 1 の設定は既定値のままにしておきます。

- 保存 をクリックして、ゲートウェイ ページを閉じます。

追加したゲートウェイが BOVPN ページのゲートウェイのリストに表示されます。

VPN トンネルを追加する

- アドレス セクションで、追加 をクリックします。

トンネルの構成 ページが表示されます。

- 名前 テキスト ボックスに、トンネルの名前を入力します。

- ゲートウェイ ドロップダウン リストから、直前に作成したゲートウェイを選択します。

- アドレス タブを選択します。

- BOVPN-Allow.in および BOVPN-Allow.out ポリシーにトンネルを追加するには、[このトンネルを BOVPN-Allow ポリシーに追加する] チェックボックスをオンにします。

これらのポリシーはトンネル ルートに一致するすべてのトラフィックを許可します。トンネルを経由するトラフィックを制限するには、このチェックボックスをオフにし、BOVPN Policy Wizard を使用して、トンネル経由を許可するトラフィックの種類に対するポリシーを作成します。 - 追加 をクリックします。

トンネル ルートの設定 ダイアログ ボックスが表示されます。

- ローカル IP セクションの 種類の選択 ドロップダウン リストから、ホストまたはネットワークのタイプを選択します。この例では、ネットワーク IPv4 を選択します。

- ネットワーク IP テキスト ボックスに、ローカル (プライベート) ネットワーク アドレスを入力します。

これは、サイト B のプライベート ネットワーク IP アドレスです。 - リモート IP セクションの 種類の選択 ドロップダウン リストから、ホストまたはネットワークのタイプを選択します。この例では、ネットワーク IPv4 を選択します。

- ネットワーク IP テキスト ボックスに、リモート (プライベート) ネットワーク アドレスを入力します。

これは、サイト A のプライベート ネットワーク アドレスです。 - 方向 ドロップダウン リストから、双方向 を選択します。トンネルの方向によって、VPN トンネルのどちらの endpoint からトンネルを経由したVPN 接続が開始されるかが決定されます。

- OK をクリックします。

トンネル ルートがトンネルの設定 ページのアドレス セクションに表示されます。

フェーズ 2 の設定を構成する

フェーズ 2 の設定には、セキュリティ アソシエーション (SA) の設定が含まれています。SA は、データ パケットが 2 つの endpoint 間で送信される場合に、どのようにセキュリティが保護されるかを定義するものです。SA には、 endpoint 間のトラフィックの処理方法について Firebox が必要とする、あらゆる情報が含まれています。

- トンネルの設定 ページの フェーズ 2 の設定 タブをクリックします。

- Perfect Forward Secrecy (PFS) を有効にするには、PFS チェックボックスを選択します。

- PFS を有効にする場合は、PFS ドロップダウン リストから、Diffie-Hellman グループを選択します。この例では、Diffie-Hellman グループ 14 を選択します。

- Firebox には既定のプロポーザルが 1 つ含まれており、これは IPSec プロポーザル リストに表示されます。このプロポーザルでは、ESP データ保護方法、AES 256 ビット暗号化、および SHA256 認証が指定されています。この例として既定のプロポーザルを使用します。次のいずれかを行うことができます。

- 追加 をクリックして、既定のプロポーザルを追加できます。

- 既定のプロポーザルを削除します。ドロップダウン リストから別のプロポーザルを選択し、追加 をクリックします。

- 次に説明されているように、追加のプロポーザルを追加します:フェーズ 2 のプロポーザルを追加する。

- 保存 をクリックします。

作成したトンネルが BOVPN ページのトンネル リストに表示されます。

サイト B の Firebox を構成します。

トンネルの両端の構成が完了すると、トンネルが開き、トラフィックがトンネルを通過します。トンネルが動作しない場合は、トンネルの起動にかかった時間について、両方の Firebox のログ ファイルを確認します。構成の障害ポイントおよび問題となる設定を示すために、ログ メッセージはログ ファイルに表示されます。Firebox System Manager を使用して、ログ メッセージをリアルタイムに確認することもできます。