SNAT を使って Inbound IPSec パススルーを構成する

Firebox は既定では、Firebox ですべてのインバウンド IPSec VPN トンネルが終端するように構成されています。Firebox は、インバウンド IPSec VPN トラフィックを信頼済みネットワークや任意ネットワーク上の VPN コンセントレータなど、別の VPN endpoint まで通過させるように構成することができます。

この VPN トラフィックが別の endpoint に通過するように Firebox を構成するには、Firebox にすべてのインバウンド トラフィックを送信する組み込み IPSec ポリシーを無効化する必要があります。その後、Firebox またはネットワーク上の別のデバイスで終端する受信 VPN トラフィックを処理する特定の IPSec ポリシーを作成する必要があります。静的 NAT (SNAT) アクションをポリシーで使用して、外部 IP アドレスをネットワーク上の VPN endpoint のプライベート IP アドレスにマッピングすることができます。

組み込み IPSec ポリシーを無効化する

組み込み IPSec ポリシーは非表示のポリシーのため、直接編集することはできません。VPN グローバル設定で組み込み IPSec ポリシーを無効にする必要があります。

- VPN > グローバル設定 の順に選択します。

- 組み込み IPSec ポリシーの有効化 チェックボックスをクリアします。

組み込み IPSec ポリシーを無効化するには、Policy Manager から以下の手順を実行します:

- VPN > VPN 設定 の順に選択します。

- 組み込み IPSec ポリシーの有効化 チェックボックスをクリアします。

IPSec ポリシーの追加

組み込み IPSec ポリシーを無効にした後、受信 IPSec VPN トラフィックを処理する IPSec パケット フィルタ ポリシーを 1 つ以上追加する必要があります。

たとえば、Fireboxに 203.0.113.2 というプライマリ外部 IP アドレスと、203.0.113.10 というセカンダリ外部 IP アドレスが指定されている場合、IPSec ポリシーで SNAT アクションを使用して、セカンダリ外部 IP アドレスに送信される IPSec トラフィックを VPN コンセントレータのプライベート IP アドレスにマッピングすることができます。別のポリシーを作成して、他すべての受信 IPSec トラフィックを Firebox に送信することもできます。

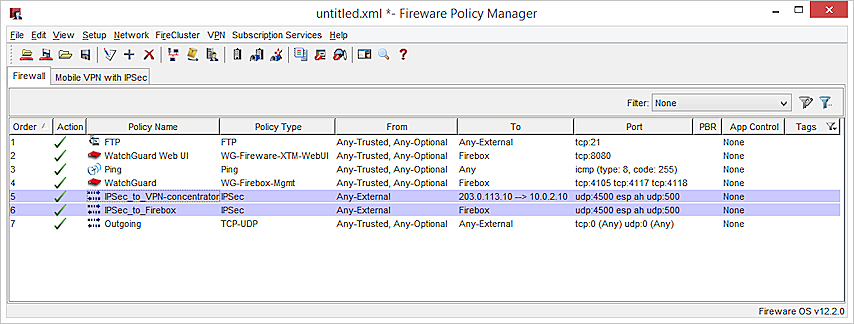

これら 2 つのポリシーは以下のように指定することができます。

ポリシー:IPSec_to_VPN_concentrator

IPSec 接続は:Allowed

送信元:Any-External

送信先:203.0.113.10 --> 10.0.2.10 (SNAT アクションとして追加)

ポリシー:IPSec_to_Firebox

IPSec 接続は:Allowed

送信元:Any-External

送信先:Firebox

自動順序指定モードを有効にすると、ポリシーが正しい優先順位で自動的に並べ替えられ、SNAT アクションを含むIPSec ポリシーはポリシー リスト内で他の IPSec ポリシーよりも高い順位に表示されます。つまり、1 つ目の IPSec ポリシー内の SNAT ルールに一致しない送信先を持つ受信 IPSec トラフィックは、すべて 2 つ目の IPSec ポリシーで処理されます。

Policy Manager に 2 つの IPSec ポリシーが存在する構成の例。

この例では、受信トラフィックを内部 VPN コンセントレータに向ける静的 NAT を使用しています。1-to-1 NAT をこの目的のために使用することもできます。