グローバル VPN 設定について

グローバル VPN 設定は、すべての手動 BOVPN トンネル、BOVPN 仮想インターフェイス、管理対象 BOVPN トンネル、および Mobile VPN with IPSec トンネルに適用されます。これらの設定は TLS 経由の BOVPN には適用されません。

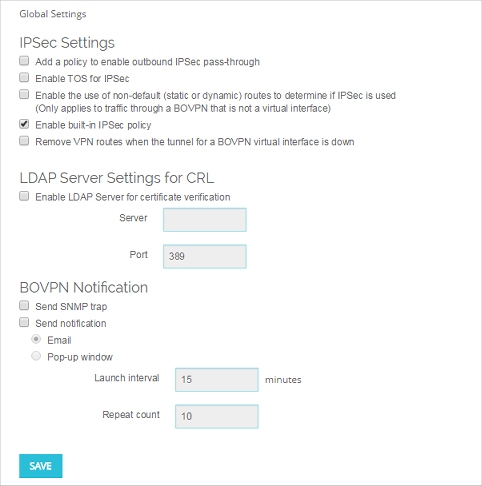

- VPN > グローバル設定 の順に選択します。

グローバル VPN 設定 ページが表示されます。

- 次のセクションに従い、VPN トンネルの設定を構成します。

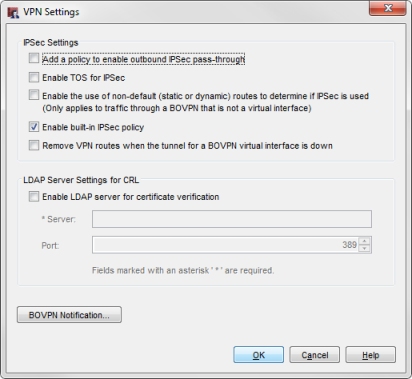

- VPN > VPN設定 の順に選択します。

VPN 設定 ダイアログ ボックスが表示されます。

- 次のセクションの説明に従って、VPN トンネルの設定を構成します。

アウトバウンド IPSec パススルーを有効化する

信頼済みネットワークまたは任意ネットワーク上の Mobile VPN with IPSec ユーザーが別の Firebox の配下にある Firebox へのアウトバウンド IPSec 接続を作成する場合は、ポリシーを追加して、アウトバウンド IPSec パススルーを有効化する チェックボックスを選択する必要があります。たとえば、携帯端末を持つ従業員が、Firebox を使用している取引先から IPSec を使用して自社のネットワークに VPN 接続することができます。取引先の Firebox で送信 IPSec 接続が許可されるようにするには、IPSec ポリシーを構成に追加する必要があります。

IPSec パススルーを有効にすると、WatchGuard IPSec と呼ばれるポリシーが、自動的に Policy Manager に追加されます。ポリシーは、信頼済みネットワークまたは任意ネットワークから任意の宛先までトラフィックを許可します。IPSec パススルーを無効にすると、WatchGuard IPSec ポリシーは自動的に削除されます。

インバウンド IPSec パススルーを有効にするには、組み込み IPSec ポリシーの有効化 チェックボックスをクリアし、Firebox や他の VPN endpoint へのインバウンド VPN トラフィックを処理する IPSec ポリシーを作成する必要があります。詳細については、SNAT を使って Inbound IPSec パススルーを構成する を参照してください。

IPSec に対して TOS を有効にする

TOS (サービスの種類) は、IP ヘッダー内の4 ビットのフラグのセットです。このセットによって、ルーティング デバイスに対して、IP データグラムの他のデータグラムに対する優先度を指定できます。Fireware では、IPSec トンネルが TOS フラグの付いたパケットをクリアしたり、維持したりすることができるように設定できます。ISP によっては、TOS フラグがあるすべてのパケットが拒否される場合があります。

TOS for IPSecの有効化 チェックボックスをオフにしている場合は、すべての IPSec パケットに TOS フラグが設定されません。TOS フラグが設定されている場合は、そのパケットが Fireware で IPSec ヘッダーを使用してカプセル化されるときに、TOS フラグが削除されます。

IPSec のための TOS 有効化 チェックボックスがオンになっていると、元のパケットに TOS フラグが設定されている場合は、そのパケットが Fireware で IPSec ヘッダーを使用してカプセル化されるときにも、TOS フラグが維持されます。元のパケットに TOS フラグが設定されていない場合は、そのパケットが Fireware で IPSec ヘッダーを使用してカプセル化されるときに、TOS フラグは設定されません。

QoS マーキングを IPSec トラフィックを適用したい場合、このチェックボックスが選択されているか必ず確認してください。QoS マーキングは TOS フラグの設定を変更する場合があります。QoS マーキングの詳細については、次を参照してください:QoS マーキングについて。

IPSec が使われている場合、ルートの決定に既定以外の(静的または動的)ルートの使用を有効にしてください。

このオプションは BOVPN 仮想インターフェイスではない BOVPN を経由するトラフィックにのみ適用されます。

このオプションが有効になっていない場合、IPSec ゲートウェイで指定されるトンネル ルートに一致するすべてのパケットが IPSec Branch Office VPN 経由で送信されます。このオプションを有効化すると、Firebox はルーティング テーブルを使用して、IPSec VPN トンネル経由でパケットを送信するかどうかを判断します。

デフォルト ルートがパケット送信に使用される場合、

パケットが暗号化され、VPN ゲートウェイ構成内で指定されてインターフェイスの VPNトンネル経由で送信されます。

デフォルト ルート以外のルートがパケット送信に使用される場合

パケットは、ルーチン テーブルでデフォルト ルート以外のルーティング テーブルで指定されたインターフェイスへ送信されます。デフォルト ルート以外のルートが使用される場合、IPSec VPN トンネル経由でパケットを送信するかについての決定は、ルーチンテーブルで指定されたインターフェイスにより異なります。デフォルト ルート以外のルートのインターフェイスが BOVPN ゲートウェイのインターフェイスに一致する場合、パケットはインターフェイスの BOVPN トンネル経由で送信されます。たとえば、BOVPN ゲートウェイインターフェイスが Eth0 に設定されていれる場合、一致するデフォルト ルート以外ルートがインターフェイスとしての Eth1 を使用する場合、パケットは BOVPN トンネル経由で送信されません。ただし、一致するデフォルト ルート以外のルートがインターフェイスとして Eth0 を使用する場合、パケットは BOVPN トンネル経由で送信されます。

この機能はどのデフォルト ルート以外のルート (静的または動的) でも機能します。プライベート ネットワーク ルートから暗号化 IPSec VPNトンネルへの動的ネットワーク フェールオーバーを有効にする動的ルーチンに関連するこの機能を使用することができます。

たとえば、サイトAとサイトB の2 つのネットワーク間でトラフィックを送信する組織を考えます。必要な VPN 以外で、プライベート ネットワーク接続の 2 つのサイト間でトラフィックを送信する動的ルート プロトコルを使用します。プライベート ネットワークは、各デバイスの Eth1 インターフェイスへ接続されます。各デバイスの Eth0 インターフェイス上、ローカル インターネット接続上の BOVPNトラフィックへ送信するための 2 つのサイト間で BOVPN トンネルを構成することもできます。プライベート ネットワーク接続が利用できない場合のみ、BOVPN トンネルのトラフィックを送信します。

グローバル VPN 設定で、IPSec が使用されているかどうかを判断するために、既定のルート以外 (静的または動的) の使用を有効化する チェックボックスが選択されている場合で、そのネットワークへの動的ルートが Eth1 インターフェイスに存在する場合は、Firebox はトラフィックをプライベート ネットワーク経由で送信します。または、Eth0 インターフェイスの 暗号化 IPSec BOVPNトンネルのトラフィックへ送信します。

この設定の使用方法の詳細については、次を参照してください:専用回線からのフェールオーバーに Branch Office VPN を構成する。

組み込み IPSec ポリシーの無効化または有効化

Firebox には Any-External から Firebox への IPSec トラフィックを許可する組み込み IPSec ポリシーが含まれています。この非表示のポリシーにより、Firebox は Branch Office VPN および Mobile VPN with IPSec トンネルの IPSec VPN endpoint として機能することができます。この組み込み IPSec ポリシーは、手動で作成されたどの IPSec ポリシーよりも優先順位が高くなります。この組み込み IPSec ポリシーは既定で有効になっています。このポリシーを無効にするには、組み込み IPSec ポリシーの有効化 チェックボックスをクリアします。Firebox の信頼済みネットワークや任意ネットワーク上の VPN コンセントレータなど、Firebox 以外のデバイスで VPN トンネルを終了するために別の IPSec ポリシーを作成する場合以外は、組み込みポリシーを無効にしないでください。

組み込み IPSec ポリシーの有効化 チェックボックスをクリアした場合は、Firebox や他の VPN endpoint へのインバウンド VPN トラフィックを処理する IPSec ポリシーを作成する必要があります。詳細については、SNAT を使って Inbound IPSec パススルーを構成する を参照してください。

BOVPN 仮想インターフェイスの VPN ルートを削除する。

Firebox が BOVPN 仮想インターフェイスに構成されている静的 VPN ルートをルートから自動的に削除するようにするかどうかを選択することができます。BOVPN 仮想インターフェイスがダウンしている際には、メイン テーブルとなります。これにより、BOVPN 仮想インターフェイスがダウンしている場合に、これらのルートに一致するパケットの既定のルートを Firebox が使用できるかどうかが制御されます。

BOVPN 仮想インターフェイスがダウンした場合にルーティング テーブルから自動的に BOVPN 仮想インターフェイスの静的ルートを削除する場合は、BOVPN 仮想インターフェイスのトンネルがダウンした場合に VPN ルートを削除する チェックボックスを選択します。パケットの宛先 IP アドレスがルーティング テーブルのルートに一致しない場合は、Firebox は接続が暗号化されていない可能性がある既定のルート経由でそれを送信します。このチェックボックスを選択する場合は、トンネルが利用可能になったときに BOVPN 仮想インターフェイスの VPN ルートがルート テーブルに追加されていることを確認するために、以下の 2 つのうちの 1 つを行う必要があります。ポリシーベースのルーティングを有効化するか、または BOVPN 仮想インターフェイスの設定で、非アクティブの際に、フェーズ 1 トンネルを開始する チェックボックスを選択してください。BOVPN 仮想インターフェイスを構成する際に、これが既定で選択されています。

BOVPN 仮想インターフェイスがダウンした場合にルーティング テーブルのルートを保持する場合は、BOVPN 仮想インターフェイスのトンネルがダウンした場合に VPN ルートを削除する チェックボックスを選択します。これが既定の設定です。BOVPN 仮想インターフェイスがダウンした場合は、他のルートよりも優先度が低くなるように、それを使用するルートのメトリックの値が自動的に引き上げられます。ルートがルーティング テーブルに維持されるため、BOVPN 仮想インターフェイスがダウンしている場合は、このルートに一致するパケットは既定のルート経由では送信されません。

この設定に関係なく、BOVPN 仮想インターフェイスがダウンしているときにパケットが通過できる代替ルートがある場合は、Firebox は既定のルートではなく、その代替ルート経由でパケットを送信します。

証明書の確認に対してLDAPサーバーを有効にする

VPN ゲートウェイを作成する場合は、トンネルが作成されたときに使用する 2 つの VPN endpoint の認証メソッドを指定します。IPSec Firebox certificate を使用する場合は、証明書を検証する LDAP サーバーを特定することができます。LDAP サーバーの IP アドレスを入力します。389 以外のポートを使用する必要がある場合には、ポートを指定することもできます。

BOVPN 通知

BOVPN 通知の設定で、BOVPN トンネルがダウンしている場合に Firebox が通知を送信するように構成することができます。

通知オプションの詳細については、次を参照してください:ログ記録と通知の基本設定を行う。

BOVPN 通知の設定は Mobile VPN with IPSec トンネルには適用されません。