セキュリティ テンプレートは、VPN トンネルを作成する場合に使用される構成情報のセットです。セキュリティ テンプレートを使用する場合は、トンネルを作成するたびに新しいセキュリティ設定を作成する必要はありません。これらのテンプレートには、SHA1-AES256-DH5 と SHA2-AES256-DH5 暗号化アルゴリズムを使用するフェーズ 1 とフェーズ 2 の設定が含まれています。

フェーズ 1 とフェーズ 2 の設定の詳細については、IPSec VPN フェーズ 1 の設定を構成する と フェーズ 2 の設定を構成する を参照してください。

すべての使用可能な暗号化タイプ別に、事前定義された管理対象セキュリティ テンプレートが用意されています。これらの設定を使用することで、ほとんどのネットワークで正常に動作する、セキュリティで保護されたトンネルを作成できます。ただし、ネットワークに特殊な要件がある場合は、既存のテンプレートを変更するか、または新しいテンプレートを作成することができます。

- SHA1-AES256-DH5 (事前定義)

- SHA2-AES256-DH5 (事前定義)

WSM Management Server が v11.11 以下の場合は、事前定義のセキュリティ テンプレートは使用できません。代わりに、以下の既定のテンプレートを使用することができます。

- 中

- 認証が中程度

- 認証による強化

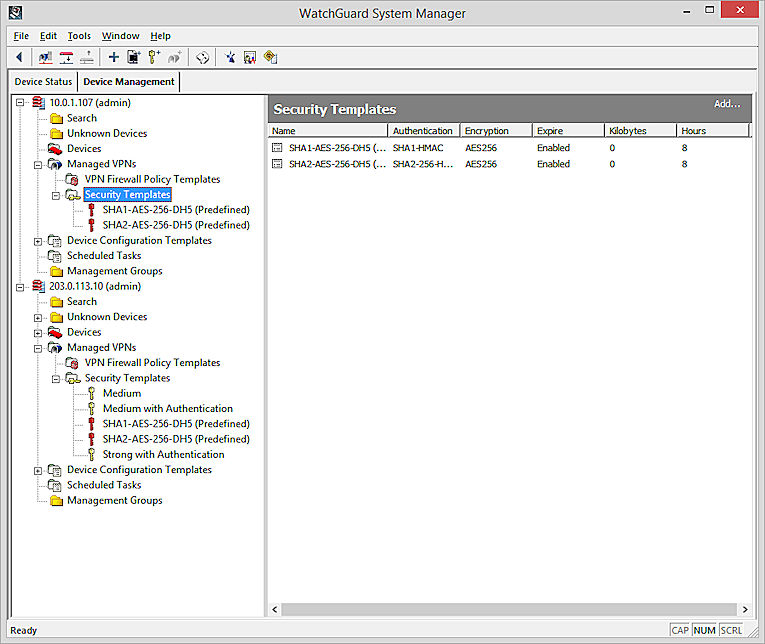

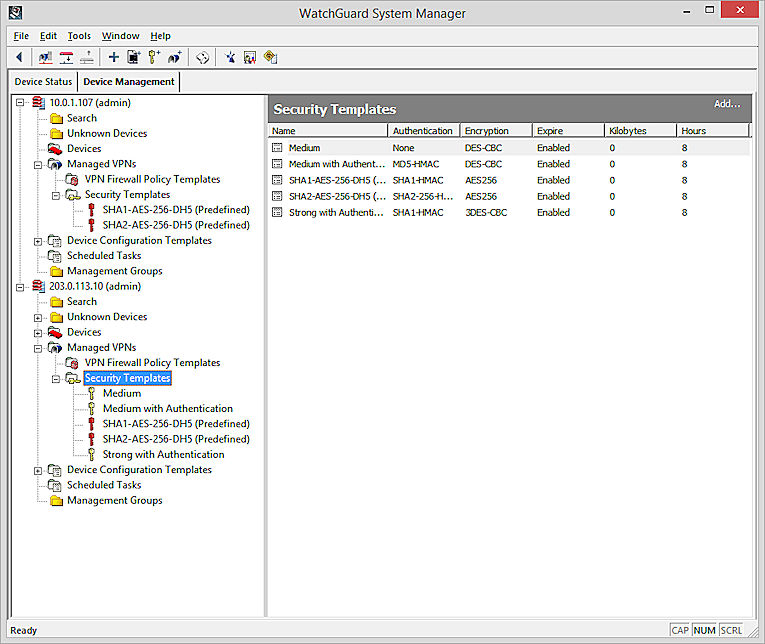

Management Server を v11.11.1 以降にアップグレードすると、既定のテンプレートを引き続き使用できます。そして、事前定義されたセキュリティ テンプレートがセキュリティ テンプレート リストに追加されます。Management Server v11.11.1 以降を新たにインストールした場合は、事前定義されたセキュリティ テンプレートのみを使用することができます。Management Server で使用できるセキュリティ テンプレートは、セキュリティ テンプレート ツリーと セキュリティ テンプレート ページに表示されます。事前定義されたテンプレートには赤いキーのアイコン、古い既定のテンプレートには金色のキーのアイコンが付いています。

Management Server v11.11.1 以降の新規インストールにおける セキュリティ テンプレート ページの例

v11.11.1 以降にアップグレードされた Management Server の セキュリティ テンプレート ページの例

セキュリティ テンプレートを作成するには、次の操作を行います。

- デバイス管理 タブで、

![[セキュリティ テンプレートの挿入] アイコン](../../../../Resources/Images/Icons/icon_wsm_wsm_insert-security-template.jpg) をクリックします。

をクリックします。

または、編集 > セキュリティ テンプレートの挿入 を選択します。

または、Management Server ツリーで Managed VPNs > セキュリティ テンプレート の順に選択して、追加 をクリックします。

[セキュリティ テンプレート] ダイアログ ボックスが表示されます。

![[セキュリティ テンプレート] ダイアログ ボックスのスクリーンショット](images/wsm_wsm-security-template-props-name.jpg)

- テンプレート名 テキスト ボックスに、テンプレートの名前を入力します。

これは、セキュリティー テンプレート のリストと Add VPN Wizard 内に表示される名前です。 - フェーズ 1 の設定 タブをクリックします。

![[セキュリティ テンプレート プロパティ] ダイアログ ボックス- フェーズ 1 タブのスクリーンショット](images/wsm_wsm-security-template-props-phase1.jpg)

- NAT デバイスの背後にある Firebox と別のデバイス間で BOVPN トンネルを作成するには、NAT Traversal チェックボックスを選択します。

パブリック IP アドレスのないデバイスに対して、NAT Traversal または UDP カプセル化により、トラフィックは正しい送信先にルートされるようになります。

既定の NAT Traversal キープアライブ間隔を変更するには、キープアライブ間隔 テキスト ボックスに、次の NAT キープアライブ メッセージが送信されるまでの秒数を入力または選択します。 - 両方のデバイスがデッド ピア ディテクションをサポートしていない場合で、両方のデバイスが Firebox の場合は、IKE キープアライブ チェックボックスを選択し、Firebox を有効化し、IKE ピアへメッセージを送信して、VPN トンネルをオープンの状態に維持します。

- メッセージ間隔 を設定するには、秒数を入力または選択します。

- Firebox がフェーズ 1 と再ネゴシエーションする前の IKE キープアライブ メッセージの送信を試みる回数の最大値を設定するには、最大失敗回数 テキスト ボックスに試行数を入力するか選択します。

- 他のVPN endpoint がサポートする場合、デッド ピア ディテクション チェックボックスをオンにします。

- パケットがピアに送信されるのを待機しており、ピアからトラフィックが受信されていない状態において、Firebox からリモート ピアにクエリを送信されるまでの待機時間を設定するには、トラフィック アイドル タイムアウト テキスト ボックスにその時間を入力します。

- フェーズ 1 接続ネゴシエーションが再度試みられる前に、Firebox でリモート ピアへの接続の試行が許容される回数を指定するには、最大再試行回数 テキスト ボックスにその再試行回数を入力または選択します。

IKE キープアライブとデッド ピア ディテクションの両方を有効にしないでください。

- [認証] ドロップダウン リストで、認証方法を選択します。

- 暗号化 ドロップダウン リストで、暗号化方法を選択します。

- キー グループ ドロップダウン リストから、Diffie-Hellman グループを選択します。

Diffie-Hellman グループによって、キー交換プロセスで使用されるマスタ キーの強度が決定されます。グループの数字が大きいほどセキュリティが強化されますが、キーの作成に時間がかかります。

詳細については、Diffie-Hellman グループについて を参照してください。 - SA (セキュリティ アソシエーション) の有効期限を変更するには、SA の有効期限 テキスト ボックスに数値を入力または選択し、SA の有効期限までに経過する時間またはトラフィックの量を定義します。制限しない場合、0 (ゼロ) を入力または選択します。

- フェーズ 2 の設定 タブをクリックします。

![[セキュリティ テンプレート プロパティ] ダイアログ ボックスの [フェーズ 2] タブのスクリーンショット](images/wsm_wsm-security-template-props-phase2.jpg)

- 認証 ドロップダウン リストで、フェーズ 2 の認証方法を選択します。

- 暗号化 ドロップダウン リストで、暗号化方法を選択します。

- 一定時間が経過するか一定量のトラフィックが通過したときに、ゲートウェイ endpoint が生成され新しいキーが交換されるようにするには、キーの期限を強制的に終了する チェックボックスをオンにします。キーが期限切れした後、期間とキロバイト数を選択します。

キーの有効期限を強制的に終了する が無効になっている場合、または有効になっていて時間とキロバイト数がゼロに設定されている場合は、Firebox は既定の 8 時間のキー有効期限を使用します。

最大期限期間は 1 年間です。 - OK をクリックします。