S'applique À : ThreatSync

Certaines des fonctionnalités décrites dans cette rubrique sont uniquement proposées aux participants du programme ThreatSync Bêta. Si une fonctionnalité décrite dans cette rubrique n'est pas disponible dans votre version de WatchGuard Cloud, il s'agit d'une fonctionnalité proposée uniquement en version bêta.

Les stratégies d'automatisation ThreatSync définissent les actions que ThreatSync entreprend automatiquement lorsqu'une menace est détectée. Lorsqu'un incident répond aux conditions que vous spécifiez dans la stratégie d'automatisation, ThreatSync effectue les actions spécifiées (par exemple, supprimer le fichier et isoler le périphérique). Lorsque plusieurs stratégies d'automatisation sont attribuées à un compte, ThreatSync applique les stratégies aux périphériques dans l'ordre indiqué sur la page Stratégies d'Automatisation.

Votre compte ThreatSync comprend des stratégies d'automatisation par défaut configurées avec les paramètres recommandés. Vous pouvez modifier les stratégies par défaut et configurer des stratégies d'automatisation ThreatSync supplémentaires en fonction des exigences de votre réseau.

Les stratégies d'automatisation par défaut de ThreatSync sont désactivées par défaut. Pour les nouveaux comptes, les stratégies d'automatisation par défaut apparaissent sur la page Stratégies d'Automatisation. Pour les comptes existants, vous devez cliquer sur Générer les Stratégies Par Défaut sur la page Stratégies d'Automatisation pour les afficher dans votre liste de stratégies d'automatisation. Nous vous recommandons d'activer les stratégies d'automatisation par défaut afin de pouvoir vous concentrer sur les incidents qui nécessitent une enquête et un traitement manuels.

Pour de plus amples informations concernant les stratégies d'automatisation par défaut de ThreatSync, accédez à À Propos des Stratégies d'Automatisation ThreatSync.

Sur la page Stratégies d'Automatisation d'un compte Subscriber, vous pouvez :

- Ajouter une Stratégie d'Automatisation (Subscribers)

- Activer ou Désactiver une Stratégie d'Automatisation

- Modifier l'Ordre des Stratégies d'Automatisation

- Déployer une Stratégie d'Automatisation

Les Service Providers peuvent créer des modèles de stratégies d'automatisation comprenant différentes stratégies d'automatisation puis attribuer les modèles aux comptes qu'ils gèrent. Si vous êtes Subscriber, les stratégies d'automatisation attribuées à votre compte via un modèle figurent en tête de la liste des stratégies. Pour de plus amples informations, accédez à Gérer les Modèles de Stratégie d'Automatisation ThreatSync (Service Providers).

Ajouter une Stratégie d'Automatisation (Subscribers)

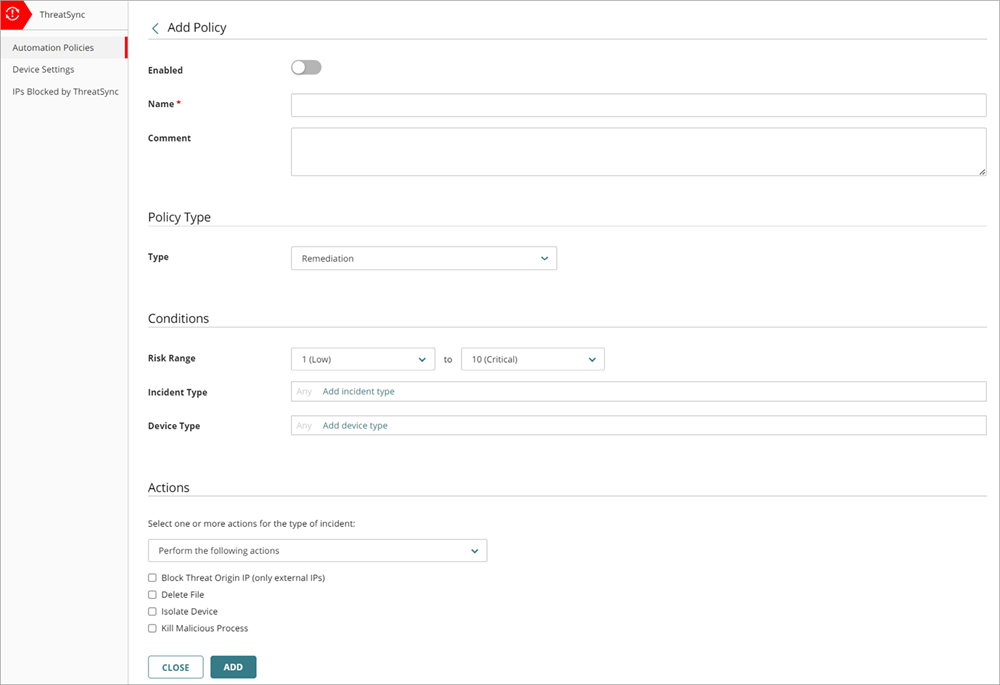

Lorsque vous ajoutez une stratégie d'automatisation, vous spécifiez les conditions et les actions que ThreatSync effectue pour répondre à un incident.

Pour ajouter une stratégie d'automatisation :

- Connectez-vous à votre compte WatchGuard Cloud.

- Pour les comptes Service Provider, dans le Gestionnaire de Comptes, sélectionnez Mon Compte.

- Sélectionnez Configurer > ThreatSync.

La page Stratégies d'Automatisation s'ouvre. - Cliquez sur Ajouter une Stratégie d'Automatisation.

La page Ajouter une Stratégie s'ouvre.

- Pour activer la nouvelle stratégie, cliquez sur l'option Activé.

- Saisissez le Nom de votre stratégie ainsi que d'éventuels commentaires.

- Dans la section Type de Stratégie, dans la liste déroulante Type, sélectionnez le type de stratégie que vous souhaitez créer :

- Traitement — La stratégie d'automatisation effectue les actions de traitement spécifiées pour les incidents répondant aux conditions.

- Clôturer — La stratégie d'automatisation fait passer les incidents répondant aux conditions à l'état Clôturé.

- Dans la section Conditions, spécifiez les conditions qu'un incident doit remplir de sorte que cette stratégie d'automatisation s'applique :

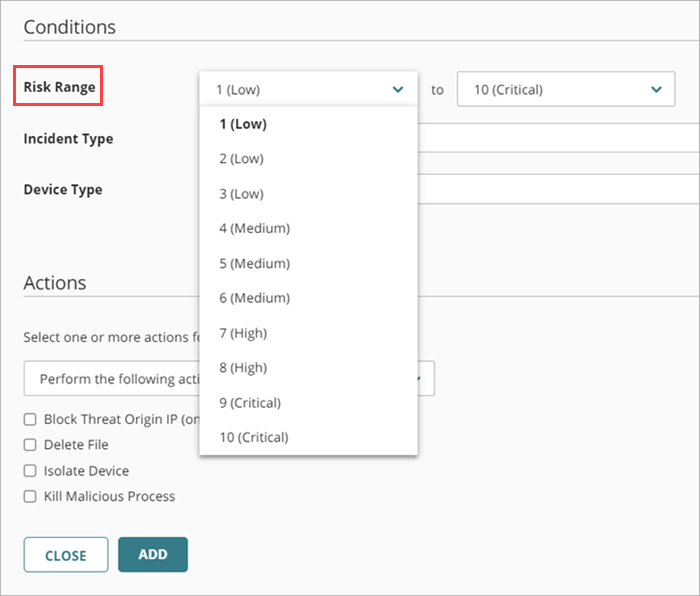

- Plage de Risques — Spécifiez une plage de niveaux de risque d'incidents. Pour de plus amples informations, accédez à Niveaux de Risque et Indices de ThreatSync.

- Type d'Incident — Sélectionnez un ou plusieurs types d'incident parmi les suivants :

- Stratégie de Sécurité Avancée — Exécution de scripts malveillants et de programmes inconnus employant des techniques d'infection avancées.

- Exploit — Attaques tentant d'injecter du code malveillant de manière à exploiter des processus vulnérables.

- Tentative d'Intrusion — Événement de sécurité lors duquel un intrus tente d'accéder sans autorisation à un système.

- IOA — Les Indicateurs d'Attaque (IOA) sont des indicateurs présentant une forte probabilité de constituer une attaque.

- URL Malveillante — URL créée de manière à disséminer des malwares tels que les logiciels de rançon.

- IP Malveillante — Adresse IP liée à une activité malveillante.

- Malware — Logiciel malveillant conçu pour endommager, perturber et accéder sans autorisation à des systèmes informatiques.

- PUP — Programmes Potentiellement Indésirables (PPI) susceptibles d'être installés lors de l'installation d'autres logiciels sur un ordinateur.

- Virus — Code malveillant s'introduisant dans des systèmes informatiques.

- Programme Inconnu — Le programme a été bloqué, car il n'a pas encore été classifié par WatchGuard Endpoint Security. Pour de plus amples informations concernant ce qui survient lorsque Endpoint Security reclassifie un programme inconnu, accédez à Reclassification d'un Incident.

- Point d'Accès Malveillant — Point d'Accès sans fil non autorisé connecté à votre réseau ou opérant dans votre espace de fréquences.

- Accès avec Informations d'Identification — Incident AuthPoint indiquant une tentative de compromission des informations d'identification du compte.

- Type de Périphérique — Sélectionnez un ou plusieurs types de périphériques parmi les suivants :

- Firebox

- Endpoint

- AuthPoint

- Point d'Accès

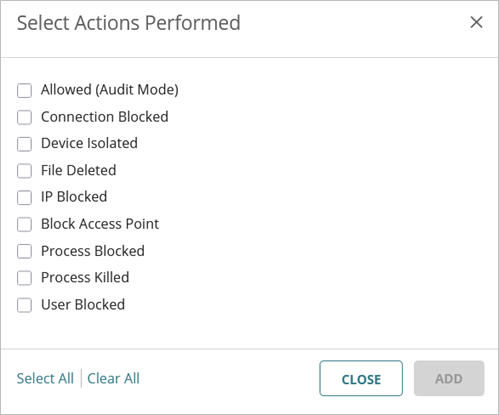

- Actions Effectuées — Sélectionnez une ou plusieurs actions exécutées en réponse à un incident (stratégie de type Clôturer uniquement).

- Autorisé (Mode Audit) — Incident détecté mais aucune action exécutée, car le périphérique est en mode Audit.

- Connexion Bloquée — Connexion bloquée.

- Processus Bloqué — Processus bloqué par un périphérique d'endpoint.

- Périphérique Isolé — La communication avec le périphérique a été bloquée.

- Fichier Supprimé — Le fichier a été classifié en tant que malware et supprimé.

- IP Bloquée — Les connexions réseau à destination et en provenance de cette adresse IP ont été bloquées.

- Bloquer le Point d'Accès — Les connexions des clients sans fil à ce point d'accès malveillant sont bloquées.

- Processus Terminé — Processus terminé par un périphérique d'endpoint.

- Détecté — Incident détecté, mais aucune action n'a été exécutée.

- Utilisateur Bloqué — Accès avec Informations d'Identification au cours duquel l'utilisateur a été bloqué dans AuthPoint.

- Dans la section Actions, indiquez dans la liste déroulante si vous souhaitez effectuer ou bloquer les actions spécifiées.

- Perform (Exécuter) — ThreatSync exécute les actions spécifiées en réponse aux nouveaux incidents répondant aux conditions de la stratégie.

- Prevent (Empêcher) — ThreatSync empêche les actions spécifiées. Pour créer une exception à une stratégie Perform (Exécuter) plus large, vous pouvez ajouter une stratégie contenant l'action Prevent (Empêcher) et la classer avant l'autre stratégie dans la liste des stratégies. Une stratégie avec l'action Empêcher n'empêche pas l'exécution manuelle d'une action par un opérateur.

- Sélectionnez une ou plusieurs actions à effectuer ou bloquer parmi les suivantes :

- Bloquer l'IP d'Origine de la Menace (IP externes uniquement) — Bloque l'adresse IP externe liée à l'incident. Lorsque vous sélectionnez cette action, tous les Fireboxes où ThreatSync a été activé sur le compte WatchGuard Cloud bloquent les connexions en provenance et à destination de l'adresse IP.

- Supprimer le Fichier — Supprime le fichier signalé lié à l'incident.

- Isoler le Périphérique — Isole l'ordinateur du réseau afin d'empêcher la propagation de la menace ou bloquer l'exfiltration de données confidentielles. Lorsque vous sélectionnez Isoler le Périphérique comme action, vous pouvez spécifier des exceptions d'isolation pour autoriser la communication à partir des processus que vous sélectionnez. Pour de plus amples informations, accédez à Exceptions d'Isolement.

- Bloquer le Point d'Accès — Bloque les connexions des clients sans fil aux points d'accès malveillants.

- Terminer le Processus Malveillant — Termine un processus ayant démontré un comportement malveillant lié à l'incident.

- Clôturer l'Incident — Change l'état de l'incident à Clôturé (type de stratégie Clôturer uniquement).

Si le type de stratégie est Close (Clôturer), l'action Clôturer l'Incident est sélectionnée automatiquement et vous ne pouvez pas sélectionner une autre action.

- Cliquez sur Ajouter.

La nouvelle stratégie est ajoutée à la liste des stratégies.

Exceptions d'Isolement

Lorsque vous choisissez Isoler le Périphérique comme action dans une stratégie d'automatisation, vous pouvez créer des exceptions à l'isolement pour autoriser les communications à partir de processus spécifiques.

Pour créer une exception d'isolation dans une stratégie d'automatisation :

- Sur la page Ajouter une Stratégie, dans la section Actions, sélectionnez Isoler le Périphérique.

La section Isoler le Périphérique s'affiche. - Activez Options Avancées.

La section Options Avancées s'affiche.

- Dans la zone de texte Autoriser la Communication à partir de ces Processus, saisissez le nom des processus que vous souhaitez autoriser en tant qu'exceptions à l'isolation. Par exemple, saisissez chrome.exe pour autoriser la communication avec Google Chrome.

- (Facultatif) Si vous souhaitez qu'un message s'affiche sur les périphériques isolés, activez l'option Afficher le Message sur le Périphérique et saisissez un message personnalisé dans la zone de texte Afficher le Message sur le Périphérique. Si vous ne souhaitez pas qu'un message s'affiche sur les périphériques isolés, désactivez l'option Afficher le Message sur le Périphérique.

- Cliquez sur Ajouter

Activer ou Désactiver une Stratégie d'Automatisation

Dans la liste Stratégies d'Automatisation, vous pouvez activer ou désactiver des stratégies d'automatisation spécifiques dans un compte Subscriber. Par exemple, lors d'un événement de sécurité, il s'avère parfois utile de désactiver les stratégies d'automatisation qui clôturent les incidents de manière à pouvoir examiner toutes les activités ThreatSync.

Si votre Service Provider a attribué une stratégie à votre compte via un modèle, la stratégie apparaît en premier dans la liste des stratégies d'automatisation, mais vous ne pouvez pas l'activer ou la désactiver.

Vous pouvez également activer ou désactiver une stratégie d'automatisation lorsque vous la modifiez.

Pour activer ou désactiver une stratégie d'automatisation :

- Sélectionnez Configurer > ThreatSync.

- Sur la page Stratégies d'Automatisation, cliquez sur le nom de la stratégie d'automatisation que vous souhaitez activer ou désactiver.

La page Modifier une Stratégie s'ouvre. - Cliquez sur l'option Activée pour activer ou désactiver la stratégie d'automatisation.

- Cliquez sur Enregistrer.

Modifier l'Ordre des Stratégies d'Automatisation

Sur la page Stratégies d'Automatisation, vous pouvez modifier l'ordre de priorité des stratégies d'automatisation pour les classer de haut en bas. Quand un incident correspond à des conditions configurées dans différentes stratégies, ThreatSync exécute l'action spécifiée dans la stratégie présentant la priorité la plus élevée qui s'applique.

Chaque action recommandée pour un incident est évaluée individuellement en fonction d'une stratégie. Si un incident ne présente pas d'action recommandée correspondant à l'action spécifiée dans la stratégie, cette stratégie est ignorée. Pour de plus amples informations, accédez à Priorité des Stratégies d'Automatisation ThreatSync.

Pour modifier l'ordre des stratégies d'automatisation dans la liste des stratégies :

- Cliquez sur la poignée de déplacement de la stratégie d'automatisation que vous souhaitez déplacer et faites la glisser vers le haut ou vers le bas dans la liste.

- Déployez vos modifications de la stratégie.

Déployer une Stratégie d'Automatisation

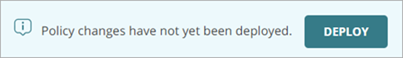

Après avoir ajouté, mis à jour, activé ou désactivé une stratégie d'automatisation, la page Stratégies d'Automatisation affiche une bannière de message indiquant que vous avez des modifications de la stratégie non déployées.

Pour déployer une stratégie d'automatisation et appliquer vos modifications, cliquez sur Déployer.

Les modifications sont déployées dans le moteur de décision ThreatSync, qui envoie ensuite les actions aux périphériques ou services WatchGuard lorsque des incidents correspondent à la stratégie.

Gérer les Modèles de Stratégie d'Automatisation ThreatSync (Service Providers)

Gérer les Éléments Bloqués par ThreatSync