S'applique À : ThreatSync+ SaaS

Afin de mieux comprendre l'impact d'une menace détectée par ThreatSync+ SaaS, vous pouvez consulter les données de journal brutes transmises par Microsoft 365 à ThreatSync+. La page Rechercher des Journaux Bruts affiche des détails concernant les journaux d'accès aux documents et aux utilisateurs Microsoft 365. Vous pouvez utiliser les informations de cette page pour rechercher, trier et filtrer les journaux bruts de Microsoft 365 dans l'UI de ThreatSync+.

Cette page est uniquement disponible avec une licence ThreatSync+ SaaS. Pour de plus amples informations, accédez à À Propos des Licences ThreatSync+ SaaS.

Pour ouvrir la page Rechercher des Journaux Bruts, à partir de l'UI de ThreatSync+ :

- Sélectionnez Surveiller > ThreatSync+ > Rechercher des Journaux Bruts.

La page Rechercher des Journaux Bruts s'ouvre avec l'onglet Journaux des Documents Microsoft 365 ouvert par défaut.

Vous pouvez rechercher deux types de journaux que Microsoft 365 transmet à ThreatSync+ :

- Journaux des Documents Microsoft 365 — Journaux des fichiers et des dossiers. Par exemple, SharePoint et les opérations sur les fichiers SharePoint, notamment les modifications d'un fichier ou l'accès à un fichier.

- Journaux d'Accès d'Identifiant Microsoft 365 — Activité et événements de l'utilisateur. Par exemple, un échec de connexion de l'utilisateur ou une réinitialisation de son mot de passe.

Modifier la Période

Par défaut, la liste des journaux bruts affiche les journaux Microsoft 365 reçus par ThreatSync+ au cours des quatre dernières heures. Vous pouvez afficher les journaux bruts d'une autre période.

Pour filtrer la liste des journaux bruts par période, sélectionnez une période ou cliquez sur Personnaliser pour spécifier une période unique.

Critères de Recherche

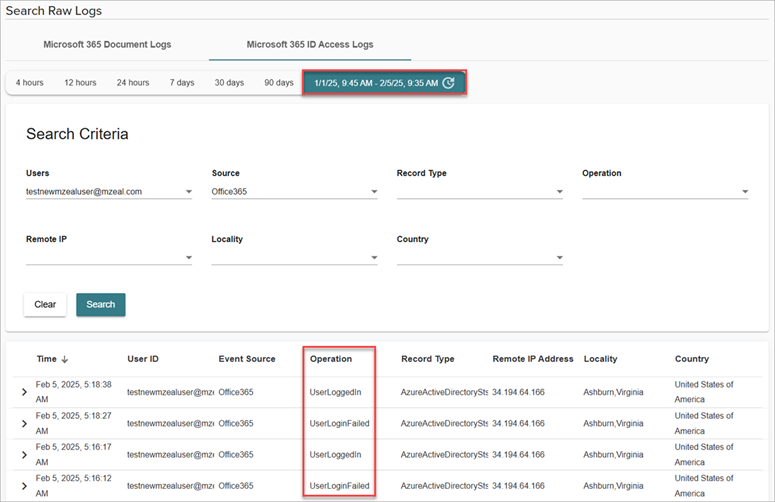

Dans l'onglet Journaux des Documents Microsoft 365 ou Journaux d'Accès d'Identifiant Microsoft 365, sélectionnez les critères de recherche à utiliser pour filtrer vos résultats :

Les options de recherche disponibles dépendent des données que ThreatSync+ obtient de la part de Microsoft 365.

- Utilisateurs — Utilisateurs spécifiques pour lesquels vous souhaitez rechercher des enregistrements de journaux bruts.

- Source — La source des journaux bruts. Par exemple, Office 365.

- Type d'Enregistrement — Le type d'enregistrement que vous souhaitez utiliser pour filtrer les résultats. Par exemple, les événements ou les opérations liées aux fichiers SharePoint. Pour de plus amples informations concernant les types d'enregistrements, consultez la documentation Microsoft.

- Opération — Type d'action pour lequel vous souhaitez consulter les journaux. Par exemple, un fichier envoyé ou modifié.

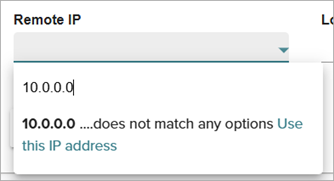

- IP Distante — Adresse IP distante liée à l'action du journal. Vous pouvez ajouter manuellement votre propre adresse IP à la liste dans la zone de texte Rechercher la liste déroulante. Saisissez votre adresse IP et cliquez sur Utiliser cette adresse IP.

- Localité — Ville, État ou province d'origine de l'activité du journal.

- Pays — Pays d'origine de l'activité du journal.

Rechercher dans les Détails des Journaux Bruts

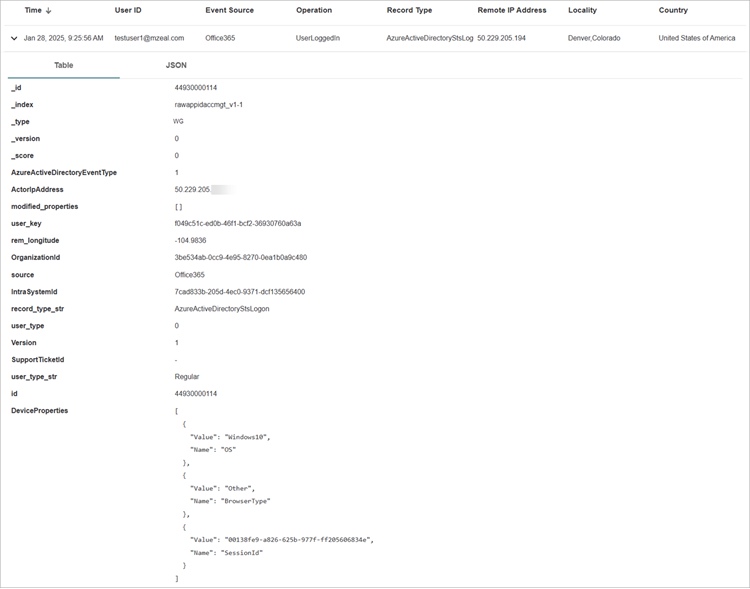

Pour afficher les détails d'un journal spécifique, cliquez sur celui-ci dans la liste. Vous pouvez afficher les données brutes du journal sous forme de tableau ou au format JSON.

Pour de plus amples informations concernant les journaux Microsoft 365, consultez la section Effectuer des Recherches dans le Journal d'Audit de la documentation Microsoft.

Rechercher des Journaux Bruts des Alertes de Stratégie

Lorsque vous affichez des événements d'utilisateur sur la page Détails de l'Alerte de Stratégie, vous pouvez ouvrir la page Rechercher des Journaux Bruts à partir du volet Acteurs Connus.

Pour ouvrir la page Rechercher des Journaux Bruts à partir du volet Acteurs Connus :

- Dans la liste déroulante Événements d'Utilisateur, sélectionnez Événements des Fichiers et Dossiers ou Événements de Connexion.

- Sélectionnez une date et une période.

- Sélectionnez une catégorie SaaS. Par exemple, Office 365.

- Cliquez sur Rechercher des Journaux Bruts.

Lorsque vous cliquez sur Rechercher des Journaux Bruts dans le volet Acteurs Connus, la page Rechercher des Journaux Bruts s'ouvre avec les filtres de type d'événement d'utilisateur, de date et d'heure appliqués que vous avez spécifiés sur la page Alertes de Stratégie.

Par exemple, cette image indique tous les événements de connexion correspondant à la période comprise entre le 1er janvier 2025 et le 5 février 2025.

Pour obtenir des informations concernant les alertes de stratégie, accédez à À Propos des Alertes de Stratégie.