S'applique À : WatchGuard Advanced Reporting Tool

WatchGuard EPDR et WatchGuard EDR collectent des informations et les envoient à Advanced Visualization Tool, qui les organise en tableaux de données faciles à lire. Chaque ligne d'un tableau correspond à un événement surveillé par WatchGuard EPDR ou WatchGuard EDR.

Les tableaux contiennent une série de champs spécifiques, ainsi que des champs communs qui apparaissent dans tous les tableaux et fournissent des informations telles que le moment où l'événement s'est produit, l'ordinateur sur lequel il a été détecté, l'adresse IP de l'ordinateur, etc.

Cette rubrique fournit des recommandations sur les données à surveiller et un exemple de texte de requête SQL pour filtrer les données dans les tableaux de données.

Votre rôle d'opérateur détermine ce que vous pouvez afficher et faire dans WatchGuard Cloud. Votre rôle doit disposer de la permission Accéder aux Informations de Sécurité Avancée pour afficher ou configurer cette fonctionnalité. Pour de plus amples informations, accédez à Gérer les Opérateurs et Rôles de WatchGuard Cloud.

Pour utiliser un exemple de texte de requête SQL, dans Advanced Visualization Tool :

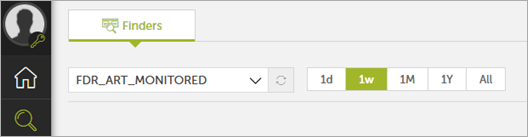

- Sélectionnez Data Search

.

. - Sélectionnez le tableau approprié pour la période souhaitée.

Par exemple, pour créer une requête pour afficher les connexions de bureau à distance détectées vers ou depuis une adresse IP externe, sélectionnez le tableau oem.panda.paps.socket.

- Dans la barre d'outils, cliquez sur Query Code Editor

.

. - Effacez la requête existante de la zone de texte de l'éditeur.

- Collez l'exemple de code dans la zone de texte.

- Cliquez sur Run.

Consultez la section correspondante pour l'exemple de code :

- Connexion de Bureau à Distance (Port 3389) Détectée Vers ou Depuis une IP Externe

- Top 5 des Volumes de Données Reçus par les Applications, en Octets (1 Semaine)

- Top 5 des Volumes de Données Envoyés par les Applications en Octets (1 Semaine)

- Top 5 des Volumes de Données Reçus par Machine en Octets (1 Semaine)

- Top 5 des Volumes de Données Envoyés par Machine en Octets (1 Semaine)

- Top 5 des Volumes de Données Envoyés par Utilisateur en Octets (1 Semaine)

- Top 5 des Volumes de Données Reçus par Utilisateur en Octets (1 Semaine)

- Top 5 des Ports de Communication TCP Utilisés pour Télécharger à Partir d'IP Externes

- Top 5 des Ports de Communication TCP Utilisés pour Charger à Partir d'IP Externes

- Top 5 des Ports de Communication UDP Utilisés pour Télécharger à Partir d'IP Externes

- Top 5 des Ports de Communication UDP Utilisés pour Charger à Partir d'IP Externes

- Top 10 des Pays et Ports (Téléchargement 1 Semaine)

- Top 10 des Pays et Ports (Chargement 1 Semaine)

- Nombre Total de Téléchargements de Fichiers Exécutables (.EXE en 1 semaine)

- Nombre Total de Téléchargements de Fichiers au Format Compressé (.ZIP, .RAR, .7Z en 1 semaine)

- Nombre Total de Téléchargements de Documents Office (.DOC* , .XLS* , .PPT* , .OCT)

- Logiciels Malveillants et Programmes Potentiellement Indésirables (PPI) en Chiffres (1 Semaine)

- Applications Vulnérables ou Logiciels Obsolètes Exécutés

- Nombre d'Applications Vulnérables Possibles Détectées

Connexion de Bureau à Distance (Port 3389) Détectée Vers ou Depuis une IP Externe

Les Services de Bureau à Distance ouverts sans mesure de sécurité adéquate présentent un risque élevé d'attaque. Les attaquants en profitent via des attaques en Force ou pénètrent dans le réseau avec des informations d'identification volées. De nombreuses attaques par logiciel de rançon démarrent via les Services de Bureau à Distance ouverts.

Nous vous recommandons de définir des mesures de sécurité pour empêcher les attaques via ces services.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket

where localPort = 3389,

ispublic(remoteIP)

Top 5 des Volumes de Données Reçus par les Applications, en Octets (1 Semaine)

Lorsque vous suivez le trafic consommé par chaque application, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.processnetbytes

Exemple de Code

from oem.panda.paps.processnetbytes where endswith(path,".exe")

group every 30m by path

every 0

select peek(path, re("\\\\(\\w+.\\w+)$"), 0) as executable

select sum(bytesReceived) as bytesReceived,

bytesReceived > 1073741824 as `+1G`,

bytesReceived > 2147483648 as `+2G`,

bytesReceived > 3221225472 as `+3G`,

bytesReceived > 4294967296 as `+4G`,

bytesReceived > 5368709120 as `+5G`,

bytesReceived > 6442450944 as `+6G`,

bytesReceived > 7516192768 as `+7G`,

bytesReceived > 8589934592 as `+8G`,

bytesReceived > 9663676416 as `+9G`,

bytesReceived > 10737418240 as `+10G`

Top 5 des Volumes de Données Envoyés par les Applications en Octets (1 Semaine)

Lorsque vous suivez le trafic envoyé par application, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.processnetbytes

Exemple de Code

from oem.panda.paps.processnetbytes where endswith(path,".exe")

group every 30m by path

every 0

select peek(path, re("\\\\(\\w+.\\w+)$"), 0) as executable

select sum(bytesSent) as bytesSent,

bytesSent > 1073741824 as `+1G`,

bytesSent > 2147483648 as `+2G`,

bytesSent > 3221225472 as `+3G`,

bytesSent > 4294967296 as `+4G`,

bytesSent > 5368709120 as `+5G`,

bytesSent > 6442450944 as `+6G`,

bytesSent > 7516192768 as `+7G`,

bytesSent > 8589934592 as `+8G`,

bytesSent > 9663676416 as `+9G`,

bytesSent > 10737418240 as `+10G`

Top 5 des Volumes de Données Reçus par Machine en Octets (1 Semaine)

Lorsque vous suivez le trafic téléchargé par application, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.processnetbytes

Exemple de Code

from oem.panda.paps.processnetbytes

group every 30m by machineName

every 0

select sum(bytesReceived) as bytesReceived,

bytesReceived > 1073741824 as `+1G`,

bytesReceived > 2147483648 as `+2G`,

bytesReceived > 3221225472 as `+3G`,

bytesReceived > 4294967296 as `+4G`,

bytesReceived > 5368709120 as `+5G`,

bytesReceived > 6442450944 as `+6G`,

bytesReceived > 7516192768 as `+7G`,

bytesReceived > 8589934592 as `+8G`,

bytesReceived > 9663676416 as `+9G`,

bytesReceived > 10737418240 as `+10G`

Top 5 des Volumes de Données Envoyés par Machine en Octets (1 Semaine)

Lorsque vous suivez le trafic chargé par application, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.processnetbytes

Exemple de Code

from oem.panda.paps.processnetbytes

group every 30m by machineName

every 0

select sum(bytesSent) as bytesSent,

bytesSent > 1073741824 as `+1G`,

bytesSent > 2147483648 as `+2G`,

bytesSent > 3221225472 as `+3G`,

bytesSent > 4294967296 as `+4G`,

bytesSent > 5368709120 as `+5G`,

bytesSent > 6442450944 as `+6G`,

bytesSent > 7516192768 as `+7G`,

bytesSent > 8589934592 as `+8G`,

bytesSent > 9663676416 as `+9G`,

bytesSent > 10737418240 as `+10G`

Top 5 des Volumes de Données Envoyés par Utilisateur en Octets (1 Semaine)

Lorsque vous suivez le trafic chargé par utilisateur, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.processnetbytes

Exemple de Code

from oem.panda.paps.processnetbytes

group every 30m by user

every 0

select sum(bytesSent) as bytesSent,

bytesSent > 1073741824 as `+1G`,

bytesSent > 2147483648 as `+2G`,

bytesSent > 3221225472 as `+3G`,

bytesSent > 4294967296 as `+4G`,

bytesSent > 5368709120 as `+5G`,

bytesSent > 6442450944 as `+6G`,

bytesSent > 7516192768 as `+7G`,

bytesSent > 8589934592 as `+8G`,

bytesSent > 9663676416 as `+9G`,

bytesSent > 10737418240 as `+10G`

Top 5 des Volumes de Données Reçus par Utilisateur en Octets (1 Semaine)

Lorsque vous suivez le trafic téléchargé par utilisateur, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.processnetbytes

Exemple de Code

from oem.panda.paps.processnetbytes

group every 30m by user

every 0

select sum(bytesReceived) as bytesReceived,

bytesReceived > 1073741824 as `+1G`,

bytesReceived > 2147483648 as `+2G`,

bytesReceived > 3221225472 as `+3G`,

bytesReceived > 4294967296 as `+4G`,

bytesReceived > 5368709120 as `+5G`,

bytesReceived > 6442450944 as `+6G`,

bytesReceived > 7516192768 as `+7G`,

bytesReceived > 8589934592 as `+8G`,

bytesReceived > 9663676416 as `+9G`,

bytesReceived > 10737418240 as `+10G`

Top 5 des Ports de Communication TCP Utilisés pour Télécharger à Partir d'IP Externes

Lorsque vous suivez les ports TCP utilisés pour le téléchargement à partir d'adresses IP externes, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "TCP"

where direction = "Down"

Top 5 des Ports de Communication TCP Utilisés pour Charger à Partir d'IP Externes

Lorsque vous suivez les ports TCP utilisés pour le chargement à partir d'adresses IP externes, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Nous vous recommandons de surveiller et de définir des alertes actives si les processus consomment plus de données que la normale. Cela vous aide à identifier les problèmes et à agir si nécessaire. Pour plus d'informations, consultez Créer des Alertes dans Advanced Visualization Tool.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "TCP"

where direction = "Up"

Top 5 des Ports de Communication UDP Utilisés pour Télécharger à Partir d'IP Externes

Lorsque vous suivez les ports UDP utilisés pour le téléchargement à partir d'adresses IP externes, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "UDP"

where direction = "Down"

Top 5 des Ports de Communication UDP Utilisés pour Charger à Partir d'IP Externes

Lorsque vous suivez les ports UDP utilisés pour le chargement à partir d'adresses IP externes, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket

where ispublic(remoteIP)

group every 30m by protocol, localPort, direction

every 0

select count() as count,

count > 100 as `+100_times`,

count > 500 as `+500_times`,

count > 1000 as `+1000_times`,

count > 2000 as `+2000_times`,

count > 5000 as `+5000_times`,

count > 10000 as `+10000_times`

where protocol = "UDP"

where direction = "Up"

Top 10 des Pays et Ports (Téléchargement 1 Semaine)

Lorsque vous suivez les principaux pays et ports utilisés pour les téléchargements, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket where ispublic(remoteIP)

select mmcountry(remoteIP) as CC

where isnotnull(CC)

group every 30m by CC, localPort, protocol, direction

every 0

select count() as count,

count > 100 as `+100`,

count > 300 as `+300`,

count > 500 as `+500`,

count > 800 as `+800`,

count > 1000 as `+1000`,

count > 1500 as `+1500`,

count > 2000 as `+2000`,

count > 5000 as `+5000`,

count > 10000 as `+10000`,

count > 15000 as `+15000`,

count > 20000 as `+20000`

where direction = "Down"

Top 10 des Pays et Ports (Chargement 1 Semaine)

Lorsque vous suivez les principaux pays et ports utilisés pour les chargements, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.socket

Exemple de Code

from oem.panda.paps.socket where ispublic(remoteIP)

select mmcountry(remoteIP) as CC

where isnotnull(CC)

group every 30m by CC, localPort, protocol, direction

every 0

select count() as count,

count > 1 as `+1`,

count > 50 as `+50`,

count > 100 as `+100`,

count > 300 as `+300`,

count > 500 as `+500`,

count > 800 as `+800`,

count > 1000 as `+1000`,

count > 1500 as `+1500`,

count > 2000 as `+2000`,

count > 5000 as `+5000`,

count > 10000 as `+10000`,

count > 15000 as `+15000`,

count > 20000 as `+20000`

where direction = "Up"

Nombre Total de Téléchargements de Fichiers Exécutables (.EXE en 1 semaine)

Lorsque vous suivez les principaux fichiers exécutables téléchargés par les utilisateurs, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.urldownload

Exemple de Code

de oem.panda.paps.urldownload

where endswith(url, ".exe")

group every 30m

every 0

select count() as count

Nombre Total de Téléchargements de Fichiers au Format Compressé (.ZIP, .RAR, .7Z en 1 semaine)

Lorsque vous suivez les principaux fichiers compressés téléchargés par les utilisateurs, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.urldownload

Exemple de Code

de oem.panda.paps.urldownload

where has(url, ".zip", ".rar", ".7z")

group every 30m

every 0

select count() as count

Nombre Total de Téléchargements de Documents Office (.DOC* , .XLS* , .PPT* , .OCT)

Lorsque vous suivez les principaux types de fichiers de documents Office téléchargés par les utilisateurs, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.urldownload

Exemple de Code

de oem.panda.paps.urldownload

where has(url, ".doc*", ".xls*", ".ppt*" , ".oct")

group every 30m

every 0

select count() as count

Activité Torrent Détectée

Lorsque vous suivez l'activité Torrent des utilisateurs, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.urldownload

Exemple de Code

de oem.panda.paps.urldownload

where url -> "torrent"

group every 30m

every 0

select count() as count

Logiciels Malveillants et Programmes Potentiellement Indésirables (PPI) en Chiffres (1 Semaine)

Lorsque vous suivez les alertes de logiciels malveillants et de PPI chaque semaine, cela vous aide à identifier rapidement les abus, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.alert

Exemple de Code

from oem.panda.paps.alert

group every 30m by alertType, executionStatus

every 0

select count() as count

Applications Vulnérables ou Logiciels Obsolètes Exécutés

Lorsque vous effectuez le suivi des applications vulnérables ou des logiciels obsolètes utilisés par les utilisateurs, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.ops

Exemple de Code

from oem.panda.paps.ops where isnotnull(ocsVer), endswith(childPath, ".exe") select subs(childPath, re(".*\\\\"), template("")) as executablename, lower(executablename) as executablename2, split(executablename2, ".exe", 0) as executable

group every 30m

every 0

select count() as count

Nombre d'Applications Vulnérables Possibles Détectées

Lorsque vous suivez les éventuelles applications vulnérables utilisées, cela vous aide à identifier rapidement les utilisations abusives, les erreurs d'application, les éventuelles exfiltrations de données, etc.

Tableau

oem.panda.paps.vulnerableappsfound

Exemple de Code

from oem.panda.paps.vulnerableappsfound

group every 30m by companyName

every 0

select count() as count