S'applique À : WatchGuard Advanced EPDR, WatchGuard EPDR, WatchGuard EDR

Le Contrôle d'Accès aux Endpoints surveille les connexions aux ordinateurs de votre réseau pour réduire les infections provenant de périphériques non protégés (Windows, Mac et Linux). Le tableau de bord Contrôle d'Accès aux Endpoints affiche des informations sur les connexions entre les ordinateurs du réseau qui répondent aux conditions que vous configurez dans les paramètres du Contrôle d'Accès aux Endpoints. Pour de plus amples informations, accédez à Configurer les Paramètres du Contrôle d'Accès aux Endpoints (Ordinateurs Windows).

Avec WatchGuard Advanced EPDR, EPDR et EDR, vous pouvez utiliser les informations du tableau de bord pour prendre des mesures sur les périphériques à risque identifiés.

Avec Advanced EPDR, vous pouvez également bloquer les connexions entrantes provenant d'ordinateurs à risque.

Plusieurs mosaïques fournissent des informations et des liens importants vers plus de détails.

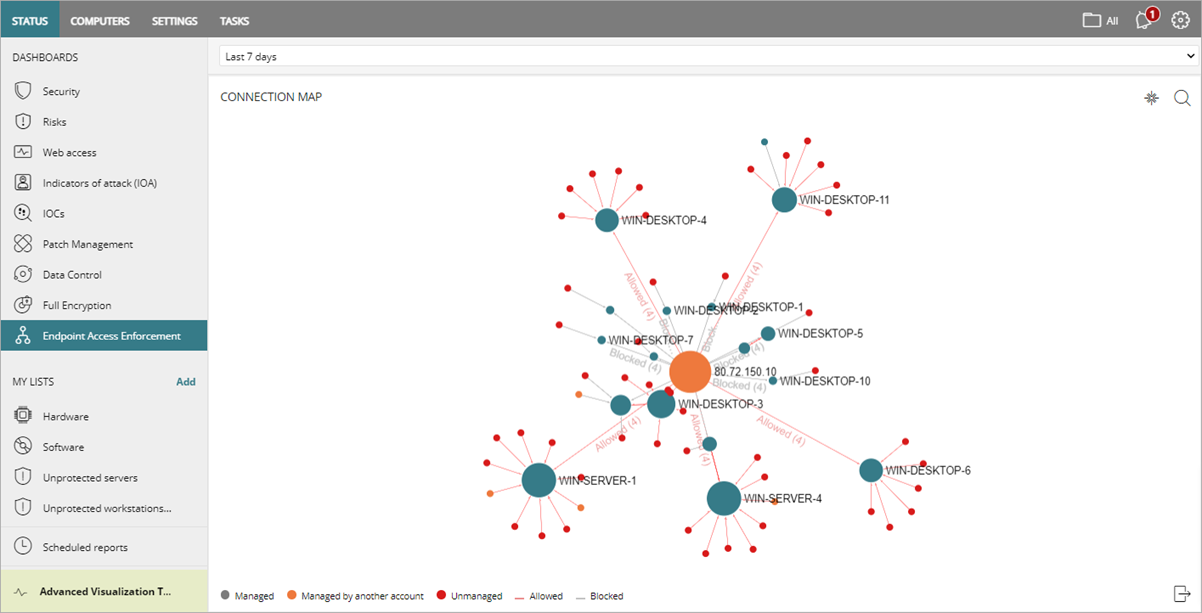

Pour ouvrir le tableau de bord Contrôle d'Accès aux Endpoints :

- Dans WatchGuard Cloud, sélectionnez Surveiller > Endpoints.

- Sélectionnez Etat > Contrôle d'Accès aux Endpoints.

Le tableau de bord Contrôle d'Accès aux Endpoints s'ouvre. - Pour afficher des informations détaillées, cliquez sur une mosaïque. Le tableau de bord Contrôle d'Accès aux Endpoints comprend les mosaïques suivantes :

Sélecteur de Période

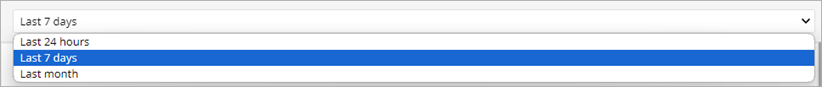

Le tableau de bord affiche les informations de la période que vous sélectionnez dans la liste déroulante située en haut de la page Etat.

Vous pouvez choisir ces périodes :

- Dernières 24 heures

- 7 derniers jours

- Dernier mois

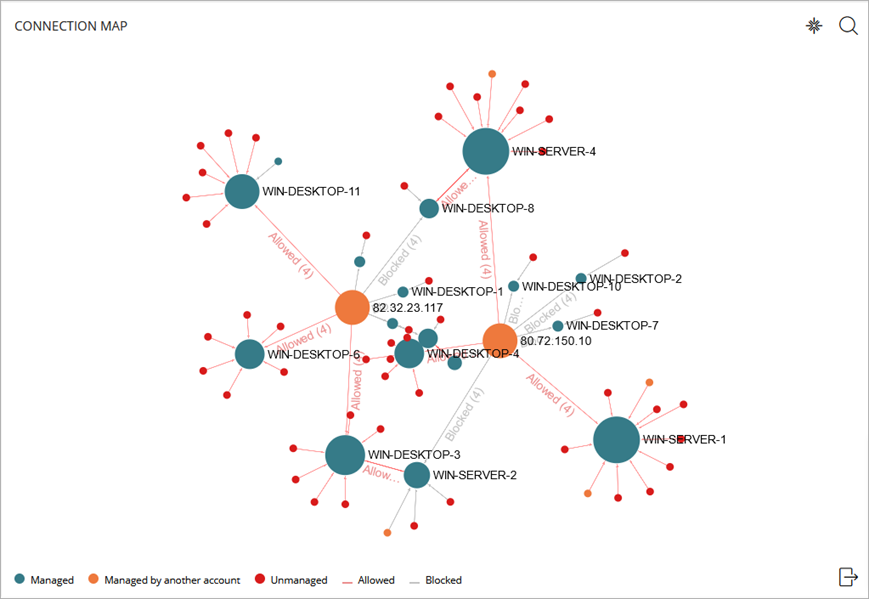

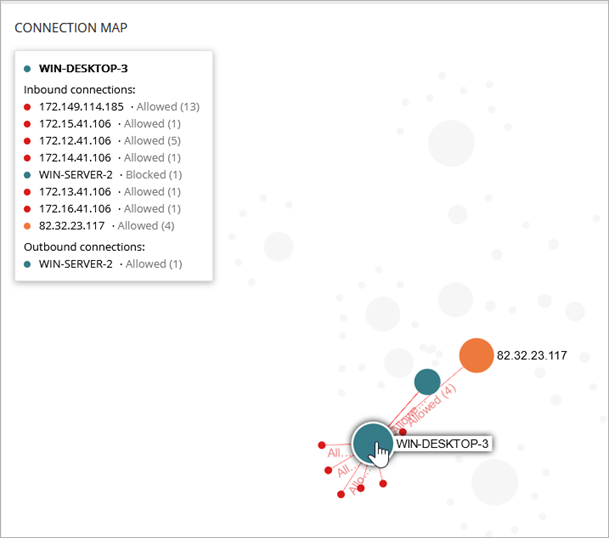

Carte des Connexions

La mosaïque Carte des Connexions affiche les connexions entre les ordinateurs du réseau qui répondent aux conditions que vous configurez dans les paramètres du Contrôle d'Accès aux Endpoints.

Nœuds

Chaque nœud (cercle plein) sur la carte représente un ordinateur sur le réseau qui répond aux conditions configurées dans les paramètres du Contrôle d'Accès aux Endpoints qui identifient un ordinateur à risque

La taille du nœud représente le nombre de connexions entrantes et sortantes vers et depuis l'ordinateur. Plus le nombre de connexions avec des ordinateurs à risque est élevé, plus le nœud est grand. La couleur du nœud indique l'état de gestion de l'ordinateur.

Bleu

Représente un ordinateur géré par Endpoint Security mais par le même compte que celui de l'ordinateur de connexion.

Orange

Représente l'ordinateur géré par Endpoint Security mais par un compte différent de celui de l'ordinateur de connexion.

Rouge

Représente un ordinateur non géré par Endpoint Security.

Lignes de Connexion

Les lignes de connexion représentent les connexions entre les ordinateurs. La couleur de la ligne précise l'état de la connexion de l'ordinateur.

Rouge

Affiche les connexions autorisées entre deux ordinateurs pour la période sélectionnée.

Gris

(Advanced EPDR) Affiche les connexions entrantes bloquées entre deux ordinateurs pour la période sélectionnée.

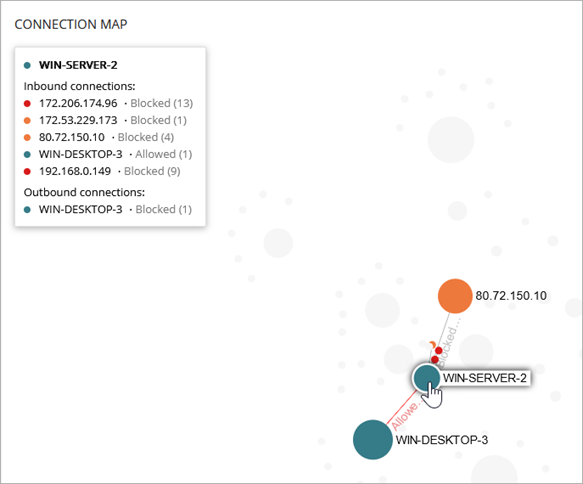

Pour afficher les connexions sortantes ou entrantes d'un ordinateur, pointez sur un nœud.

Un panneau d'information affiche une liste de toutes les connexions entrantes et sortantes à risque vers l'ordinateur et le nombre de connexions entrantes bloquées et autorisées depuis chaque ordinateur connecté.

Dans cette image, le panneau d'information affiche une liste des connexions entrantes vers WIN-SERVER-2. En fonction des paramètres du Contrôle d'Accès aux Endpoints configurés, les connexions sont bloquées à partir de plusieurs adresses IP. Une connexion entrante depuis WIN-DESKTOP-3 est autorisée.

Dans la liste Connexions Sortantes, la connexion bloquée depuis WIN-DESKTOP-3 représente une connexion entrante bloquée en fonction des paramètres du Contrôle d'Accès aux Endpoints attribués à WIN-SERVER-2.

Dans cette deuxième image, le panneau d'information montre une connexion entrante bloquée vers WIN-DESKTOP-3 depuis WIN-SERVER-2.

Pour trouver un ordinateur sur la carte, cliquez sur ![]() . Dans la zone de texte de recherche, saisissez le nom de l'ordinateur ou l'adresse IP, puis sélectionnez l'ordinateur dans la liste.

. Dans la zone de texte de recherche, saisissez le nom de l'ordinateur ou l'adresse IP, puis sélectionnez l'ordinateur dans la liste.

Pour zoomer et dézoomer sur la carte, utilisez la molette de la souris. Pour réinitialiser la carte, dans le coin supérieur droit, cliquez sur ![]() .

.

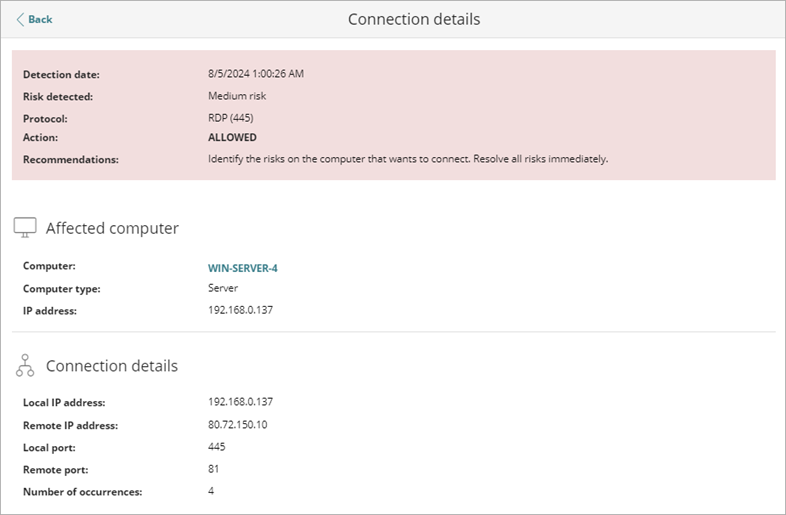

Cliquez sur un nœud du cercle pour ouvrir la liste Connexions Identifiées par le Contrôle d'Accès aux Endpoints filtrée pour cet ordinateur.

Pour afficher les détails de connexion d'un ordinateur, cliquez sur un ordinateur dans la liste.

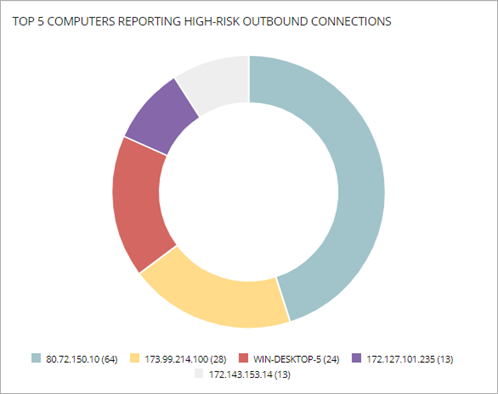

Top 5 des Ordinateurs Signalants des Connexions Sortantes à Haut Risque

La mosaïque Top 5 des Ordinateurs Signalants des Connexions Sortantes à Haut Risque affiche les cinq ordinateurs qui ont le plus grand nombre de connexions à haut risque vers les ordinateurs gérés.

Si l'ordinateur est géré par le même compte qui gère l'ordinateur cible et que vous avez accès à l'ordinateur, le nom de l'ordinateur s'affiche. Sinon, l'adresse IP s'affiche.

Cliquez sur une zone du cercle pour ouvrir la liste Connexions Identifiées par le Contrôle d'Accès aux Endpoints filtrée pour cet ordinateur.

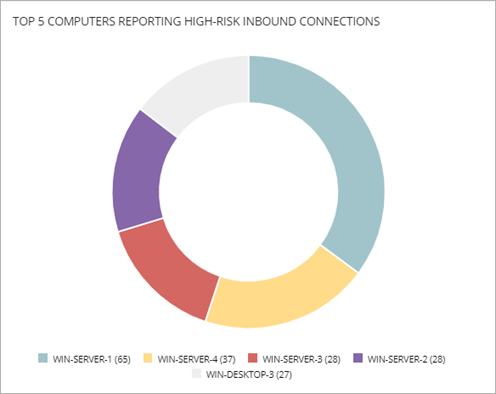

Top 5 des Ordinateurs Signalants des Connexions Entrantes à Haut Risque

La mosaïque Top 5 des Ordinateurs Signalants des Connexions Entrantes à Haut Risque affiche les cinq ordinateurs qui ont reçu le plus grand nombre de connexions entrantes à haut risque provenant d'ordinateurs gérés.

Cliquez sur une zone du cercle pour ouvrir la liste Connexions Identifiées par le Contrôle d'Accès aux Endpoints filtrée pour cet ordinateur.

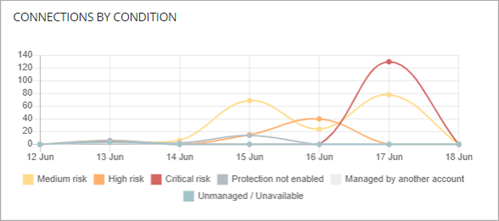

Connexions par Condition

La mosaïque Connexions par Condition affiche les connexions à haut risque en fonction du risque détecté sur une période donnée.

Les risques détectés sont :

- Non Géré — Nombre de connexions identifiées pour lesquelles l'ordinateur de connexion ne dispose pas d'Advanced EPDR, EPDR ou EDR installé ou n'est pas disponible. Assurez-vous que la protection répond aux exigences minimales. Pour de plus amples informations, accédez à Configurer les Paramètres du Contrôle d'Accès aux Endpoints (Ordinateurs Windows).

- Géré par un Autre Compte — Nombre de connexions identifiées pour lesquelles l'ordinateur de connexion dispose d'Advanced EPDR, EPDR ou EDR installé mais est géré par un autre compte.

- Protection Non Activée — Nombre de connexions identifiées pour lesquelles l'ordinateur de connexion dispose d'Advanced EPDR, EPDR ou EDR installé mais le logiciel de protection est désactivé.

- Risque Critique — Nombre de connexions identifiées pour lesquelles le niveau de risque de l'ordinateur connecté est critique.

- Risque Élevé — Nombre de connexions identifiées pour lesquelles le niveau de risque de l'ordinateur connecté est élevé.

- Risque Moyen — Nombre de connexions identifiées pour lesquelles le niveau de risque de l'ordinateur connecté est moyen.

Cliquez sur une zone du graphique pour ouvrir la liste Connexions Identifiées par le Contrôle d'Accès aux Endpoints filtrée par la condition sélectionnée.

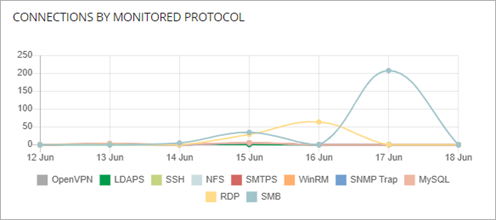

Connexions par Protocole Surveillé

La mosaïque Connexions par Protocole Surveillé affiche les connexions établies via les protocoles surveillés pendant une période donnée. La mosaïque affiche chaque protocole sélectionné dans les paramètres du Contrôle d'Accès aux Endpoints.

Cliquez sur une zone du graphique pour ouvrir la liste Connexions Identifiées par le Contrôle d'Accès aux Endpoints filtrée par le protocole sélectionné.

Configurer les Paramètres du Contrôle d'Accès aux Endpoints (Ordinateurs Windows)