Aplica A: Autenticación Multifactor de AuthPoint, AuthPoint Total Identity Security

Los recursos del cliente RADIUS representan dispositivos que envían paquetes RADIUS a la AuthPoint Gateway. Se utilizan comúnmente para autenticar a los usuarios para firewalls y VPN.

Debe enlazar los recursos del cliente RADIUS con la AuthPoint Gateway y debe especificar una clave secreta compartida para que el servidor RADIUS (AuthPoint Gateway) y el cliente RADIUS puedan comunicarse.

Consulte las Guías de Integración de AuthPoint a fin de ver los pasos para configurar la autenticación multifactor (MFA) de AuthPoint para recursos del cliente RADIUS específicos.

AuthPoint admite la autenticación RADIUS con PAP y MS-CHAPv2. No admite la autenticación 802.1x.

AuthPoint trunca los paquetes de RADIUS que contienen más de 3000 caracteres de información del grupo para un usuario. Si los nombres de todos los grupos a los que un usuario pertenece suman más de 3000 caracteres, AuthPoint trunca la información del grupo y la respuesta incluye solo los primeros 3000 caracteres.

Flujo de Trabajo de Autenticación RADIUS

Esta sección explica el flujo de autenticación cuando un usuario se autentica con el protocolo RADIUS. El flujo de trabajo de autenticación es diferente para los usuarios locales de AuthPoint y los usuarios sincronizados desde una base de datos LDAP, así como para los recursos del cliente RADIUS que usan MS-CHAPv2.

- El usuario inicia una conexión con el cliente RADIUS, como un Firebox u otro firewall.

- El cliente RADIUS reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es local y tiene una política de MFA válida.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el cliente RADIUS.

- El cliente RADIUS recibe la aprobación y le permite al usuario conectarse.

- Para OTP:

- AuthPoint valida la OTP.

- El cliente RADIUS recibe la aprobación y le permite al usuario conectarse.

- Para Push:

- El usuario inicia una conexión con el cliente RADIUS, como un Firebox u otro firewall.

- El cliente RADIUS reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Active Directory.

- AuthPoint, a través de la AuthPoint Gateway, envía los datos del usuario al Active Directory Server (solicitud de enlace LDAP).

- Active Directory valida los datos del usuario y responde a AuthPoint.

- AuthPoint verifica que el usuario tenga una política de MFA válida.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el cliente RADIUS.

- El cliente RADIUS recibe la aprobación y le permite al usuario conectarse.

- Para OTP:

- AuthPoint valida la OTP.

- El cliente RADIUS recibe la aprobación y le permite al usuario conectarse.

- Para Push:

- El usuario inicia una conexión con el cliente RADIUS, como un Firebox u otro firewall.

- El cliente RADIUS reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Active Directory.

- AuthPoint, a través de la AuthPoint Gateway, envía los datos del usuario al servidor NPS para su validación (protocolo RADIUS).

- El servidor NPS valida los datos del usuario.

- El servidor NPS responde a AuthPoint, a través de la AuthPoint Gateway.

- AuthPoint verifica que el usuario tenga una política de MFA válida.

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el cliente RADIUS.

- El cliente RADIUS recibe la aprobación y le permite al usuario conectarse.

Agregar un Recurso del Cliente RADIUS

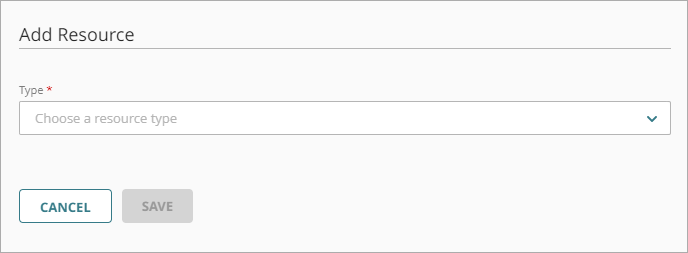

- En el menú de navegación de AuthPoint, seleccione Recursos.

- Haga clic en Agregar Recurso.

Se abre la página Agregar Recurso.

- En la lista desplegable Tipo, seleccione Cliente RADIUS.

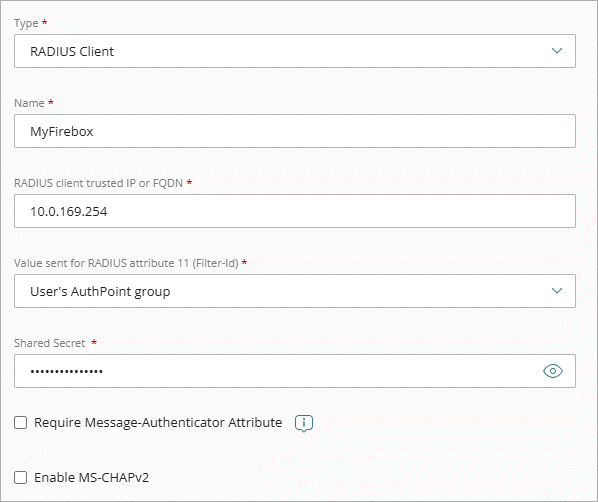

Aparecen campos adicionales. - En el cuadro de texto Nombre, ingrese un nombre descriptivo para el recurso.

- En el cuadro de texto IP de confianza o FQDN del cliente RADIUS, escriba la dirección IP que utiliza su cliente RADIUS para enviar paquetes RADIUS a la AuthPoint Gateway. Esta debe ser una dirección IP privada. En el caso de los Fireboxes, ésta suele ser la dirección IP de confianza de su Firebox.

Si dispone de un entorno en clúster y necesita enviar paquetes RADIUS a más de una dirección IP, deberá configurar un recurso del cliente RADIUS independiente para cada dirección IP. El FQDN de un recurso del cliente RADIUS solo puede resolverse a una dirección IP.

- En la lista desplegable Valor enviado para el atributo 11 de RADIUS, seleccione el valor que se debe enviar para el atributo 11 (Filter-ID) en las respuestas RADIUS. Puede enviar los grupos de AuthPoint del usuario, o bien los grupos de Active Directory del usuario.

Si ha configurado una sincronización de grupos para sincronizar grupos de Active Directory o Azure Active Directory a AuthPoint, la opción para enviar los grupos de AuthPoint del usuario incluye cualquier grupo de Active Directory o Azure Active Directory del que el usuario sea miembro.

- En el cuadro de texto Secreto Compartido, escriba la contraseña que el servidor RADIUS (AuthPoint Gateway) y el cliente RADIUS utilizarán para comunicarse. El secreto compartido distingue entre mayúsculas y minúsculas y puede incluir caracteres especiales. AuthPoint admite secretos compartidos de 255 caracteres.

- Para incluir el atributo message-authenticator con las autenticaciones RADIUS, seleccione la casilla de selección Requerir el Atributo Message-Authenticator. Algunos clientes RADIUS requieren este atributo para protegerse de vulnerabilidades como Blast-RADIUS (CVE-2024-3596).

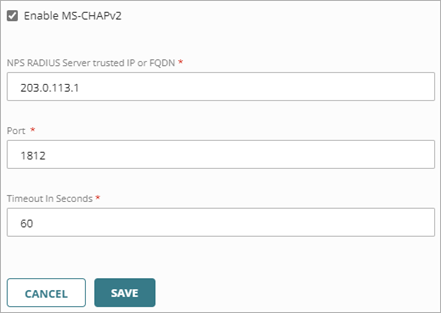

- Para configurar el recurso del cliente RADIUS para que acepte solicitudes de autenticación MS-CHAPv2, haga clic en el interruptor Habilitar MS-CHAPv2. Puede usar esta opción si desea configurar la MFA de AuthPoint para IKEv2.

Aparecen campos adicionales.Para utilizar la función MS-CHAPv2, debe instalar la versión 5.3.1 o superior de la AuthPoint Gateway.

- En el cuadro de texto IP o FQDN de confianza del Servidor RADIUS NPS, escriba la dirección IP o FQDN del servidor RADIUS NPS.

- En el cuadro de texto Puerto, escriba el número de puerto para la Gateway (servidor RADIUS) que se utilizará para comunicarse con NPS. El puerto predeterminado es el 1812.

Si NPS y la Gateway están instalados en el mismo servidor, el puerto que la Gateway usa para comunicarse con NPS debe ser diferente del puerto que la Gateway usa para comunicarse con el cliente RADIUS.

- En el cuadro de texto Tiempo de Espera en Segundos, ingrese un valor en segundos. El valor de tiempo de espera es la cantidad de tiempo antes de que expire una autenticación push.

- Haga clic en Guardar.

- Agregue el recurso de RADIUS a sus políticas de autenticación existentes o agregue nuevas políticas de autenticación para el recurso de RADIUS. Las políticas de autenticación especifican en qué recursos se pueden autenticar los usuarios y qué métodos de autenticación pueden utilizar. Para más información, consulte Acerca de las Políticas de Autenticación de AuthPoint.

Para la autenticación RADIUS, las políticas que tienen una ubicación de red o geocerca no son aplicables porque AuthPoint no tiene la dirección IP del usuario. Recomendamos que configure políticas para los recursos de RADIUS sin ubicaciones de red o geocercas.

Debe habilitar el método de autenticación push para las políticas con recursos de RADIUS MS-CHAPv2.

Agregar un Recurso del Cliente RADIUS a una Configuración de Gateway

Después de agregar un recurso del cliente RADIUS, debe agregarlo a la configuración para su AuthPoint Gateway. Esto permite que el cliente RADIUS se comunique con el servidor RADIUS (Gateway) y con AuthPoint.

Si aún no ha instalado la AuthPoint Gateway, consulte Acerca de las Gateways para conocer los pasos detallados para descargar e instalar la AuthPoint Gateway.

Para agregar un recurso del cliente RADIUS a la configuración de la Gateway:

- En el menú de navegación, seleccione Gateway.

- Haga clic en el Nombre de su Gateway.

- En la sección RADIUS, en el cuadro de texto Puerto, escriba el número de puerto que debe utilizar el cliente RADIUS para comunicarse con la Gateway (servidor RADIUS). Los puertos predeterminados de la Gateway son el 1812 y el 1645.

Si ya tiene instalado un servidor RADIUS que utiliza el puerto 1812 o 1645, como el rol Servidor de Políticas de Red, deberá usar un puerto diferente para comunicarse con la Gateway.

Para que la Gateway funcione con los recursos del cliente RADIUS, tal vez deba crear una nueva regla de firewall entrante para el puerto RADIUS UDP que configuró, o bien deshabilitar el firewall de Windows.

- En la lista Seleccionar un recurso de RADIUS, seleccione su(s) recurso(s) del cliente RADIUS.

- Haga clic en Guardar.

Configurar el Cliente RADIUS

Después de agregar con éxito un recurso del cliente RADIUS y conectarlo con su Gateway, el último paso es configurar su cliente RADIUS para la autenticación. Consulte las Guías de Integración de AuthPoint para ver los pasos para configurar recursos del cliente RADIUS específicos.

Si configura la MFA de AuthPoint para Mobile VPN with SSL, no seleccione la opción de Reconexión automática tras perder la conexión.

Configurar la MFA para un Firebox

Integración de Mobile VPN with SSL del Firebox con AuthPoint

Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para los Usuarios de Active Directory

Tutorial en Video: Habilitar la MFA de AuthPoint para Mobile VPN with IKEv2

Integración de Mobile VPN with IPSec del Firebox con AuthPoint

Integración de Mobile VPN with L2TP del Firebox con AuthPoint