Aplica A: Autenticación Multifactor de AuthPoint, AuthPoint Total Identity Security

Puede agregar AuthPoint como servidor de autenticación a los Fireboxes que ejecutan Fireware v12.7.2 o superior. Esto facilita la configuración de la MFA de AuthPoint para:

- Mobile VPN with SSL

- Mobile VPN with IKEv2

- Firebox Web UI

- Portal de Autenticación del Firebox

Para habilitar AuthPoint como servidor de autenticación en un Firebox, debe agregar un recurso Firebox en AuthPoint. Después de configurar un recurso Firebox en AuthPoint, se habilita el servidor de autenticación AuthPoint en su Firebox.

Cuando configura un recurso Firebox para agregar la MFA a un Firebox, AuthPoint recibe la dirección IP del usuario final, por lo que los objetos de política de ubicación de red se aplican cuando un usuario se autentica con un cliente VPN.

No es necesario que agregue un recurso Firebox a la configuración de su Gateway, incluso si el recurso Firebox tiene MS-CHAPv2 habilitado. En esta situación, el Firebox valida la contraseña del usuario con NPS, y AuthPoint autentica al usuario con la MFA.

Si AuthPoint sincroniza usuarios desde una identidad externa LDAP, el recurso Firebox debe tener acceso de red al servidor LDAP para autenticar a los usuarios sincronizados.

Su Firebox debe ejecutar Fireware v12.7.2 o superior para autenticar a los usuarios de Azure Active Directory con el servidor de autenticación AuthPoint.

Antes de Empezar

Antes de agregar AuthPoint como servidor de autenticación en su Firebox, asegúrese de haber registrado y conectado el dispositivo a WatchGuard Cloud. Para obtener instrucciones detalladas a fin de registrar y conectar su Firebox a WatchGuard Cloud, consulte Agregar un Firebox Administrado Localmente a WatchGuard Cloud y Agregar un Firebox Administrado en la Nube a WatchGuard Cloud.

Si elimina un Firebox administrado en la nube o administrado localmente de WatchGuard Cloud, el recurso Firebox en AuthPoint ya no estará asociado con el Firebox y deberá eliminar el recurso. Para continuar usando el servidor de autenticación AuthPoint en el Firebox, debe agregar el dispositivo a WatchGuard Cloud nuevamente y agregar un nuevo recurso Firebox para el dispositivo en AuthPoint.

Si desea utilizar la MFA de AuthPoint con su Firebox, pero no desea agregar el Firebox a WatchGuard Cloud, puede agregar el Firebox a AuthPoint como un recurso del cliente RADIUS. Para más información, consulte Configurar la MFA para un Cliente RADIUS.

Si obtiene un nuevo Firebox como intercambio o como reemplazo de RMA para un dispositivo antiguo que se agregó a su cuenta de AuthPoint, los pasos para configurarlo como un recurso de AuthPoint son los mismos que si fuera un dispositivo nuevo.

Para reemplazar un Firebox que ya ha agregado a AuthPoint como recurso Firebox:

- Agregue el nuevo Firebox a WatchGuard Cloud..

- Agregue el dispositivo como un nuevo recurso Firebox en AuthPoint.

- Agregue el nuevo recurso Firebox a sus políticas de autenticación de AuthPoint y elimine el antiguo recurso Firebox de esas políticas. Para más información, vaya a Acerca de las Políticas de Autenticación de AuthPoint.

- Elimine el recurso Firebox asociado con el antiguo Firebox de su cuenta de AuthPoint.

Flujo de Trabajo de Autenticación

Cuando configura AuthPoint como un servidor de autenticación para usuarios de Mobile VPN with SSL, Mobile VPN with IKEv2, el Portal de Autenticación del Firebox o Fireware Web UI:

- El Firebox reenvía las solicitudes de autenticación de usuario directamente a AuthPoint.

- AuthPoint coordina la autenticación multifactor (MFA):

- Usuarios locales — AuthPoint valida el primer factor (contraseña) y luego el segundo factor (push o contraseña de un solo uso).

- Usuarios LDAP — AuthPoint indica al Firebox que se ponga en contacto con Active Directory para validar el primer factor (contraseña). Si tiene éxito, AuthPoint valida entonces el segundo factor (push o contraseña de un solo uso).

- Usuarios de Azure Active Directory — AuthPoint se pone en contacto con Azure Active Directory para validar el primer factor (contraseña). Si tiene éxito, AuthPoint valida entonces el segundo factor (push o contraseña de un solo uso).

- El Firebox pide al usuario que seleccione una opción de autenticación:

- Si el usuario selecciona la opción push, AuthPoint envía una solicitud push al teléfono del usuario.

- Si el usuario selecciona la opción de contraseña de un solo uso, el Firebox pide al usuario que especifique una contraseña de un solo uso (OTP).

El flujo de trabajo de autenticación depende de la función de Fireware:

- El usuario inicia una conexión VPN desde un cliente Mobile VPN with SSL al Firebox.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es local y tiene una política de MFA válida.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- Para Push:

- El usuario inicia una conexión VPN desde un cliente Mobile VPN with SSL al Firebox.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Active Directory.

- AuthPoint informa al Firebox que el Active Directory Server debe validar al usuario.

- El Firebox envía los datos del usuario al servidor Active Directory (solicitud de vinculación LDAP).

- Active Directory valida los datos del usuario y responde al Firebox.

- El Firebox envía una solicitud de MFA a AuthPoint.

- AuthPoint verifica que el usuario tenga una política de MFA válida.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- Para Push:

- El usuario inicia una conexión VPN desde un cliente Mobile VPN with SSL al Firebox.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Azure Active Directory.

- AuthPoint se pone en contacto con Azure Active Directory para validar el primer factor (contraseña).

- AuthPoint verifica que el usuario tenga una política de MFA válida y autentica al usuario.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- Para Push:

- El usuario inicia una conexión VPN desde un cliente de Mobile VPN with IKEv2 al Firebox.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es local y tiene una política de MFA válida.

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- El usuario inicia una conexión VPN desde un cliente de Mobile VPN with IKEv2 al Firebox.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Active Directory.

- AuthPoint informa al Firebox que el servidor NPS debe validar al usuario.

- El Firebox envía los credenciales del usuario al servidor NPS para su validación (protocolo RADIUS). El NPS es necesario para los usuarios de Active Directory que inician sesión desde un cliente IKEv2.

- El servidor NPS responde al Firebox.

- El Firebox envía una solicitud de MFA a AuthPoint.

- AuthPoint verifica que el usuario tenga una política de MFA válida.

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- El usuario inicia una conexión VPN desde un cliente de Mobile VPN with IKEv2 al Firebox.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Azure Active Directory.

- AuthPoint informa al Firebox que el servidor NPS debe validar al usuario.

- El Firebox envía los credenciales del usuario al servidor NPS para su validación (protocolo RADIUS). El NPS es necesario para los usuarios de Azure Active Directory que inician sesión desde un cliente IKEv2.

- El servidor NPS responde al Firebox.

- El Firebox envía una solicitud de MFA a AuthPoint.

- AuthPoint verifica que el usuario tenga una política de MFA válida.

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario conectarse a la VPN.

- El usuario se conecta al Portal de Autenticación del Firebox en el puerto 4100.

- El usuario proporciona sus credenciales de inicio de sesión y selecciona el dominio de autenticación de AuthPoint.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es local y tiene una política de autenticación multifactor (MFA) válida.

- El usuario ve una página de autenticación que muestra los métodos de autenticación disponibles.

- El usuario selecciona un método de autenticación.

- El Firebox envía una solicitud de MFA a AuthPoint.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para Push:

- El usuario se conecta al Portal de Autenticación del Firebox en el puerto 4100.

- El usuario proporciona sus credenciales de inicio de sesión y selecciona el dominio de autenticación de AuthPoint.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Active Directory y si tiene una política de MFA válida.

- AuthPoint comunica al Firebox que el servidor Active Directory debe validar al usuario.

- El Firebox envía los credenciales del usuario al servidor Active Directory (solicitud de vinculación LDAP).

- Active Directory valida los datos del usuario y responde al Firebox.

- El usuario ve una página de autenticación que muestra los métodos de autenticación disponibles.

- El usuario selecciona un método de autenticación.

- El Firebox envía una solicitud de MFA a AuthPoint.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para Push:

- El usuario se conecta al Portal de Autenticación del Firebox en el puerto 4100.

- El usuario proporciona sus credenciales de inicio de sesión y selecciona el dominio de autenticación de AuthPoint.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Azure Active Directory.

- AuthPoint se pone en contacto con Azure Active Directory para validar el primer factor (contraseña).

- El usuario ve una página de autenticación que muestra los métodos de autenticación disponibles.

- El usuario selecciona un método de autenticación.

- El Firebox envía una solicitud de MFA a AuthPoint.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para Push:

- El usuario se conecta a la Firebox Web UI.

- El usuario proporciona sus credenciales de inicio de sesión y selecciona el dominio de autenticación de AuthPoint.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es local y tiene una política de autenticación multifactor (MFA) válida.

- El usuario ve una página de autenticación que muestra los métodos de autenticación disponibles.

- El usuario selecciona un método de autenticación.

- El Firebox envía una solicitud de MFA a AuthPoint.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para Push:

- El usuario se conecta a la Firebox Web UI.

- El usuario proporciona sus credenciales de inicio de sesión y selecciona el dominio de autenticación de AuthPoint.

- El Firebox reenvía la solicitud a AuthPoint.

- AuthPoint determina si el usuario es un usuario de Active Directory y si tiene una política de MFA válida.

- AuthPoint comunica al Firebox que el servidor Active Directory debe validar al usuario.

- El Firebox envía los datos del usuario al servidor Active Directory (solicitud de vinculación LDAP).

- Active Directory valida los datos del usuario y responde al Firebox.

- El usuario ve una página de autenticación que muestra los métodos de autenticación disponibles.

- El usuario selecciona un método de autenticación.

- El Firebox envía una solicitud de MFA a AuthPoint.

- Para Push:

- AuthPoint envía una notificación push al teléfono móvil del usuario.

- El usuario recibe y aprueba la notificación push.

- AuthPoint recibe la aprobación push y se comunica con el Firebox.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para OTP:

- AuthPoint valida la OTP.

- El Firebox recibe la aprobación y permite al usuario iniciar sesión.

- Para Push:

Convertir Configuraciones de Fireware 12.7.1 o Inferior

Esta sección solo se aplica a las configuraciones que utilizan un servidor de autenticación RADIUS AuthPoint creado manualmente. Si ya configuró la MFA de AuthPoint para su Firebox con un recurso del cliente RADIUS y un servidor RADIUS en el Firebox, siga los pasos en esta sección para convertir su configuración a fin de usar el servidor de autenticación AuthPoint.

Las configuraciones que usan un servidor de autenticación RADIUS para la AuthPoint Gateway continuarán funcionando después de la actualización a Fireware v12.7.2.

Si tiene un servidor de autenticación existente llamado AuthPoint, ese servidor de autenticación será automáticamente renombrado AuthPoint.1 cuando haga lo siguiente:

- Actualizar su Firebox a Fireware v12.7.2.

- Use WSM o Policy Manager v12.7.2 o superior para administrar un Firebox que ejecute Fireware 12.7.1 o inferior.

Si se cambia el nombre de su servidor de autenticación AuthPoint existente, y no es el servidor de autenticación predeterminado, los usuarios deben escribir el nuevo nombre del servidor de autenticación (AuthPoint.1) cuando inician sesión y usan ese servidor de autenticación.

Para convertir su configuración a fin de usar el servidor de autenticación AuthPoint:

- Actualice su Firebox a Fireware v12.7.2 o superior.

- En AuthPoint:

- Agregue un recurso Firebox para su Firebox.

- Configure una política de autenticación para el nuevo recurso Firebox o agregue el recurso Firebox a una de sus políticas de autenticación existentes.

- En Fireware:

- Para configurar la MFA de AuthPoint para una VPN, agregue AuthPoint como el servidor de autenticación principal para la configuración de Mobile VPN with SSL o Mobile VPN with IKEv2.

- Para configurar la MFA de AuthPoint para el Portal de Autenticación del Firebox, especifique AuthPoint como el servidor de autenticación para usuarios y grupos.

- Pruebe la MFA con la nueva configuración.

- Elimine su configuración anterior:

- En AuthPoint, elimine el recurso del cliente RADIUS existente y elimine el recurso del cliente RADIUS de su Gateway.

- En Fireware, elimine el servidor RADIUS que configuró para la AuthPoint Gateway.

Configurar un Recurso Firebox

Para agregar un recurso Firebox:

- En el menú de navegación de AuthPoint, seleccione Recursos.

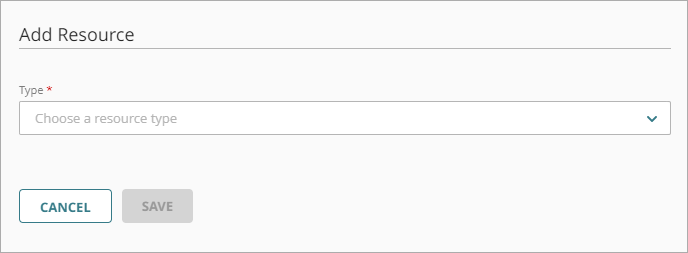

- Haga clic en Agregar Recurso.

Se abre la página Agregar Recurso.

- En la lista desplegable Tipo, seleccione Firebox.

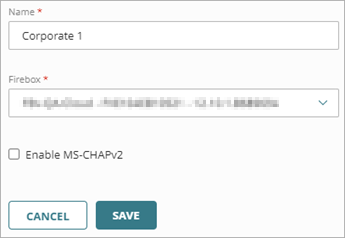

- En el cuadro de texto Nombre, ingrese un nombre descriptivo para el recurso.

- En la lista desplegable del Firebox, seleccione el Firebox o FireCluster que desea conectar a AuthPoint. Esta lista solo muestra los Fireboxes y FireClusters que ha agregado a WatchGuard Cloud, y el estado del dispositivo en WatchGuard Cloud debe ser Conectado.

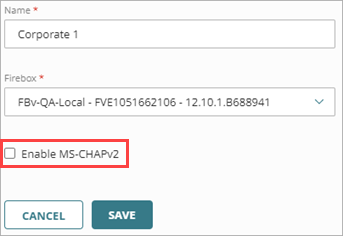

- Para configurar el recurso Firebox para que acepte solicitudes de autenticación MS-CHAPv2, haga clic en el interruptor Habilitar MS-CHAPv2.

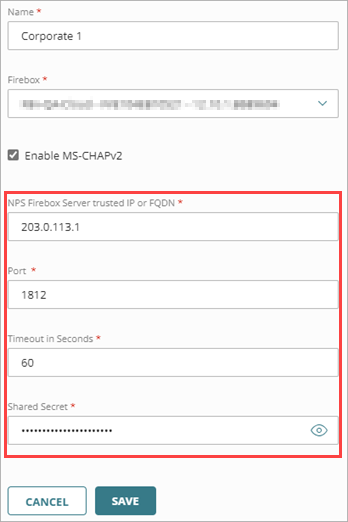

Aparecen cuadros de texto adicionales.No es necesario habilitar MS-CHAPv2 si solo los usuarios de AuthPoint locales utilizan el cliente VPN IKEv2.

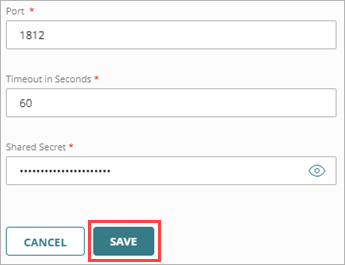

- En el cuadro de texto IP o FQDN De Confianza del Servidor RADIUS NPS, escriba la dirección IP o el nombre de dominio completamente calificado (FQDN) del servidor RADIUS NPS.

- En el cuadro de texto Puerto, escriba el puerto que NPS utiliza para la comunicación. El puerto predeterminado es el 1812.

- En el cuadro de texto Tiempo de Espera En Segundos, ingrese un valor en segundos. El valor de tiempo de espera es la cantidad de tiempo antes de que expire una autenticación push.

- En el cuadro de texto Secreto Compartido, ingrese la clave secreta compartida que NPS y el Firebox usarán para comunicarse.

- Haga clic en Guardar.

Después de agregar el recurso Firebox en AuthPoint, se habilita el servidor de autenticación de AuthPoint en su Firebox. Para agregar la MFA, debe configurar el Firebox para usar el servidor de autenticación de AuthPoint.

-

Mobile VPN with SSL — En Fireware, configure AuthPoint como servidor de autenticación principal para su configuración de Mobile VPN with SSL. Para ver los pasos detallados, consulte Integración de Mobile VPN with SSL del Firebox con AuthPoint.

Si agrega el servidor de autenticación AuthPoint a su configuración de Mobile VPN with SSL, los usuarios deben descargar y usar el cliente WatchGuard Mobile VPN with SSL v12.7 o superior o el cliente OpenVPN SSL.

- Mobile VPN with IKEv2 — En Fireware, configure AuthPoint como el servidor de autenticación principal para su configuración Mobile VPN with IKEv2. Para ver los pasos detallados, consulte Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para Usuarios de Active Directory, o bien Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para Usuarios de Azure Active Directory.

- Portal de Autenticación del Firebox — En Fireware, especifique AuthPoint como servidor de autenticación para usuarios y grupos. Para ver los pasos detallados, consulte Autenticación del Firebox con AuthPoint.

- Fireware Web UI — En Fireware, vaya a Sistema > Usuarios y Roles y agregue usuarios de Administración del Dispositivo con AuthPoint como servidor de autenticación. Para más información, consulte Administrar Usuarios y Roles en Su Firebox

Acerca de las Políticas de Autenticación de AuthPoint

Integración de Mobile VPN with SSL del Firebox con AuthPoint

Integración de Mobile VPN with IKEv2 del Firebox con AuthPoint para los Usuarios de Active Directory