Aplica A: ThreatSync+ NDR

Este tema de inicio rápido describe los pasos generales para instalar y configurar ThreatSync+ NDR en WatchGuard Cloud:

- Antes de Empezar

- Activar la Licencia y Asignar Usuarios de ThreatSync+ NDR

- Verificar el Tráfico de Red del Firebox

- Descargar e Instalar los Agentes para Recopilar el Tráfico de Red

- Configurar Notificaciones y Alertas

- Responder a Smart Alerts

- Revisar Alertas de Política

- Revisar Informes de Cumplimiento

Antes de Empezar

Para poder utilizar ThreatSync+ NDR, asegúrese de que:

- Tiene un Firebox administrado en la nube o un Firebox administrado localmente agregado a WatchGuard Cloud para la generación de informes en la nube.

- Su Firebox ejecuta Fireware v12.10.3 o superior.

- Active la casilla de selección Enviar un mensaje de registro para los informes o Enviar un mensaje de registro en cada política de su Firebox administrado localmente que esté configurado para enviar datos de registro a WatchGuard Cloud.

- Enviar un mensaje de registro para los informes — Esta casilla de selección aparece en los ajustes de Generación de Registros para una política de filtrado de paquetes que permite las conexiones. Para las políticas de proxy, este ajuste se encuentra en la acción del proxy y se denomina Habilitar generación de registros para informes.

- Enviar un mensaje de registro — En una política de filtro de paquetes y proxy, esta casilla de selección aparece en los ajustes de Generación de Registros.

Para más información, vaya a Establecer las Preferencias de Generación de Registros y Notificación en la Ayuda de Fireware.

Activar la Licencia y Asignar Usuarios de ThreatSync+ NDR

Para utilizar ThreatSync+ NDR, debe adquirir una licencia de ThreatSync+ NDR. ThreatSync+ NDR tiene licencia para cada usuario. Puede tener hasta dos dispositivos en red únicos (estación de trabajo, teléfono móvil, teléfono IP, servidor, cámara u otro dispositivo IOT) por usuario con licencia de ThreatSync+ NDR. Por ejemplo, si su licencia es para 250 usuarios, ThreatSync+ NDR monitorizará el tráfico de hasta 500 dispositivos de red activos. Para más información, vaya a Acerca de las Licencias de ThreatSync+ NDR.

Después de adquirir una licencia de ThreatSync+ NDR, debe activarla en www.watchguard.com. Para más información, vaya a Activar una Licencia de ThreatSync+ NDR.

Se requiere una licencia separada para WatchGuard Compliance Reporting. Para obtener información sobre cómo activar una licencia de Compliance Reporting, vaya a Activar una Licencia de WatchGuard Compliance Reporting.

Se requiere una licencia separada para las integraciones de ThreatSync+ SaaS. Para más información sobre cómo activar una licencia de ThreatSync+ SaaS, vaya a Activar una Licencia de ThreatSync+ SaaS.

Usted administra la asignación de usuarios para su cuenta y todas las cuentas que administra en WatchGuard Cloud. Cada asignación de usuario incluye hasta dos dispositivos de red activos. Para más información, vaya a Asignar Usuarios de ThreatSync+ NDR y Asignar Usuarios de WatchGuard Compliance Reporting.

Para más información sobre las licencias y la aplicación de ThreatSync+ NDR, consulte este artículo de la Base de Consulta: Preguntas Frecuentes sobre las Licencias de ThreatSync+ NDR. (externo)

Para obtener información sobre las licencias de prueba de ThreatSync+ NDR y Compliance Reporting, vaya a Acerca de las Pruebas en WatchGuard Cloud.

Verificar el Tráfico de Red del Firebox

Después de habilitar ThreatSync+ NDR, el servicio comienza automáticamente a monitorizar y analizar los registros de tráfico de Firebox de todos los Fireboxes asociados con la cuenta que se administran en WatchGuard Cloud o que están configurados para enviar datos de registros e informes a WatchGuard Cloud para su visibilidad.

ThreatSync+ NDR analiza los mensajes de registro de tráfico en bloques de 30 minutos y utiliza el aprendizaje automático y otros análisis avanzados para identificar amenazas. Podrá ver los datos en la interfaz de usuario de ThreatSync+ (desde el menú Monitorizar) aproximadamente una hora después de iniciar la prueba.

En la página Resumen de la Red, asegúrese de que los widgets Total de Dispositivos y Tráfico Total muestran valores distintos de cero.

Descargar e Instalar los Agentes para Recopilar el Tráfico de Red

Además de los datos recopilados por Firebox, también puede instalar colectores basados en agentes para recopilar datos de conmutadores y firewalls de terceros. Estos colectores basados en agentes transmiten NetFlow, sFlow y registros de Active Directory y servidores DHCP a WatchGuard Cloud a través de un túnel IPSec seguro.

Para agregar y configurar un colector, primero debe descargar el instalador del Agente de WatchGuard y ejecutar el asistente de instalación en las computadoras o servidores Windows o Linux que desea configurar como colectores.

Cuando instala el Agente de WatchGuard, este instala el Agente de Colección de ThreatSync+ NDR.

- El Agente de Colección de ThreatSync+ NDR recibe datos de registro de los conmutadores y enrutadores de su red, datos DHCP del Agente de Registro de Windows y datos de Fireboxes administrados localmente, y envía los datos a WatchGuard Cloud.

- El Agente de Registro de Windows es un agente de colección que lee los registros del servidor DHCP de Windows y, a continuación, los reenvía al Agente de Colección de ThreatSync+ NDR. A continuación, el Agente de Colección de ThreatSync+ NDR reenvía los registros DHCP a WatchGuard Cloud.

Requisitos del Sistema para Windows

Antes de descargar el Agente de WatchGuard, asegúrese de que tiene permisos de Administrador y de haber iniciado sesión en la computadora con Windows en la que desea instalar el Agente de WatchGuard.

Asegúrese de que la virtualización esté habilitada en la BIOS y que la Seguridad Basada en la Virtualización (VBS) esté habilitada para hosts de entornos de virtualización.

Para más información, vaya a:

- Habilitar la Virtualización en PC con Windows

- Seguridad Basada en la Virtualización (VBS)

- Habilitar o Deshabilitar VBS para una VM existente en el Cliente de Host VMware

Si ejecuta el colector en Hyper-V, debe habilitar la Virtualización Anidada. Para más información, vaya a Virtualización Anidada y Ejecutar Hyper-V en una Máquina Virtual con Virtualización Anidada.

Para evitar la Virtualización Anidada, le recomendamos que ejecute el colector en un dispositivo físico dedicado en lugar de en un dispositivo virtual.

El Agente de Colección de ThreatSync+ NDR para Windows debe cumplir estos requisitos:

- Windows 10, Windows 11 o Windows 2022 instalado con:

- Núcleos de CPU mínimos: 2

- Mínimo de 8 GB de RAM y 150 GB de espacio en disco

Para redes con una velocidad NetFlow superior a 500.000 por minuto, se necesitan más CPU, RAM y espacio en disco.

Para más información, vaya a Configurar Colectores para ThreatSync+ NDR (Computadoras con Windows).

Requisitos del Sistema para Linux

Antes de descargar el Agente de WatchGuard, asegúrese de tener permisos de rooteado para la computadora con Linux en la que desea instalar el Agente de WatchGuard. Tiene acceso sudo.

El Agente de Colección de ThreatSync+ NDR para Linux debe cumplir estos requisitos:

- Ubuntu 22.04 Server LTS o 24.04 Server LTS instalado con:

- Núcleos de CPU mínimos: 2

- Mínimo de 8 GB de RAM y 128 GB de espacio en disco

Solo se admite la instalación completa del servidor Ubuntu. No se admite la instalación predeterminada (anteriormente denominada mínima).

Recomendamos Ubuntu 22.04 Server LTS. Si instala Ubuntu 24.04 Server LTS en el mismo servidor que WatchGuard EPDR, asegúrese de actualizar su protección de Linux a 3.0.5.00.0001 o superior.

Para redes con una velocidad NetFlow superior a 500.000 por minuto, se necesitan más CPU, RAM y espacio en disco.

- Arquitectura x86-64 — Para verificar la arquitectura de su equipo, ejecute este comando:

user@ndr-ubuntu24:~$ uname -m

x86_64

Para más información, vaya a Configurar Colectores para ThreatSync+ NDR (Computadoras con Linux).

Requisitos del Sistema para el Agente de Registro de Windows

Puede instalar Agente de Registro de Windows en estos sistemas operativos:

- Windows Server 2019

- Windows Server 2022

El instalador de Windows es compatible con computadoras con un procesador x86 o ARM.

Para más información sobre los sistemas operativos y entornos de virtualización admitidos, vaya a Compatibilidad del Sistema Operativo para los Componentes de ThreatSync+ NDR en las Notas de Versión de ThreatSync+ NDR.

El Agente de Colección de ThreatSync+ NDR escucha en el:

- Puerto 2055 para datos de registro NetFlow desde endpoints.

- Puerto 6343 para datos de registro sFlow desde endpoints.

- Puerto 514 para datos de registro DHCP del Agente de Registro de Windows.

Descargar e Instalar el Agente de WatchGuard

Descargue e instale el Agente de WatchGuard en cada computadora con Windows o Linux que desee configurar como colector. Puede configurar más de un Agente de Colección de ThreatSync+ NDR en su cuenta. Por lo general, solo se requiere un Agente de Colección de ThreatSync+ NDR para cada ubicación física en su red. Recomendamos agregar y configurar el Agente de Registro de Windows en todos los servidores DHCP.

Para instalar el Agente de WatchGuard para Windows:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Para las cuentas Service Provider, en el Administrador de Cuentas, seleccione Mi Cuenta.

- Seleccione Configurar > Integraciones de ThreatSync+ > Colectores.

- En la pestaña Agentes de Colección de ThreatSync+ NDR, haga clic en Agregar Colector.

- En la sección Descargar e Instalar el Agente de WatchGuard, haga clic en Descargar el Agente de WatchGuard.

Se abre el cuadro de diálogo Descargar Instalador del Agente de WatchGuard. - En el cuadro de diálogo Descargar Instalador del Agente de WatchGuard, seleccione Windows.

- (Opcional) Haga clic en Copiar URL de Descarga para guardar la URL de descarga.

- Haga clic en Descargar.

Se descarga el archivo Windows WatchGuard_Agent.msi. - Copie el archivo .MSI en la computadora o servidor con Windows desde el que desea recibir los registros.

- Haga doble clic en el archivo WatchGuard_Agent.msi y complete los pasos en el asistente.

Una barra de progreso aparece durante el proceso de instalación. El agente abre una ventana de consola de Ubuntu durante la instalación. No debe cerrar esta ventana. La computadora o servidor con Windows se reiniciará para completar la instalación.

Para instalar el Agente de WatchGuard para Linux:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Para las cuentas Service Provider, en el Administrador de Cuentas, seleccione Mi Cuenta.

- Seleccione Configurar > Integraciones de ThreatSync+ > Colectores.

- En la pestaña Agentes de Colección de ThreatSync+ NDR, haga clic en Agregar Colector.

- En la sección Descargar e Instalar el Agente de WatchGuard, haga clic en Descargar el Agente de WatchGuard.

Se abre el cuadro de diálogo Descargar Instalador del Agente de WatchGuard. - En el cuadro de diálogo Descargar Instalador del Agente de WatchGuard, seleccione Linux.

- (Opcional) Haga clic en Copiar URL de Descarga para guardar la URL de descarga.

- Haga clic en Descargar.

Se descarga el archivo WatchGuard Agent.run. - Copie el archivo .RUN en la computadora o servidor con Linux desde el que desea recibir los registros.

- Inicie sesión en la computadora con Linux y compruebe que la versión del sistema operativo es compatible. Los campos Descripción y Versión muestran la versión.Ejemplo de salida:

ndr@ndr-ubuntu:~$ lsb_release -a

No hay módulos LSB disponibles.

ID del Distribuidor: Ubuntu

Descripción: Ubuntu 24.04.1 LTS

Versión: 24.04

Codename: noble

ndr@ndr-ubuntu:~$

- Compruebe que se encuentra en el directorio donde copió el archivo WatchGuard Agent.run. Ejecute el comando ls -l para obtener una lista de los nombres de los archivos del directorio actual y compruebe que WatchGuard Agent.run aparece en la lista.Ejemplo de salida:

ndr@ndr-ubuntu:~$ ls -1

total 2072

-rw-rw-r-- 1 ndr ndr 2121583 Oct 2 08:06 'WatchGuard Agent.run'

ndr@ndr-ubuntu:~$ - Para instalar el Agente de WatchGuard, ejecute este comando:

sudo bash "WatchGuard Agent.run"Ejemplo de salida:

ndr@ndr-ubuntu24:~$ sudo bash 'WatchGuard Agent.run'

[sudo] password for ndr:

Verificando la integridad del archivo… 100% Todo está bien.

Descomprimiendo el Instalador del Agente de WatchGuard 100%

Se ha detectado un servidor de escritorio

Instalando el repositorio debian

Eliminando el repositorio debian

Repositorio instalado

Hit:1 https://repository.pandasecurity.com/aether/qa-us1/installers/agent/linux/1.15.00.0000/default/deb/common stable InRelease

Hit:2 http://security.ubuntu.com/ubuntu noble-security InRelease

Hit:3 http://in.archive.ubuntu.com/ubuntu noble InRelease

Hit:4 http://in.archive.ubuntu.com/ubuntu noble-updates InRelease

Hit:5 http://in.archive.ubuntu.com/ubuntu noble-backports InRelease

Leyendo la lista de paquetes… Realizado

Leyendo la lista de paquetes… Realizado

Compilando el árbol de dependencias… Realizado

Leyendo la información del estado… Realizado

apt-transport-https ya es la versión más reciente (2.7.14build2).

0 actualizados, 0 instalados recientemente, 0 para eliminar y 21 sin actualizar.

Leyendo la lista de paquetes… Realizado

Compilando el árbol de dependencias… Realizado

Leyendo la información del estado… Realizado

Se instalarán los siguientes paquetes NUEVOS: management-agent

0 actualizados, 1 instalados recientemente, 0 para eliminar y 21 sin actualizar.

Necesita obtener 0 B/15.3 MB de archivos.

Después de esta operación, se utilizarán 130 MB de espacio en disco adicional.

Seleccionando el paquete management-agent previamente no seleccionado.

(Leyendo la base de datos … 150921 archivos y directorios instalados actualmente).

Preparando para descomprimir .../management-agent_1.15.00.0000-1.10.00-2000-g8ff98e0_amd64.deb ...

Ejecutando el script preinst con los parámetros: install 1.15.00.0000-1.10.00-2000-g8ff98e0 1.15.00.0000-1.10.00-2000-g8ff98e0

Desempaquetando management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Configurando management-agent (1.15.00.0000-1.10.00-2000-g8ff98e0) ...

Ejecutando script postinst con parámetros: configure 1.15.00.0000-1.10.00-2000-g8ff98e0

Creado symlink /etc/systemd/system/multi-user.target.wants/management-agent.service → /usr/libsystemd/system/management-agent.service.

starting service

La instalación del Agente de Administración se ha completado correctamente.

Realizado Correctamente

ndr@ndr-ubuntu24:~$

Si ve una salida con esta información, significa que ya tiene instalado el Agente de WatchGuard:

Leyendo la información del estado… Realizado

management-agent ya es la versión más reciente (1.15.00.0000-1.10.00-1988-gcffa169).

0 actualizados, 0 nuevos, 0 para eliminar y 15 sin actualizar.

Realizado Correctamente

Agregar un Agente de Colección de ThreatSync+ NDR

El Agente de Colección de ThreatSync+ NDR recibe datos de mensajes de registro de los endpoints de su red y envía los datos a WatchGuard Cloud. Esto puede incluir mensajes de registro DHCP de los Agentes de Registro de Windows que el Agente de Colección de ThreatSync+ NDR reenvía a WatchGuard Cloud.

Por lo general, solo tiene que instalar el Agente de Colección de ThreatSync+ NDR en un endpoint por cada ubicación física de su red. Si desea recopilar mensajes de registro de datos DHCP de un servidor DHCP, asegúrese de instalar el Agente de Colección de ThreatSync+ NDR en una computadora que tenga una dirección IP estática.

Para agregar un Agente de Colección de ThreatSync+ NDR para Windows:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Para las cuentas Service Provider, en el Administrador de Cuentas, seleccione Mi Cuenta.

- Seleccione Configurar > Integraciones de ThreatSync+ > Colectores.

- En la pestaña Agentes de Colección de ThreatSync+ NDR, haga clic en Agregar Colector.

- En la lista desplegable Host, seleccione la computadora con Windows que desea utilizar como Agente de Colección de ThreatSync+ NDR.

Esta lista incluye todas las computadoras con Windows que tienen instalado el Agente de WatchGuard. Para actualizar la lista de computadoras y servidores disponibles, haga clic en .

. - Haga clic en Guardar.

El agente de colección comienza a informar datos a ThreatSync+ NDR. Puede ver la información de tráfico reportada en la página Resumen de la Red. - En la computadora host, haga clic en Aceptar cuando se abra el cuadro de diálogo Permisos Requeridos.

Es posible que el cuadro de diálogo Permisos Requeridos tarde un poco en aparecer en la computadora host.

Registre la dirección IP del Agente de Colección de ThreatSync+ NDR. Debe ingresar la dirección IP para configurar el Agente de Registro de Windows.

Para agregar un Agente de Colección de ThreatSync+ NDR:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Para las cuentas Service Provider, en el Administrador de Cuentas, seleccione Mi Cuenta.

- Seleccione Configurar > Integraciones de ThreatSync+ > Colectores.

- En la pestaña Agentes de Colección de ThreatSync+ NDR, haga clic en Agregar Colector.

- En la lista desplegable Host, seleccione la computadora con Linux que desea utilizar como Agente de Colección de ThreatSync+ NDR.

Esta lista incluye todas las computadoras que tienen instalado el Agente de WatchGuard. Para actualizar la lista de computadoras y servidores disponibles, haga clic en .

. - Haga clic en Guardar.

El agente de colección comienza a informar datos a ThreatSync+ NDR. Puede ver la información de tráfico reportada en la página Resumen de la Red.

Registre la dirección IP del Agente de Colección de ThreatSync+ NDR. Debe ingresar la dirección IP para configurar el Agente de Registro de Windows.

Agregar un Agente de Registro de Windows

Para recopilar registros DHCP de Active Directory, debe agregar y configurar ambos tipos de agentes de colección en su red: primero el Agente de Colección de ThreatSync+ NDR y luego el Agente de Registro de Windows. Antes de agregar un Agente de Registro de Windows, asegúrese de lo siguiente:

- Haber instalado el Agente de WatchGuard en un servidor que ejecute Windows Server 2019 o 2022.

- Haber agregado un Agente de Colección de ThreatSync+ NDR en una computadora que tenga una dirección IP estática.

Agregue y configure el Agente de Registro de Windows en todos los servidores DHCP de su red.

Para agregar un Agente de Registro de Windows:

- Inicie sesión en su cuenta de WatchGuard Cloud.

- Para las cuentas Service Provider, en el Administrador de Cuentas, seleccione Mi Cuenta.

- Seleccione Configurar > Integraciones de ThreatSync+ > Colectores.

- En la pestaña Agente de Registro de Windows, haga clic en Agregar Colector.

Se abre la página Agregar Agente de Registro de Windows.

- En la lista desplegable Host, seleccione la computadora que desea utilizar como Agente de Registro de Windows.

Esta lista incluye todos los servidores que tienen instalado el Agente de WatchGuard. Para actualizar la lista de computadoras y servidores disponibles, haga clic en

- En el cuadro de texto Dirección IP del Agente de Colección de ThreatSync+ NDR, ingrese la dirección IP de la computadora para la que haya configurado el Agente de Colección de ThreatSync+ NDR.

Puede ver la dirección IP en la pestaña Agentes de Colección de ThreatSync+ NDR. - Haga clic en Guardar.

El agente de registro comienza a enviar datos a ThreatSync+ NDR. Puede ver la información de tráfico reportada en la página Resumen de la Red. Para más información, vaya a Acerca de la Página Resumen de ThreatSync+. - (Opcional) Para agregar un nuevo Agente de Colección de ThreatSync+ NDR, haga clic en Agregar Agente de Colección de ThreatSync+ NDR. Para más información, vaya a Agregar un Agente de Colección de ThreatSync+ NDR para Windows o Agregar un Agente de Colección de ThreatSync+ NDR para Linux.

Después de agregar un dispositivo como colector del Agente de Registro de Windows, asegúrese de configurar los conmutadores administrados para enviar datos de registro NetFlow al Agente de Registro de Windows. Para obtener información sobre cómo hacerlo, consulte la documentación del firewall o del conmutador.

Para más información, vaya a Configurar el Agente de Registro de Windows.

Configurar Notificaciones y Alertas

Puede configurar WatchGuard Cloud para enviar notificaciones por correo electrónico cuando ThreatSync+ detecte una amenaza o vulnerabilidad. Para configurar las notificaciones por correo electrónico, especifique qué colectores, alertas de remediación, alertas de política y Smart Alerts generan una notificación cuando se crean o actualizan.

Configurar Políticas y Smart Alerts

En la página Alertas, puede especificar qué alertas de remediación, colectores, políticas y tipos de Smart Alerts se incluyen en las reglas de notificación que configura para generar alertas y enviar notificaciones por correo electrónico desde WatchGuard Cloud.

La sección Colectores SaaS solo está disponible con una licencia de ThreatSync+ SaaS. Para más información, vaya a Acerca de las Licencias de ThreatSync+ SaaS.

Para configurar las Alertas de ThreatSync+ desde WatchGuard Cloud:

- Seleccione Configurar > ThreatSync+ > Alertas.

Se abre la página Alertas.

- En la sección Colectores, seleccione las opciones de colector que desea incluir en sus alertas.

- En la sección Colectores SaaS, seleccione las opciones de Latido de Microsoft 365 que desea incluir en sus alertas.

- En la sección Remediación, seleccione las casillas de selección junto a las acciones de bloqueo que desea incluir en sus alertas.

- En la sección Políticas, seleccione las casillas de selección junto a las políticas que desea que generen alertas de política.

- En la sección Smart Alerts, para cada tipo de Smart Alert que desee generar en sus alertas, marque una o ambas casillas de selección Creado y Actualizado.

Configurar Reglas de Notificación

En WatchGuard Cloud, puede configurar reglas de notificación para generar alertas y enviar notificaciones por correo electrónico sobre la actividad de ThreatSync+. Las reglas de notificación le facilitan la respuesta a las amenazas emergentes en su red.

Métodos de Entrega

Para cada regla de notificación, puede seleccionar uno de estos métodos de entrega:

- Ninguna — La regla genera una alerta que aparece en la página Alertas en WatchGuard Cloud.

- Correo Electrónico — La regla genera una alerta que aparece en la página Alertas en WatchGuard Cloud y también envía un correo electrónico de notificación a los destinatarios especificados.

Agregar una Regla de Notificación de ThreatSync+ NDR

Para agregar una nueva regla de notificación de ThreatSync+ NDR:

- Seleccione Administración > Notificaciones.

- Seleccione la pestaña Reglas.

- Haga clic en Agregar Regla.

Se abre la página Agregar Regla.

- En la página Agregar Regla, en el cuadro de texto Nombre, ingrese un nombre para la regla.

- En la lista desplegable Origen de la Notificación, seleccione ThreatSync+ NDR.

- En la lista desplegable Tipo de Notificación, seleccione uno de estos tipos de notificación de ThreatSync+ NDR:

- Alerta de Política — Genera una alerta cuando se genera una nueva alerta de política para su cuenta.

- Smart Alert Creada — Genera una alerta cuando se crea una Smart Alert.

- Smart Alert Actualizada — Genera una alerta cuando se actualiza una Smart Alert.

- No hay Registros DHCP Recibidos de un Origen — Genera una alerta cuando no se reciben registros DHCP de un origen durante 120 minutos.

- Registros DHCP Recibidos de un Origen — Genera una alerta cuando se reciben registros DHCP de un origen.

- No hay Latido del Colector NDR Detectado — Genera una alerta cuando no se recibe ningún mensaje de latido de un colector ThreatSync+ NDR durante 20 minutos.

- Latido del Colector NDR Detectado — Genera una alerta cuando se recibe un mensaje de latido de un colector de ThreatSync+ NDR después de un fallo de colector.

- No hay Registros NetFlow Recibidos — Genera una alerta cuando los dispositivos de red de ThreatSync+ NDR no reciben registros de NetFlow durante 20 minutos.

- Registros NetFlow Recibidos — Genera una alerta cuando se reciben registros NetFlow.

- No Hay Registros NetFlow Recibidos de un Origen — Genera una alerta cuando no se reciben registros NetFlow de un origen durante 20 minutos.

- Registros NetFlow Recibidos de un Origen — Genera una alerta cuando se reciben registros NetFlow de un origen.

- Las Direcciones IP se Bloquean Automáticamente — Genera una alerta cuando una política de ThreatSync+ NDR bloquea automáticamente las direcciones IP.

- Las Direcciones IP se Bloquean Manualmente — Genera una alerta cuando se bloquean direcciones IP manualmente.

- Las Direcciones IP se Desbloquean Manualmente — Genera una alerta cuando las direcciones IP se desbloquean manualmente.

- (Opcional) Ingrese una Descripción para su regla.

- Para enviar un mensaje de correo electrónico cuando la regla genere una alerta:

- En la lista desplegable Método de Entrega, seleccione Correo Electrónico.

- En la lista desplegable Frecuencia, configure cuántos correos electrónicos la regla puede enviar cada día:

- Para enviar un mensaje de correo electrónico para cada alerta que la regla genera, seleccione Enviar Todas las Alertas.

- Para restringir cuántos mensajes de correo electrónico la regla envía cada día, seleccione Enviar como Máximo. En el cuadro de texto Alertas por Día, ingrese el número máximo de mensajes de correo electrónico que esta regla puede enviar cada día. Puede especificar un valor de hasta 20.000 alertas por día.

- En el cuadro de texto Asunto, ingrese la línea de asunto del mensaje de correo electrónico que esta regla envía cuando genera una alerta.

- En la sección Destinatarios, ingrese una o varias direcciones de correo electrónico. Presione Enter después de cada dirección de correo electrónico, o bien separe las direcciones de correo electrónico con un espacio, coma o punto y coma.

- En la lista desplegable Método de Entrega, seleccione Correo Electrónico.

- Haga clic en Agregar Regla.

Configurar Informes Programados

Puede programar diferentes informes de ThreatSync+ para que se ejecuten en WatchGuard Cloud. Cada informe programado puede contener múltiples informes. WatchGuard Cloud envía los informes programados por correo electrónico como un archivo adjunto en formato .PDF comprimido a los destinatarios que usted especifique. Los informes generados recientemente también están disponibles para descargarse en WatchGuard Cloud.

Agregar un Informe Programado

Puede programar informes para que se ejecuten diaria, semanal, mensual o inmediatamente. Para informes diarios, semanales y mensuales, la frecuencia del informe también determina el intervalo de fechas para los datos incluidos en el informe. Por ejemplo, un informe semanal incluye datos recopilados desde las 00:00 UTC hasta las 23:59 UTC durante el período de tiempo especificado.

Para agregar un informe programado:

- Haga clic en Agregar Informe Programado.

Se abre el asistente Create Schedule wizard, con el paso Descripción del Informe seleccionado.

- En el cuadro de texto Nombre del Programa, ingrese un nombre para el informe.

- En el cuadro de texto Descripción, ingrese una descripción para el informe.

- En la sección Producto o Aplicación, seleccione ThreatSync+.

- Haga clic en Siguiente.

Se abre la página Agregar Informes.

Los informes de ThreatSync+ NDR disponibles dependen de su tipo de licencia. Los informes de Resumen Ejecutivo y de Prevención de Ransomware se incluyen de forma predeterminada con ThreatSync+ NDR. Para agregar más informes y la capacidad de generar informes personalizados, le recomendamos que agregue una licencia de WatchGuard Compliance Reporting. Para más información, vaya a Acerca de WatchGuard Compliance Reporting.

- En la sección Informes, seleccione la casilla de selección de cada informe que desee incluir en el informe programado. Para incluir todos los informes disponibles, haga clic en Seleccionar Todo .

- Haga clic en Siguiente.

Se abre el paso Programar Informe.

- En la lista desplegable Frecuencia, seleccione una de estas opciones para especificar la frecuencia con la que se ejecutará el informe:

- Diario — Se ejecuta diariamente y contiene datos de las últimas 24 horas (de las 0:00 horas hasta las 23:59 horas, ajustado a la zona horaria)

- Semanal — Se ejecuta semanalmente y contiene datos de la semana pasada (del domingo a las 00:00 horas al sábado a las 23:59 horas)

- Mensual — Se ejecuta mensualmente y contiene datos del último mes (del día primero a las 00:00 horas al último día del mes a las 23:59 horas)

- Ejecutar Ahora — Pone el informe en cola para que se ejecute para el rango de fechas indicado

El tiempo requerido para generar y enviar el informe depende del tipo de informes seleccionados y la posición de la solicitud en la cola de procesamiento.

- Para seleccionar la hora a la que comienza a ejecutarse el informe, en el cuadro de texto Hora de Inicio, haga clic en

.

.

O bien en el cuadro de texto Hora de Inicio, ingrese la hora y los minutos del día para iniciar el informe, en formato de 24 horas HH:MM. - Para un informe Semanal, especifique el día de la semana para ejecutar el informe.

- Para un informe Mensual, especifique el día del mes para ejecutar el informe.

- Especifique la Zona Horaria para el informe programado.

- Seleccione el Idioma para el informe.

- Haga clic en Siguiente.

Se abre el paso Agregar Destinatarios.

- En el cuadro de texto Destinatarios del Informe, ingrese la dirección de correo electrónico para cada destinatario del informe. Para separar varias direcciones, use un espacio, una coma o un punto y coma. Presione Enter para agregar a la lista de destinatarios las direcciones especificadas.

Los informes deben tener menos de 10 MB para enviarse por correo electrónico. - Para agregarse como destinatario usted mismo, haga clic en Agregarme como destinatario.

La dirección de correo electrónico asociada con su cuenta de WatchGuard Cloud se muestra en la lista. - Haga clic en Siguiente.

Se abre la página Finalizar, con un resumen de los ajustes del informe programado. - Haga clic en Guardar Informe.

El informe se agrega a la lista de informes programados.

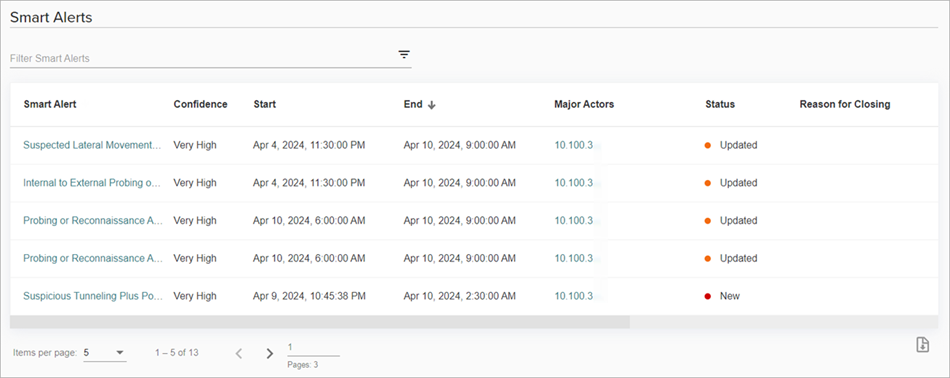

Responder a Smart Alerts

ThreatSync+ NDR utiliza la inteligencia artificial (IA) para consolidar datos relacionados con un gran volumen de tráfico de red en Smart Alerts. Una Smart Alert indica que hay en progreso un posible ataque a su red y le ofrece una guía para que se enfoquen en las amenazas emergentes que suponen el mayor riesgo y el mayor impacto para la organización.

Para ver las Smart Alerts de su cuenta, desde WatchGuard Cloud:

- Seleccione Monitorizar > ThreatSync+ > Smart Alerts.

Se abre la página Smart Alerts y muestra una lista de Smart Alerts abiertas.

- Haga clic en la Smart Alert que desea revisar.

Se abre la página de Detalles de la Smart Alert. - Revise la sección En Qué Fijarse para ver las recomendaciones de remediación.

- Cuando esté listo, haga clic en Cerrar esta Smart Alert y seleccione un motivo. Esto proporciona información que ayuda a la IA de ThreatSync+ a comprender mejor su red y generar futuras Smart Alerts.

Revisar Alertas de Política

Las alertas de política le notifican cualquier actividad no autorizada o inesperada en su red. Cuando configura las políticas de ThreatSync+ para reflejar las políticas de acceso de red de su organización, cada alerta de política que recibe indica un incumplimiento de política que podría suponer una amenaza para su organización.

Cuando configura ThreatSync+ NDR por primera vez, se activa de forma predeterminada un subconjunto de políticas. Estas se identifican con la etiqueta Nivel 1 y generan automáticamente alertas de política. Aproximadamente 30 de las más de 75 políticas disponibles se incluyen en el Nivel 1. Estas alertas de política predeterminadas reflejan las amenazas y vulnerabilidades que son más comunes y más fáciles de remediar. Para más información, vaya a Políticas de Nivel 1 de ThreatSync+ NDR.

Le recomendamos que espere al menos dos días después de habilitar ThreatSync+ NDR para revisar las alertas de política.

Para revisar las alertas de política:

- Seleccione Monitorizar > ThreatSync+ > Alertas de Política.

- Para ver solo las alertas de las políticas activas, en la lista desplegable Tipos de Estado, desmarque la casilla de selección No Activo.

- Para ver información detallada sobre cada alerta de política, haga clic en el nombre de la política para ir a la página Detalles de Alertas de Política.

La página Detalles de Alertas de Política muestra un resumen de la información de la zona, importancia, puntuación de amenaza y etiquetas asociadas a la política.

Puede modificar los detalles de configuración de la política desde la lista desplegable Refinar Opciones de Política:

- Refinar Disparadores de Actividad

- Refinar Zonas de Origen

- Refinar Zonas de Destino

Para más información, vaya a Configurar Políticas de ThreatSync+.

Revisar Informes de Cumplimiento

Los informes de Resumen Ejecutivo y Objetivo de Defensa de Prevención de Ransomware se incluyen de forma predeterminada con ThreatSync+ NDR. Para ver informes adicionales sobre informes de cumplimiento y generar informes personalizados, puede agregar una licencia de Compliance Reporting. Para más información, vaya a Acerca de WatchGuard Compliance Reporting.

Revisar el Informe de Resumen Ejecutivo

Después de que ThreatSync+ NDR recopile datos durante varios días, puede generar el Informe de Resumen Ejecutivo para obtener una descripción general de alto nivel de las amenazas y vulnerabilidades que ThreatSync+ NDR haya detectado. El informe incluye una puntuación de amenaza de red global y muestra los cambios en la tendencia de la puntuación de amenaza a lo largo del tiempo. Las puntuaciones más bajas indican que es posible que su red no esté totalmente protegida.

Las métricas incluidas en el informe reflejan el rango de capacidades de detección y respuesta proporcionadas por ThreatSync+ NDR. La puntuación de amenaza global pondera estas métricas de forma equilibrada en tres áreas clave de protección:

Detección de Amenazas

Las métricas de Detección de Amenazas le animan a revisar y responder a las Smart Alerts de ThreatSync+ NDR. Las métricas realizan un seguimiento del número de Smart Alerts abiertas, la rapidez con la que se abordan y el tiempo que ThreatSync+ NDR ahorra al monitorizar las amenazas potenciales para que usted no tenga que hacerlo.

Visibilidad de la Red

Las métricas de Visibilidad de la Red le ayudan a mantenerse al día con la identificación de las subredes y los dispositivos importantes de su red. Cuando indica a ThreatSync+ NDR qué activos y subredes son más importantes para usted, ThreatSync+ NDR puede proporcionar información más eficaz sobre las amenazas. Cuando etiqueta los activos y especifica sus roles, ThreatSync+ NDR puede detectar automáticamente los incumplimientos de políticas para esos tipos de sistemas. ThreatSync+ NDR también utiliza etiquetas de subred para identificar de forma más eficaz los dispositivos no autorizados y las amenazas desconocidas.

Garantía de Políticas

La métrica Incumplimiento de Política realiza un seguimiento del número de incumplimientos que ThreatSync+ NDR detecta en su red. Las políticas que habilita ayudan a identificar el tráfico que representa actividad no autorizada. Habilite políticas que le ayuden a identificar errores y configuraciones incorrectas en sus otras herramientas de seguridad, como firewalls, EDR y sistemas de administración de activos. Esto le ayuda a identificar rápidamente cuándo estas herramientas no bloquean el tráfico no autorizado.

Para personalizar el informe de Resumen Ejecutivo, puede configurar estos ajustes del informe:

Establecer Ponderaciones de Cálculo de Puntuación de Amenaza

Para controlar el modo en que ThreatSync+ NDR calcula la puntuación de amenaza global, puede especificar factores de ponderación para cada área clave de protección. También puede excluir completamente un área si no desea medir su progreso en ella.

Seleccionar Métricas que se Incluirán

Para controlar qué métricas se muestran en el informe, puede excluir métricas específicas de cualquiera de las tres áreas de protección. Las métricas que excluya no aparecerán en el informe y no se incluirán en la puntuación de amenaza global.

Establecer Ponderaciones de Cálculo de Puntuación de Amenaza

Para configurar las ponderaciones de cálculo de la puntuación de amenaza, desde WatchGuard Cloud:

- Seleccione Configurar > ThreatSync+ > Ajustes del Informe de Resumen Ejecutivo.

Se abre la página Ajustes del Informe de Resumen Ejecutivo.

- En la sección Establecer Ponderaciones de Cálculo de Puntuación de Amenaza, ingrese sus valores preferidos para las ponderaciones de Detección de Amenazas, Visibilidad de la Red y Garantía de Políticas.

- Haga clic en Guardar.

Seleccionar Métricas que se Incluirán

Es posible que algunas métricas no sean importantes o no sean aplicables a sus políticas de seguridad de red. Puede personalizar las métricas que se incluirán en el informe de Resumen Ejecutivo y en el cálculo de la puntuación de amenaza global.

Para seleccionar las métricas que desea incluir, desde WatchGuard Cloud:

- Seleccione Configurar > ThreatSync+ > Ajustes del Informe de Resumen Ejecutivo.

Se abre la página Ajustes del Informe de Resumen Ejecutivo. - En la sección Seleccionar Métricas que se Incluirán, marque o desmarque la casilla de selección situada junto a cada métrica que desee incluir o excluir.

- Haga clic en Guardar

Siga las recomendaciones del informe para proteger su red y mejorar su puntuación de amenaza. Para más información, vaya a Informe de Resumen Ejecutivo de ThreatSync+ NDR.

Para generar un informe de Resumen Ejecutivo, vaya a Configurar Informes Programados.

Revisar el Informe Objetivo de Defensa de Prevención de Ransomware

El Informe Objetivo de Defensa de Prevención de Ransomware monitoriza su red en busca de vulnerabilidades que puedan hacerla más susceptible al ransomware. Este informe presenta un resumen de los controles que monitoriza ThreatSync+ NDR para ayudarle a prevenir la propagación del ransomware. Cada control incluido en el informe se basa en una política de ThreatSync+ NDR.

El Informe Objetivo de Defensa de Prevención de Ransomware le proporciona una descripción general de la defensa de la red y muestra si cumple con las metas y los controles durante un período de tiempo específico. Este informe, además de monitorizar continuamente las alertas de política y cerrar sus Smart Alerts, puede demostrar el cumplimiento normativo a efectos de auditorías o seguros cibernéticos.

Para generar un Informe Objetivo de Defensa de Prevención de Ransomware, vaya a Configurar Informes Programados.

Para más información, vaya a Informe Objetivo de Defensa de Prevención de Ransomware.