Se aplica a: WatchGuard EPDR, WatchGuard EDR, WatchGuard EPP

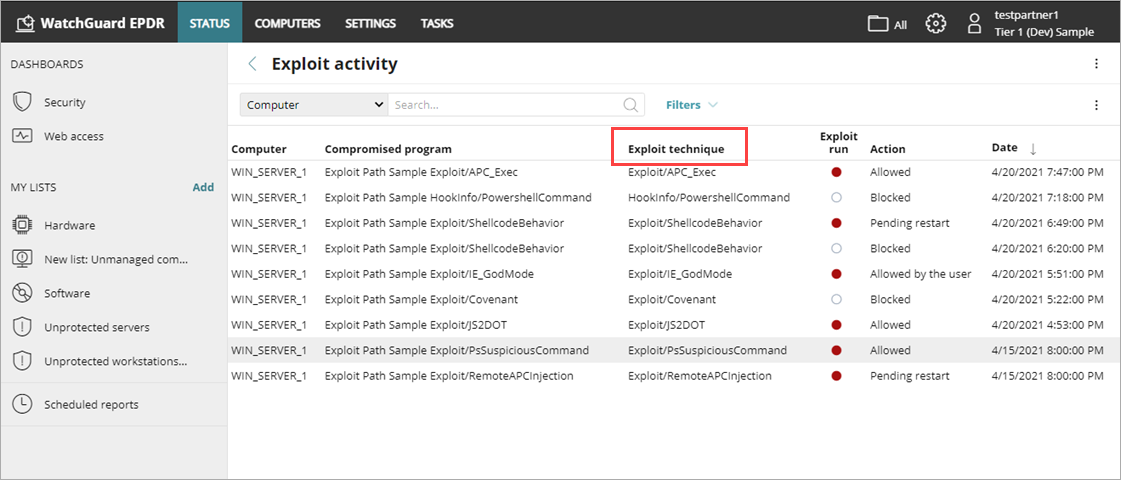

La tabla Actividad de Exploit muestra la técnica de exploit detectada, así como el nombre del programa en riesgo.

Estas son las diferentes técnicas monitorizadas:

Exploit/Metasploit

Detección de firmas de shellcode de Metasploit

Exploit/ReflectiveLoader

Carga ejecutable de forma reflectiva (metasploit, cobalt strike, etc.)

Exploit/RemoteAPCInjection

Inyección de código remoto a través de APC

Exploit/DynamicExec

Ejecución de código en páginas sin permisos de ejecución (solo 32 bits)

Exploit/HookBypass

Bypass del hook en funcionalidades en ejecución

Exploit/ShellcodeBehavior

Ejecución de código en páginas MEM_PRIVATE que no se corresponden con un PEPE

Exploit/ROP1

Ejecución de API de gestión de memoria cuando la pila está fuera de los límites de la cadena

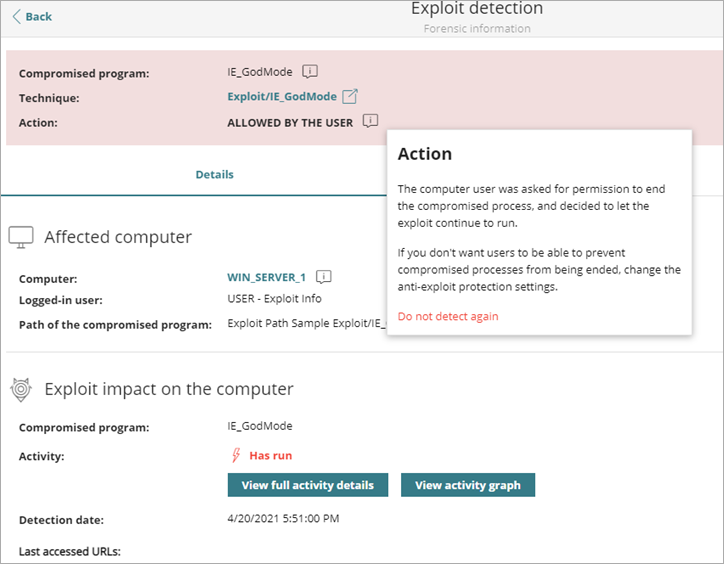

Exploit/IE_GodMode

Técnica GodMode en Internet Explorer

Exploit/RunPE

Técnicas de Process hollowing / RunPE

Exploit/PsReflectiveLoader1

Powershell - Carga de ejecutable de forma reflectiva (mimikatz, etc.)

Exploit/PsReflectiveLoader2

Powershell - Carga de ejecutable de forma reflectiva (mimikatz, etc.)

Exploit/NetReflectiveLoader

Carga reflectiva NET (Assembly.Load)

Exploit/JS2DOT

Técnica JS2DOT

Exploit/Covenant

Detección framework de Covenant

Exploit/DumpLsass

Volcado de Memoria del Proceso lsass

Exploit/APC_Exec

Ejecución de código local a través de APC

Para excluir la detección de una técnica para un programa específico:

- En la página Detección de Exploits, en la sección Acción, selecciona No volver a detectar para un programa específico.