Gilt für: ThreatSync+ SaaS

In diesem Thema zum schnellen Einstieg werden die grundlegenden Schritte für das Einrichten und Konfigurieren einer ThreatSync+ SaaS-Integration mit Microsoft 365 in WatchGuard Cloud dargelegt:

- Bevor Sie beginnen

- Lizenz aktivieren und ThreatSync+ SaaS-Benutzer zuweisen

- Benachrichtigungen und Warnmeldungen konfigurieren

- Geplante Berichte konfigurieren

- Regel-Warnmeldungen überprüfen

- Microsoft 365-Verteidigungszielbericht überprüfen

Bevor Sie beginnen

Bevor Sie eine SaaS-Integration mit Microsoft 365 erstellen können, müssen folgende Voraussetzungen erfüllt sein:

- Mindestens eine Microsoft Office 365 E1- oder eine Microsoft 365 Business Basic-Lizenz

- Aktivierte Audit-Protokollierung für Ihre Microsoft 365-Organisation

- Überprüfung der Microsoft 365-Rollen und -Berechtigungen

Audit-Protokollierung aktivieren

Bevor ThreatSync+ SaaS sich über eine SaaS-Integration mit Daten verbinden kann, müssen Sie die Audit-Protokollierung für Ihre Microsoft 365-Organisation aktivieren.

Die Audit-Protokollierung ist für Microsoft 365-Organisationen standardmäßig aktiviert. Um zu prüfen, ob die Audit-Protokollierung aktiviert ist, führen Sie den folgenden PowerShell-Befehl auf dem Computer aus, auf den Sie die SaaS-Integration hinzufügen:

Get-AdminAuditLogConfig | Format-List UnifiedAuditLogIngestionEnabled

Falls die Audit-Protokollierung nicht aktiviert ist, lautet der Status False:

UnifiedAuditLogIngestionEnabled : False

Falls der Status True lautet, ist keine weitere Maßnahme erforderlich. Falls der Status False lautet, führen Sie folgenden PowerShell-Befehl aus, um die Audit-Protokollierung zu aktivieren:

Set-AdminAuditLogConfig -UnifiedAuditLogIngestionEnabled $true

Die Konfigurationsänderung Audit-Protokollierung kann bis zu 60 Minuten dauern.

Weitere Informationen finden Sie unter Audit aktivieren bzw. deaktivieren in der Microsoft-Dokumentation.

Rollen und Berechtigungen überprüfen

Der Administrator, der die SaaS-Konfiguration hinzufügt, muss die folgenden Administrator-Rollen und -Berechtigungen in seinem Microsoft 365-Konto aktiviert haben:

- Globaler Administrator

- Sicherheitsadministrator

- Service Support-Administrator

- Benutzeradministrator

Sie können einen bestehenden Administrator auswählen oder einen neuen Administrator mit den richtigen Berechtigungen erstellen. Weitere Informationen finden Sie unter Admin-Rollen im Microsoft Admin Center zuweisen in der Microsoft-Dokumentation.

Administratorrollen und -berechtigungen sind nur für die Erstkonfiguration der SaaS-Integration erforderlich. Nachdem die SaaS-Integration hinzugefügt wurde, sind keine Administratorberechtigungen mehr erforderlich.

Lizenz aktivieren und ThreatSync+ SaaS-Benutzer zuweisen

Um ThreatSync+ SaaS zu nutzen, müssen Sie eine ThreatSync+ SaaS-Lizenz erwerben. ThreatSync+ SaaS ist für jeden Benutzer einzeln lizenziert. Weitere Informationen finden Sie unter Über ThreatSync+ SaaS-Lizenzen.

Nachdem Sie eine ThreatSync+ SaaS-Lizenz erworben haben, müssen Sie die Lizenz auf www.watchguard.com aktivieren. Weitere Informationen finden Sie unter ThreatSync+ SaaS-Lizenzen aktivieren.

Sie verwalten die Benutzerzuweisung für Ihr Konto und alle von Ihnen verwalteten Konten in WatchGuard Cloud. Weitere Informationen finden Sie unter ThreatSync+ SaaS-Benutzer zuweisen.

Weitere Informationen über ThreatSync+ SaaS-Testversionslizenzen finden Sie unter Über Testversionen in WatchGuard Cloud.

Benachrichtigungen und Warnmeldungen konfigurieren

Sie können WatchGuard Cloud dazu konfigurieren, E-Mail-Benachrichtigungen zu senden, wenn ThreatSync+ SaaS eine Bedrohung oder Schwachstelle erkennt. Um E-Mail-Benachrichtigungen einzurichten, geben Sie an, welche SaaS-Kollektoren, Regel-Warnmeldungen und Problembehebungswarnmeldungen eine Benachrichtigung generieren, wenn sie erstellt oder aktualisiert werden.

SaaS-Kollektor, Problembehebung und Regel-Warnmeldungen konfigurieren

SaaS-Kollektoren sammeln Benutzeraktivitätsprotokolle von Microsoft 365, damit ThreatSync+ die Benutzeraktivität überwachen kann. Auf der Seite Warnmeldungen geben Sie an, welche SaaS-Kollektoren, Problembehebungsaktionen und Regel-Warnmeldungen in die von Ihnen konfigurierten Benachrichtigungsrichtlinien einbezogen werden, um Warnmeldungen zu generieren und E-Mail-Benachrichtigungen von WatchGuard Cloud zu senden.

Die verfügbaren Seiten und Funktionen variieren und hängen von Ihrem Lizenztyp ab. In dieser Dokumentation bezieht sich ThreatSync+ im Allgemeinen auf alle Produkte. Wenn Sie eine Seite oder Funktion in der ThreatSync+ Benutzeroberfläche nicht sehen, wird sie von Ihrem Produkt nicht unterstützt.

Um ThreatSync+ Warnmeldungen zu konfigurieren, gehen Sie in WatchGuard Cloud wie folgt vor:

- Wählen Sie Konfigurieren > ThreatSync+ > Warnmeldungen.

Die Seite Warnmeldungen wird geöffnet.

- Wählen Sie im Abschnitt SaaS-Kollektoren die Microsoft 365 Heartbeat-Optionen, die Sie in Ihre Warnmeldungen einbeziehen wollen.

- Betriebsbereit — Aktivieren Sie diese Option, um eine Benachrichtigung zu senden, wenn der SaaS-Kollektor nach einem Misserfolgsereignis wieder in Betrieb ist. Diese Benachrichtigung zeigt an, dass der SaaS-Kollektor wieder online ist und ordnungsgemäß läuft.

- Misserfolg — Wählen Sie diese Option, um eine Benachrichtigung zu senden, wenn ein Misserfolgsereignis eintritt. Eine Fehlerbenachrichtigung wird generiert, wenn 120 Minuten lang keine Heartbeat-Meldung vom SaaS-Kollektor empfangen wird.

- Unterdrückungszeit — ThreatSync+ wird weiter alle 120 Minuten Misserfolgsereignisse generieren, bis der SaaS-Kollektor wieder in Betrieb ist. Mit dem Unterdrückungs-Timer können Sie den Zeitraum zwischen aufeinanderfolgenden Misserfolgsbenachrichtigungen konfigurieren.

- Aktivieren Sie im Abschnitt Problembehebung die Kontrollkästchen neben den Blockieraktionen, die Sie in Ihre Warnmeldungen einbeziehen wollen.

- Benutzer blockieren

- Benutzer automatisch blockiert

- Benutzer manuell blockiert

- Blockierung des Benutzer manuell aufgehoben

- Benutzer blockieren

- Aktivieren Sie im Abschnitt Regeln die Kontrollkästchen neben den Regeln, für die Sie Regel-Warnmeldungen generieren wollen. Um Ihre Warnmeldungen zu bündeln, wählen Sie eine der folgenden Optionen aus der Dropdown-Liste Standard (Regel und Quelle):

- Regel — Alle Benachrichtigungen werden zusammen mit derselben Regel gebündelt.

- Regel und Quelle — Alle Benachrichtigungen werden gebündelt, wenn Regelname und Quelle identisch sind.

- Wählen Sie im Abschnitt Dauer eine Zeitdauer zwischen einer und zwölf Stunden für die Dauer der gebündelten Warnmeldungen aus. Die Standardeinstellung ist eine Stunde.

Weitere Informationen finden Sie unter Regeln der Ebene 1 für ThreatSync+ SaaS — Microsoft 365.

Benachrichtigungsrichtlinien konfigurieren

In WatchGuard Cloud können Sie Benachrichtigungsrichtlinien konfigurieren, um Warnmeldungen zu generieren und E-Mail-Benachrichtigungen für ThreatSync+ Aktivitäten zu senden. Benachrichtigungsrichtlinien erleichtern es Ihnen, auf aufkommende Bedrohungen in Ihrem Netzwerk zu reagieren.

Delivery Methods (Zustellmethoden)

Für jede Benachrichtigungsrichtlinie können Sie eine der folgenden Zustellmethoden auswählen:

- Keine — Die Richtlinie erzeugt eine Warnmeldung, die auf der Seite Warnmeldungen in WatchGuard Cloud aufgeführt wird.

- E-Mail — Die Richtlinie erzeugt eine Warnmeldung, die auf der Seite Warnmeldungen in WatchGuard Cloud aufgeführt wird, und sendet eine E-Mail-Benachrichtigung an die vorgegebenen Empfänger.

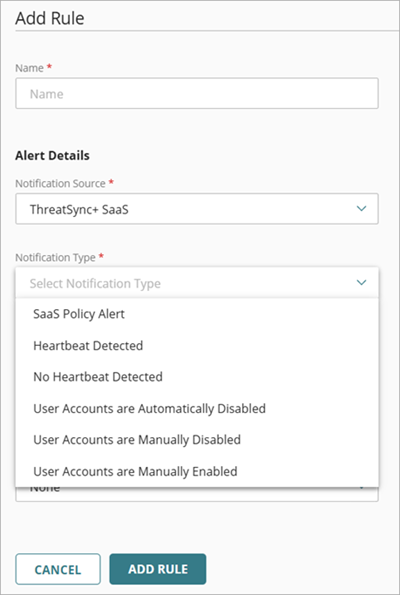

ThreatSync+ SaaS-Benachrichtigungsrichtlinie hinzufügen

So fügen Sie eine neue ThreatSync+ SaaS-Benachrichtigungsrichtlinie hinzu:

- Wählen Sie Administration > Benachrichtigungen.

- Wählen Sie die Registerkarte Richtlinien.

- Klicken Sie auf Richtlinie hinzufügen.

Die Seite Richtlinie hinzufügen wird geöffnet.

- Geben Sie auf der Seite Richtlinie hinzufügen im Textfeld Name einen Namen für Ihre Richtlinie ein.

- Wählen Sie in der Dropdown-Liste Benachrichtigungsquelle die Option ThreatSync+ SaaS aus.

- Wählen Sie aus der Dropdown-Liste Benachrichtigungstyp einen der folgenden ThreatSync+ SaaS-Benachrichtigungstypen aus:

- SaaS-Regel-Warnmeldung — Generiert eine Warnmeldung, wenn ThreatSync+ SaaS eine neue Regel-Warnmeldung für Ihr Konto generiert.

- Heartbeat erkannt — Generiert eine Warnmeldung, wenn ThreatSync+ SaaS einen Heartbeat von Ihrer SaaS-Integration erkennt. SaaS-Kollektoren kommunizieren alle 30 Minuten mit Microsoft 365, um zu bestätigen, dass die Integration ordnungsgemäß funktioniert.

- Kein Heartbeat erkannt — Generiert eine Warnmeldung, wenn ThreatSync+ SaaS 120 Minuten lang keinen Heartbeat von Ihrer SaaS-Integration erkennt.

- Benutzerkonten sind automatisch deaktiviert — Generiert eine Warnmeldung, wenn ein Microsoft 365-Benutzerkonto durch eine ThreatSync+ SaaS-Regel automatisch deaktiviert wird.

- Benutzerkonten sind manuell deaktiviert — Generiert eine Warnmeldung, wenn ein Microsoft 365-Benutzerkonto manuell deaktiviert wird.

- Benutzerkonten sind manuell aktiviert — Generiert eine Warnmeldung, wenn ein Microsoft 365-Benutzerkonto manuell aktiviert wird.

- (Optional) Geben Sie eine Beschreibung Ihrer Richtlinie ein.

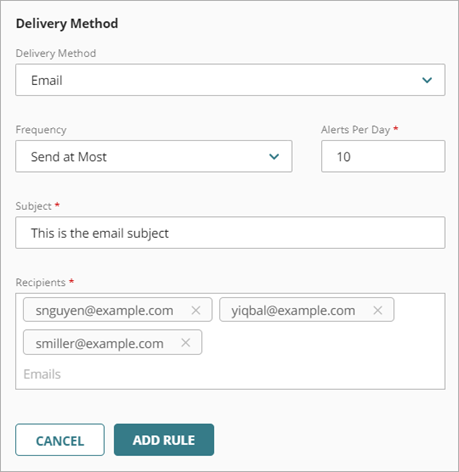

- So senden Sie eine E-Mail-Nachricht, wenn die Richtlinie eine Warnmeldung erzeugt:

- Wählen Sie in der Dropdown-Liste Zustellmethode die Option E-Mail.

- Konfigurieren Sie in der Dropdown-Liste Häufigkeit, wie viele E-Mails die Richtlinie pro Tag senden kann:

- Wählen Sie Alle Warnmeldungen senden, damit die Richtlinie für jede erzeugte Warnmeldung eine E-Mail-Nachricht sendet.

- Wählen Sie Sende höchstens, um zu beschränken, wie viele E-Mail-Nachrichten die Richtlinie pro Tag sendet. Geben Sie in das Textfeld Warnmeldungen pro Tag die maximale Anzahl der E-Mail-Nachrichten ein, die diese Richtlinie pro Tag senden kann. Sie können einen Wert von bis zu 20.000 Warnmeldungen pro Tag vorgeben.

- Geben Sie in das Textfeld Betreff die Betreffzeile für die E-Mail-Nachricht ein, die von dieser Richtlinie bei Erzeugung einer Warnmeldung gesendet wird.

- Geben Sie im Abschnitt Empfänger eine oder mehrere E-Mail-Adressen ein. Drücken Sie nach jeder E-Mail-Adresse die Enter-Taste oder trennen Sie die E-Mail-Adressen durch ein Leerzeichen, ein Komma oder ein Semikolon.

- Wählen Sie in der Dropdown-Liste Zustellmethode die Option E-Mail.

- Klicken Sie auf Richtlinie hinzufügen.

Geplante Berichte konfigurieren

Sie können verschiedene ThreatSync+ Berichte für die Ausführung in WatchGuard Cloud planen. Jeder geplante Bericht kann mehrere Berichte umfassen. WatchGuard Cloud sendet geplante Berichte als gezippte .PDF-E-Mail-Anhänge an die von Ihnen angegebenen Empfänger. Kürzlich erstellte Berichte sind auch in WatchGuard Cloud zum Download verfügbar.

Geplante Berichte hinzufügen

Sie können die tägliche, wöchentliche, monatliche oder sofortige Ausführung von Berichten planen. Bei täglichen, wöchentlichen und monatlichen Berichten bestimmt die Häufigkeit des Berichts auch den Datumsbereich für die im Bericht enthaltenen Daten. Beispielsweise beinhaltet ein wöchentlicher Bericht Daten, die von 00:00 UTC bis 23:59 UTC des angegebenen Zeitraums erfasst wurden.

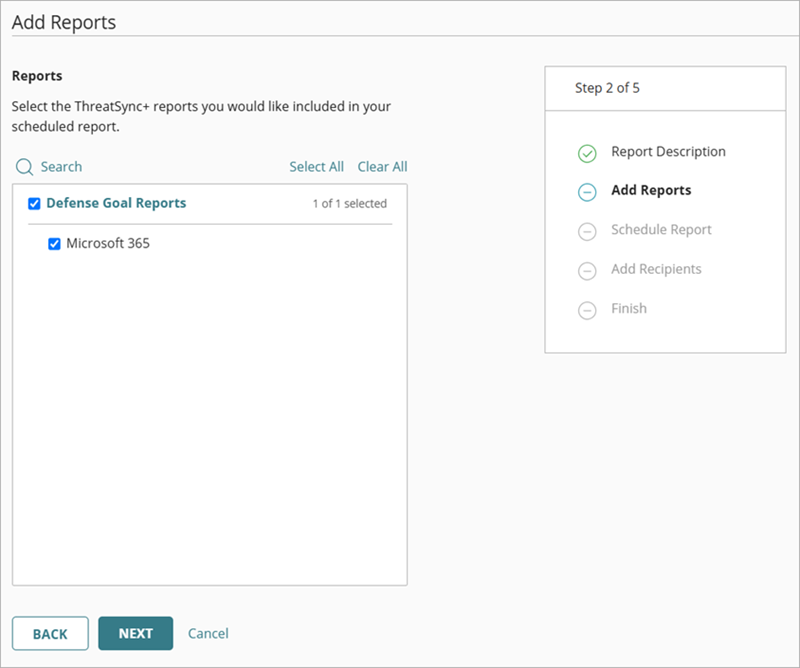

So fügen Sie einen geplanten Bericht hinzu:

- Klicken Sie auf Geplanten Bericht hinzufügen.

Der Create Schedule Wizard wird geöffnet und der Schritt für die Berichtsbeschreibung ist bereits ausgewählt.

- Geben Sie in das Textfeld Zeitplan Name einen Namen für den Bericht ein.

- Geben Sie in das Textfeld Beschreibung eine Beschreibung für den Bericht ein.

- Wählen Sie im Abschnitt Produkt oder Anwendung die Option ThreatSync+.

- Klicken Sie auf Weiter.

Die Seite Berichte hinzufügen wird geöffnet.

- Markieren Sie im Abschnitt Berichte das Kontrollkästchen für jeden Bericht, der in Ihrem geplanten Bericht enthalten sein soll. Um alle verfügbaren Berichte einzubeziehen, klicken Sie oben auf Alle auswählen.

- Klicken Sie auf Weiter.

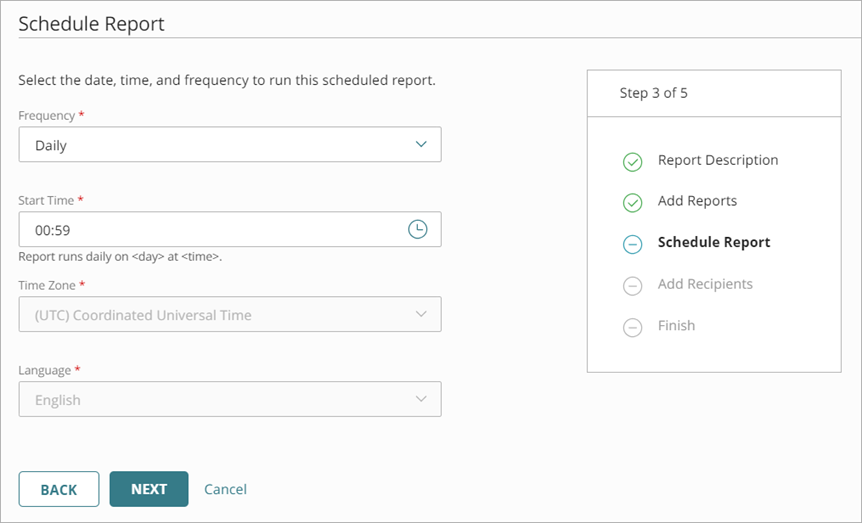

Die Seite Berichte planen wird geöffnet.

- Wählen Sie in der Dropdown-Liste Häufigkeit eine der folgenden Optionen aus, um festzulegen, wie oft der Bericht ausgeführt werden soll:

- Täglich — Der Bericht wird täglich ausgeführt und enthält Daten für die letzten 24 Stunden (von 00:00 bis 23:59 Uhr, angepasst an die jeweilige Zeitzone)

- Wöchentlich — Der Bericht wird wöchentlich ausgeführt und enthält Daten für die vergangene Woche (von Sonntag 00:00 bis Samstag 23:59 Uhr)

- Monatlich — Der Bericht wird monatlich ausgeführt und enthält Daten für den vergangenen Monat (von 00:00 Uhr des ersten Tags bis 23:59 Uhr des letzten Tags)

- Jetzt ausführen — Stellt den Bericht in die Warteschlange für den von Ihnen angegebenen Datumsbereich.

Die für das Erstellen und Versenden des Berichts benötigte Zeit hängt von den Arten der ausgewählten Berichte und der Position der Anfrage in der Verarbeitungswarteschlange ab.

- Für einen Wöchentlichen Bericht geben Sie den Wochentag an, an dem der Bericht ausgeführt werden soll.

- Für einen Monatlichen Bericht geben Sie den Tag des Monats an, an dem der Bericht ausgeführt werden soll.

- Um die Zeit auszuwählen, zu der der Bericht ausgeführt werden soll, klicken Sie im Textfeld Startzeit auf

.

.

Alternativ können Sie die Stunde und Minute des Tages, an dem der Bericht gestartet werden soll, auch im 24-Stunden-Format (HH:MM) im Textfeld Startzeit eingeben. - Klicken Sie auf Weiter.

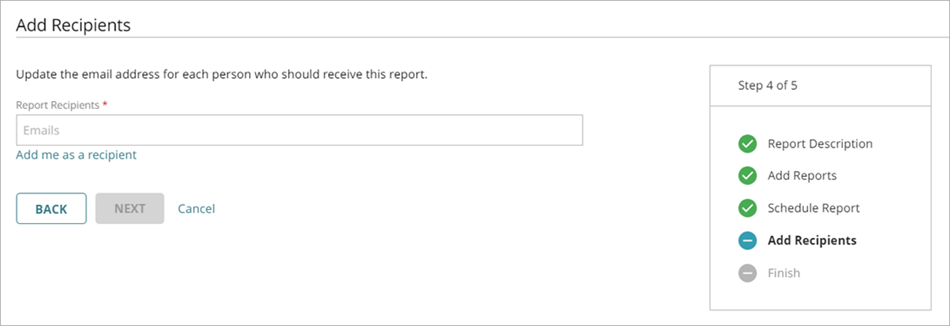

Der Schritt Empfänger hinzufügen wird geöffnet.

- Geben Sie im Textfeld Berichtsempfänger die E-Mail-Adressen der einzelnen Berichtsempfänger ein. Wenn Sie mehrere Adressen trennen müssen, können Sie ein Leerzeichen, ein Komma oder ein Semikolon verwenden. Drücken Sie auf Eingabe, um die angegebenen Adressen zur Empfängerliste hinzuzufügen.

Für den Versand per E-Mail müssen die Berichte kleiner als 10 MB sein. - Um sich selbst als Empfänger hinzuzufügen, klicken Sie auf Mich als Empfänger hinzufügen.

Die mit Ihrem WatchGuard Cloud-Konto verbundene E-Mail-Adresse wird in der Liste angezeigt. - Klicken Sie auf Weiter.

Nun wird die Seite Fertigstellen mit einer Zusammenfassung der Einstellungen für den geplanten Bericht angezeigt. - Klicken Sie auf Bericht speichern.

Der Bericht wird zur Liste der geplanten Berichte hinzugefügt.

Regel-Warnmeldungen überprüfen

Regel-Warnmeldungen informieren Sie über Benutzeraktivität, die nicht autorisiert oder unerwartet ist. Wenn Sie ThreatSync+ SaaS-Regeln konfigurieren, um die Zugriffsregeln Ihrer Organisation widerzuspiegeln, weist jede Regel-Warnmeldung, die Sie erhalten, auf einen Regelverstoß hin, der eine Bedrohung für Ihre Organisation darstellen könnte.

Wenn Sie ThreatSync+ SaaS erstmalig einrichten, wird eine Untergruppe von Regeln standardmäßig aktiviert. Diese sind durch das Tag Ebene 1 gekennzeichnet und generieren automatisch Regel-Warnmeldungen. Zu Ebene 1 gehören Microsoft 365-Regeln. Diese Standard-Regel-Warnmeldungen spiegeln die Bedrohungen und Schwachstellen wider, die am häufigsten auftreten und am leichtesten zu beheben sind. Weitere Informationen finden Sie unter Regeln der Ebene 1 für ThreatSync+ SaaS — Microsoft 365.

Wir empfehlen Ihnen, mindestens zwei Tage nach Aktivieren von ThreatSync+ SaaS zu warten, um Ihre Regel-Warnmeldungen zu überprüfen.

So überprüfen Sie Regel-Warnmeldungen:

- Wählen Sie Überwachen > ThreatSync+ > Regel-Warnmeldungen.

- Um nur die Warnmeldungen von aktiven Regeln anzuzeigen, deaktivieren Sie in der Dropdown-Liste Status-Typen das Kontrollkästchen Nicht aktiv.

- Um detaillierte Informationen zu jeder Regel-Warnmeldung anzuzeigen, klicken Sie auf einen Regelnamen, um zur Seite Regel-Warnmeldungsdetails zu gelangen.

Die Seite Regel-Warnmeldung-Details zeigt eine Zusammenfassung der Regel-Warnmeldungen nach Benutzer, Wichtigkeit, der Bedrohungsbewertung und der mit der Regel verknüpften Tags.

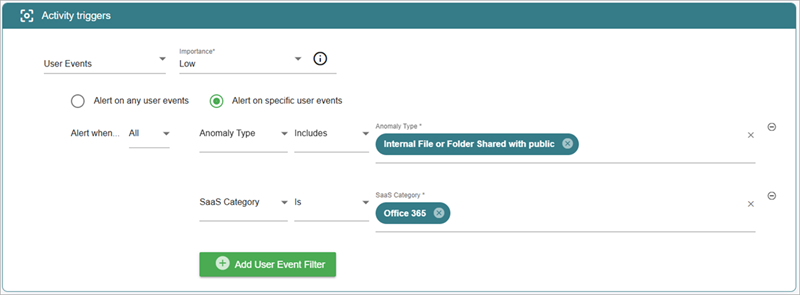

Sie können die Regel-Konfigurationsdetails in der Dropdown-Liste Regeloptionen verfeinern ändern:

- Aktivitätsauslöser verfeinern — Aktivitätsauslöser bewerten Ereignisprotokolle anhand einer Regel und generieren eine Warnmeldung, wenn spezifische Bedingungen erfüllt sind. Sie können diese Bedingungen in der Regelkonfiguration verfeinern.

- Zonen verfeinern — Sie können Änderungen an der Zonendefinition oder der verknüpften Richtlinie vornehmen. Weitere Informationen finden Sie unter ThreatSync+ Zonen verwalten.

Weitere Informationen finden Sie unter ThreatSync+ Regeln konfigurieren.

Microsoft 365-Verteidigungszielbericht überprüfen

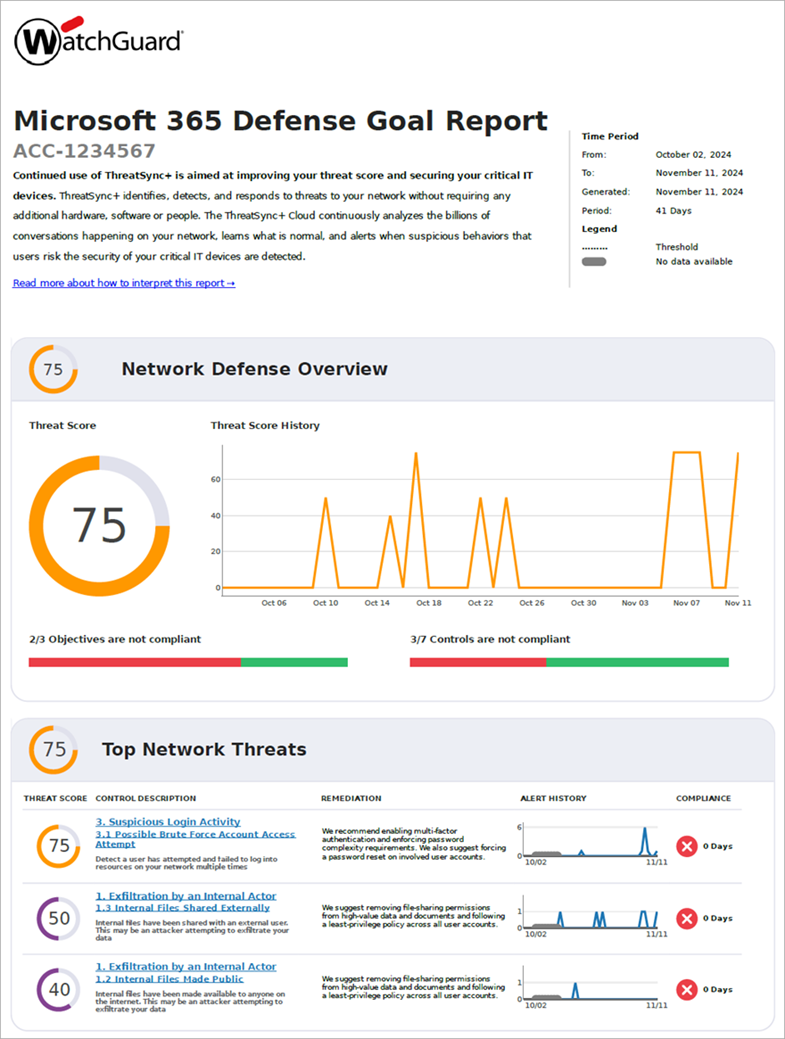

Der ThreatSync+ SaaS Microsoft 365-Verteidigungszielbericht basiert auf den bewährten Praktiken und Empfehlungen der Cybersecurity and Infrastructure Security Agency (CISA) für die Microsoft 365-Sicherheit.

Der Microsoft 365-Verteidigungszielbericht überwacht Ihr Netzwerk und Ihre Benutzeraktivität auf Schwachstellen, die Ihre Organisation gefährden können. Dieser Bericht zeigt eine Zusammenfassung der Kontrollen, die ThreatSync+ SaaS überwacht, um Bedrohungen zu verhindern. Jede im Bericht enthaltene Kontrolle basiert auf einer ThreatSync+ SaaS-Regel.

Um einen Microsoft 365-Verteidigungszielbericht zu generieren, gehen Sie zu Geplante Berichte konfigurieren.

Weitere Informationen finden Sie unter Microsoft 365-Verteidigungszielbericht.

Über die ThreatSync+ SaaS-Integration — Microsoft 365

ThreatSync+ SaaS konfigurieren

ThreatSync+ Warnmeldungs- und Benachrichtigungsrichtlinien konfigurieren