Gilt für: ThreatSync+ SaaS

Um die Auswirkung einer von ThreatSync+ SaaS erkannten Bedrohung besser zu verstehen, können Sie Rohprotokolldaten anzeigen, die ThreatSync+ von Microsoft 365 empfängt. Die Seite Rohprotokolle durchsuchen zeigt Details über Microsoft 365 Dokumenten- und Benutzerzugriffsprotokolle. Sie können die Informationen auf dieser Seite nutzen, um Microsoft 365-Rohprotokolle in der ThreatSync+ Verwaltungsoberfläche zu durchsuchen, zu sortieren und zu filtern.

Diese Seite ist nur mit einer ThreatSync+ SaaS-Lizenz verfügbar. Weitere Informationen finden Sie unter Über ThreatSync+ SaaS-Lizenzen.

So öffnen Sie die Seite Rohprotokolle durchsuchen in der ThreatSync+ Verwaltungsoberfläche:

- Wählen Sie Überwachung > ThreatSync+ > Rohprotokolle durchsuchen.

Die Seite Rohprotokolle durchsuchen wird geöffnet und zeigt standardmäßig die Registerkarte Microsoft 365-Dokumentenprotokolle.

Sie können nach zwei Typen von Protokollen suchen, die ThreatSync+ von Microsoft 365 empfängt:

- Microsoft 365 Dokumentenprotokolle — Datei- und Ordnerprotokolle. Beispielsweise SharePoint und SharePoint-Dateioperationen wie bearbeitete Datei oder Datei, auf die zugegriffen wurde.

- Microsoft 365 ID-Zugriffsprotokolle — Benutzeraktivität und -ereignisse. Beispielsweise fehlgeschlagene Benutzeranmeldung oder Benutzer-Passwort zurücksetzen.

Zeitraum ändern

Standardmäßig zeigt die Rohprotokollliste die von ThreatSync+ in den letzten vier Stunden empfangenen Microsoft 365-Protokolle. Sie können Rohprotokolle für einen anderen Zeitraum anzeigen.

Um die Rohprotokollliste nach Zeitraum zu filtern, wählen Sie einen Zeitraum oder klicken Sie auf Benutzerdefiniert, um einen individuellen Zeitraum festzulegen.

Suchkriterien

Wählen Sie auf der Registerkarte Microsoft 365-Dokumentenprotokolle oder der Registerkarte Microsoft 365 ID-Zugriffsprotokolle Suchkriterien, nach denen Ihre Ergebnisse gefiltert werden sollen:

Die verfügbaren Suchoptionen hängen von den Daten ab, die ThreatSync+ von Microsoft 365 empfängt.

- Benutzer — Spezifische Benutzer, für die Sie Rohprotokollaufzeichnungen durchsuchen wollen.

- Quelle — Die Quelle der Rohprotokolle. Beispielsweise Office 365.

- Datensatztyp — Der Typ des Datensatzes, den Sie für das Filtern der Ergebnisse verwenden wollen. Beispielsweise SharePoint-Ereignisse oder Dateioperationen. Weitere Informationen über die Datensatztypen finden Sie in der Microsoft-Dokumentation.

- Operation — Der Typ der Aktion, für den Sie Protokolle anzeigen wollen. Beispielsweise eine Datei, die hochgeladen oder bearbeitet wurde.

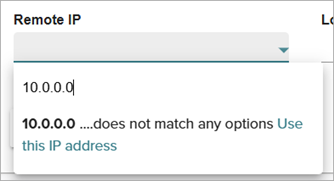

- Remote-IP — Die mit der Aktion im Protokoll verknüpfte Remote-IP-Adresse. Sie können im Textfeld Suche in der Dropdown-Liste Ihre eigene IP-Adresse zur Liste manuell hinzufügen. Geben Sie Ihre IP-Adresse ein und klicken Sie auf Diese IP-Adresse verwenden.

- Ort — Stadt, Bundesland oder Provinz, aus der die Protokollaktivität stammt.

- Land — Das Land, aus dem die Protokollaktivität stammt.

Rohprotokolldetails suchen

Um die Details für ein spezifisches Protokoll anzuzeigen, klicken Sie auf das Protokoll in der Liste. Sie können Rohprotokolldaten in Tabellen- oder JSON-Format anzeigen.

Weitere Informationen über Microsoft 365-Protokolle finden Sie unter Auditprotokoll durchsuchen in der Microsoft-Dokumentation.

Rohprotokolle von Regel-Warnmeldungen aus durchsuchen

Wenn Sie auf der Seite Regel-Warnmeldungsdetails Benutzer-Ereignisse anzeigen, können Sie die Seite Rohprotokolle durchsuchen vom Feld Bekannte Akteure aus öffnen.

So öffnen Sie die Seite Rohprotokolle durchsuchen über das Feld Bekannte Akteure:

- Wählen Sie auf der Dropdown-Liste Benutzer-Ereignisse entweder Datei- und Ordnerereignisse oder Anmeldeereignisse aus.

- Wählen Sie ein Datum und einen Zeitraum aus.

- Wählen Sie eine SaaS-Kategorie. Beispielsweise Office 365.

- Klicken Sie auf Rohprotokolle durchsuchen.

Wenn Sie im Fenster Bekannte Akteure auf Rohprotokolle durchsuchen klicken, wird die Seite Rohprotokolle durchsuchen geöffnet. Die von Ihnen auf der Seite Regel-Warnmeldungen angegebenen Filter Benutzerdatentyp, Datum und Zeit sind bereits angewendet.

Beispielsweise zeigt dieses Bild alle Anmeldeereignisse für den Zeitraum vom 1. Januar 2025 bis zum 5. Februar 2025.

Weitere Informationen zu Regel-Warnmeldungen finden Sie unter Über Regel-Warnmeldungen.