Gilt für: Cloud-verwaltete Fireboxen

Bei Cloud-verwalteten Fireboxen können Sie das Blockieren von Netzwerken mit diesen Security Services aktivieren und konfigurieren:

- Botnet Detection

- Intrusion Prevention Services

- Tor Exit Node Blocking

Sie können diese Security Services zwar global aktivieren, sodass alle Regeln sie erzwingen, aber Sie können Intrusion Prevention Services oder Botnet Detection nicht auf Regelebene aktivieren oder deaktivieren.

Bei Netzwerk-Blockierungsdiensten gelten die konfigurierten Einstellungen für alle Regeln, in denen diese Dienste aktiviert sind. Weitere Informationen finden Sie unter Security Services in einer Firewall-Regel konfigurieren.

Sie können Ports und Seiten auch manuell blockieren. Weitere Informationen finden Sie unter Blockierte Seiten und blockierte Ports hinzufügen.

Botnet Detection aktivieren

Ein Botnet besteht aus einer großen Anzahl mit Malware infizierter Client-Computer, die von einem entfernten Server kontrolliert und zur Durchführung bösartiger Handlungen verwendet werden. Der Security Service Botnet Detection fügt eine Liste bekannter IP-Adressen von Botnet-Sites zur Liste Blockierte Seiten hinzu, sodass die Firebox diese Seiten auf Paketebene blockieren kann.

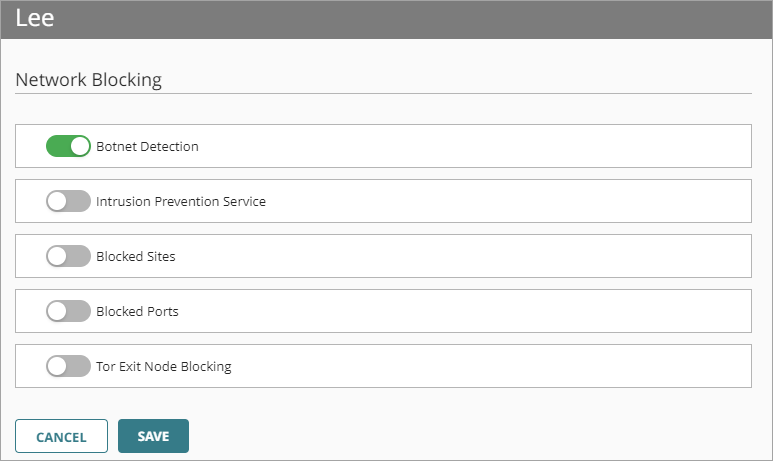

Botnet Detection aktivieren:

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie eine Cloud-verwaltete Firebox.

Status und Einstellungen für die ausgewählte Firebox werden angezeigt. - Wählen Sie Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet und zeigt die Security Services der WatchGuard Cloud an. - Klicken Sie auf die Kachel Netzwerk-Blockierung.

Die Seite Netzwerk-Blockierung wird geöffnet.

- Aktivieren Sie Botnet Detection.

- Klicken Sie auf Speichern, um Konfigurationsänderungen in der Cloud zu speichern.

Intrusion Prevention Services konfigurieren

Intrusion Prevention Services (IPS) verwenden Signaturen, um Echtzeitschutz vor Netzwerk-Angriffen wie Spyware, SQL-Injektionen, Cross-Site Scripting und Pufferüberläufen zu bieten. Konfigurieren Sie die Aktionen, die IPS durchführt, wenn es eine Bedrohung erkennt, sowie die Art des Scans.

IPS verwendet nach seiner Aktivierung automatisch die neuesten Signaturen.

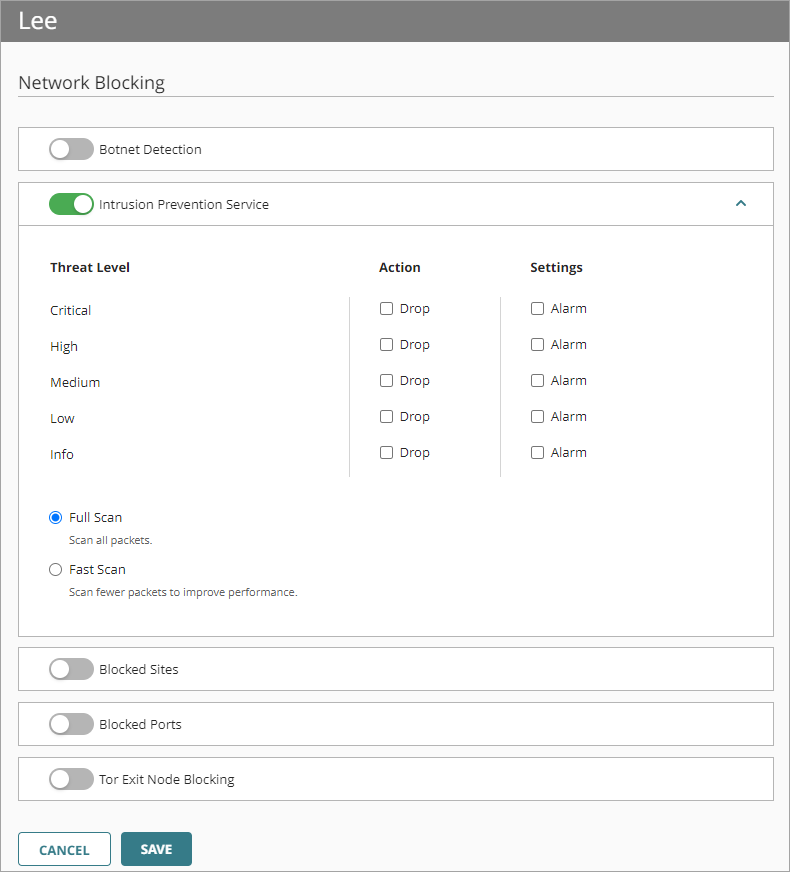

So konfigurieren Sie Intrusion Prevention Services:

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie eine Cloud-verwaltete Firebox.

Status und Einstellungen für die ausgewählte Firebox werden angezeigt. - Wählen Sie Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet und zeigt die Security Services der WatchGuard Cloud an. - Klicken Sie auf die Kachel Netzwerk-Blockierung.

Die Seite Netzwerk-Blockierung wird geöffnet.

- Aktivieren Sie Intrusion Prevention Services.

- Aktivieren Sie in der Spalte Aktionen das Kontrollkästchen Trennen für jeden Sicherheitsbedrohungslevel (Status), für den Sie die Verbindung trennen möchten. Es gibt 5 Ebenen für Sicherheitsbedrohungslevel, von der höchsten bis zur niedrigsten:

- Kritisch

- Hoch

- Mittel

- Niedrig

- Infos

- Um einen Alarm für den Sicherheitsbedrohungslevel zu erzeugen, aktivieren Sie das Kontrollkästchen Alarm.

Wenn Sie keinen Alarm einstellen möchten, löschen Sie das Kontrollkästchen Alarm für diesen Status. - Wählen Sie den zu verwendenden Scan-Modus:

- Vollständiger Scan — Scannt alle Pakete für Regeln, in denen IPS aktiviert ist

Wir empfehlen in den meisten Umgebungen den Vollständiger Scan-Modus. - Schnellscan — Scannt weniger Pakete

Der Schnellscan-Modus untersucht einen kleineren Teil jeder Datei, der in den meisten Fällen ausreicht, um alle Bedrohungen zu identifizieren, und bietet eine bessere IPS-Performance.

- Vollständiger Scan — Scannt alle Pakete für Regeln, in denen IPS aktiviert ist

- Klicken Sie auf Speichern, um Konfigurationsänderungen in der Cloud zu speichern.

Tor Exit Node Blocking aktivieren

Die Tor-Software bietet Benutzern Anonymität durch das Übertragen verschlüsselter Daten über ein Netzwerk aus Tor-Servern. Ein Tor-Ausgangsknoten ist der letzte Knoten, der Tor-Datenverkehr zu einem Ziel leitet. Da Tor-Datenverkehr manchmal bösartig sein kann, können Sie den Dienst Tor Exit Node Blocking nutzen, um eingehenden Datenverkehr vom Tor-Ausgangsknoten zur Firebox zu blockieren (Fireware v12.8.1 und höher und Fireware v12.5.10 und höher). Die Firebox erkennt diesen Datenverkehr anhand einer Datenbank mit den IP-Adressen von Tor-Ausgangsknoten. Sie können den Dienst Tor Exit Node Blocking auch deaktivieren, wenn Sie aus legitimen Gründen Tor-Ausgangsknoten-Datenverkehr nicht blockieren möchten.

Wenn Sie mit aktivierter Botnet Detection erstmalig ein Upgrade auf eine Fireware-Version mit Unterstützung von Tor Exit Node Blocking durchführen, wird im Rahmen des Upgrade-Prozesses die Funktion Tor Exit Node Blocking standardmäßig aktiviert und auf alle Regeln angewendet.

Informationen zum Deaktivieren von Tor Exit Node Blocking für einzelne Regeln finden Sie unter Security Services in einer Firewall-Regel konfigurieren.

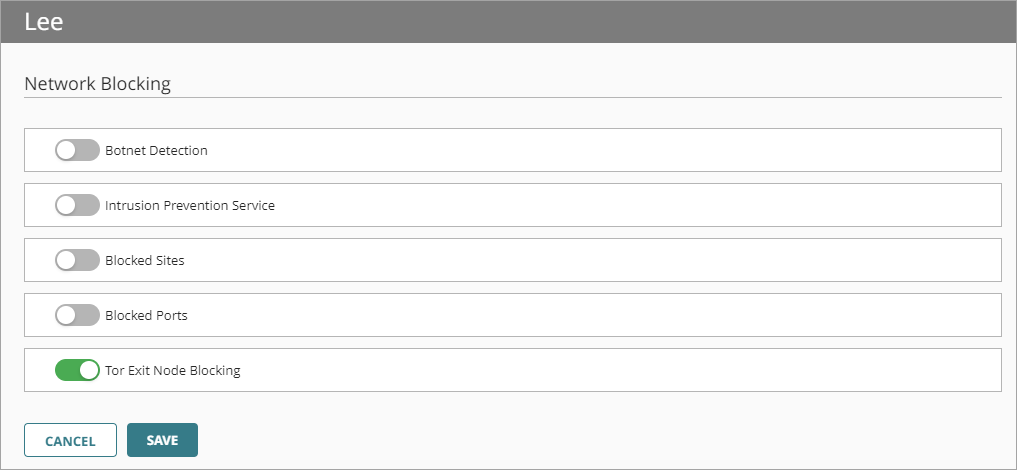

So aktivieren Sie Tor Exit Node Blocking global für alle Regeln:

- Wählen Sie Konfigurieren > Geräte.

- Wählen Sie eine Cloud-verwaltete Firebox.

Status und Einstellungen für die ausgewählte Firebox werden angezeigt. - Wählen Sie Gerätekonfiguration.

Die Seite Gerätekonfiguration wird geöffnet und zeigt die Security Services der WatchGuard Cloud an.

- Klicken Sie auf die Kachel Netzwerk-Blockierung.

Die Seite Netzwerk-Blockierung wird geöffnet.

- Aktivieren Sie Tor Exit Node Blocking.

Die Funktion blockiert den eingehenden Datenverkehr von Tor-Ausgangsknoten für alle Regeln. - Klicken Sie auf Speichern, um Konfigurationsänderungen in der Cloud zu speichern.

Wenn Sie Tor Exit Node Blocking global aktivieren, wird der Dienst automatisch in allen Regeln aktiviert, außer Sie haben die Funktion in einer spezifischen Regel deaktiviert. Informationen zum Konfigurieren der Funktion für eine spezifische Regel finden Sie unter Security Services in einer Firewall-Regel konfigurieren.

Wenn Sie Tor Exit Node Blocking global deaktivieren, wird der Dienst automatisch in allen Regeln deaktiviert.

Cloud-verwaltete Fireboxen zu WatchGuard Cloud hinzufügen