Gilt für: WatchGuard Core MDR for Microsoft

Wenn Sie eine WatchGuard Core MDR for Microsoft-Lizenz besitzen und das WatchGuard SOC-Team zur Überwachung von Microsoft Defender for Endpoints in Ihrer Umgebung aktivieren möchten, führen Sie die Schritte der folgenden Anleitungen aus:

- Vorhandensein der notwendigen Microsoft-Lizenzen prüfen

- Berechtigungen für die WatchGuard MDR for MS Defender-Anwendung erteilen

- Zugriff auf Microsoft Defender for Endpoints gewähren

- Erweiterte Funktionen in Microsoft Defender for Endpoints aktivieren

- Onboarding-Formulare ausfüllen

Vorhandensein der notwendigen Microsoft-Lizenzen prüfen

Microsoft bietet verschiedene Microsoft Defender for Endpoint-Versionen und -Lizenzen an.

WatchGuard Core MDR for Microsoft setzt voraus, dass Sie die folgenden Microsoft-Lizenzen besitzen:

Erforderliche Microsoft-Lizenzen für Endpoints

Jeder Endpoint, für den Sie eine Überwachung durch WatchGuard SOC wünschen, muss eine Defender for Endpoint P1- oder eine Defender for Endpoint P2-Lizenz besitzen.

Erforderliche Microsoft-Lizenzen für SOC-Zugriff

Um WatchGuard SOC-Analysten als externen Benutzern Zugriff auf Ihr Microsoft Defender-Dashboard zu gewähren, müssen Sie über mindestens vier Entra ID Plan 2-Lizenzen verfügen.

So rufen Sie Microsoft-Subscription-Lizenzen auf:

- Gehen Sie zu portal.office.com und melden Sie sich mit einem globalen Administratorkonto an.

- Klicken Sie in der oberen Ecke links auf

.

. - Wählen Sie die Admin-App.

- Wählen Sie im linken Navigationsmenü Rechnungen > Lizenzen.

- Ihre Lizenzen werden auf der Registerkarte Abonnements angezeigt.

Diese Tabelle führt die Microsoft-Abonnements auf, die von WatchGuard Core MDR for Microsoft unterstützt werden. Außerdem wird angezeigt, welche erforderlichen Microsoft-Lizenzen in jedem Abonnement für die WatchGuard Core MDR for Microsoft-Implementierung enthalten sind. Sie sehen zudem, welche zusätzlichen Microsoft-Lizenzen benötigt und gekauft werden müssen:

| Microsoft-Abonnement | Verfügbar mit Microsoft-Abonnement für MDR-Implementierung | Obligatorische Add-ons | Optionale Add-ons |

|---|---|---|---|

|

Microsoft 365 Enterprise E3 |

Telemetrie-Aufnahme — Defender for Endpoint Plan 1 SOC-Team-Zugriff — Entra ID Plan 1 (Azure/EMS) |

SOC-Team-Zugriff — Entra ID Plan 2 (Azure/EMS) |

Defender for Servers |

|

Microsoft 365 Enterprise E5 |

Telemetrie-Aufnahme — Defender for Endpoint Plan 2 SOC-Team-Zugriff — Entra ID Plan 2 (Azure/EMS) |

Keine |

Defender for Servers |

|

Microsoft 365 Business Premium |

Telemetrie-Aufnahme — Defender for Endpoint Plan 1 + Plan 2 SOC-Team-Zugriff — Entra ID Plan 1 (Azure/EMS) |

SOC-Team-Zugriff — Entra ID Plan 2 (Azure/EMS) |

Defender for Servers |

Wenden Sie sich an Ihren Microsoft-Anbieter, um sicherzustellen, dass Sie über die richtigen Lizenzen verfügen.

Während Microsoft 365 Enterprise E3- und Microsoft 365 Business Premium-Lizenzen eine rollenbasierte Zugriffskontrolle über Microsoft Entra ID unterstützen, müssen Sie für den Zugriff durch SOC-Analysten eine Sicherheitsgruppe erstellen und jedem Mitglied dieser Gruppe die Rolle als Sicherheitsoperator zuweisen.

Weitere Informationen zu den Funktionen für die verschiedene Microsoft-Lizenzen finden Sie unter Microsoft Defender for Business und Endpoints P1 und P2 in der Microsoft-Dokumentation.

Berechtigungen für die WatchGuard MDR for MS Defender-Anwendung erteilen

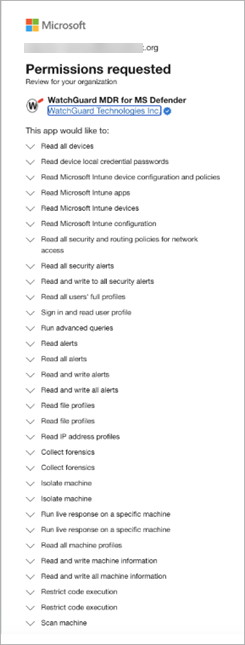

Damit WatchGuard MDR Ihre Endpoints überwachen kann, müssen Sie der WatchGuard MDR for MS Defender-Anwendung genehmigen, sich mit Ihrer Azure Cloud-Umgebung zu verbinden.

So ermöglichen Sie der WatchGuard MDR for MS Defender-Anwendung, sich mit Ihrer Azure Cloud-Umgebung zu verbinden:

-

Gehen Sie zu WatchGuard MDR for MS Defender genehmigen und melden Sie sich mit einem globalen Microsoft Azure-Administratorkonto in Ihrer Microsoft-Umgebung an.

Das Dialogfeld Berechtigungen erforderlich wird geöffnet.

- Klicken Sie auf Akzeptieren.

- Gehen Sie zu Microsoft Entra ID > Eigenschaften und suchen Sie Ihre Mandanten-ID.

- Kopieren Sie Ihre Mandanten-ID, um sie später in diesen Anweisungen zu verwenden.

Zugriff auf Microsoft Defender for Endpoints gewähren

Führen Sie die Schritte der folgenden Anweisungen aus, um den Zugriff auf Microsoft Defender for Endpoints zu aktivieren:

- Verbundene Organisationen in Entra ID erstellen

- Sicherheitsgruppen in Entra ID erstellen

- Kataloge in Entra ID erstellen

- Zugriffspakete in der Berechtigungsverwaltung (Microsoft Defender for Endpoint P1, P2 und Defender for Business) erstellen

Verbundene Organisationen in Entra ID erstellen

Erstellen Sie in Entra ID eine verbundene Organisation für WatchGuard, um zu beschränken, wer Zugriff auf das Zugriffspaket anfordern kann.

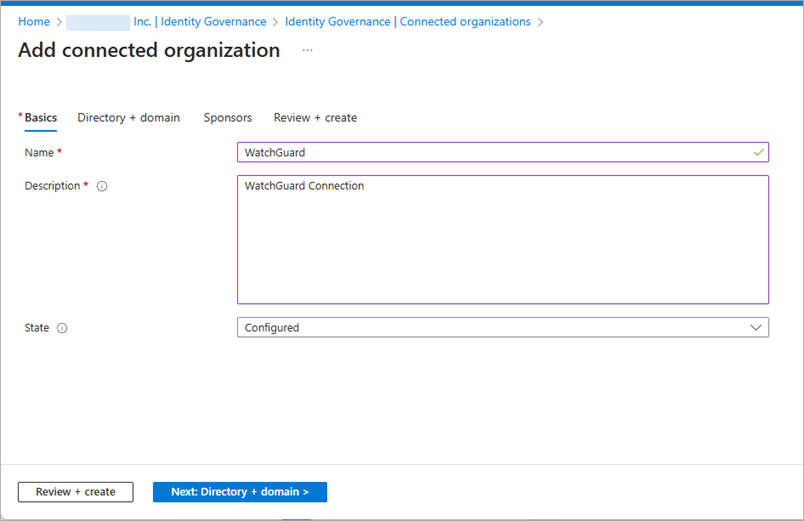

So erstellen Sie eine verbundene Organisation:

- Gehen Sie zum Microsoft Azure Portal auf portal.azure.com und melden Sie sich mit einem globalen Administratorkonto an.

- Gehen Sie zu Microsoft Entra ID > Verwalten > Identity Governance > Berechtigungsverwaltung > Verbundene Organisationen > Verbundene Organisation hinzufügen.

Die Seite Verbundene Organisation hinzufügen wird geöffnet.

- Geben Sie in das Textfeld Name WatchGuard ein.

- Geben Sie in das Textfeld Beschreibung WatchGuard Connection ein.

- Wählen Sie in der Dropdown-Liste Status die Option Konfiguriert aus. Weitere Informationen zu Statuseigenschaften finden Sie unter Statuseigenschaft verbundener Organisationen in der Microsoft-Dokumentation.

- Klicken Sie auf Weiter: Verzeichnis + Domäne.

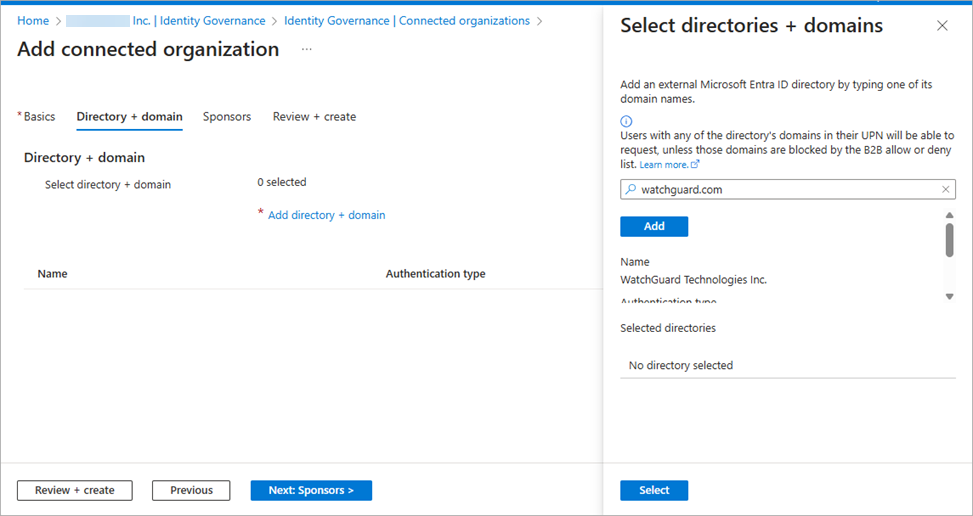

- Klicken Sie auf Verzeichnis + Domäne hinzufügen.

Die Seite Verzeichnisse + Domänen auswählen wird geöffnet.

- Suchen Sie im Suchfeld nach watchguard.com. Klicken Sie auf Hinzufügen > Auswählen.

- Wählen Sie die Registerkarte Prüfen + Erstellen.

- Überprüfen Sie die Einstellungen der Organisation und klicken Sie auf Erstellen.

Sicherheitsgruppen in Entra ID erstellen

Microsoft verwendet Entra ID-Gruppen zur Verwaltung von Benutzern, die denselben Zugriff und dieselben Berechtigungen auf Ressourcen benötigen, z. B. potenziell eingeschränkte Apps und Dienste.

Um Sicherheitsgruppen zu erstellen, führen Sie die Schritte der folgenden Anweisungen für Ihr Microsoft-Abonnement und Ihre Microsoft-Lizenz aus:

- Sicherheitsgruppen für Microsoft 365 (E5-Lizenz) erstellen

- Eine Sicherheitsgruppe für Microsoft Defender (E3- und Defender for Business-Lizenz) erstellen

Sicherheitsgruppen für Microsoft 365 (E5-Lizenz) erstellen

Im Azure Entra ID-Portal können Sie eine Basisgruppe erstellen und gleichzeitig Ihre Mitglieder hinzufügen. Zu den Entra ID-Rollen, die Gruppen verwalten können, gehören:

- Gruppenadministrator

- Benutzeradministrator

- Administrator für privilegierte Rollen

- Globaler Administrator

Gruppen bieten die Berechtigung zur Interaktion mit Microsoft Defender for Endpoint. Prüfen Sie die Entra ID-Rollen für die Gruppenverwaltung unter Rollen mit den geringsten Berechtigungen nach Aufgabe in Microsoft Entra ID der Microsoft-Dokumentation.

Wenn Sie über eine Lizenz für Microsoft 365 E5 verfügen, müssen Sie folgende Gruppen erstellen:

- SOC-Analysten

- SOC-Genehmiger

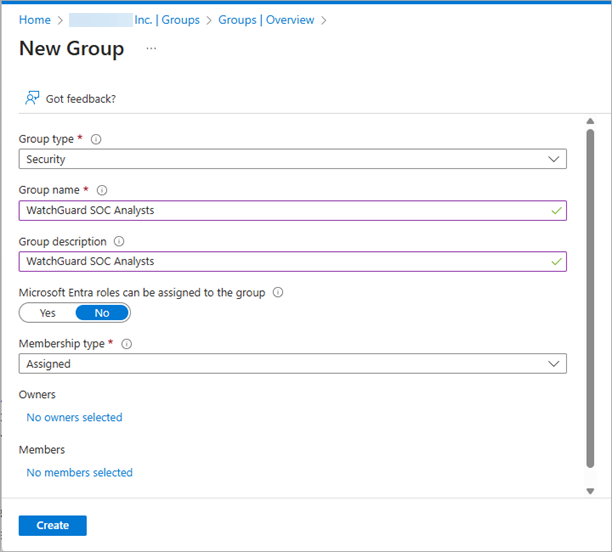

So erstellen Sie Gruppen und fügen Mitglieder hinzu:

- Gehen Sie zum Microsoft Azure Portal auf portal.azure.com und melden Sie sich mit einem globalen Administratorkonto an.

- Gehen Sie zu Azure Entra ID > Gruppen > Neue Gruppe.

Das Dialogfeld Neue Gruppe wird geöffnet.

- Konfigurieren Sie die folgenden Optionen für die Gruppe WatchGuard SOC-Analysten:

- Gruppentyp — Sicherheit

- Gruppenname — WatchGuard SOC-Analysten

- Gruppenbeschreibung — WatchGuard SOC-Analysten

- Entra ID-Rollen dürfen der Gruppe zugewiesen werden — Nein

- Mitgliedertyp — Zugewiesen

- Owner — Owner oder Mitglieder optional hinzufügen. Sie können Mitglieder und Owner auch hinzufügen, nachdem Sie die Gruppe erstellt haben.

Um diese Gruppe später mit Daten zu füllen, senden Sie Einladungen an die WatchGuard SOC-Analysten, die von den Mitgliedern der Gruppe SOC-Genehmiger autorisiert wurden.

- Klicken Sie auf Erstellen.

- Klicken Sie auf Neue Gruppe.

Das Dialogfeld Neue Gruppe wird geöffnet. - Konfigurieren Sie die folgenden Optionen für die Gruppe WatchGuard SOC-Genehmiger:

- Gruppentyp — Sicherheit

- Gruppenname — WatchGuard SOC-Genehmiger

- Gruppenbeschreibung — WatchGuard SOC-Genehmiger

- Entra ID-Rollen dürfen der Gruppe zugewiesen werden — Nein

- Mitgliedertyp — Zugewiesen

- Owner – Nachdem Sie die Gruppe erstellt und die verbundene Organisation festgelegt haben, wenden Sie sich an Ihren WatchGuard-Vertreter, um die Kontaktinformationen der Mitglieder für diese Gruppe zu erhalten.

Die Mitglieder, die Sie hier hinzufügen, sind die ursprünglichen Genehmiger der SOC-Teammitglieder. Dies ist eine kleine Benutzergruppe, die den Zugriff auf Mitglieder der WatchGuard SOC-Analystengruppe genehmigt.

Nachdem Sie die Gruppe erstellt und die verbundene Organisation festgelegt haben, wenden Sie sich an Ihren Sales Engineer, um die Kontaktinformationen der Mitglieder für diese Gruppe zu erhalten.

Benutzerdefinierte Rolle für Microsoft 365 (E5-Lizenz) erstellen

So erstellen Sie eine benutzerdefinierte Rolle:

Mit einer Microsoft Defender for Business- und einer E3-Lizenz müssen Sie lediglich eine benutzerdefinierte Rolle für WatchGuard SOC-Analysten erstellen.

So erstellen Sie Gruppen und fügen Mitglieder hinzu:

- Melden Sie sich bei Microsoft Security an und gehen Sie zu Einstellungen > Microsoft Defender XDR.

Die Seite Microsoft Defender XDR wird geöffnet.

Wenn Microsoft Defender XDR im Einstellungsmenü nicht verfügbar ist, müssen Sie eine EMS-Lizenz von Microsoft erwerben.

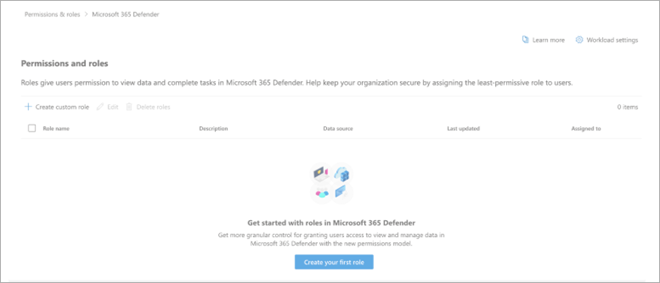

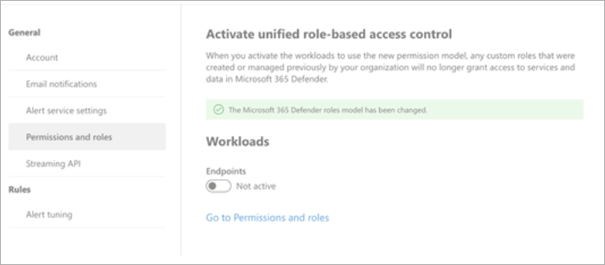

- Wählen Sie im linken Navigationsmenü Berechtigungen und Rollen.

Die Seite Vereinheitlichte rollenbasierte Zugriffssteuerung (RBAC) aktivieren wird geöffnet.

Aktivieren Sie keine Workloads. Diese Option gilt nicht für Rollen und Berechtigungen speziell für Microsoft Defender-Endpoints.

- Klicken Sie auf Zu Berechtigungen und Rollen.

Die Seite Berechtigungen und Rollen wird geöffnet.

- Klicken Sie auf Erste Rolle erstellen.

Die Seite Erste Rolle erstellen wird geöffnet. - Geben Sie in das Textfeld Rollen-Name WatchGuard SOC-Analysten ein.

- Geben Sie in das Textfeld Beschreibung WatchGuard SOC-Analysten ein.

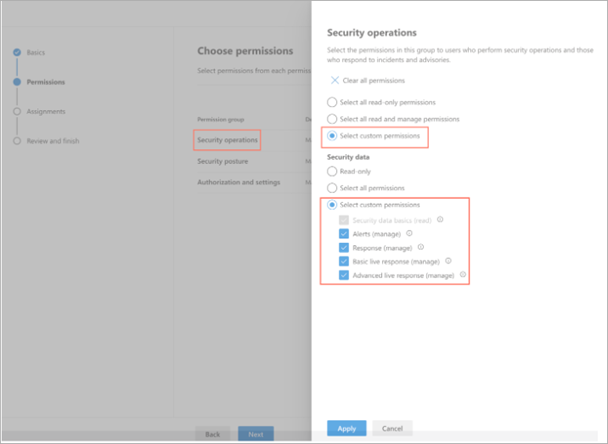

- Wählen Sie im Menü Berechtigungen auswählen die Option Security Operations.

Die Security Operations-Einstellungen werden geöffnet.

- Wählen Sie Benutzerdefinierte Berechtigungen auswählen.

- Aktivieren Sie in der Liste Sicherheitsdaten > Benutzerdefinierte Berechtigungen auswählen die folgenden Kontrollkästchen:

- Grundlagen zu Sicherheitsdaten (Lesen)

- Warnmeldungen (Verwalten)

- Antworten (Verwalten)

- Grundlegende Liveantworten (Verwalten)

- Erweiterte Liveantworten (Verwalten)

- Klicken Sie auf Anwenden.

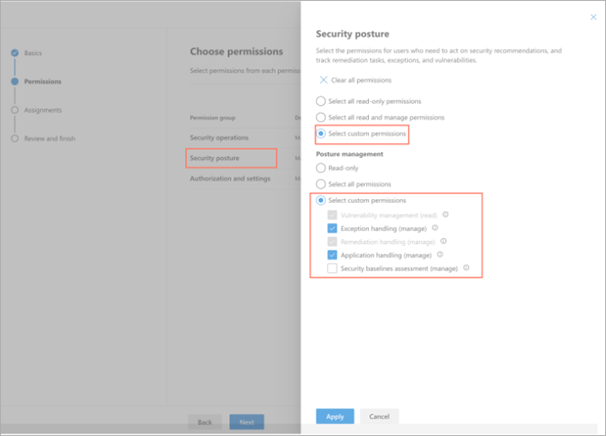

- Wählen Sie im Menü Berechtigungen auswählen die Option Sicherheitsstatus.

Die Einstellungen für den Sicherheitsstatus werden geöffnet.

- Wählen Sie Benutzerdefinierte Berechtigungen auswählen.

- Wählen Sie in der Liste Status-Management > Benutzerdefinierte Berechtigungen auswählen die folgenden Kontrollkästchen:

- Sicherheitsrisikomanagement (Lesen)

- Ausnahmebehandlung (Verwalten)

- Wartungsbehandlung (Verwalten)

- Anwendungsbehandlung (Verwalten)

- Klicken Sie auf Anwenden. Die Optionen Autorisierung und Einstellungen müssen nicht konfiguriert werden.

- Klicken Sie auf Weiter.

Die Seite Zuweisungen wird geöffnet. - Geben Sie in das Textfeld Zuweisungsname WatchGuard Defender for Endpoint-Zuweisung ein.

- Suchen und wählen Sie im Suchfeld Benutzer und Gruppen zuweisen die Gruppe WatchGuard SOC-Analysten aus.

- Wählen Sie in der Dropdown-Liste Datenquellen Microsoft Defender for Endpoint.

- Klicken Sie auf Hinzufügen.

- Wählen Sie Prüfen und Fertigstellen.

- Klicken Sie nachdem Sie die Einstellungen überprüft haben, auf Absenden.

Eine Sicherheitsgruppe für Microsoft Defender (E3- und Defender for Business-Lizenz) erstellen

Mit einer E3- oder Defender for Business-Lizenz erstellen Sie keine benutzerdefinierte Rolle, die den WatchGuard SOC-Analysten zugewiesen werden soll. Sie weisen allen Mitgliedern der von Ihnen erstellten Gruppen eine feste Rolle als Sicherheitsoperator zu.

Im Azure Entra ID-Portal können Sie eine Basisgruppe erstellen und Ihre Mitglieder gleichzeitig hinzufügen. Zu den Entra ID-Rollen, die Gruppen verwalten können, gehören:

- Gruppenadministrator

- Benutzeradministrator

- Administrator für privilegierte Rollen

- Globaler Administrator

Gruppen bieten die Berechtigung zur Interaktion mit Microsoft Defender for Endpoint. Prüfen Sie die Entra ID-Rollen für die Gruppenverwaltung unter Rollen mit den geringsten Berechtigungen nach Aufgabe in Microsoft Entra ID der Microsoft-Dokumentation.

Wenn Sie über eine Lizenz für Microsoft 365 E3 oder Defender for Business verfügen, müssen Sie folgende Gruppen erstellen:

- SOC-Analysten

- SOC-Genehmiger

Sie weisen jedem Mitglied, das zu diesen Gruppen gehört, die Rolle als Sicherheitsoperator zu.

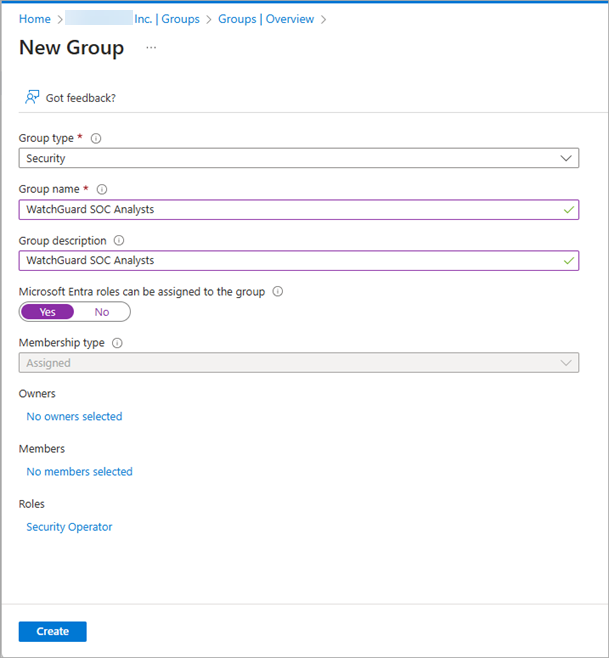

So erstellen Sie Gruppen und fügen Mitglieder hinzu:

- Gehen Sie zum Microsoft Azure Portal auf portal.azure.com und melden Sie sich mit einem globalen Administratorkonto an.

- Gehen Sie zu Microsoft Entra ID > Gruppen > Neue Gruppe.

Das Dialogfeld Neue Gruppe wird geöffnet.

- Konfigurieren Sie die folgenden Optionen für die Gruppe WatchGuard SOC-Analysten:

- Gruppentyp — Sicherheit

- Gruppenname — WatchGuard SOC-Analysten

- Gruppenbeschreibung — WatchGuard SOC-Analysten

- Entra ID-Rollen dürfen der Gruppe zugewiesen werden — Ja

- Mitgliedertyp — Zugewiesen

- Owner — Owner oder Mitglieder optional hinzufügen. Sie können Mitglieder und Owner auch hinzufügen, nachdem Sie die Gruppe erstellt haben.

Um diese Gruppe später mit Daten zu füllen, senden Sie Einladungen an die WatchGuard SOC-Analysten, die von den Mitgliedern der Gruppe SOC-Genehmiger autorisiert wurden. - Rollen — Klicken Sie auf Keine Rollen ausgewählt.

Das Verzeichnis Rollen wird geöffnet.- Suchen und wählen Sie im Suchfeld die Rolle Sicherheitsoperator aus.

- Klicken Sie auf Auswählen.

- Klicken Sie auf Erstellen.

- Klicken Sie auf Neue Gruppe.

Das Dialogfeld Neue Gruppe wird geöffnet. - Konfigurieren Sie die folgenden Optionen für die Gruppe WatchGuard SOC-Genehmiger:

- Gruppentyp — Sicherheit

- Gruppenname — WatchGuard SOC-Genehmiger

- Gruppenbeschreibung — WatchGuard SOC-Genehmiger

- Entra ID-Rollen dürfen der Gruppe zugewiesen werden — Ja

- Mitgliedertyp — Zugewiesen

- Rollen — Klicken Sie auf Keine Rollen ausgewählt.

Das Verzeichnis Rollen wird geöffnet.- Suchen und wählen Sie im Suchfeld die Rolle Sicherheitsoperator aus.

- Klicken Sie auf Auswählen.

Die Mitglieder, die Sie hier hinzufügen, sind die ursprünglichen Genehmiger der SOC-Teammitglieder. Dies ist eine kleine Benutzergruppe, die den Zugriff auf Mitglieder der WatchGuard SOC-Analystengruppe genehmigt.

Nachdem Sie die Gruppe erstellt und die verbundene Organisation festgelegt haben, wenden Sie sich an Ihren Sales Engineer, um die Kontaktinformationen der Mitglieder für diese Gruppe zu erhalten. Anschließend müssen Sie die beiden externen Benutzer einladen und der Gruppe WatchGuard SOC-Genehmiger hinzufügen. Wenn Sie diesen Schritt nicht abschließen, gibt es keinen ersten Genehmiger, der den Zugriff auf die Genehmigergruppe validiert.

Kataloge in Entra ID erstellen

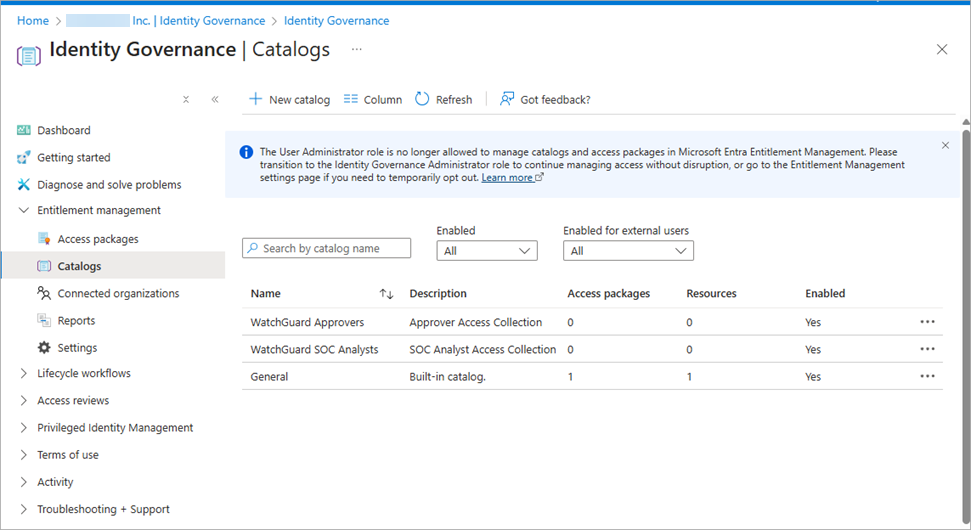

In Entra ID gruppieren Kataloge zusammengehörige Ressourcen und Zugriffspakete. Sie müssen Kataloge für die Gruppen WatchGuard SOC-Analysten und WatchGuard SOC-Genehmiger erstellen.

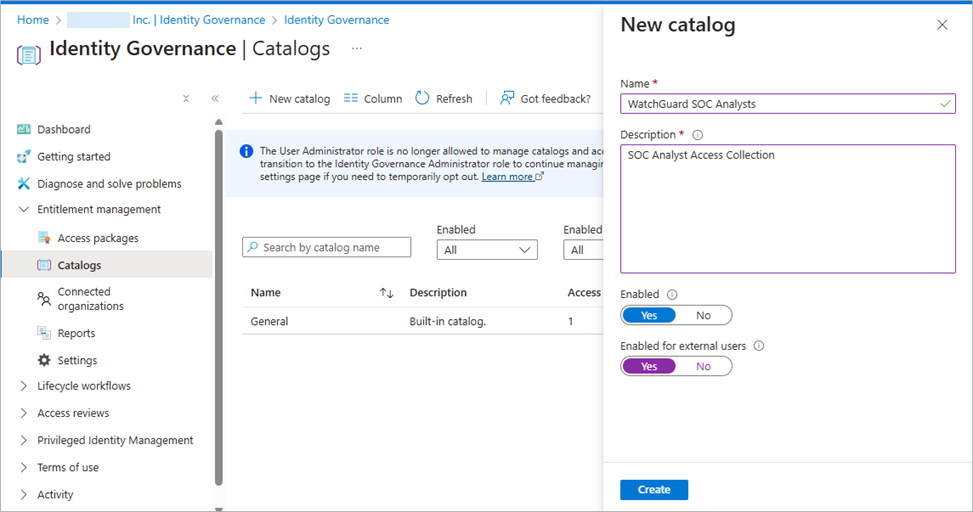

So erstellen Sie Kataloge:

- Gehen Sie auf dem Azure-Portal zu Microsoft Entra ID >Verwalten > Identity Governance.

- Wählen Sie im linken Navigationsmenü Kataloge > Neuer Katalog.

Die Seite Neuer Katalog wird geöffnet.

- Geben Sie in das Textfeld Name WatchGuard SOC-Analysten ein.

- Geben Sie in das Textfeld Beschreibung Zugriffssammlung SOC-Analysten ein.

- Wählen Sie für Aktiviert die Option Ja.

- Wählen Sie für Für externe Benutzer aktiviert die Option Ja.

- Klicken Sie auf Erstellen.

- Klicken Sie auf Neuer Katalog.

- Geben Sie in das Textfeld Name WatchGuard-Genehmiger ein.

- Geben Sie in das Textfeld Beschreibung Zugriffssammlung Genehmiger ein.

- Wählen Sie für Aktiviert die Option Ja.

- Wählen Sie für Für externe Benutzer aktiviert die Option Ja.

- Klicken Sie auf Erstellen.

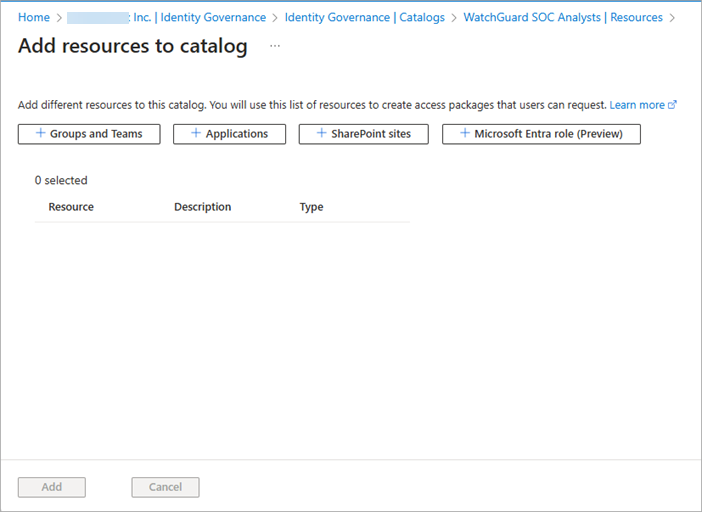

Katalogen Ressourcen hinzufügen

So fügen Sie den einzelnen Katalogen Ressourcen hinzu:

- Gehen Sie auf dem Azure-Portal zu Microsoft Entra ID >Verwalten > Identity Governance.

- Wählen Sie im linken Navigationsmenü Kataloge.

Die Seite Kataloge wird geöffnet.

- Wählen Sie den Katalog WatchGuard SOC-Analysten.

- Wählen Sie im linken Navigationsmenü Verwalten > Ressourcen > Ressourcen hinzufügen.

Die Seite Ressourcen zu Katalog hinzufügen wird geöffnet.

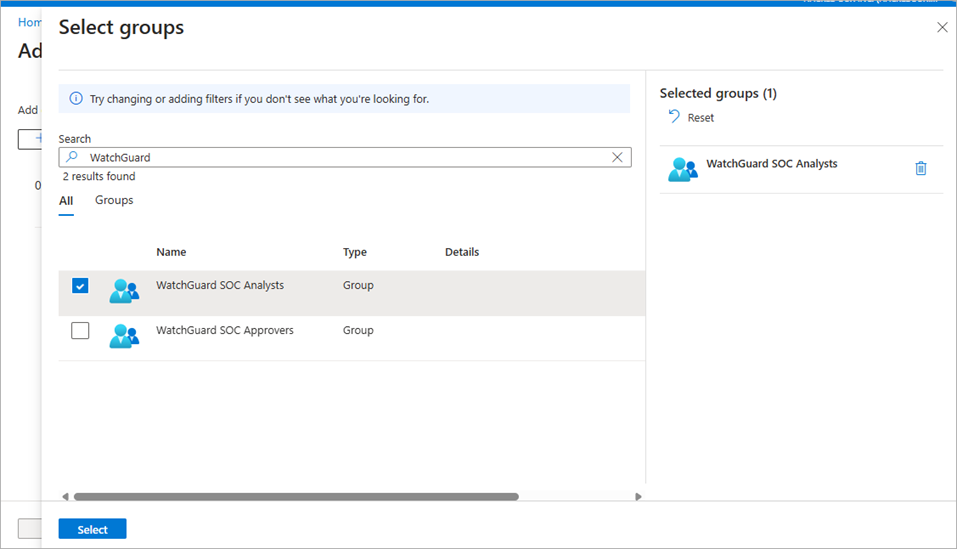

- Klicken Sie auf + Gruppen und Teams.

Die Seite Gruppen auswählen wird geöffnet.

- Wählen Sie die Gruppe WatchGuard SOC-Analysten. Klicken Sie auf Auswählen.

- Fügen Sie dem Katalog die Gruppe hinzu.

- Gehen Sie zur Seite Kataloge zurück und wiederholen Sie diese Schritte für den Katalog WatchGuard-Genehmiger.

Zugriffspakete in der Berechtigungsverwaltung (Microsoft Defender for Endpoint P1, P2 und Defender for Business) erstellen

Für Umgebungen mit Lizenzen für Microsoft Defender for Endpoint P1, P2 oder Defender for Business müssen Sie in der Berechtigungsverwaltung ein neues Zugriffspaket erstellen. Ein Zugriffspaket ermöglicht es Ihnen, mehreren Ressourcen im Katalog einen Zugriff zuzuweisen. Um Benutzer einem Zugriffspaket zuzuweisen, muss dieses mindestens eine Regel besitzen.

Zugriffspakete erstellen

Sie müssen ein Zugriffspaket für die Gruppe WatchGuard SOC-Genehmiger und ein zweites Zugriffspaket für die Gruppe WatchGuard-Analysten erstellen.

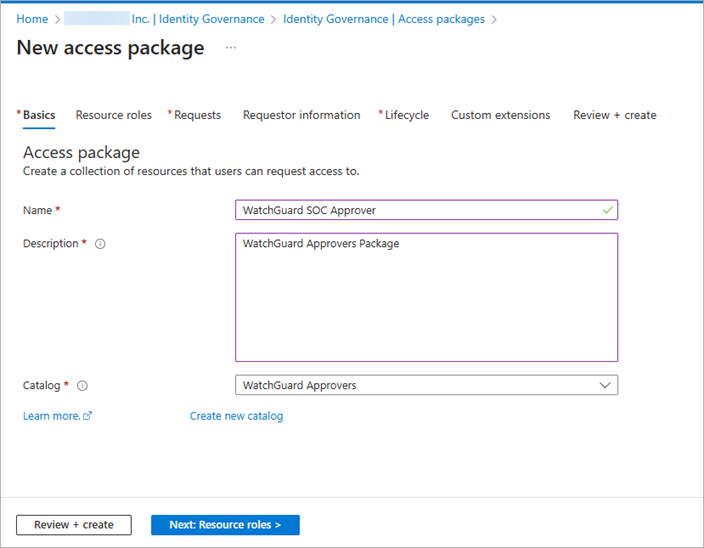

So erstellen Sie ein Zugriffspaket für die Gruppe WatchGuard SOC-Genehmiger:

- Gehen Sie auf dem Azure-Portal zu Microsoft Entra ID >Verwalten > Identity Governance.

- Wählen Sie im linken Navigationsmenü Berechtigungsverwaltung > Zugriffspakete > Neues Zugriffspaket.

Die Seite Neues Zugriffspaket wird geöffnet.

- Geben Sie in das Textfeld Name WatchGuard SOC-Genehmiger ein.

- Geben Sie in das Textfeld Beschreibung WatchGuard-Genehmigerpaket ein.

- Wählen Sie in der Dropdown-Liste Katalog die Option WatchGuard-Genehmigerzugriff.

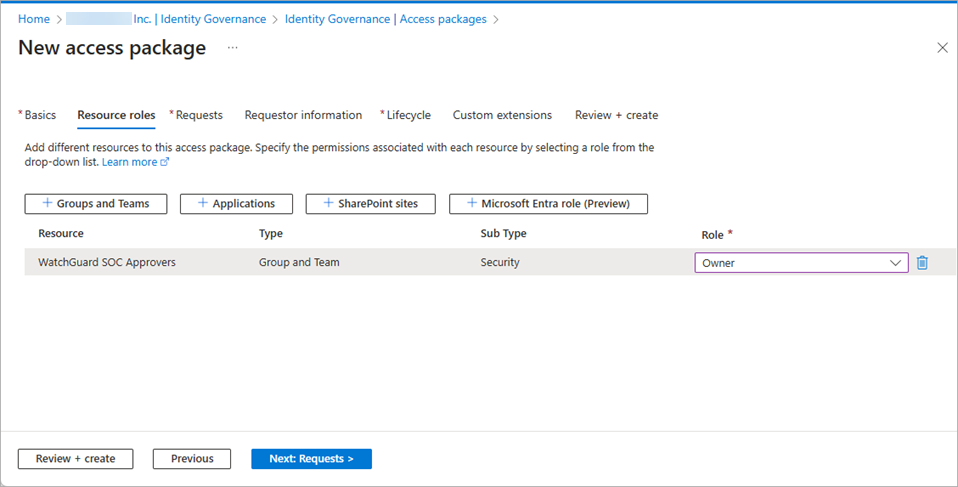

- Klicken Sie auf Weiter: Ressourcenrollen >.

- Klicken Sie auf + Gruppen und Teams.

- Wählen Sie die Gruppe WatchGuard SOC-Genehmiger. Klicken Sie auf Auswählen.

Die Gruppe WatchGuard SOC-Genehmiger wird in der Liste Ressourcenrollen angezeigt.

- Wählen Sie in der Dropdown-Liste Rolle die Option Mitglied oder Owner.

- Klicken Sie auf Weiter: Anfragen.

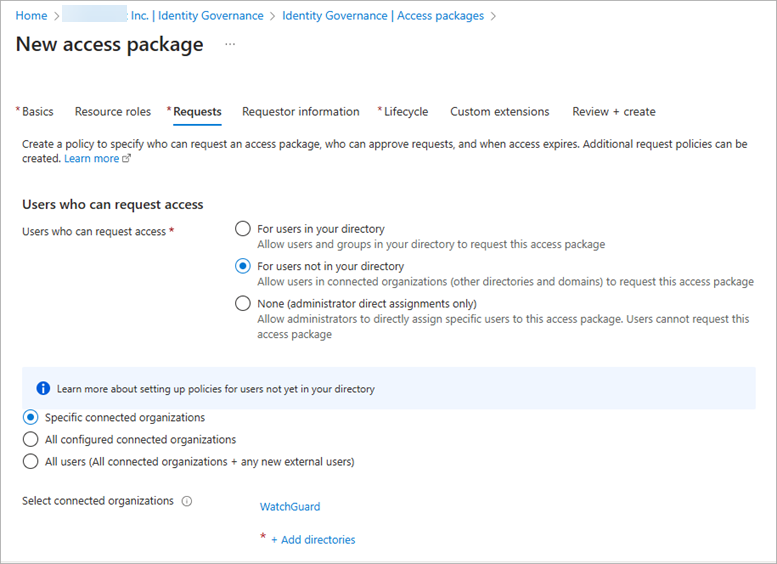

Die Registerkarte Anfragen wird angezeigt.

- Wählen Sie im Abschnitt Benutzer, die einen Zugriff beantragen können die Optionen Für Benutzer außerhalb meines Verzeichnisses und Bestimmte verbundene Organisationen.

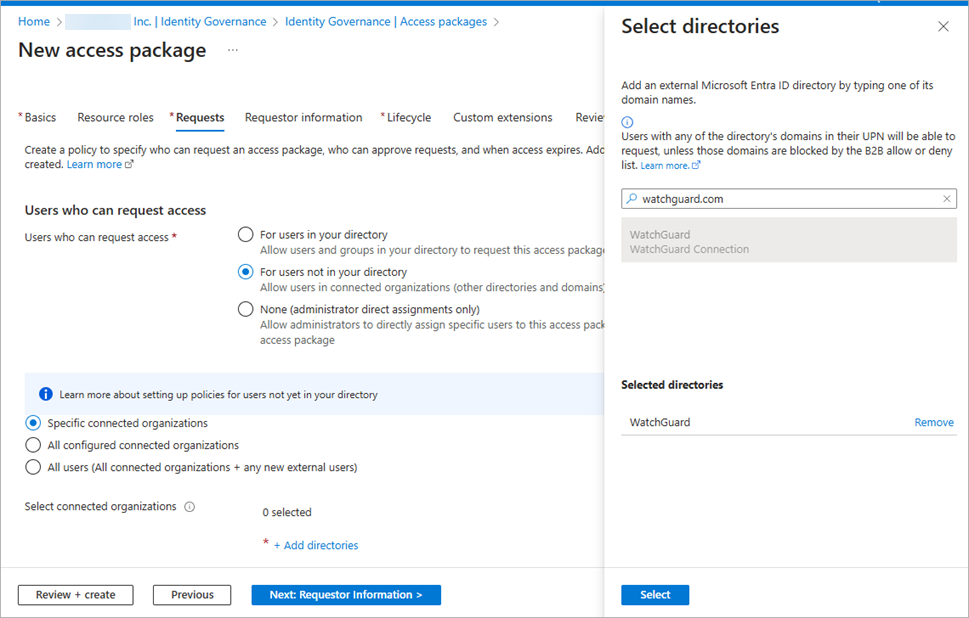

- Klicken Sie im Abschnitt Verbundene Organisationen wählen auf +Verzeichnisse hinzufügen.

Das Fenster Verzeichnisse auswählen wird angezeigt.

- Geben Sie in das Suchfeld die Option watchguard.com ein und wählen Sie WatchGuard. Klicken Sie auf Auswählen.

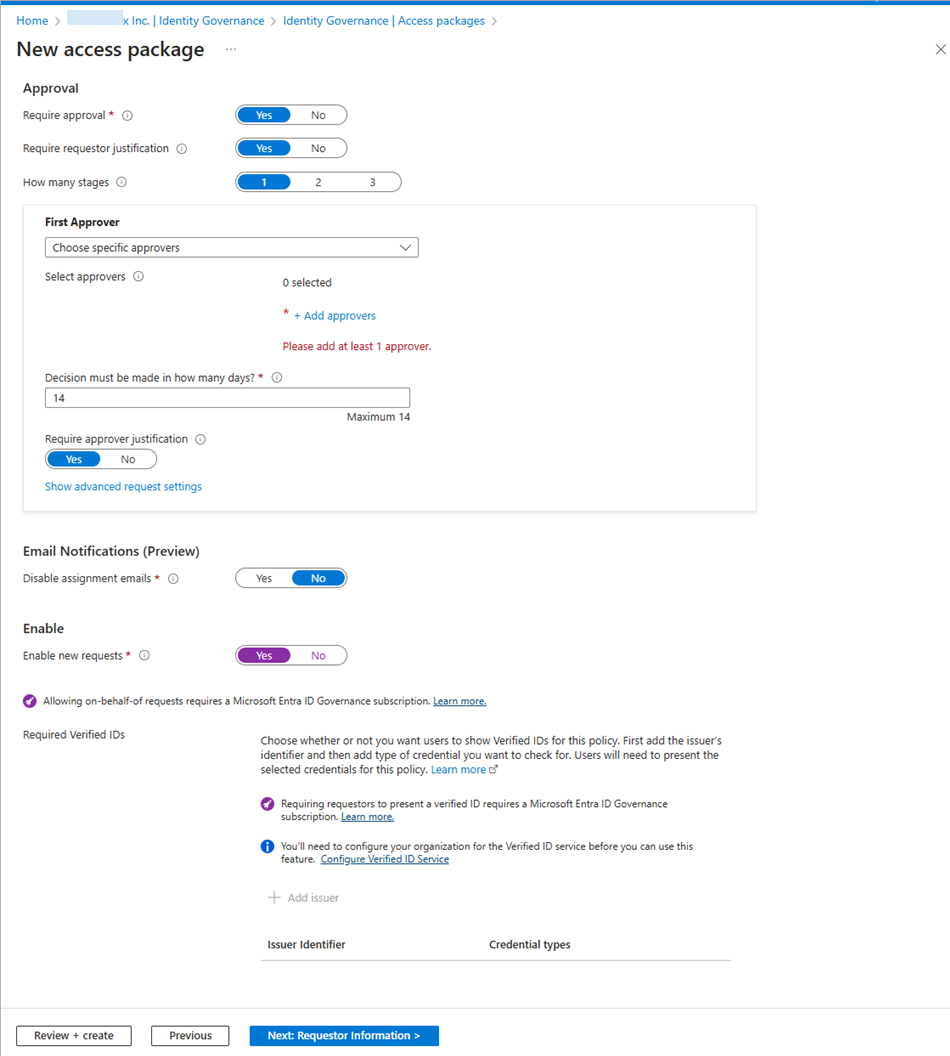

- Scrollen Sie zum Abschnitt Genehmigung.

- Wählen Sie für Genehmigung erforderlich die Option Ja.

- Wählen Sie für Anfragebegründung erforderlich die Option Ja.

- Wählen Sie für Anzahl der Stufen die Option 1.

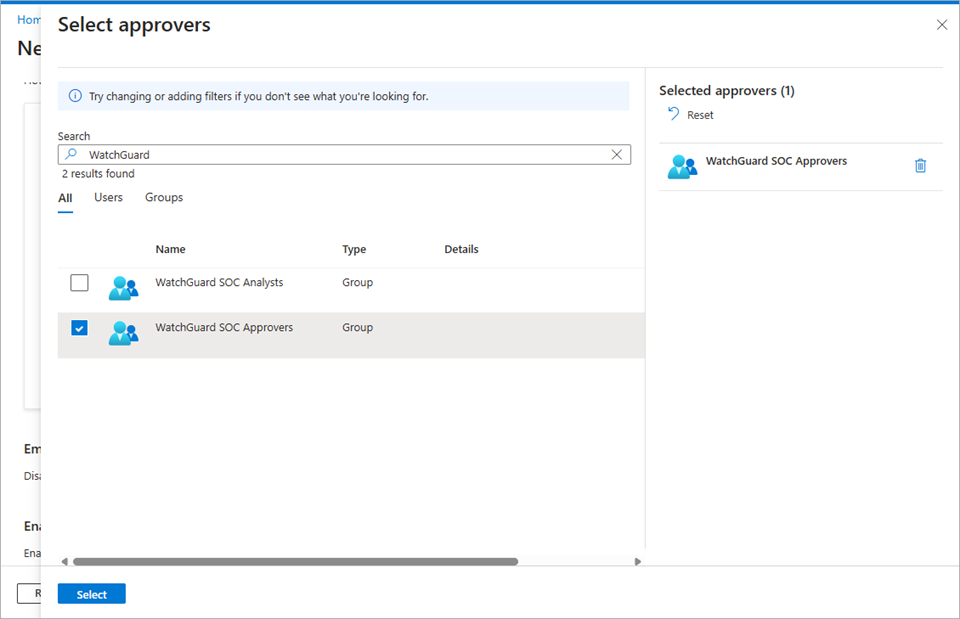

- Wählen Sie in der Dropdown-Liste Erster Genehmiger Bestimmte Genehmiger auswählen > Genehmiger hinzufügen.

Die Seite Genehmiger auswählen wird geöffnet.

- Suchen und wählen Sie die Gruppe WatchGuard SOC-Genehmiger aus. Klicken Sie auf Auswählen.

Auf diese Weise können Genehmiger bei Bedarf weitere Genehmiger hinzufügen. - Wählen Sie für Entscheidung muss in wie vielen Tagen getroffen werden? die Option 14.

- Wählen Sie für Genehmigerbegründung erforderlich die Option Ja.

- Wählen Sie für Neue Anforderungen aktivieren die Option Ja.

- Klicken Sie auf Weiter: Angaben zum Anforderer. Diese Optionen müssen nicht konfiguriert werden.

- Klicken Sie auf Weiter: Lebenszyklus.

Die Registerkarte Lebenszyklus wird angezeigt. - Wählen Sie für Ablauf der Zuweisungen des Zugriffspakets die Option Nie.

- Wählen Sie für Benutzer können eine bestimmte Timeline anfordern die Option Nein.

- Wählen Sie für Zugriffsüberprüfungen erforderlich die Option Nein.

- Klicken Sie auf Weiter: Richtlinien. Diese Optionen müssen nicht konfiguriert werden.

- Klicken Sie auf Überprüfen + Erstellen.

- Überprüfen Sie die Einstellungen des Zugriffspakets und klicken Sie auf Erstellen.

So erstellen Sie ein Zugriffspaket für die Gruppe WatchGuard SOC-Analysten:

- Gehen Sie auf dem Azure-Portal zu Microsoft Entra ID >Verwalten > Identity Governance.

- Wählen Sie im linken Navigationsmenü Berechtigungsverwaltung > Zugriffspakete > Neues Zugriffspaket.

Die Seite Neues Zugriffspaket wird geöffnet. - Geben Sie in das Textfeld Name WatchGuard SOC-Analyst ein.

- Geben Sie in das Textfeld Beschreibung WatchGuard-Analystenpaket ein.

- Wählen Sie in der Dropdown-Liste Katalog die Option WatchGuard SOC-Analysten.

- Klicken Sie auf Weiter: Ressourcenrollen.

- Klicken Sie auf + Gruppen und Teams.

- Wählen Sie die Gruppe WatchGuard SOC-Analysten. Klicken Sie auf Auswählen.

Die Gruppe WatchGuard SOC-Genehmiger wird in der Liste Ressourcenrollen angezeigt. - Wählen Sie in der Dropdown-Liste Rolle die Option Mitglied oder Owner.

- Klicken Sie auf Weiter: Anfragen.

Die Registerkarte Anfragen wird angezeigt. - Wählen Sie im Abschnitt Benutzer, die einen Zugriff beantragen können die Optionen Für Benutzer außerhalb meines Verzeichnisses und Bestimmte verbundene Organisationen.

- Klicken Sie im Abschnitt Verbundene Organisationen wählen auf +Verzeichnisse hinzufügen.

Das Fenster Verzeichnisse auswählen wird angezeigt. - Finden Sie im Suchfeld die Option watchguard.com und wählen Sie WatchGuard. Klicken Sie auf Auswählen.

- Scrollen Sie zum Abschnitt Genehmigung.

- Wählen Sie für Genehmigung erforderlich die Option Ja.

- Wählen Sie für Anfragebegründung erforderlich die Option Ja.

- Wählen Sie für Anzahl der Stufen die Option 1.

- Wählen Sie in der Dropdown-Liste Erster Genehmiger Bestimmte Genehmiger auswählen > Genehmiger hinzufügen.

Die Seite Genehmiger auswählen wird geöffnet.

- Suchen und wählen Sie die Gruppe WatchGuard SOC-Genehmiger aus. Klicken Sie auf Auswählen.

Die Mitglieder der Gruppe Genehmiger erlauben Analysten den Zugriff auf diese Gruppe. - Wählen Sie für Entscheidung muss in wie vielen Tagen getroffen werden? die Option 14.

- Wählen Sie für Genehmigerbegründung erforderlich die Option Ja.

- Wählen Sie für Neue Anforderungen aktivieren die Option Ja.

- Klicken Sie auf Weiter: Angaben zum Anforderer. Diese Optionen müssen nicht konfiguriert werden.

- Klicken Sie auf Weiter: Lebenszyklus.

Die Registerkarte Lebenszyklus wird angezeigt. - Wählen Sie für Ablauf der Zuweisungen des Zugriffspakets die Option Nie.

- Wählen Sie für Benutzer können eine bestimmte Timeline anfordern die Option Nein.

- Wählen Sie für Zugriffsüberprüfungen erforderlich die Option Nein.

- Klicken Sie auf Weiter: Richtlinien. Diese Optionen müssen nicht konfiguriert werden.

- Klicken Sie auf Überprüfen + Erstellen.

- Überprüfen Sie die Einstellungen des Zugriffspakets und klicken Sie auf Erstellen.

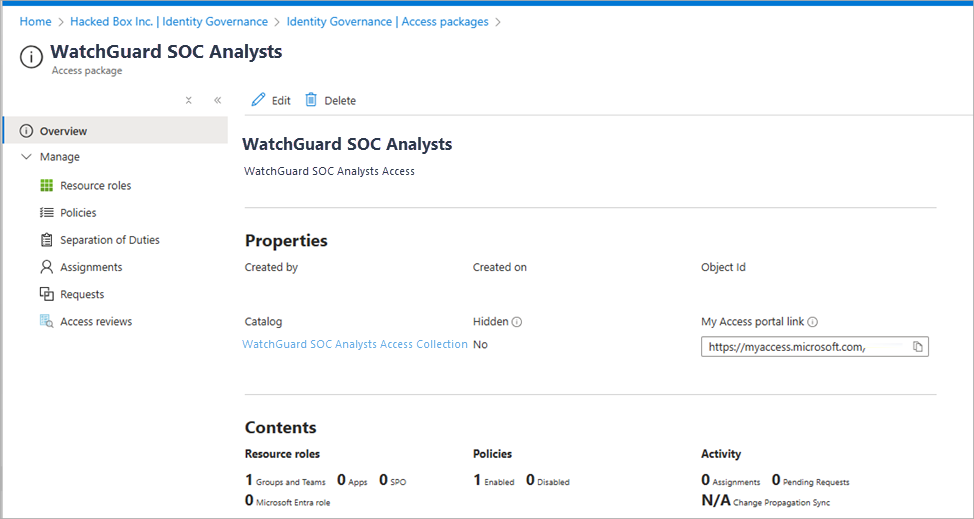

Link zu My Access Portal

Der Katalog des Zugriffspakets ist für externe Benutzer aktiviert. Externe Benutzer können den Link zum My Access Portal nutzen, um das Zugriffspaket anzufordern.

Sie müssen beide Links mit WatchGuard teilen, damit die entsprechenden Teams die SOC-Analysten und -Genehmiger aufnehmen können.

Der Link beginnt mit myaccess, enthält einen Verzeichnishinweis und endet mit einer Zugriffspaket-ID. Zum Beispiel: https://myaccess.microsoft.com/@<directory_hint>#/access-packages/<access_package_id>

Fügen Sie beim Ausfüllen des MDR Microsoft Defender for Endpoint Onboarding-Formulars die Links für die WatchGuard SOC-Genehmiger und WatchGuard SOC-Analysten hinzu. Weitere Informationen zum Formular finden Sie unter Onboarding-Formulare ausfüllen.

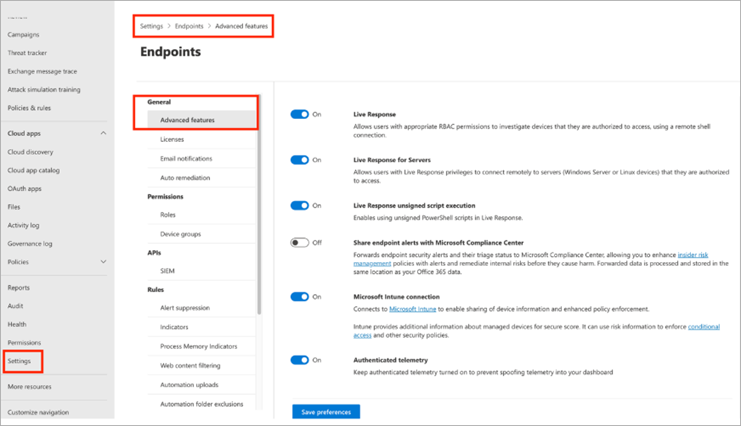

Erweiterte Funktionen in Microsoft Defender for Endpoints aktivieren

Wenn Sie über eine Microsoft 365 Enterprise E5- oder Microsoft 365 Enterprise E3-Umgebung verfügen, stellen Sie sicher, dass Sie die minimalen Funktionsanforderungen aktivieren.

So aktivieren Sie die erforderlichen erweiterten Funktionen in Microsoft Defender for Endpoints:

- Gehen Sie zu Microsoft Defender und melden Sie sich mit einem zugewiesenen Sicherheitsadministrator- oder globalen Administratorkonto an.

- Wählen Sie im linken Navigationsmenü Einstellungen > Endpoints > Erweiterte Funktionen.

- Stellen Sie sicher, dass die erweiterten Funktionen von Microsoft Defender die folgenden Mindestanforderungen erfüllen:

- Klicken Sie auf Einstellungen speichern.

| Erweiterte Funktion | Anforderung |

|---|---|

| Eingeschränkte Korrelation innerhalb bereichsbezogener Gerätegruppen | Optional |

| EDR im Blockmodus aktivieren | Erforderlich |

| Warnungen automatisch beheben | Erforderlich |

| Dateien zulassen oder blockieren | Erforderlich |

| Benutzerdefinierte Netzwerkindikatoren | Erforderlich |

| Manipulationsschutz | Erforderlich |

| Benutzerdetails anzeigen | Erforderlich |

| Skype for Business Integration | Optional |

| Microsoft Defender for Cloud Apps | Erforderlich |

| Webinhaltsfilterung (vom Kunden des Partners verwaltet) | Erforderlich |

| Geräteerkennung | Erforderlich |

| In Quarantäne befindliche Dateien herunterladen | Erforderlich |

| Liveantwort | Erforderlich |

| Liveantwort für Server | Erforderlich |

| Ausführung von nicht signiertem Skript in Liveantwort | Erforderlich |

| Endpoint-Warnmeldungen für das Microsoft Compliance Center freigeben | Optional |

| Microsoft Intune-Verbindung | Erforderlich |

| Authentifizierte Telemetrie | Erforderlich |

| Vorschau neuer Funktionen | Optional |

| Benachrichtigungen bei Endpoint-Angriffen | Überspringen |

Onboarding-Formulare ausfüllen

Füllen Sie das MDR Microsoft Defender for Endpoint Onboarding-Formular aus, nachdem Sie Ihre Microsoft-Umgebung konfiguriert haben. Um das Formular auszufüllen, müssen Sie über folgende Informationen aus Ihrem Microsoft-Konto verfügen:

- Microsoft Mandanten-ID — Format der Mandanten-ID: XXXXXXX-XXXX-MXXX-NXXX-XXXX. Anleitungen von Microsoft zur Suche nach Ihrer Mandanten-ID erhalten Sie im Abschnitt So finden Sie Ihre Microsoft Entra-Mandanten-ID in der Microsoft-Dokumentation.

- Link zu WatchGuard SOC-Genehmigern und Link zu WatchGuard SOC-Analysten — Weitere Informationen zu diesen Links finden Sie unter Link zu My Access Portal.

Außerdem benötigen Sie folgende Informationen:

- Firmenname des Kunden — Firmenname des Kundenkontos für diesen Konnektor.

- Firmenname des Partners — Firmenname des Partners.

- WatchGuard-Partner-ID — Format der Partner-ID: ACC-XXXXXXX.

- E-Mail-Adresse des Partners — E-Mail-Adresse des Partners, die das Bereitstellungsteam bei Fragen verwenden kann.

- WatchGuard-Konto-ID des Kunden/Subscribers — Konto-ID-Format: ACC-XXXXXXX oder WGC-X-XXXXXXXXXXXXXXXXXXXX.